Автор: Иван Богданов, Технический писатель / Technical Writer компании HOSTKEY

Облачные решения стали стандартом для запуска новых проектов. Они дают гибкость, быстрый старт и избавляют от необходимости настройки инфраструктуры. Но есть момент в жизни любого растущего проекта, когда облако (в нашем случае облачные виртуальные серверы) из помощника превращается в дорогое недоразумение.

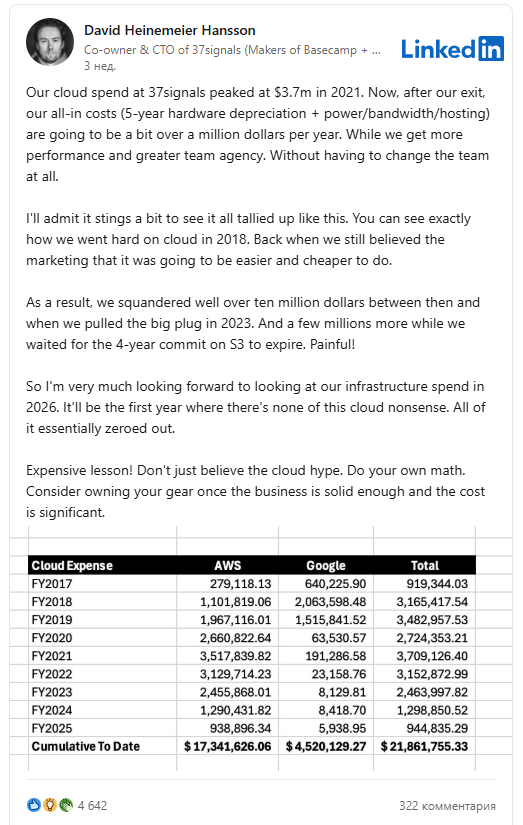

Однако тенденция на частичный отказ от облачных технологий в пользу автономных серверов подтверждается исследованиями. Согласно данным опроса Barclays Capital за 2024 год, 83% технических директоров крупных компаний планируют вернуть часть своих систем из публичного облака обратно на собственные серверы. Для сравнения: в конце 2020 года таких было только 43%. Аналитическая компания IDC сообщает, что около 80% организаций собираются перейти к гибридной модели, совмещающей публичные и частные инфраструктуры.

Компании часто продолжают использовать облако по инерции или откладывают миграцию из-за опасений перед сложностями, связанными с переносом инфраструктуры, несмотря на то, что подсчет финансовых затрат может говорить в пользу перехода.

Давайте разберемся, когда стоит задуматься о выделенном сервере и как понять, что этот момент наступил. Для этого мы подготовили простой чек-лист из 5 признаков. Разберем их подробнее.

Признак №1: Счета растут быстрее бизнеса

Проверьте себя: откройте биллинг за последние 6 месяцев и сравните рост затрат с ростом нагрузки. Если цифры не находятся в прямой зависимости — стоит разобраться, куда уходят деньги.

Облачный биллинг строится на модели «платите за всё, что используете». Это звучит честно, пока не начинаешь вникать в детали. В начале проекта, когда вы арендуете пару небольших виртуалок (Под «виртуалкой» мы понимаем облачный виртуальный сервер (виртуальную машину, или VM), размещённую на инфраструктуре публичного облака), счета выглядят скромно — несколько сотен рублей в месяц. Но по мере роста проекта вы добавляете инстансы, увеличиваете объемы дисков, подключаете балансировщики нагрузки, добавляете резервные копии. Каждый компонент имеет свою отдельную стоимость, и через полгода сумма может вырасти непропорционально росту реальной нагрузки.

Особенно заметно это становится на проектах с предсказуемой нагрузкой. Вы платите за эластичность облака — возможность быстро масштабироваться вверх или вниз, — но если ваша нагрузка стабильна месяц за месяцем, эта гибкость остается невостребованной, а счет продолжает расти вместе с количеством инстансов, которые вы держите «на всякий случай» для обеспечения стабильности.

Критическая точка: если инфраструктура съедает больше 15–20% от выручки, и это не временный всплеск роста — пора искать альтернативы.

Признак №2: «Шумные соседи» испортили вам жизнь

В облачной инфраструктуре вы делите физические ресурсы с другими клиентами провайдера. Это фундаментальный принцип виртуализации, который делает облака экономически выгодными. Но у этого принципа есть обратная сторона: когда кто-то из клиентов на том же физическом сервере запускает ресурсоемкие задачи — тяжелые вычисления, массовую запись в базу данных, обработку больших объемов данных — это может повлиять на производительность прочих виртуальных машин на этом хосте.

Самое неприятное в этой ситуации — непредсказуемость. Сегодня ваше приложение работает быстро, завтра те же самые запросы начинают выполняться медленнее без каких-либо изменений с вашей стороны. Графики мониторинга показывают, что ваше приложение в порядке, но пользователи жалуются на замедление скорости работы. Вы начинаете искать узкие места в коде, оптимизировать запросы, проверять индексы в базе — и не находите причину, потому что проблема находится на уровне гипервизора, к которому у вас нет доступа.

Критическая точка наступает, когда такие необъяснимые просадки производительности случаются регулярно — раз в неделю или чаще, а техподдержка провайдера не может помочь, потому что с их стороны «всё работает в пределах нормы». Формально они правы: ваша виртуальная машина получает гарантированные ресурсы. Но качество этих ресурсов зависит от факторов вне вашего контроля.

Признак №3: Вам нужна реальная предсказуемость

Облачные технологии обещают гибкость и устойчивость к сбоям. И действительно, они обеспечивают эти преимущества. Однако за эту гибкость приходится платить непредсказуемостью на более глубоких уровнях.

Допустим, вы делаете SaaS для финтеха или телемедицины. Клиентам нужны четкие SLA: время отклика до X миллисекунд в 99,9% случаев. В облаке вы не можете гарантировать это железно — слишком много переменных вне вашего контроля.

Или другая ситуация: вы обрабатываете персональные данные и вам нужно доказать регуляторам, где физически находятся серверы. В облаке ваши данные распределены по зонам доступности, и даже провайдер не всегда готов дать точный ответ.

Выделенный сервер — это как собственная квартира в сравнении с арендованной. Да, ты сам меняешь лампочки. Зато точно знаешь, что происходит и почему.

Критическая точка: регулятор требует строгих гарантий, или клиенты из enterprise-сегмента настаивают на выделенной инфраструктуре — облако превращается из решения в проблему.

Признак №4: Порог в 5 000 рублей ежемесячно пройден

5000 рублей — магическая цифра, после которой экономика выделенного сервера начинает бить облако по всем фронтам. Конечно, всё зависит от конфигурации, но общая логика в следующих расчетах:

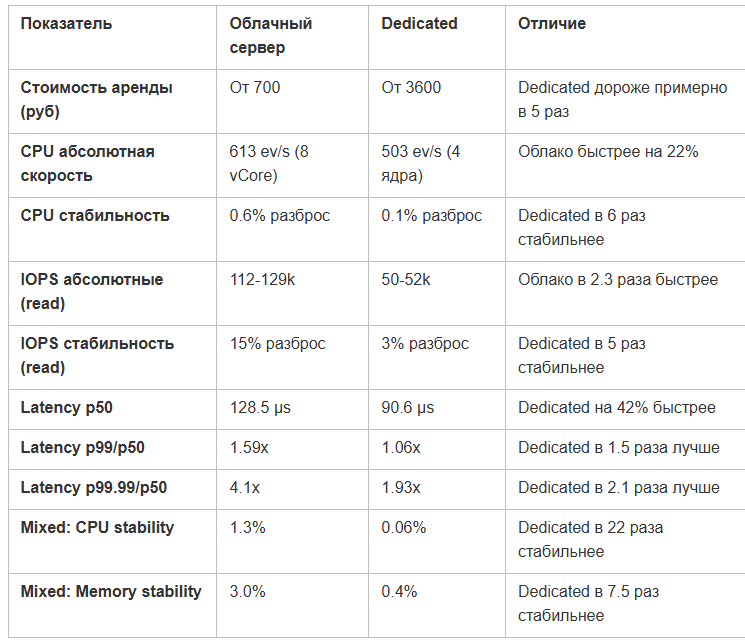

За 3000–5000 рублей в месяц в облаке можно арендовать 4–7 средних облачных сервера (по 690–700 рублей каждый). Один такой сервер дает 6–8 vCPU, 12–16 GB RAM и 160 GB SSD — неплохие характеристики. Но за те же 3600 рублей можно получить выделенный сервер Xeon E3-1271v3 с 4 физическими ядрами, 32 GB RAM и 2 TB SSD с гарантированной производительностью.

Но это сработает, если ваша архитектура позволяет разместить всю нагрузку на одном сервере (например, монолитное приложение с базой данных). Для распределённых систем с микросервисами или необходимостью изоляции компонентов облако может оставаться предпочтительным.

Разница не только в характеристиках на бумаге. На dedicated вы получаете:

- 0% CPU steal;

- Стабильные 50,000+ IOPS;

- Предсказуемую латентность БД вместо внезапных замедлений.

При бюджете 10000–15000 рублей разрыв становится еще заметнее. За эти деньги можно арендовать либо 14–20 облачных машин, либо мощный выделенный (dedicated) сервер с полностью выделенными ресурсами, который по производительности может заменить весь этот парк виртуалок.

Критическая точка: счет за облако перевалил за 3000–5000 рублей в месяц и продолжает расти — время делать расчеты. При затратах 10000 рублей и выше выделенный сервер практически гарантированно оказывается выгоднее.

Признак №5: Вы уже сделали всю работу за провайдера

Многие компании продолжают платить за управляемые облачные сервисы, при этом делая всю работу собственными руками. Вы сами настроили мониторинг через Prometheus и Grafana. Сами пишете скрипты для автомасштабирования. Сами организовали CI/CD, контейнеризацию и оркестрацию. По сути, вы взяли у облака только голое железо (точнее, виртуалки) и сетевую связность. А платите как за полноценный managed-сервис. Зачем?

Если ваша команда уже дошла до уровня, где вы контролируете каждый аспект инфраструктуры, облако превратилось в дорогой хостинг виртуалок. Те же задачи можно решать на выделенных серверах, получая больше производительности за меньшие деньги.

Критическая точка: у вас есть опытные DevOps-инженеры, автоматизация развертывания и полный контроль над стеком — облако больше не дает преимуществ, только съедает бюджет.

Итоговый чек-лист

Пройдитесь по пунктам и честно ответьте «да» или «нет», поставив галочку при положительном ответе.

- □ Мои облачные счета растут быстрее бизнес-метрик?

- □ Я регулярно сталкиваюсь с необъяснимыми просадками производительности?

- □ Мне нужны строгие SLA и полный контроль над железом?

- □ Я трачу больше 5 000 рублей в месяц на облачную инфраструктуру?

- □ Моя команда сама делает всю работу по настройке и поддержке?

Если вы поставили три или больше галочек — выделенный сервер, скорее всего, будет выгоднее. Если все пять — вы уже давно переплачиваете.

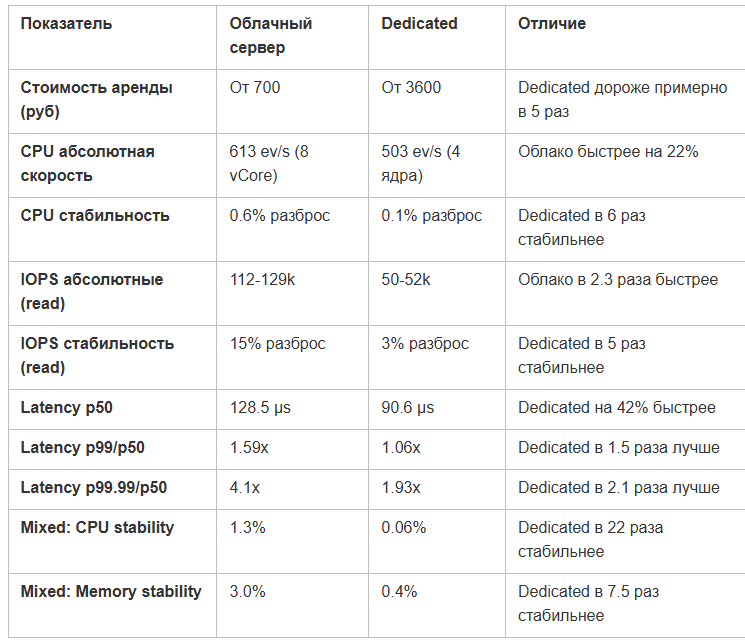

Мы провели эксперимент: дешевый dedicated против типичного облачного сервера.

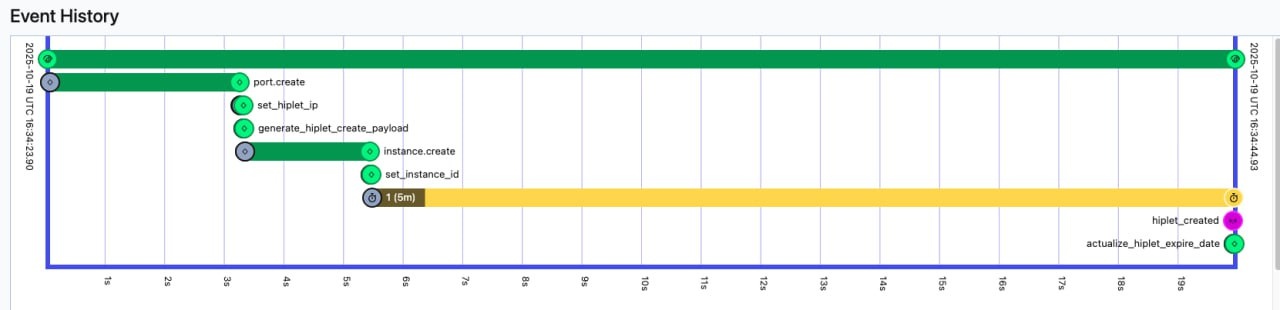

Хватит теории! Мы взяли два сервера с сопоставимыми характеристиками и запустили батарею тестов, чтобы проверить реальную разницу между виртуализацией и выделенным железом.

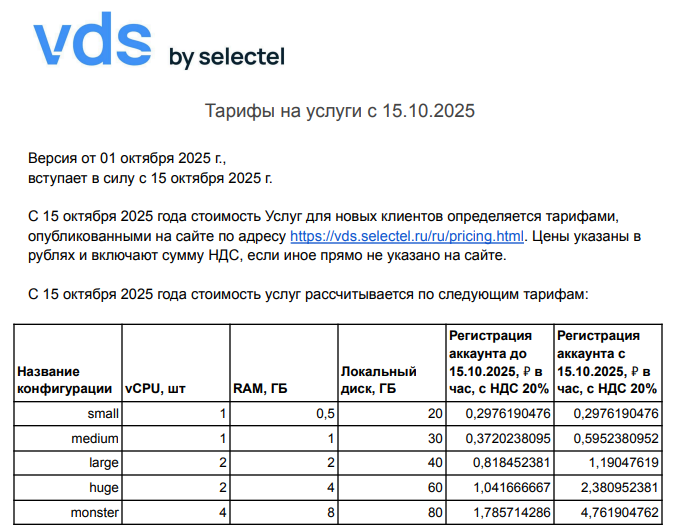

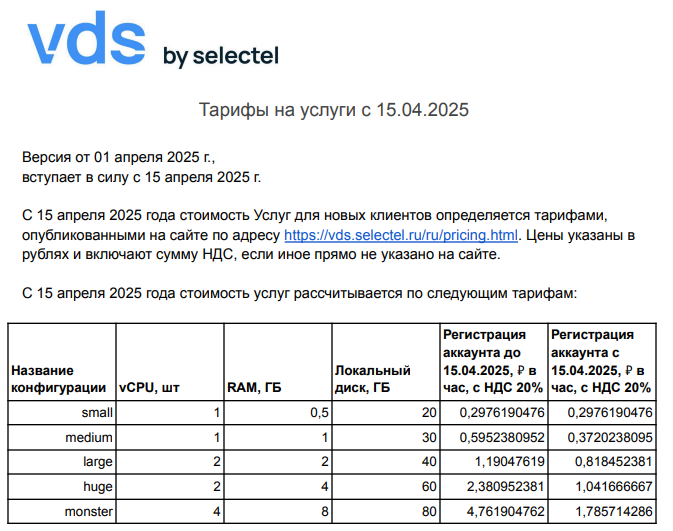

Конфигурация 1: (облако)

Тариф: 8 vCore / 16GB / 160GB NVMe;

Цена: ~ 700 рублей в месяц (в зависимости от провайдера);

Архитектура: виртуализация, shared ресурсы.

Конфигурация 2: Dedicated Server (bm.ru-maxi+)

Железо: Supermicro X10SLE-DF;

CPU: Intel Xeon E3-1271v3, 4 ядра / 3.6 GHz (физические);

RAM: 32GB DDR3 ECC;

Диски: 2x1TB SSD Goldenfir;

Цена: 3 600 рублей в месяц;

Архитектура: bare metal, dedicated ресурсы.

Спойлер: разница оказалась драматичнее, чем мы ожидали.

Мы использовали набор отраслевых бенчмарков:

- sysbench для CPU-тестов;

- fio для дисковой подсистемы;

- stress-ng для симуляции реальной нагрузки.

Все тесты запускались одновременно на обоих серверах, чтобы условия были максимально сопоставимы.

Тест 1: Стабильность CPU под нагрузкой

Этот тест показывает, насколько предсказуема производительность процессора. Мы запускали один и тот же CPU-бенчмарк 20 раз с интервалом в минуту и измеряли разброс результатов.

Команда для теста:

for i in {1..20}; do

sysbench cpu --cpu-max-prime=20000 --time=10 run | grep "events per second"

sleep 50

done

Результаты облака (8 vCore):

Минимум: 610.52 events/sec

Максимум: 614.22 events/sec

Среднее: 613.08 events/sec

Разброс: 0.6% (610.52 — 614.22)

Результаты Dedicated Server (Xeon E3-1271v3, 4 ядра):

Минимум: 502.84 events/sec

Максимум: 503.40 events/sec

Среднее: 503.15 events/sec

Разброс: 0.1% (502.84 — 503.40)

Оба сервера показали отличную стабильность. Облачный сервер с 8 vCore ожидаемо быстрее по абсолютным цифрам (613 vs 503), но dedicated с 4 физическими ядрами стабильнее — разброс в 6 раз меньше. При этом стоит учитывать, что разница в архитектуре (виртуальные ядра против физических) не позволяет напрямую сравнивать абсолютные значения.

Тест 2: Стабильность дисковой подсистемы

Для баз данных критична не столько пиковая производительность диска, сколько ее стабильность. Мы запустили 15 итераций теста случайного чтения и записи.

Команда для теста:

# Случайное чтение

fio --name=randread --ioengine=libaio --iodepth=32 \

--rw=randread --bs=4k --direct=1 --size=500M \

--numjobs=1 --runtime=30 --group_reporting

# Случайная запись

fio --name=randwrite --ioengine=libaio --iodepth=32 \

--rw=randwrite --bs=4k --direct=1 --size=500M \

--numjobs=1 --runtime=30 --group_reporting

Результаты облака (160GB NVMe):

Random Read IOPS:

Минимум: 112,000

Максимум: 129,000

Разброс: 15%

Random Write IOPS:

Минимум: 106,000

Максимум: 122,000

Разброс: 15%

Результаты Dedicated Server (2x1TB SSD):

Random Read IOPS (после прогрева):

Минимум: 50,400

Максимум: 52,000

Разброс: 3%

Random Write IOPS:

Минимум: 56,400

Максимум: 66,300

Разброс: 18%

Облачный сервер показал в 2–2,5 раза больше абсолютных IOPS благодаря NVMe против обычных SSD. Но по стабильности чтения dedicated лучше: разброс 3% против 15%. По записи разброс сопоставим.

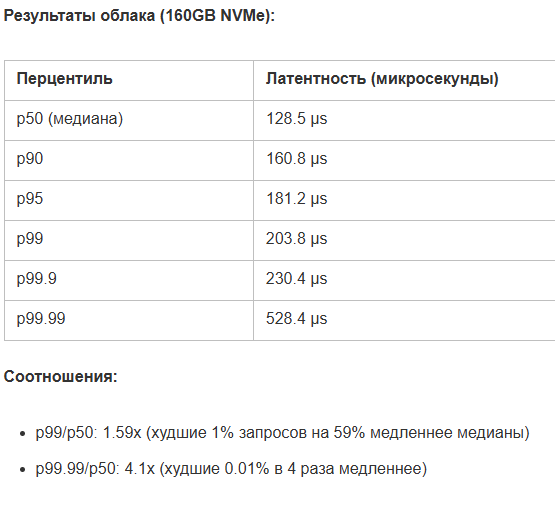

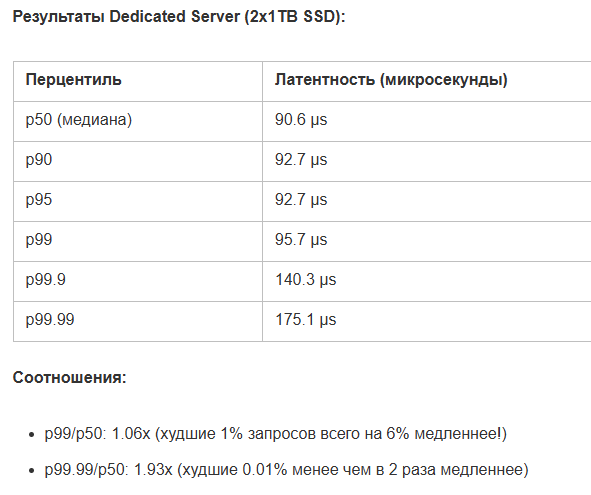

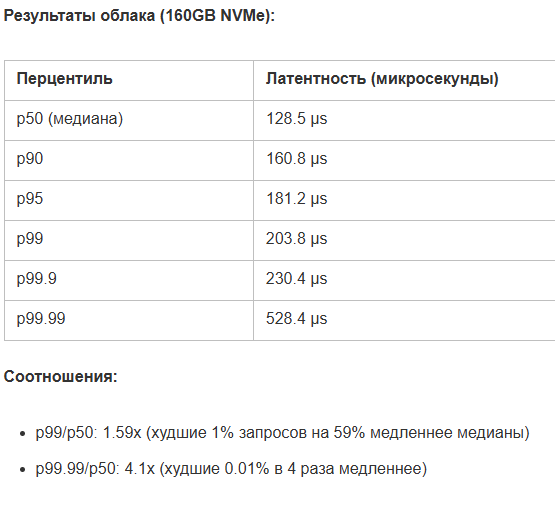

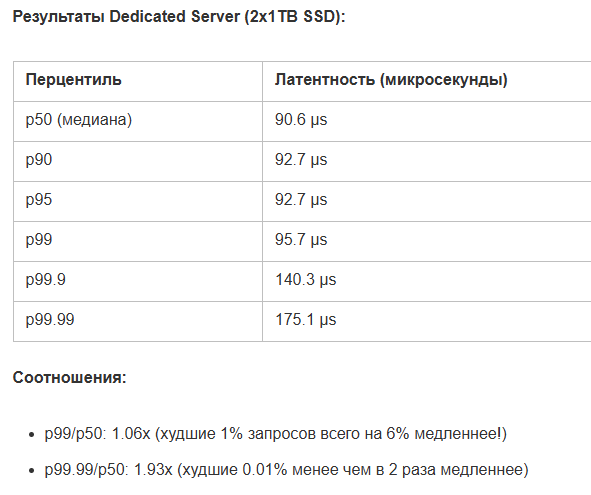

Тест 3: Latency Distribution — то, что убивает базы данных

Средняя латентность — это обман. Важны хвосты распределения (tail latencies) — те редкие запросы, которые выполняются намного дольше обычного. Один медленный запрос из ста может испортить пользовательский опыт.

Команда для теста:

fio --name=latency_test --ioengine=libaio --iodepth=1 \

--rw=randread --bs=4k --direct=1 --size=1G \

--runtime=120 --time_based \

--percentile_list=50:90:95:99:99.9:99.99 \

--output-format=json

Соотношения:

p99/p50: 1.06x (худшие 1% запросов всего на 6% медленнее!)

p99.99/p50: 1.93x (худшие 0.01% менее чем в 2 раза медленнее)

Выделенный сервер показал отличную предсказуемость. Даже худшие 1% запросов (p99) отличаются от медианы всего на 6%. На облаке этот показатель равен 59%.

Еще драматичнее на p99.99: даже худшие 0.01% запросов на dedicated (175 µs) быстрее, чем худшие 0.1% на облаке (230 µs).

Для production баз данных это критично. Представьте: 99 запросов выполняются нормально, а сотый зависает в 4 раза дольше. Пользователь видит тормоза, хотя «средняя латентность» выглядит прилично.

Тест 4: Смешанная нагрузка (реальный сценарий)

Реальные приложения используют CPU, память и диск одновременно. Мы запустили комплексный тест на 10 минут.

Команды для теста:

# CPU

sysbench cpu --cpu-max-prime=10000 --time=20 run

# Memory

sysbench memory --memory-block-size=1M --memory-total-size=10G --time=20 run

# Disk

fio --name=test --ioengine=libaio --iodepth=16 --rw=randrw \

--bs=4k --direct=1 --size=200M --runtime=20 --group_reporting

Под комплексной нагрузкой dedicated показал значительно более стабильное поведение:

- CPU: в 22 раза стабильнее (0.06% vs 1.3%)

- Memory: в 7.5 раз стабильнее (0.4% vs 3%)

- Disk: в 4.3 раза стабильнее (4.3% vs 18.6%)

Итоговая таблица сравнения

Облачный сервер показал отличные результаты, но важно понимать контекст. Это снимок одного конкретного дня, дневного времени, середины октября 2025 года. Завтра картина может измениться. Другие клиенты на том же гипервизоре могут запустить бэкапы баз данных, вечером естественным образом возрастает общая нагрузка, кто-то начнет обучение ML-моделей, на выходных трафик перераспределится непредсказуемым образом.

Абсолютная производительность CPU в облаке выше за счёт большего количества логических ядер, но стабильность и предсказуемость у выделенного сервера значительно лучше и вы не контролируете эти факторы на облачном сервере. Производительность может остаться такой же стабильной, а может просесть — и вы узнаете об этом только тогда, когда пользователи начнут жаловаться.

На dedicated сервере производительность физически не может измениться по внешним причинам. Разброс CPU в 0,1% — это свойство конкретного железа, а не побочный эффект момента времени. Соотношение латентности p99/p50 в 1.06x — это характеристика ваших дисков, а не результат удачного распределения нагрузки с соседями. CPU Steal 0% — это не «хорошее настроение» гипервизора, а физическое отсутствие гипервизора как такового.

Выводы

Облачный сервер оправдан для проектов на стадии MVP или тестирования, где бюджет играет решающую роль. Разница в цене между 700 рублями за облако и 3600 рублями за dedicated — это существенно для стартапа. Если у вас непостоянная нагрузка с длительными периодами простоя, если не требуются железные гарантии SLA, если важна возможность быстро масштабироваться вверх или вниз за считанные минуты — облако может быть правильным выбором. Наш тест показал, что качественные провайдеры облачных решений способны обеспечить стабильную работу. Главное — правильно выбрать провайдера.

Выделенный сервер становится необходимостью, когда вам нужны гарантии для SLA клиентам, когда критична предсказуемость для баз данных, real-time систем или финтеха. Если ваш бюджет на инфраструктуру составляет 5000–15000 рублей в месяц и выше, если проект вырос из стадии MVP в полноценный production, если у вас есть компетенции для управления железом или возможность нанять DevOps — самое время задуматься о переходе. Dedicated — это не про абсолютную скорость, это про контроль и предсказуемость. Вы платите за уверенность в том, что завтра сервер будет работать ровно так же, как сегодня, независимо от того, что делают другие клиенты вашего провайдера.

Да, миграция с облака на выделенный сервер не всегда делается за выходные. Но страх перед миграцией может обходиться компаниям в значительные суммы ежегодных затрат. Иногда правильное решение не самое удобное «в моменте», зато экономит ресурсы в перспективе. И помните: результаты наших тестов зависят от конкретных конфигураций ипровайдеров. Мы рекомендуем провести собственные замеры на вашей нагрузке перед миграцией.

hostkey.ru/dedicated-servers/instant/