Июнь — 10 лучших конструкторов сайтов, кешбэк на пополнение баланса и новости из мира IT

Судя по тому, что это июньский дайджест, 30% лета уже пройдено. И пройдено не зря — за нашими плечами множество выполненных задач, написанных статей и запланированных проектов.

Остался один нерешённый вопрос: успеют ли эти плечи загореть до конца лета. Но об этом мы расскажем вам в конце августа.

Статьи и инструкции

10 лучших конструкторов сайтов в 2024 году

Для создания сайта с нуля нужно много времени и ресурсов — найти специалистов, продумать структуру, выбрать стиль, разместить сайт на домене и подключить сервисы оплаты. Если нужна простая страница для рекламы или акции, лучше использовать современные конструкторы сайтов, где можно быстро и легко создать сайт без навыков веб-дизайна и разработки.

В статье расскажем о лучших, по нашему мнению, конструкторах сайтов — опишем их плюсы, минусы, особенности и стоимость.

firstvds.ru/blog/top-luchshikh-konstruktorov-saytov

В конце месяца истекла поддержка ОС Centos 7

Официальная оболочка от компании 1С-Битрикс — «1С-Битрикс: Веб-окружение» (BitrixEnv) и «1С-Битрикс: Битрикс24» (BitrixCRM) при этом доступна только для Centos 7. На сегодняшний день анонсов о выпуске оболочки для других операционных систем не публиковалось.

Поэтому мы добавили свой рецепт — Bitrix Setup. С его помощью вы сможете установить всё необходимое ПО для работы сайтов на CMS Битрикс. Рецепт доступен на Debian 11 и 12 версий.

Больше полезных статей и инструкций вы можете найти в нашей Базе знаний.

firstvds.ru/technology

Habr: самое интересное за июнь

Несмотря на сезон отпусков, наши авторы продолжают радовать вас новыми материалами на Хабре. Лучшие, как всегда, попадают в дайджест.

Колонизация Марса: 10 проблем, с которыми столкнется человечество

Самый дешёвый радиоконструктор с Али

Wolfenstein 3D: Начало эры шутеров от первого лица

Стань автором FirstVDS

Ищем технических писателей для блога на Хабре

Откликнуться firstvds.ru/blog/ischem-avtorov-dlya-bloga-firstvds-na-habr-i-vc

Новости мая

Кешбэк 10% на платежи с рекомендованной суммой

До 11 июля на платежи с рекомендованными суммами и выше будет начисляться кешбэк 10%. Пополнить баланс можно любым доступным способом, количество платежей в течение акции не ограничено.

firstvds.ru/actions/kanikuly-s-keshbekom

Кешбэк зачислится на баланс аккаунта сразу же после поступления основных средств.

DNS-хостинг: изменение условий предоставления

25 июня изменились условия размещения доменов на наших серверах имён. Теперь бесплатно можно разместить до 10 доменов, а каждый следующий домен будет стоить 2 рубля в месяц.

Максимальный лимит на одном сервере — 1000 доменов. У пользователей с большим количеством доменов лимит был автоматически увеличен.

firstvds.ru/services/dns-hosting

Новости из мира IT

Как говорят, предупреждён — значит, вооружён. Поэтому счастье неведения оставим для кого-то другого. А для тех, кто согласен с поговоркой, собрали топ новостей об уязвимостях июня. На десерт — приятная новость об OpenSSH, так что советуем дочитать до конца.

Уязвимость в PHP позволяет выполнить код при работе в режиме CGI

В PHP найдена уязвимость (CVE-2024-4577), которая позволяет выполнить собственный код на сервере или просмотреть исходный код PHP-скрипта в режиме CGI на Windows (mod_php, php-fpm и FastCGI не затрагивает). Сама уязвимость связана с проблемой CVE-2012-1823, которая была исправлена в 2012 году. Правда, добавленной защиты от атак на Windows оказалось в этот раз недостаточно. Атака основана на подмене аргумента командной строки при запуске PHP-интерпретатора через запрос к скрипту. Старая уязвимость позволяла указывать опции командной строки вместо параметров запроса, новая использует автоматическое преобразование символов в Windows, что позволяет обойти защиту и использовать запросы с символами, заменяемыми на "-", для атаки.

Проблема в конфигурации проявляется по умолчанию в XAMPP и других Apache-конфигурациях с php-cgi в качестве обработчика CGI-скриптов. В обновлениях PHP 8.3.8, 8.2.20 и 8.1.29 устранены уязвимости CVE-2024-5458, CVE-2024-5585 и CVE-2024-1874.

www.opennet.ru/opennews/art.shtml?num=61332

Уязвимость в UEFI-прошивках Phoenix затрагивает устройства с CPU Intel

В UEFI-прошивках Phoenix SecureCore на устройствах с процессорами Intel обнаружена уязвимость (CVE-2024-0762), позволяющая выполнить код на уровне прошивки и установить бэкдор, обходящий защиту ОС. Уязвимость вызвана некорректным использованием переменной TCG2_CONFIGURATION в конфигурации TPM, что приводит к переполнению буфера и выполнению кода на уровне SMM. Проблема проявляется в прошивках Phoenix SecureCore на устройствах с процессорами Intel, включая семейства AlderLake, CoffeeLake, CometLake, и другие. Уязвимость устранена в последних обновлениях прошивок от Technologies и Lenovo.

www.opennet.ru/opennews/art.shtml?num=61432

Уязвимость в GitLab позволяет запустить pipeline-работы под другим пользователем

Опубликованы обновления GitLab 17.1.1, 17.0.3, 16.11.5, и другие, устраняющие 14 уязвимостей, включая CVE-2024-5655. Эта уязвимость, начиная с версии 15.8, позволяет запускать pipeline jobs от имени другого пользователя, что может привести к доступу к внутренним репозиториям и закрытым проектам. Информацию об уязвимости обещают раскрыть через 30 дней после публикации исправления. Также в обновлениях устранены три уязвимости с высоким уровнем опасности: XSS-атаки, CSRF и утечка данных через использование поиска в открытых проектах.

www.opennet.ru/opennews/art.shtml?num=61445

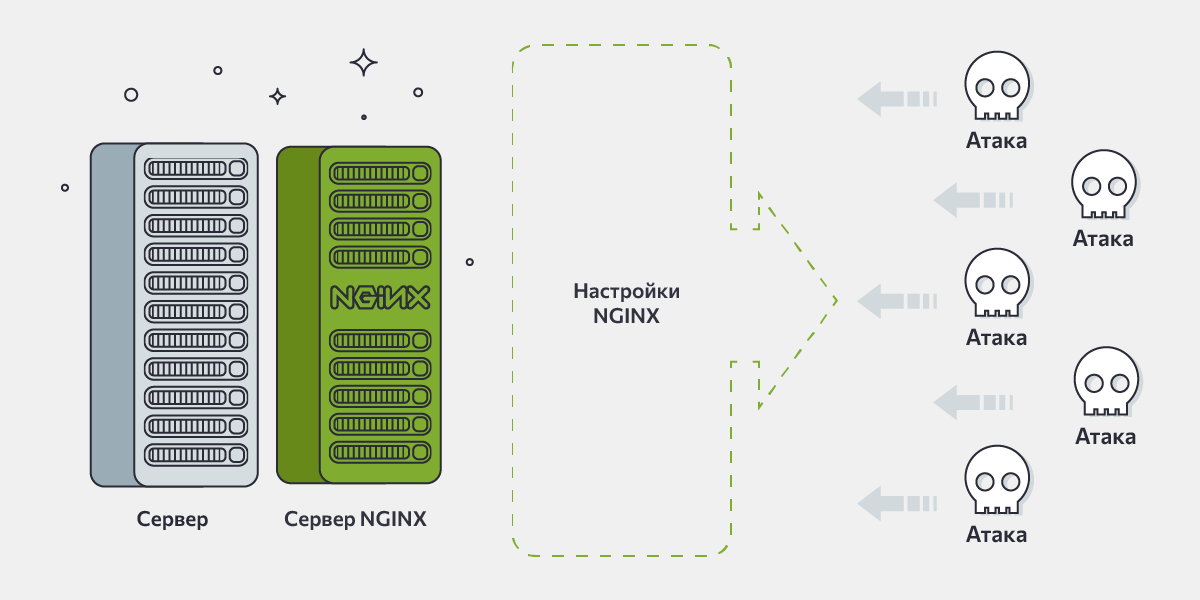

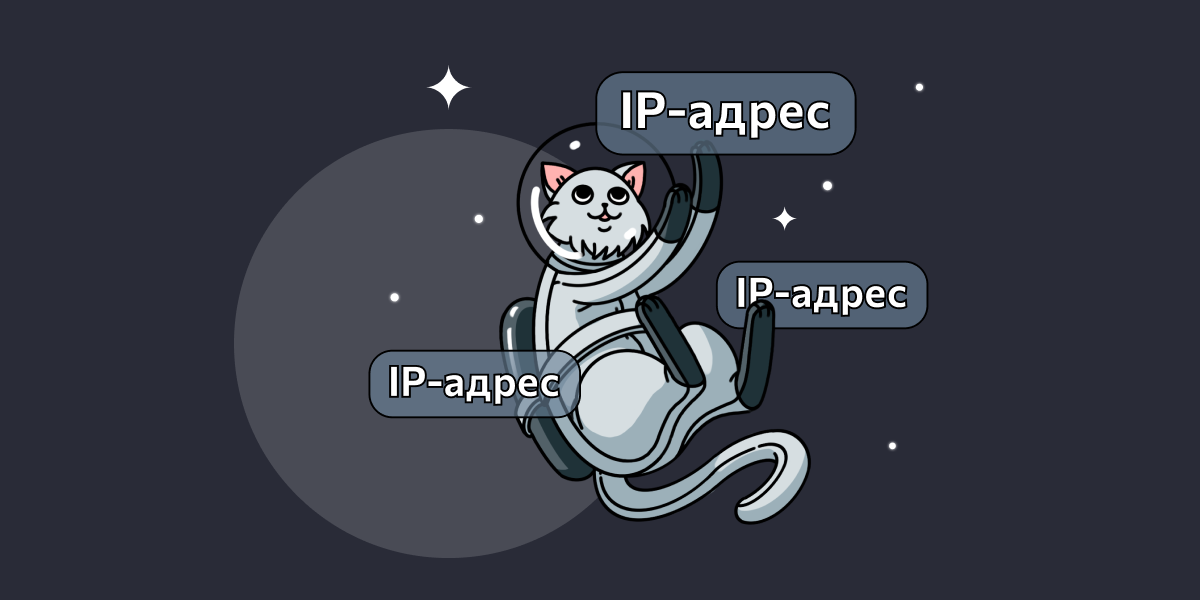

OpenSSH получила встроенную защиту от автоматизированных атак по подбору паролей

В файл конфигурации sshd_config добавлен параметр PerSourcePenalties для блокировки IP-адресов с множеством неудачных попыток соединения. Новый механизм защиты будет включен по умолчанию в OpenBSD 7.6. Процесс sshd теперь отслеживает статус завершения дочерних процессов для обнаружения подбора паролей и эксплуатации уязвимостей. Параметр PerSourcePenalties задает минимальный порог аномальных событий для блокировки IP-адресов, а PerSourceNetBlockSize позволяет блокировать целые подсети. Для исключения блокировки определенных подсетей предлагается параметр PerSourcePenaltyExemptList.

www.opennet.ru/opennews/art.shtml?num=61331

Остался один нерешённый вопрос: успеют ли эти плечи загореть до конца лета. Но об этом мы расскажем вам в конце августа.

Статьи и инструкции

10 лучших конструкторов сайтов в 2024 году

Для создания сайта с нуля нужно много времени и ресурсов — найти специалистов, продумать структуру, выбрать стиль, разместить сайт на домене и подключить сервисы оплаты. Если нужна простая страница для рекламы или акции, лучше использовать современные конструкторы сайтов, где можно быстро и легко создать сайт без навыков веб-дизайна и разработки.

В статье расскажем о лучших, по нашему мнению, конструкторах сайтов — опишем их плюсы, минусы, особенности и стоимость.

firstvds.ru/blog/top-luchshikh-konstruktorov-saytov

В конце месяца истекла поддержка ОС Centos 7

Официальная оболочка от компании 1С-Битрикс — «1С-Битрикс: Веб-окружение» (BitrixEnv) и «1С-Битрикс: Битрикс24» (BitrixCRM) при этом доступна только для Centos 7. На сегодняшний день анонсов о выпуске оболочки для других операционных систем не публиковалось.

Поэтому мы добавили свой рецепт — Bitrix Setup. С его помощью вы сможете установить всё необходимое ПО для работы сайтов на CMS Битрикс. Рецепт доступен на Debian 11 и 12 версий.

Больше полезных статей и инструкций вы можете найти в нашей Базе знаний.

firstvds.ru/technology

Habr: самое интересное за июнь

Несмотря на сезон отпусков, наши авторы продолжают радовать вас новыми материалами на Хабре. Лучшие, как всегда, попадают в дайджест.

Колонизация Марса: 10 проблем, с которыми столкнется человечество

Самый дешёвый радиоконструктор с Али

Wolfenstein 3D: Начало эры шутеров от первого лица

Стань автором FirstVDS

Ищем технических писателей для блога на Хабре

Откликнуться firstvds.ru/blog/ischem-avtorov-dlya-bloga-firstvds-na-habr-i-vc

Новости мая

Кешбэк 10% на платежи с рекомендованной суммой

До 11 июля на платежи с рекомендованными суммами и выше будет начисляться кешбэк 10%. Пополнить баланс можно любым доступным способом, количество платежей в течение акции не ограничено.

firstvds.ru/actions/kanikuly-s-keshbekom

Кешбэк зачислится на баланс аккаунта сразу же после поступления основных средств.

DNS-хостинг: изменение условий предоставления

25 июня изменились условия размещения доменов на наших серверах имён. Теперь бесплатно можно разместить до 10 доменов, а каждый следующий домен будет стоить 2 рубля в месяц.

Максимальный лимит на одном сервере — 1000 доменов. У пользователей с большим количеством доменов лимит был автоматически увеличен.

firstvds.ru/services/dns-hosting

Новости из мира IT

Как говорят, предупреждён — значит, вооружён. Поэтому счастье неведения оставим для кого-то другого. А для тех, кто согласен с поговоркой, собрали топ новостей об уязвимостях июня. На десерт — приятная новость об OpenSSH, так что советуем дочитать до конца.

Уязвимость в PHP позволяет выполнить код при работе в режиме CGI

В PHP найдена уязвимость (CVE-2024-4577), которая позволяет выполнить собственный код на сервере или просмотреть исходный код PHP-скрипта в режиме CGI на Windows (mod_php, php-fpm и FastCGI не затрагивает). Сама уязвимость связана с проблемой CVE-2012-1823, которая была исправлена в 2012 году. Правда, добавленной защиты от атак на Windows оказалось в этот раз недостаточно. Атака основана на подмене аргумента командной строки при запуске PHP-интерпретатора через запрос к скрипту. Старая уязвимость позволяла указывать опции командной строки вместо параметров запроса, новая использует автоматическое преобразование символов в Windows, что позволяет обойти защиту и использовать запросы с символами, заменяемыми на "-", для атаки.

Проблема в конфигурации проявляется по умолчанию в XAMPP и других Apache-конфигурациях с php-cgi в качестве обработчика CGI-скриптов. В обновлениях PHP 8.3.8, 8.2.20 и 8.1.29 устранены уязвимости CVE-2024-5458, CVE-2024-5585 и CVE-2024-1874.

www.opennet.ru/opennews/art.shtml?num=61332

Уязвимость в UEFI-прошивках Phoenix затрагивает устройства с CPU Intel

В UEFI-прошивках Phoenix SecureCore на устройствах с процессорами Intel обнаружена уязвимость (CVE-2024-0762), позволяющая выполнить код на уровне прошивки и установить бэкдор, обходящий защиту ОС. Уязвимость вызвана некорректным использованием переменной TCG2_CONFIGURATION в конфигурации TPM, что приводит к переполнению буфера и выполнению кода на уровне SMM. Проблема проявляется в прошивках Phoenix SecureCore на устройствах с процессорами Intel, включая семейства AlderLake, CoffeeLake, CometLake, и другие. Уязвимость устранена в последних обновлениях прошивок от Technologies и Lenovo.

www.opennet.ru/opennews/art.shtml?num=61432

Уязвимость в GitLab позволяет запустить pipeline-работы под другим пользователем

Опубликованы обновления GitLab 17.1.1, 17.0.3, 16.11.5, и другие, устраняющие 14 уязвимостей, включая CVE-2024-5655. Эта уязвимость, начиная с версии 15.8, позволяет запускать pipeline jobs от имени другого пользователя, что может привести к доступу к внутренним репозиториям и закрытым проектам. Информацию об уязвимости обещают раскрыть через 30 дней после публикации исправления. Также в обновлениях устранены три уязвимости с высоким уровнем опасности: XSS-атаки, CSRF и утечка данных через использование поиска в открытых проектах.

www.opennet.ru/opennews/art.shtml?num=61445

OpenSSH получила встроенную защиту от автоматизированных атак по подбору паролей

В файл конфигурации sshd_config добавлен параметр PerSourcePenalties для блокировки IP-адресов с множеством неудачных попыток соединения. Новый механизм защиты будет включен по умолчанию в OpenBSD 7.6. Процесс sshd теперь отслеживает статус завершения дочерних процессов для обнаружения подбора паролей и эксплуатации уязвимостей. Параметр PerSourcePenalties задает минимальный порог аномальных событий для блокировки IP-адресов, а PerSourceNetBlockSize позволяет блокировать целые подсети. Для исключения блокировки определенных подсетей предлагается параметр PerSourcePenaltyExemptList.

www.opennet.ru/opennews/art.shtml?num=61331