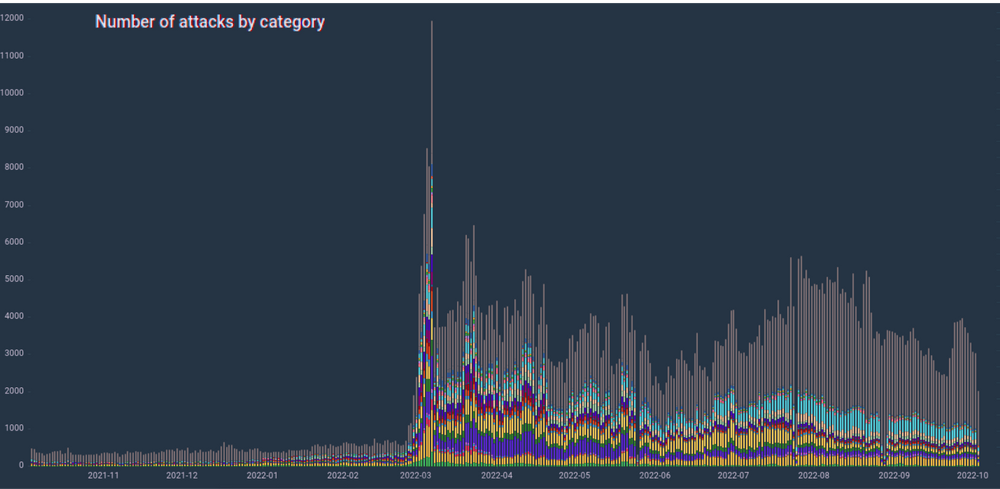

DDoS-атаки находятся на самом большом подъеме за всю историю. В пределах прошедшего года интенсивность в плане киберугроз особенно заметна: по нашим данным, во втором полугодии число атак выросло на 20% по сравнению с первым. Мы собрали аналитику в большой отчет и рассказываем, как изменились DDoS-атаки в 2022 году.

Общие тенденции

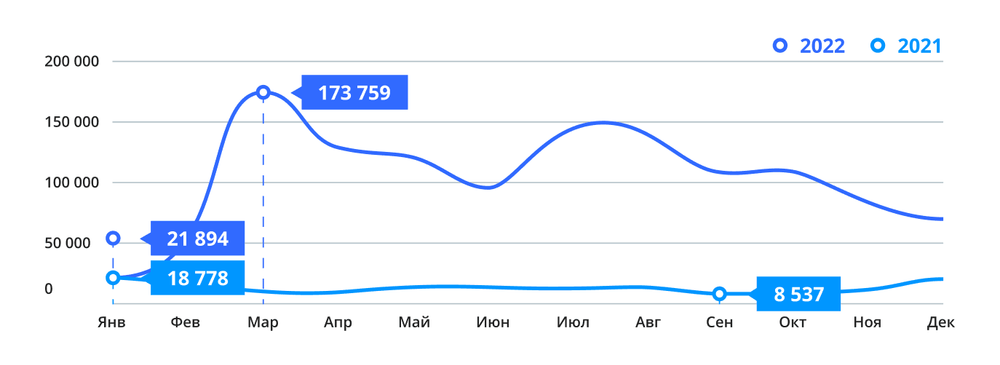

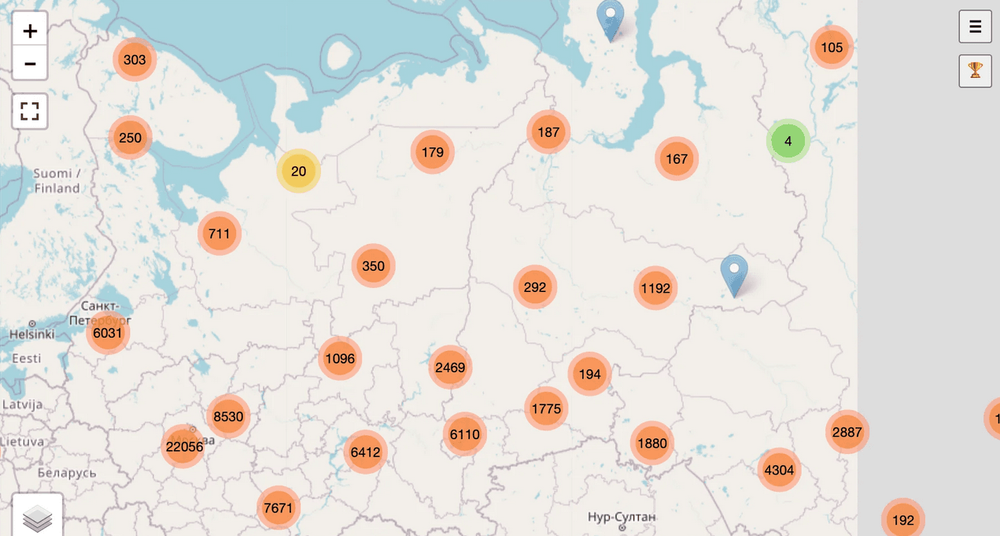

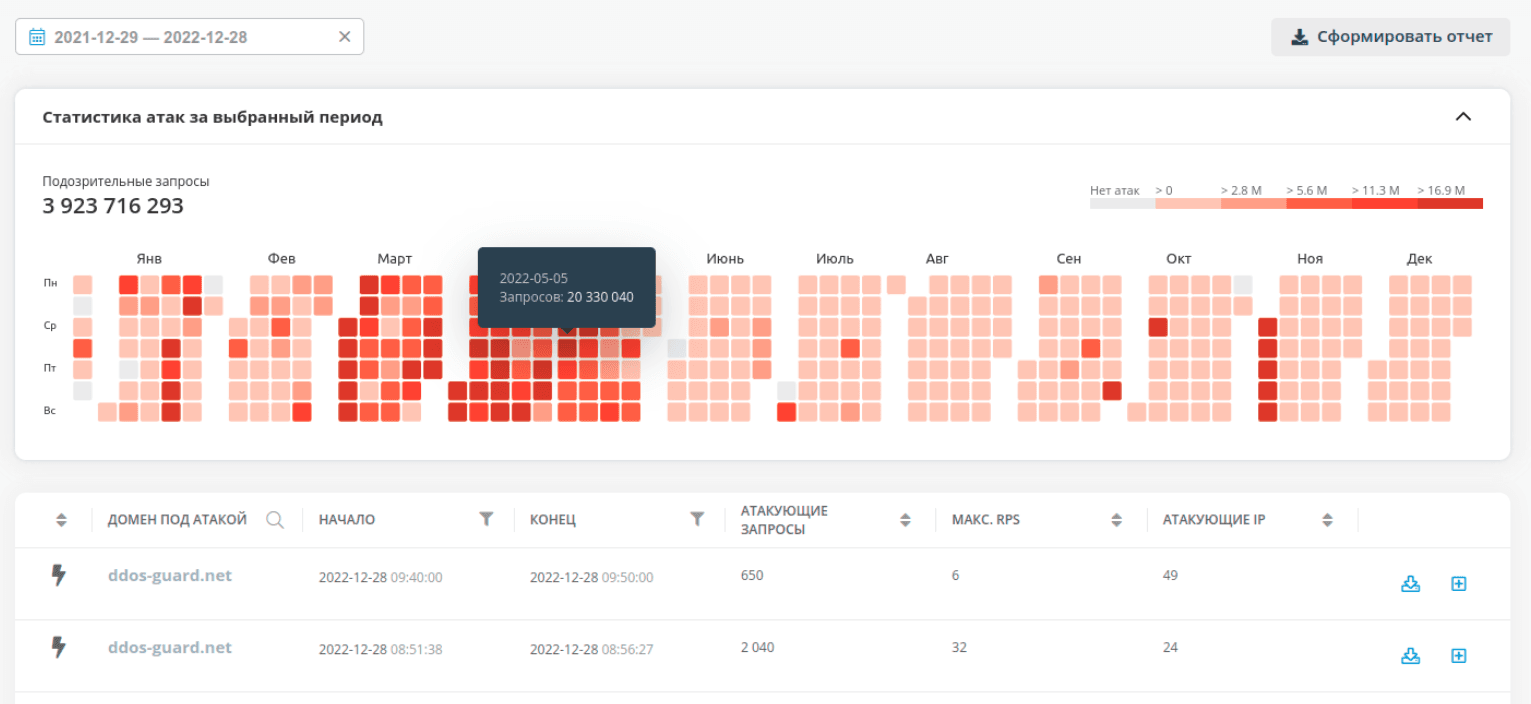

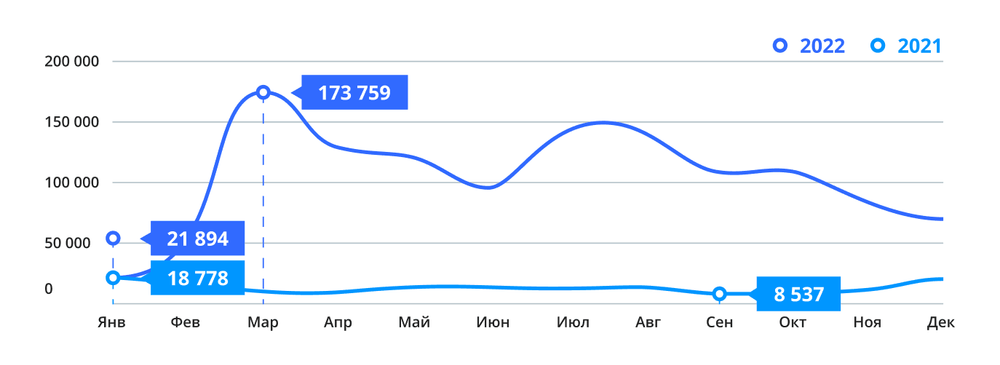

В связи с геополитическими событиями количество атак на Рунет выросло на 700% по сравнению с 2021 годом. Основной удар пришелся на СМИ, госсектор и сайты банков.

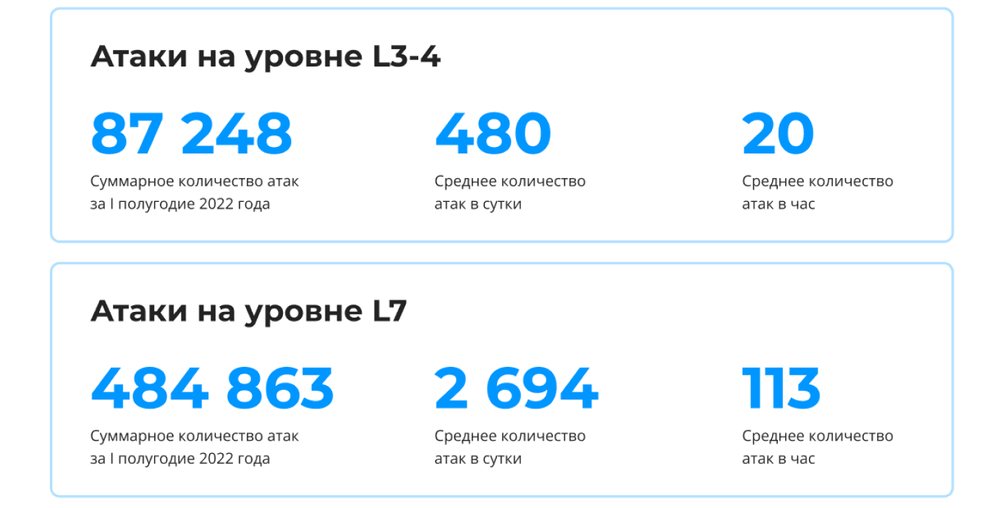

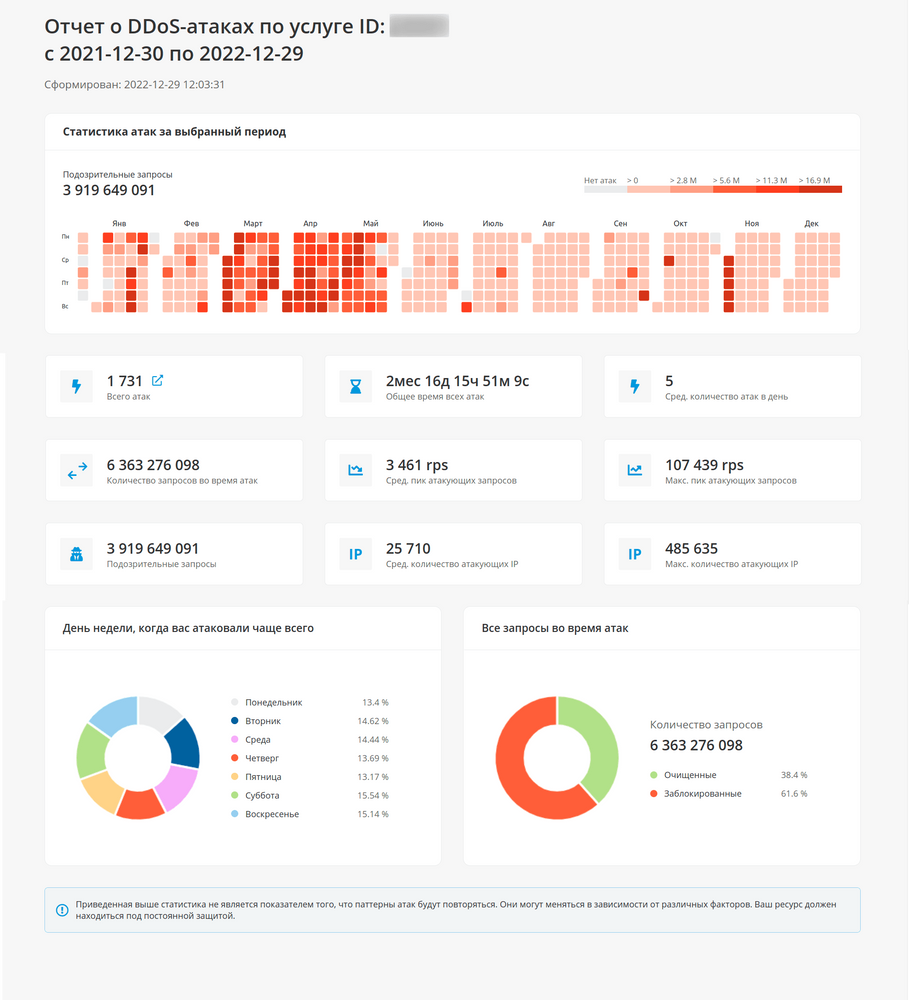

1 255 573 — общее число DDoS-атак, зафиксированных DDoS-Guard за 2022 год.

Среднее количество DDoS-атак в сутки выросло в 10 раз, а количество атак в час — в 11 раз. Самыми «горячими» месяцами стали март и август.

Значимой разницы между числом атак в разные дни недели не наблюдалось — хактивисты ориентировались на другие параметры. Наибольшее число атак происходит в рабочее время, с 9 утра до 20 вечера.

Повышение частоты атак

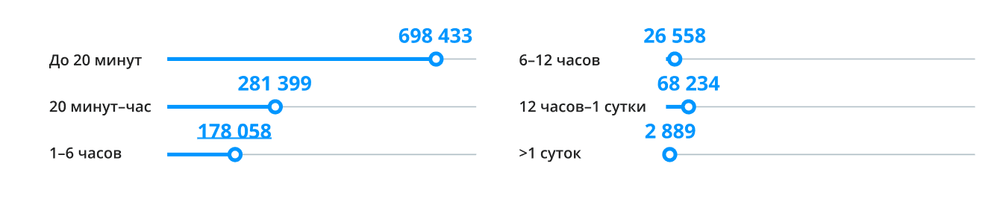

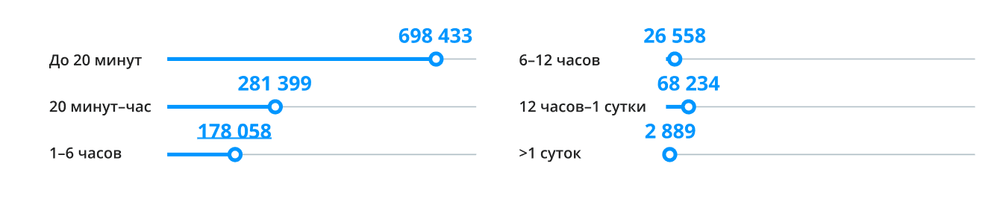

По сравнению с 2021 годом длительность атак сократилась, но их частота выросла в 3-4 раза. Дело в том, что для атак на российские сайты не используют мощные ботнеты — это слишком дорого. Вместо этого хактивисты объединяются в сообщества и делятся инструкциями по запуску вредоносных скриптов и софта для участия в атаках. Сети такого рода способны на массовые, но непродолжительные атаки.

Абсолютное большинство DDoS-атак занимали до 20 минут, также значительное количество занимали от 20 минут до 1 часа. Атаки длиной в сутки и больше составили менее 1% от общего количества инцидентов.

Организовать атаку стало намного проще. Теперь даже не обязательно устанавливать специальное ПО, чтобы сделать свое устройство частью ботнета и генерировать вредоносный трафик. Хактивисты создали целый сегмент сайтов, предназначенных специально для организации DDoS-атак. Пользователю достаточно просто зайти на такой ресурс, и он примет участие в массовом киберпреступлении.

Общий тренд, как видно из статистики — как можно больше «микро-укусов» для как можно большего числа сайтов.

Хактивизм

Ландшафт кибератак кардинально изменился в 2022 году из-за геополитических сдвигов. Если в начале года общая тенденция прослеживалась в виде однотипных длительных атак, то уже в феврале картина оказалась совсем иной.

Раньше наиболее распространенными причинами DDoS-атак были конкуренция за доступность в поисковой выдаче и сезонность — например, перед праздниками, когда пользователи делают больше всего покупок онлайн. Злоумышленники атакуют сайты в моменты пиковых посещений и требуют выкуп за прекращение атаки. Владельцам сайтов приходится делать выбор между тем, чтобы платить без гарантий окончания атаки, и тем, чтобы наблюдать, как пользователи уходят к конкурентам из-за недоступности сайта.

Эти тенденции сохраняются и по сей день, однако главной мотивацией для DDoS-атак в 2022 году стал хактивизм — ангажированные киберпреступления, которые совершают в поддержку и для демонстрации тех или иных политических идей. В ходе своих кампаний хактивисты использовали все известные им методы и инструменты. Первое время паттерны атак были хаотичными, но весной их организаторы стали действовать более слаженно, появились в том числе специализированные сообщества, цель которых — массовые кибератаки на российский сегмент интернета.

Начало 2022 года стало стресс-тестом для всех нас. Пришлось быстро перестраиваться и внедрять новые инструменты мониторинга, анализа и фильтрации. До начала августа мы находились в режиме пожара. Вектор атак постоянно менялся, атакующих устройств становилось все больше. Информационный фон стал влиять на специфику атак и потенциальные цели хакеров. Эта тенденция сохранится в ближайшем будущем.

Дмитрий Никонов, руководитель направления защиты на уровне L7, DDoS-Guard

Упор на уровень L7

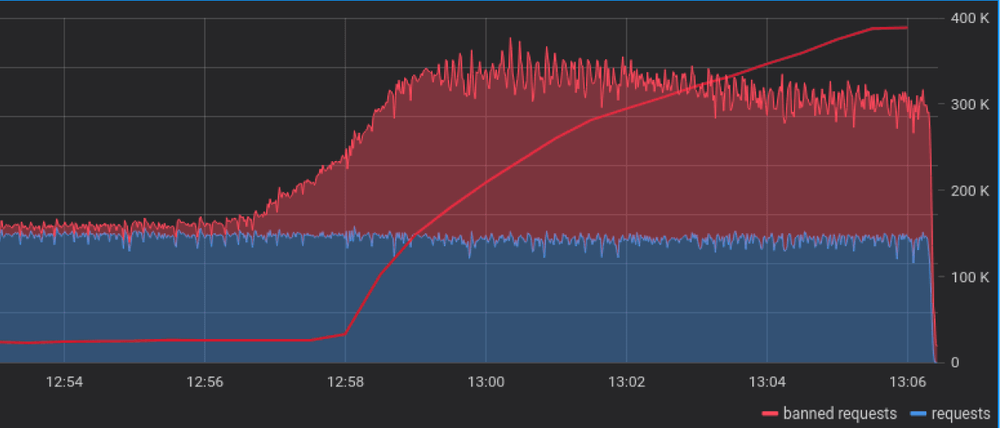

В 2022 году большинство атак — разница уже в первом полугодии составила более 600% — пришлось на уровень веб-приложений (L7 по системе OSI). При этом динамика атак менялась вместе с сезонами.

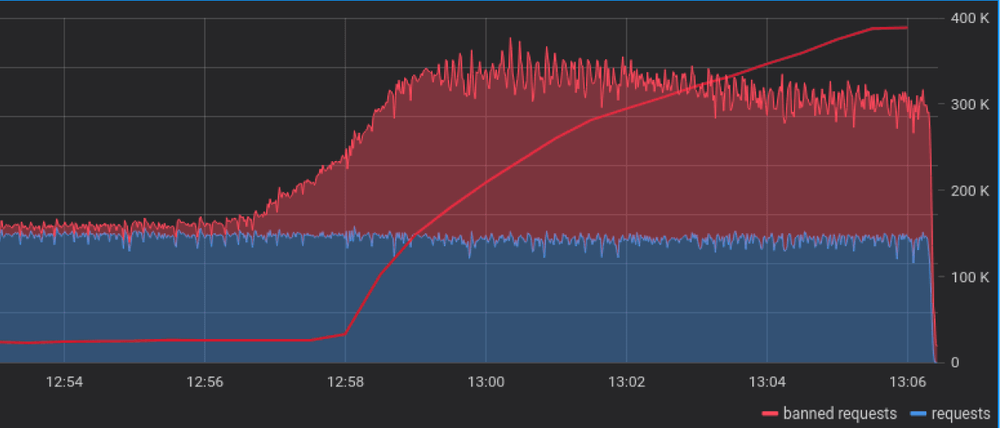

В начале года мы наблюдали разнородные, специфические атаки. Весной, после того как хактивисты скоординировались, они начали массово применять одни и те же направления и методы, из-за чего атаки в какой-то момент стали достаточно однотипными и предсказуемыми, несмотря на массовость.

В начале осени методы и паттерны атак сохраняли однотипный характер, однако поведение атакующих начало заметно меняться. Они стали более тщательно готовиться: уделять больше времени координации, оценивать сайты потенциальных жертв и выбирать наиболее уязвимые.

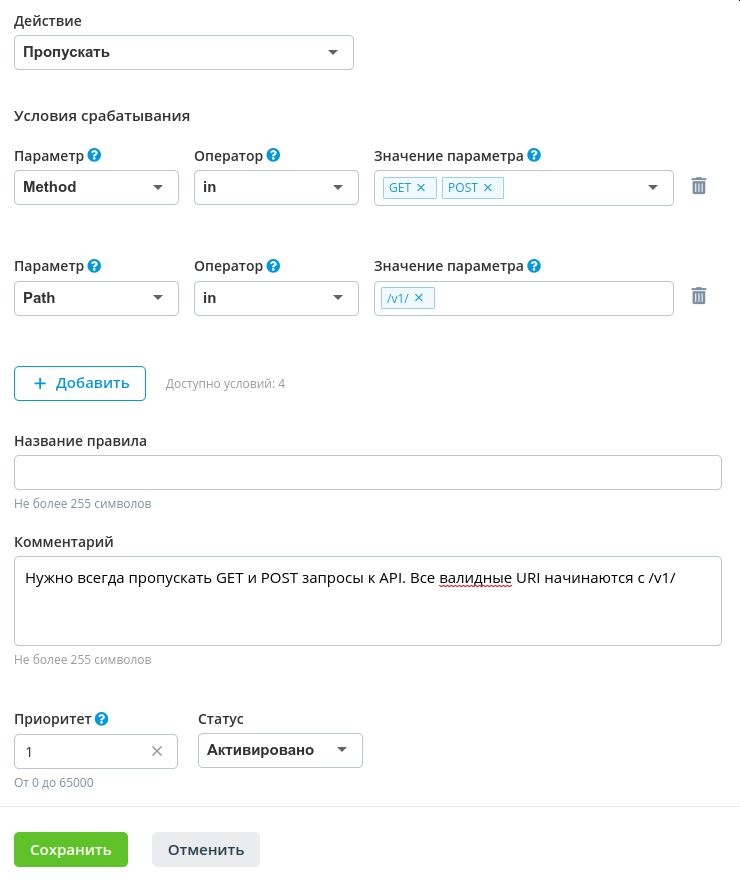

Путь вредоносных запросов в ходе модернизированной атаки может несколько раз меняться, переключаясь между уязвимыми компонентами сайта: от корневого раздела до форм авторизации или инструментов для работы с внешними приложениями — API.

Поскольку трафик API роботизирован и однотипен, даже легитимный, нужен особый подход для диагностики и фильтрации атак. Так мы подошли к созданию нового продукта — модуля для настройки клиентом индивидуальных правил фильтрации.

Смена главных целей атак

В начале 2022 основной мишенью киберпреступников были развлекательные сайты. Эта категория с двукратным отрывом превосходила показатели по бизнес-порталам, образовательным и телеком-ресурсам, которые были в нашем топе. Все эти цели оставались в фокусе, динамика атак в них выросла многократно — например, развлекательные сайты атаковали в 6 раз чаще — 44 тысячи инцидентов против 7700 в 2021.

Однако главные объекты интереса хакеров сменились во втором полугодии. В итоге чаще всего под лавиной вредоносного трафика были новостные сайты — количество DDoS-атак на СМИ выросло в рекордные 76 раз (51 842 инцидентов против 670 в 2021). Веб-ресурсы, связанные с госорганами показали рост в 55 раз (20 766 инцидентов против 370), а на сайты банков и финансовых организаций пришлось в 20 раз больше атак, чем в 2021 году (27 600 инцидентов против 1318).

Микроатаки на СМИ

Очень частый кейс в 2022 году — множество маленьких атак по каждому из небольших сайтов, или по каждому IP всей сети. Чаще всего по такой схеме пытались вывести из строя сайты небольших региональных СМИ.

В ходе такой атаки на каждое конкретное издание нагрузка может быть небольшой, от 500 до 2000 запросов в секунду, однако в сумме цифры становятся уже заметными. Используя такую схему, атакующие, вероятно, делают расчет на то, что маленькие атаки хуже фильтруются и действуют более эффективно. Система DDoS-Guard умеет распознавать такие атаки и своевременно на них реагирует.

При этом бывают весьма интересные случаи: например, сайт одного небольшого проекта находился под атакой около 70 дней подряд. Атака поглощалась системой DDoS-Guard, и клиент ее даже не чувствовал. Но для сайта без защиты подобный инцидент будет означать полное прекращение нормальной деятельности, ведь при постоянном потоке вредоносного трафика администратору останется только повесить табличку «технические работы».

Сезонность и календарность атак

В 2022 году DDoS-атаки нередко бывали приурочены к конкретным датам, когда они могут нанести больше всего вреда: например, мы фиксировали интенсивные атаки на финансовые организации, справочные ресурсы и бухгалтерские сервисы в дни сдачи квартальной и полугодовой отчетности.

Аналогичным образом сайты локальных провайдеров связи и поставщиков ЖКХ становились целью злоумышленников в дни, когда нужно подавать данные счетчиков и оплачивать счета. Параллельно атаки направлялись на банки, чтобы нарушить прием платежей.

Хактивисты также активно работали по календарю и следили за новостной повесткой. Например, фиксировали атаки, приуроченные к конкретным датам — 9 мая, 12 июня. Любой массово освещаемый инфоповод — политические события, изменения в законодательстве — это гарантированный триггер для волны DDoS-атак на сайты СМИ. Мероприятия с участием ведущих компаний в какой-либо отрасли (особенно финансового сектора) также притягивали атаки на ресурсы, где проводилась прямая трансляция или публиковалась запись выступлений.

К чему готовиться в 2023 году

Учитывая геополитическую напряженность, к весне 2023 мы ожидаем прирост числа инцидентов еще примерно на 300%. Однако в целом тенденция изменится от количества к качеству. Постоянные DDoS-атаки как явление — теперь норма, с которой приходится жить, и от которой необходимо иметь надежную защиту.

Если в прошлом году атаки имели массовый характер, то теперь они будут более интеллектуальными, более изощренными в плане подготовки и методов. Урон от успешно проведенной атаки повысится в разы. Внимание киберактивистов сосредоточится на сервисах внутри корпоративных экосистем и приложениях, которыми одновременно пользуются сотни компаний. Наличие уязвимостей станет дополнительным фактором при выборе цели.

Ожидается рост киберузгроз с использованием малвари, шифровальщиков, и, как следствие, больше информационных утечек. Останутся актуальны и все прежние типы атак, в частности TCP-, UDP-флуд.

Незащищенные ресурсы из ранее непопулярных секторов, теперь могут оказаться интересны хакерам из-за своей принадлежности к российскому сегменту интернета. Но также сохраняется риск стать случайной жертвой атаки. В 2023 году от DDoS-атаки не застрахован никто: ни большой корпоративный ресурс, ни маленькие сайты. При этом для последней категории такие инциденты в принципе могут стать фатальными.

ddos-guard.net/info/protect?id=40148