Раз в год я (Кирилл Косолапов — CEO Amvera Cloud) подвожу основные итоги года и стараюсь откровенно рассказать, что не получилось, а что получилось. Cегодня я поговорю о том, как важно иметь настоящее уникальное торговое предложение, и что без него (и 100 млн $) делать на международном рынке нечего.

Мы разрабатываем PaaS-облако Amvera для простого хостинга проектов, где деплой идёт командой «git push amvera master» либо простым перетягиваем файлов в интерфейсе.

Сколько мы разрабатываем фичи, каждый раз убеждаемся, что их возможная вариативность очень чётко определяется запросами наших пользователей. Сделать можно любую фантазию, но дело в том, что люди пользуются только тем, что им нужно. И это приводит к тому, что разные компании с разных уголков мира, делающие продукт в этой нише, делают примерно одно и то же. Разумеется, бывают оригинальные фичи, нестандартная реализация, но глобально, всё сводится к нескольким основным механикам и качеству их реализации.

В одном из эссе Пол Грэм пишет, что рынки отличаются возможностью к консолидации. И, как правило, силы, защищающие вас от конкурентов, начинают работать против вас, когда вы хотите консолидировать рынок. Как пример — рынки ресторанов, шиномонтажа, производства одежды (о чём обычно пишет С. Рюмин на Хабр) больше рынков операционных систем или поиска, но делятся на миллионы игроков. Работать на таком рынке просто, но масштабироваться сложно. Вы знаете сеть из 100 шиномонтажек/стоматологий? Я — нет. Видимо, факторы локаций, навыков исполнителя и подобные, хорошо защищают мелких игроков от консолидации. В то время как если вы разрабатываете операционную систему, вы получите либо всё, либо ничего.

И рынки IT-продуктов чаше всего очень консолидированы, на них находится место максимум нескольким игрокам в нише.

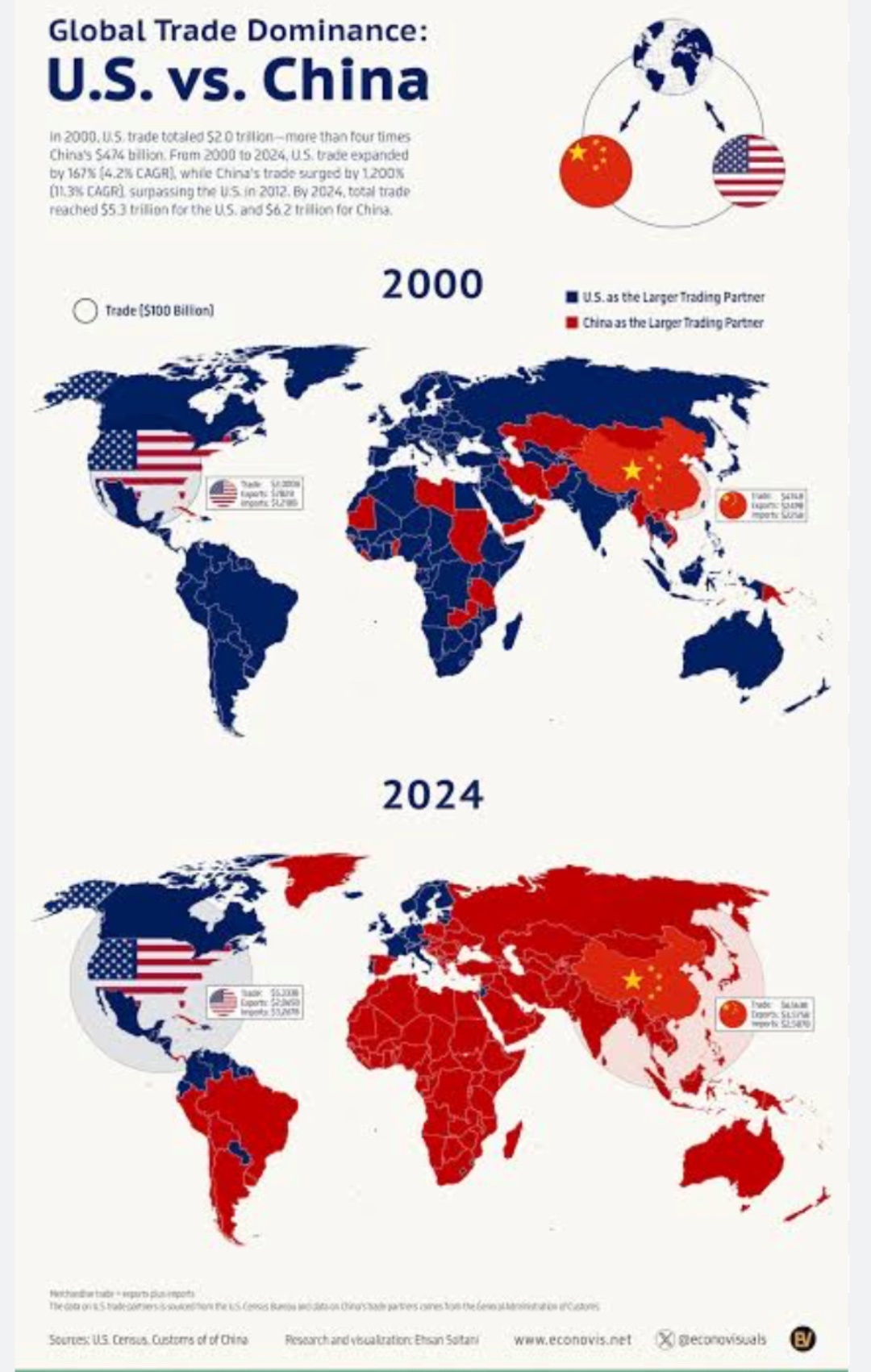

Рынок публичных облаков (наш) не исключение. Хотя он и отличается от рынка операционных систем — можно дифференцироваться продуктом, поэтому игроков на рынке несколько. И можно дифференцироваться региональным фактором, на что мы исторически и делали ставку.

Российский рынок хорошо защищён от международного различными барьерами, и сделав на его «безрыбье» приличного «рака», можно рассчитывать на успех.

Но есть проблема — российский рынок маленький. Очень маленький. А затраты на создание продукта не сильно отличаются от затрат в США или Европе. И здесь важна пропорция: затраты могут быть в два/три раза ниже, а рынок меньше в 50 раз — отсюда и редко у отечественных компаний получается создание продуктов, конкурентноспособных с международными. Поэтому, когда нам говорят: посмотрите, вот ваш международный конкурент сделал вот так, что вам мешает? Мой ответ простой: всего лишь отсутствие 500 млн $ венчурного финансирования, которые у них есть, а у нас нет.

Осознав, что рынок РФ маленький, мы решили завоевать международный.

И сейчас будет спойлер — всё, что нам помогало на отечественном рынке, стало нам мешать при выходе на международный. Эх, Пол Грэм, умный ты человек, правду пишешь!

Но мы были наивными и «влезли в драку».

Начнём с того, что чтобы работать на международном рынке, вам надо сделать так, чтобы ваши клиенты могли платить вам деньги.

И это первая, и достаточно большая проблема. Для подключения условного Stripe, вам понадобится юридическое лицо в одной из развитых стран (да, открыть фирму в одной из стран СНГ ничего вам не даст). А это дорого, долго и сложно. Плюс даже если вы получите деньги, как их заводить в РФ, где у вас основные затраты — решаемо, но очень нестабильно.

Альтернативным вариантом является подключение такого эквайринга, который поддерживает приём иностранных карт.

Мы нашли такую компанию (могу в личку написать, если надо), но с этим возникает другая беда. Эквайринг иностранных карт работает через раз, интерфейс как на заре появления интернета, и множество очень странных технических решений, как проведение транзакции только через пять минут — а по опыту, пользователи хотят увидеть деньги на балансе ЛК сразу после списания с карты, а не когда-нибудь потом.

Вторая проблема — где размещать инфраструктуру. Иностранным ЦОД надо платить в валюте, и не из России. А если работать через Российских провайдеров с иностранными мощностями, то надо быть готовым заплатить премию 50% к обычной цене. А так как это наша прямая себестоимость, мы к таким вещам очень чувствительны.

Но в итоге мы нашли, буквально по знакомству, мощности, которые можно оплачивать из России и которые расположены в Европе.

Что дальше.

А дальше мы упираемся в то, что наш сайт, фронт ЛК, документация, поддержка — всё на русском языке. И главное, если мы перейдём на английский, мы оттолкнём соотечественников, которые являются нашими основными клиентами. Если сделаем двуязычный интерфейс с основным русским, будет не супер для иностранцев.

В итоге мы решили сделать отдельный бренд с отдельным сайтом, ЛК, документацией и поддержкой на английском. Скажу честно — это как пытаться усидеть на двух стульях. Очень сложно ментально и организационно.

В итоге — сделали.

И заключительный этап, когда вы подготовили продукт, инфраструктуру и возможность оплаты — привлечь пользователей за границей.

И именно он, самый сложный. Платная реклама очень дорогая. Бесплатные механики работают не так, как в России.

Но главное — а какое у продукта УТП? Именно на это мы и попались. Как раз здесь во весь рост начало проявляться, что у наших международных конкурентов сотни миллионов долларов финансирования. Что они много лет на рынке, и их там знают. Что у них часто есть более узкая специализация, за счёт того, что сам рынок огромный и они могут себе это позволить. У нас есть свои преимущества и оригинальные решения, но они отличают нас немного, а не на порядок, от международных конкурентов.

Как это выглядело для нас — просто как разница в этапах воронки, в сравнении с нашим текущим рынком.

Те же усилия и бюджет на международном рынке приносят меньше визитов на сайт, конверсия этих визитов в регистрацию ниже, конверсия в развёртывание проекта ниже, конверсия в оплату ниже.

Мы столкнулись именно с тем, что всё, что помогает нам на нашем рынке, стало мешать при выходе на международный. А общий результат — это умножение этапов воронки друг на друга. И когда теряешь на каждом этапе, результат становится неудовлетворительным.

Видимо, правду говорят, что, если хотите делать международный бизнес, делайте сразу международный, без локального старта.

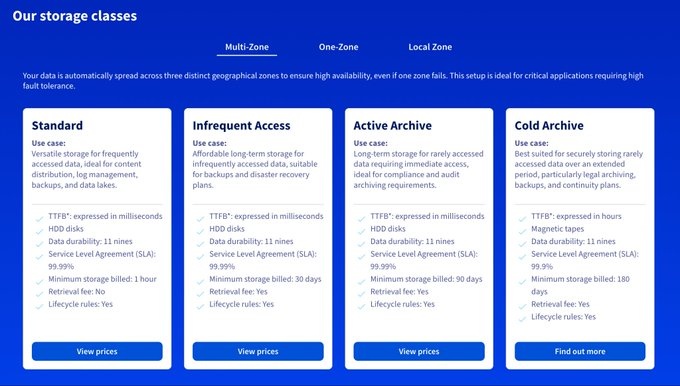

В итоге мы закрыли международное направление после нескольких месяцев экспериментов. Сделали это аккуратно — подняли международную зону доступности, сделали двуязычный интерфейс и почти бесшовно перенесли проекты пользователей.

Не хочу говорить: «зато мы приобрели жизненный опыт», это неправда, мы повторим попытку позже!

А из настоящих плюсов — теперь у нас можно разворачивать проекты в разных зонах доступности, лавируя между региональными ограничениями.

amvera.ru