Учитывая запросы клиентов, у Selectel появился целый ряд проектов, связанных с облачной инфраструктурой. Компании, которые уже оценили преимущества облаков, рекомендуют подобные решения своим клиентам. О том, как Selectel выстраивает работу с партнерами, какие услуги могут повысить прибыль, расскажем в этой статье.

Почему компаниям выгодно арендовать облачные ресурсы?

Многие из наших клиентов и партнеров обращаются с вопросом, можно ли разместить свои проекты в Selectel. Почему вопрос аренды ресурсов в дата-центрах становится все актуальнее? Перечислим несколько преимуществ.

Рынок движется в сторону сокращения непрофильных затрат, к которым, относится поддержание работы сервисных и обеспечивающих подразделений. Компаниям хотелось бы превратить СAPEX в OPEX, в этом помогает аренда ресурсов дата-центра. Какие именно затраты сокращаются?

Во-первых, отпадает необходимость закупки серверов. Во-вторых, не нужно ждать поставки новых серверов и тратить время на настройку — ресурсы увеличиваются в несколько кликов. Сокращается время разработки и запуска новых проектов. В-третьих, не нужно заботиться о «железной» составляющей проекта — достаточно выбрать в панели управления нужные ресурсы, работоспособность которых обеспечит провайдер.

Облачные сервисы снижают издержки бизнеса, решают проблему поддержания работы ресурсов, экономят время разработки и запуска новых продуктов компаний, но это далеко не все преимущества.

Соблюдение российского законодательства

Согласно требованиям 152-ФЗ, все компании, включая иностранные, обязаны хранить персональные данные россиян на территории Российской Федерации. В иных случаях, когда категории данных подпадают под более строгий регламент, компании нуждаются в установке программных средств на используемое оборудование или в получении комплексного решения для IT-проекта. Selectel готов предложить своим заказчикам услугу «Выделенные серверы в защищенном сегменте ЦОД».

Лицензии и сертификаты

Selectel имеет сертификаты PCI DSS — стандарт безопасности данных индустрии платежных карт, ISO/IES 27001 — международный стандарт по информационной безопасности. Список лицензий и сертификатов Selectel можно увидеть в разделе «Реквизиты и лицензии».

Единое информационное поле для сети филиалов

Розничные компании получают возможность легко добавлять новые филиалы, а сотрудники могут работать в одной и той же базе данных. В результате компания экономит на стоимости клиентских терминалов.

Резервное копирование

Актуально для компаний, политика безопасности которых предусматривает хранение копий данных на стороне других провайдеров. Компания может самостоятельно настроить резервное копирование данных в облачное хранилище.

Комплексные решения

Аренда облачных сервисов подходит для компаний со сложными проектами. Клиент размещает одну часть ресурсов в собственном дата-центре, а другую часть — на сторонней площадке. Варианты комбинации ресурсов могут быть различными, например:

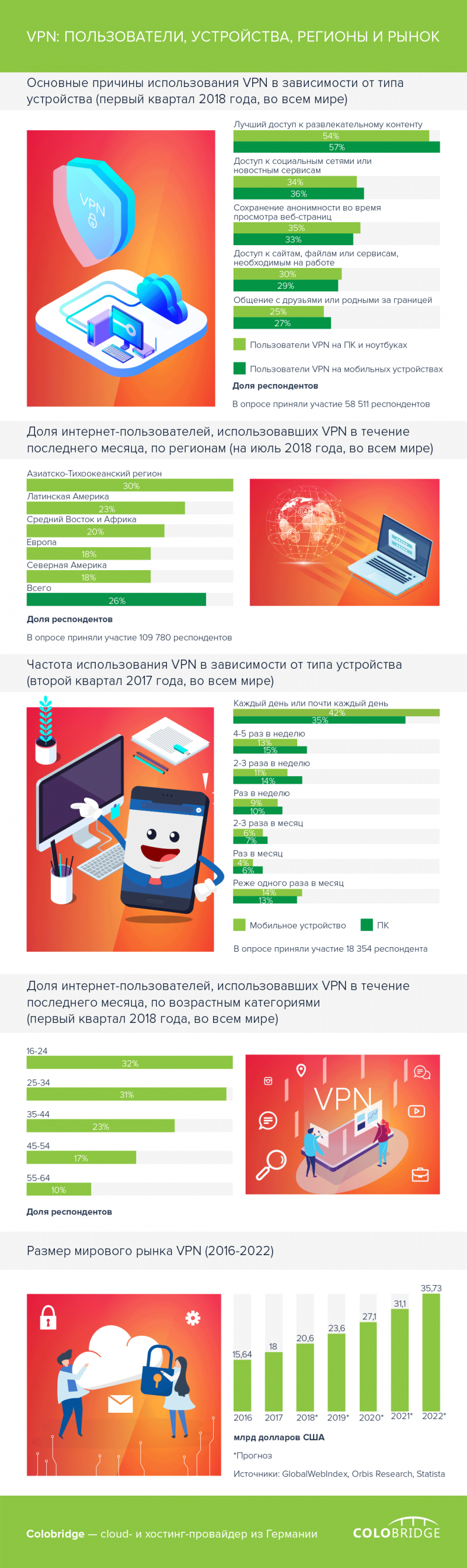

1С-проекты в облаке

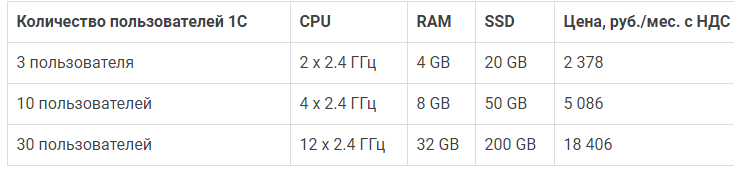

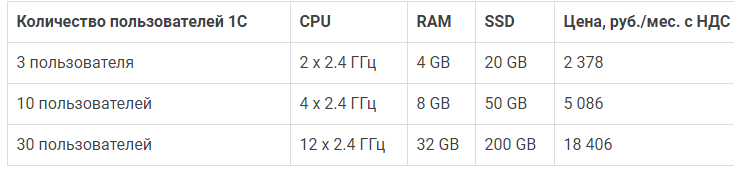

В мае 2018 года список наших партнеров пополнила компания «Первый Бит». Теперь компания предоставляет ресурсы Selectel в аренду, например, «Виртуальное приватное облако» с лицензиями 1С. Мы выделили конфигурации, наиболее подходящие для 1С-проектов.

«Виртуальное приватное облако» или VPC

Услуга подходит для компаний с сезонностью продаж и предусматривает увеличение ресурсов для 1С-проекта, когда:

- возрастает количество документов перед сдачей отчетности, можно увеличить доступный объем ресурсов, CPU-ресурс, через панель управления. Это ускорит работу системы и позволит заинтересованным лицам с легкостью получить доступ к данным;

- увеличивается нагрузка на сотрудников компании, но их общее количество не меняется. Для ускорения процессов добавляем в 1С-проект услуги CPU и быстрый диск. Эти функции позволят менеджерам быстрее делать расчеты, проверять остатки товаров на складе;

- возрастает количество менеджеров в высокий сезон продаж, добавляем CPU-ресурс, быстрый диск и RAM. Каждый менеджер сможет иметь доступ к 1С без ограничений.

«Выделенный сервер»

«Выделенный сервер»

В зависимости от характеристик проекта партнер может выбрать «

Виртуальное приватное облако» или «Выделенный сервер», иногда — и то, и другое. «Виртуальное приватное облако» удобно использовать, если нужно быстро настроить IT-инфраструктуру, требуется масштабирование ресурсов и необходимо предоставить клиентский доступ к проекту.

«Выделенный сервер» является подходящим решением, когда компания планирует хранить большие объемы данных, размещать ресурсоемкие проекты или необходимо работать с приложениями, несовместимыми с системами виртуализации.

В цену услуги «Выделенный сервер» входит:

В цену услуги «Выделенный сервер» входит:

- аренда оборудования в выбранной локации: Москва, Санкт-Петербург, Ленинградская область;

- модель потребления трафика: гарантированная скорость подключения к сети 100 Мбит/с или 1 Гбит/с с потреблением до 30 ТБ в месяц;

- 5 ip-адресов из одной подсети класса С на аккаунт;

- встроенный IPMI 2.0 с возможностью удаленного подключения IP-KVM;

- автоматическая установка свободно распространяемой операционной системы;

- «холодный коридор» с оптимальной температурой для работы серверов;

- резервирование электропитания стойки с сервером;

- контроль и поддержание работоспособности инфраструктуры.

Модели партнерства Selectel

Стать партнером Selectel — совместить обслуживание и развитие IT-инфраструктуры своего клиента с заработком и приятными бонусами от надежного провайдера. В зависимости от готовности партнера официально оформить финансовые взаимоотношения, мы предлагаем два типа программ.

Перепродажа услуг или white label

Партнер берет на себя всю работу с клиентами, включая консультирование перед продажей, формирование торгового предложения, решает, как продавать решение своему клиенту. А также партнер может самостоятельно формировать конечные цены услуг и определять маржинальность. Модель перепродажи предусматривает скидку для партнеров до 30% на все услуги Selectel.

Срочная и бессрочная реферальная модель

Партнер рекомендует Selectel своим клиентам, передает их нам и получает денежные бонусы, размер которых зависит от суммарного оборота покупок рефералов — приведенных клиентов.

Бонусы на услуги Selectel для партнеров по реферальной программе составляют до 12%. Преимущество модели в том, что партнеру не нужно вникать в финансовые, технические детали услуг и инфраструктуры. За все коммуникации и сопровождение клиентов отвечает Selectel. Ознакомиться с детальным описанием программ можно на сайте.

selectel.ru/about/partners/

Мы хотим, чтобы партнеры оценили преимущества сотрудничества с Selectel, поэтому на первом этапе предоставляем бесплатные ресурсы для тестирования. Свяжитесь с нами, запланируйте пилотный проект и получите бонусы на ваш аккаунт.