Главный ужас октября — это не предстоящий Хэллоуин, а бесконечная шестидневная рабочая неделя! Зато сразу за ней — длинные выходные: можно устроиться поудобнее, налить себе кофе, включить на фон ужастик и прочитать наш октябрьский дайджест.

В этом выпуске собрали страшно полезные статьи. Рассказываем, как написать нейросеть, справиться с Keycloak и защититься от новых штрафов. Если хочется по-настоящему острых ощущений, загляните в подборку свежих уязвимостей — вдруг пропустили важные обновления. А самых смелых и любознательных читателей ждём на Хабре, чтобы испугать невероятной эрудицией наших авторов.

Статьи и инструкции

AI-помощники и нейросеть своими руками

Искусственный интеллект — это удобный рабочий инструмент. Для тех, кто хочет приручить эту гидру, подготовили руководство, как с помощью языка Python и библиотек написать и обучить собственную модель — это проще, чем кажется.

firstvds.ru/blog/kak-napisat-svoyu-pervuyu-nejroset-na-python-poshagovoe-rukovodstvo

А тем, кому некогда разбираться, и нужна помощь в работе прямо сейчас, рассказываем, как выбрать AI-помощника для своих задач и на что обратить внимание.

firstvds.ru/blog/populyarnye-ai-pomoschniki-i-servisy-2025-goda

Как установить Keycloak на виртуальный сервер

Вместе с разработчиками подготовили инструкцию по установке и настройке Keycloak в контейнере: от подготовки виртуального сервера до настройки доступа по HTTPS и доменного имени.

firstvds.ru/technology/ustanovka-keycloak-na-virtualnyy-server

Новые законы с 1 сентября 2025: SIM-ку не отдавай, аккаунтом не делись, звонки маркируй

Обсуждаем новые поправки, которые затрагивают работу в интернете, использование мобильной связи и приложений. Изменения вводят дополнительные запреты и штрафы для всех — и физлиц, и компаний.

firstvds.ru/blog/novye-zakony-s-1-sentyabrya-2025

Habr: самое интересное за октябрь

В Хабре никакой жути: только полезные практические советы и научпоп. В этот раз получилась подборка статей о безопасности. Разбираемся, как защитить Active Directory от тёмных сил, и показываем свой кейс о настройке доступа к внутренним сервисам: от выбора решения до результата.

Тем, кто больше интересуется не виртуальным, а материальным, советуем заглянуть в статью о радиочастотных измерениях и прочитать очередной пост о настройке зрения для робота.

Повышение защищённости Active Directory — часть 2: MFA, подпись и шифрование SMB, сертификаты и логирование

habr.com/ru/companies/first/articles/954150/

Безопасный доступ к внутренним сервисам: Keycloak, OAuth2 и немного Nginx‑магии

habr.com/ru/companies/first/articles/960862/

Веб-камера — глаза робота. Пишу веб-приложение на FastApi для управления DIY-проектом. Часть 5

habr.com/ru/companies/first/articles/958686/

Векторный анализатор NanoVNA для радиолюбителей

habr.com/ru/companies/first/articles/954842/

Ищем авторов для блога на Хабр

Подготовьте статью на одну из специальных тем или отправьте материал на тему месяца. И если ваша статья подойдёт для блога, получите повышенный гонорар. Тема ноября: Машинное обучение.

firstvds.ru/avtoram

Новости октября

Призраки в серверной: 31 октября запускаем акцию для новых и старых клиентов

Чтобы вы могли усилить свою серверную инфраструктуру и не бояться никакой нечисти, в канун Хэллоуина запускаем акцию:

- дарим промокод со скидкой 25% на заказ новых VDS всем клиентам;

- выдаём сертификаты на пополнение баланса номиналом 150 ₽ тем, кто с нами больше года.

Акция начнётся 31 октября и продлится до 13 ноября. Подпишитесь на наш тг-канал, чтобы не пропустить запуск!

firstvds.ru/products/vds_vps_hosting

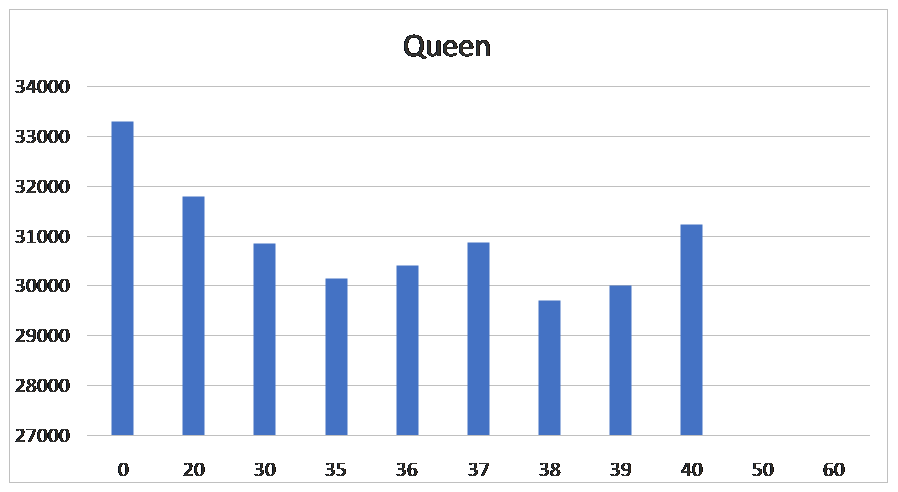

Открыли новую локацию в Казахстане

Расширяемся: теперь можно заказать VDS с локацией в Алматы — в дата-центре Ahost.kz.

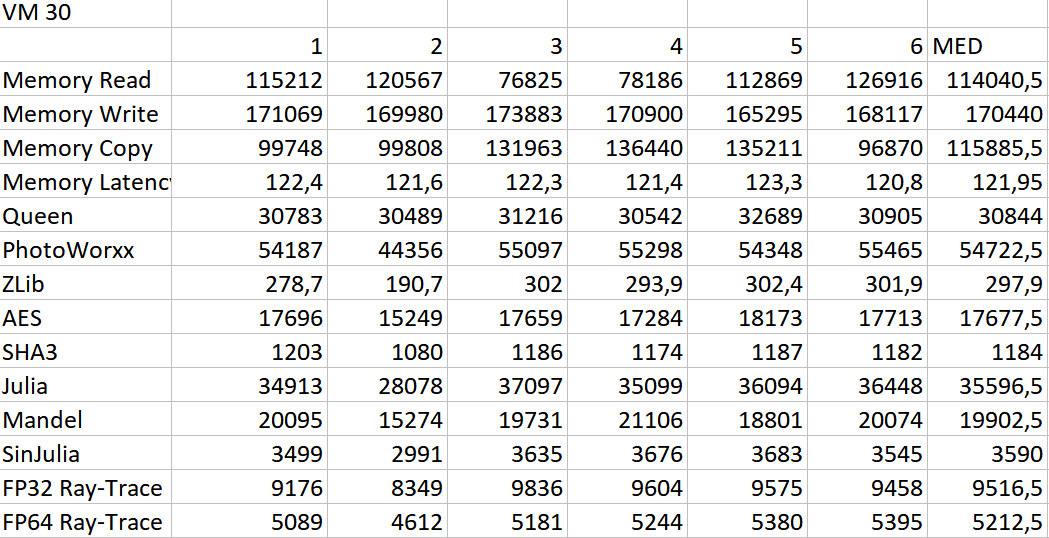

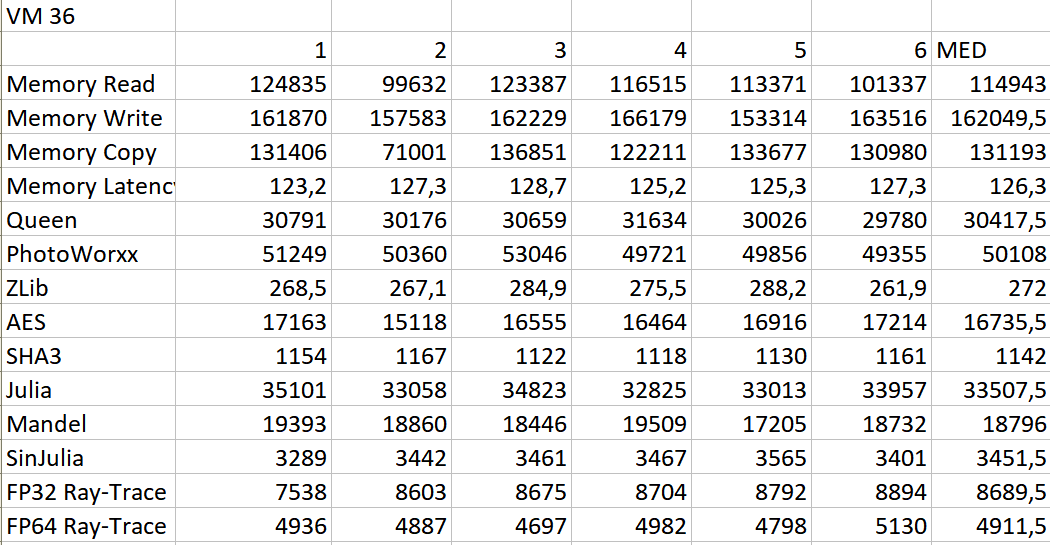

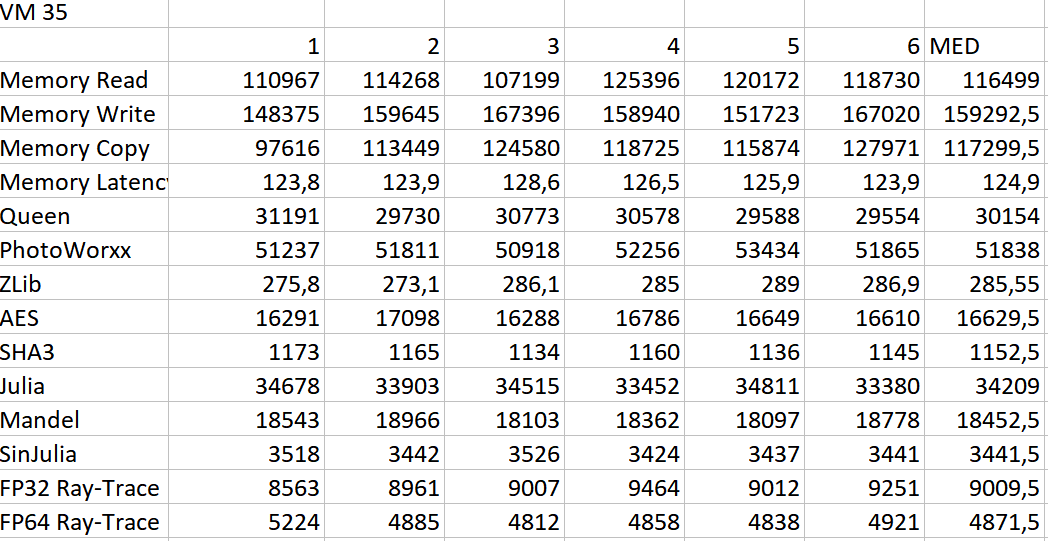

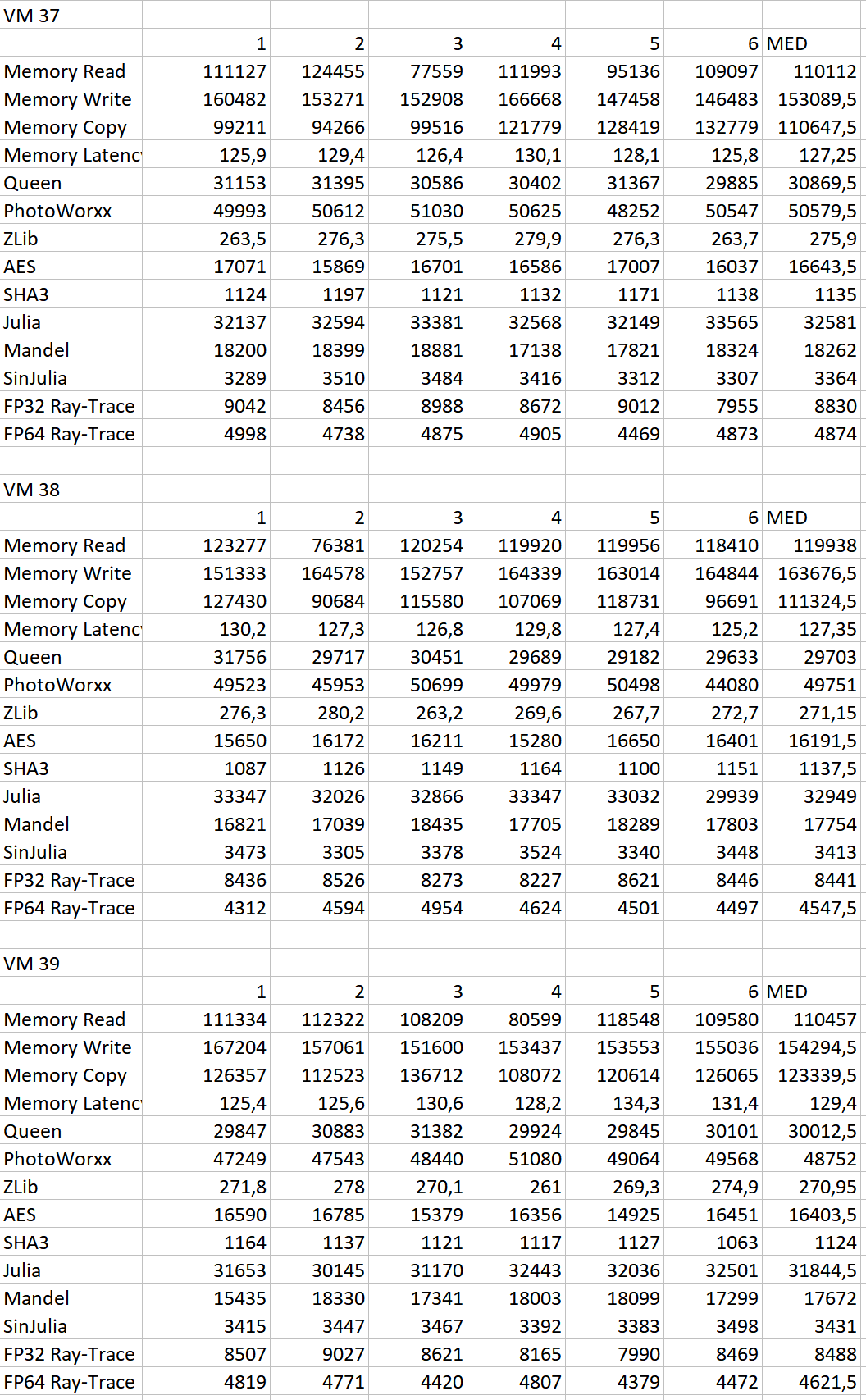

Все VDS в ДЦ Алматы открываются на базе процессоров Intel Xeon Scalable до 4.1 ГГц. Сейчас можно заказать тарифы с NVMe-накопителями: VDS в готовых конфигурациях и гибкий VDS Форсаж. Чтобы заказать сервер с локацией «Алматы», выберите её при настройке параметров VDS на сайте или включите нужный фильтр в Личном кабинете.

firstvds.ru/products/vds_vps_hosting

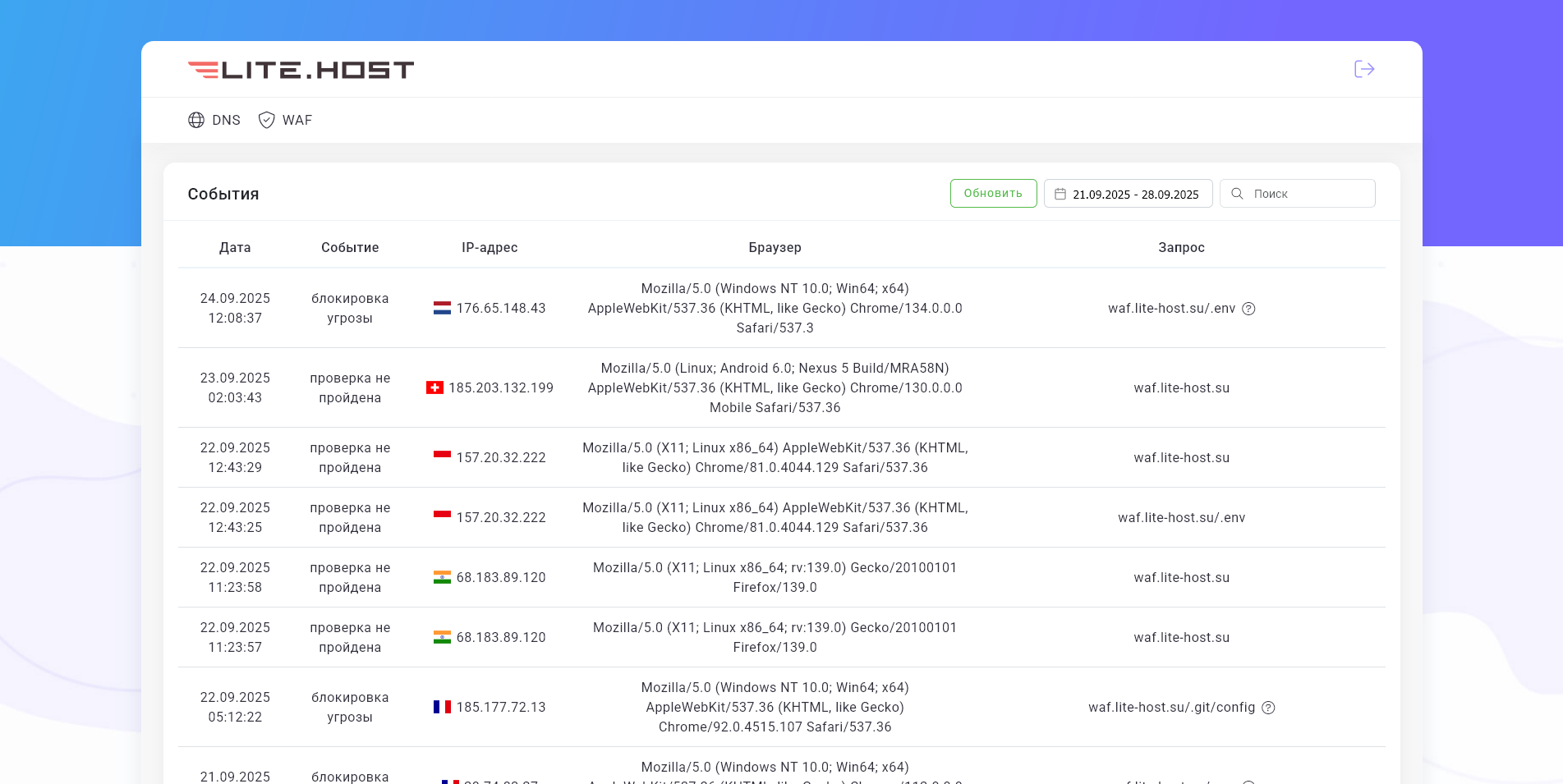

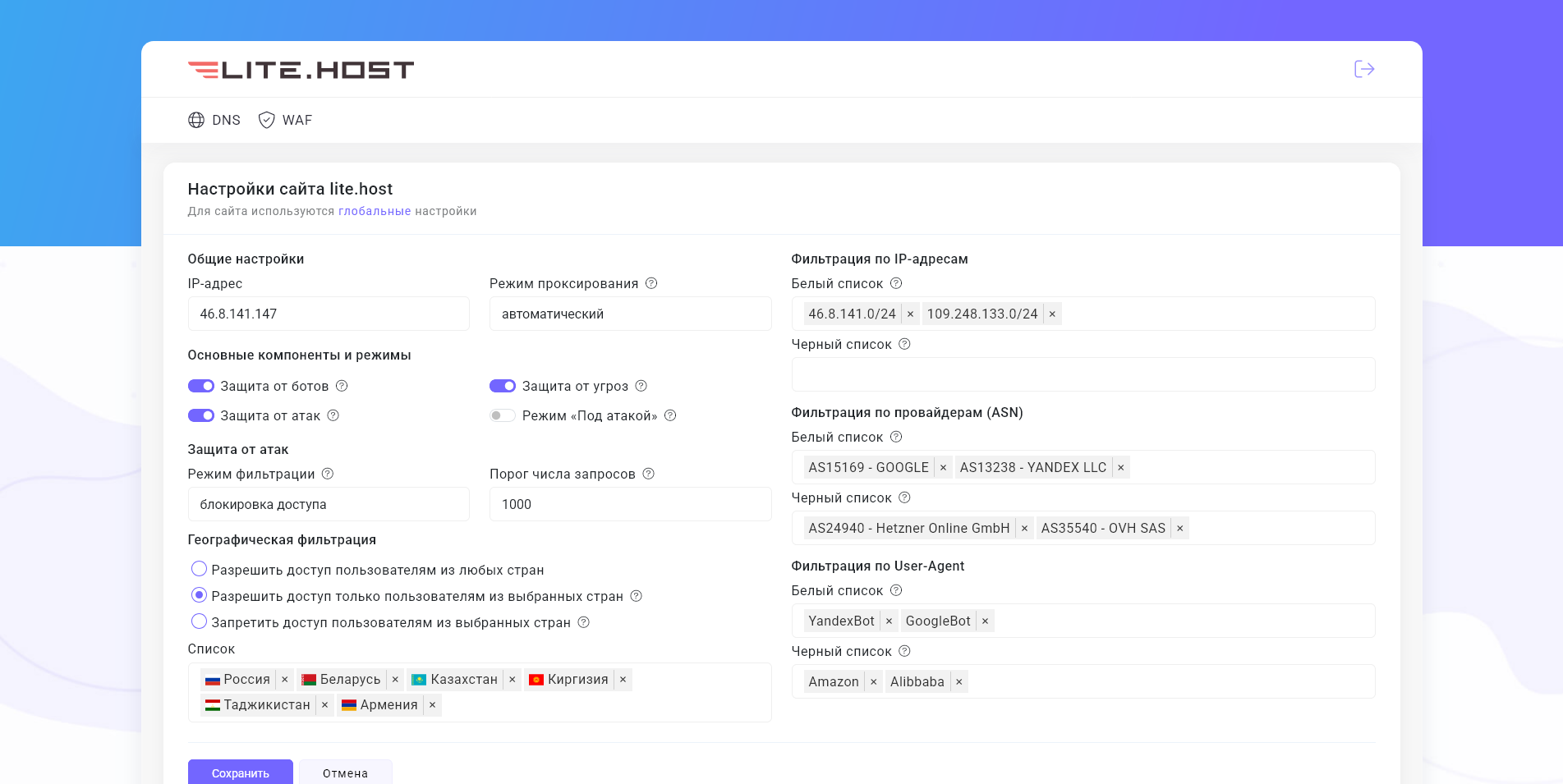

Добавили возможность настройки CORS для бакетов в S3 Manager

Настраивайте CORS прямо в S3 Manager и гибко управляйте безопасным доступом к вашим данным из любых приложений.

Политика одного источника (Same-Origin Policy) блокирует междоменные запросы в браузерах в целях безопасности — это ограничивает использование объектного хранилища для многих задач. Теперь в S3 Manager мы добавили настройки CORS для бакетов. Настройка позволяет точечно указать, каким доменам разрешён доступ к ресурсам бакета, используя специальные HTTP-заголовки, без ущерба для безопасности.

firstvds.ru/services/s3

Новости из мира технологий и безопасности

Как и полагается самому жуткому месяцу в году, октябрь выдался богатым на уязвимости:

Критическая уязвимость в sudo

Агентство кибербезопасности США (CISA) предупредило о массовой эксплуатации критической уязвимости (CVE-2025-32463) в утилите sudo для Linux. Она предоставляет любому локальному пользователю с обычными правами полный контроль над системой (привилегии root).

Суть уязвимости связана с опцией -R (chroot), которая позволяет пользователю выполнять команды в изолированном каталоге, выступающем в качестве корневого. Злоумышленник может создать в контролируемом им каталоге поддельный конфигурационный файл /etc/nsswitch.conf. Когда sudo с опцией chroot обращается к этому файлу, он загружает вредоносную библиотеку, что приводит к выполнению произвольных команд с правами суперпользователя.

Уязвимость затрагивает sudo до версии 1.9.17p1: чтобы защитить систему, обновите утилиту. В будущих релизах проблемная опция chroot будет полностью удалена.

xakep.ru/2025/10/01/cve-2025-32463/

Аппаратная атака Battering RAM, которая обходит защиту процессоров Intel и AMD

Специалисты из KU Leuven (Лёвенского католического университета) и Бирмингемского университета продемонстрировали аппаратную атаку Battering RAM. Она может обойти защиту новейших процессоров Intel и AMD, используемых в облачных сервисах. Для атаки нужен физический доступ к оборудованию, но для неё не требуется много времени. Это делает инфраструктуру уязвимой для инсайдеров: технического персонала дата-центров, сотрудников правоохранительных органов или других людей, имеющих даже краткосрочный доступ к серверам.

Атака разрушает работу защитных механизмов Intel SGX и AMD SEV-SNP. Как всё работает:

Злоумышленник устанавливает между процессором и модулем оперативной памяти (DRAM) специальное устройство-интерпозер. Оно работает только с памятью DDR4, но более продвинутая версия может атаковать и DDR5.

Интерпозер невидим для операционной системы: он скрытно перенаправляет обращения к защищённой памяти в области, контролируемые злоумышленником. Это позволяет обойти шифрование памяти и получить доступ к незашифрованным данным.

Поскольку проблема носит аппаратный характер, её нельзя исправить обновлением ПО или прошивки. Основная защита — организационные меры:

- Обеспечение физической безопасности: строгий контроль доступа к серверным стойкам в дата-центрах, проверка персонала и мониторинг цепочки поставок оборудования.

- Использование дополнительных функций защиты: для некоторых серверных процессоров Intel Xeon существует функция TME-MK (Total Memory Encryption – Multi-Key), которая может обеспечить дополнительный уровень защиты.

xakep.ru/2025/10/03/battering-ram/

Патчи для устранения критической уязвимости Redis

Команда безопасности Redis выпустила патчи для устранения критической уязвимости CVE-2025-49844 (10 баллов из 10 возможных по шкале CVSS). Она сохранялась в коде около 13 лет и позволяла аутентифицированным злоумышленникам выполнять произвольный код на удалённом хосте.

Тип уязвимости — use-after-free баг. С его помощью можно выйти из песочницы Lua, используя специально подготовленный Lua-скрипт, получить постоянный доступ к Redis-хосту и добиться удалённого выполнения кода. А дальше — украсть конфиденциальные данные, развернуть вредоносное ПО или перемещаться по сетевой инфраструктуре.

Специалисты Redis и Wiz рекомендуют как можно скорее установить патчи, чтобы устранить уязвимость. Для дополнительной защиты Redis от удалённых атак также рекомендуется:

- включить обязательную аутентификацию;

- отключить Lua-скриптинг и функции, которые не используются;

- запускать Redis от имени пользователя без root-прав;

- настроить логирование и мониторинг активности Redis;

- предоставить доступ только авторизованным сетям;

- внедрить контроль доступа на сетевом уровне с помощью брандмауэров и VPC.

xakep.ru/2025/10/07/redishell/

Redis и Valkey: опасная ошибка, которую не замечали 13 лет

Исследователи из компании Wiz обнаружили критическую уязвимость в системе управления базами данных Redis (CVE-2025-49844) с наивысшим уровнем опасности — 10 баллов по CVSS. Уязвимость позволяет злоумышленнику выполнить произвольный код (RCE) на сервере с помощью Lua-скриптов. Для эксплуатации требуется доступ к Redis-серверу, допускающему выполнение пользовательских Lua-скриптов. Это характерно для серверов с открытым или слабым доступом. Уязвимость также проявляется в проекте Valkey, развивающем форк Redis.

Проблема связана с ошибкой обращения к освобождённой памяти (use-after-free), возникающей при взаимодействии сборщика мусора с вредоносным Lua-скриптом. Это позволяет злоумышленнику обойти изоляцию Lua-песочницы и выполнить код с правами пользователя, под которым работает Redis.

Атака может скомпрометировать публично доступные экземпляры Redis, а также сервисы облачных провайдеров и хостингов, использующих эту СУБД. Уязвимость оставалась незамеченной почти 13 лет. Сейчас она устранена в версиях Redis 8.2.2, 8.0.4, 7.4.6, 7.2.11 и 6.2.20, а также в форке Valkey версии 8.1.4 и новее. Поэтому для защиты стоит обновить ПО до этих версий и отключить выполнение Lua-скриптов, запретив команды EVAL и EVALSHA через ACL. Рекомендуется также ограничить доступ к командам FAMILY EVAL и FUNCTION через ACL для защиты от этих проблем.

Проверить статус обновлений по дистрибутивам можно на официальных страницах Debian, Ubuntu, Fedora, SUSE/openSUSE, RHEL, Gentoo, Arch, FreeBSD, OpenBSD и NetBSD.

www.opennet.ru/opennews/art.shtml?num=64022

Критическая уязвимость в figma-developer-mcp: риск утечки данных

Исследователи из компании Imperva рассказали о критической уязвимости (CVE-2025-53967, 7.5 баллов CVSS) в сервере figma-developer-mcp. Это инструмент для взаимодействия ИИ-ассистентов с популярным графическим редактором Figma. Уязвимость позволяла злоумышленникам выполнять произвольный код на компьютере пользователя, чтобы получить доступ к чувствительным данным. Сейчас её уже устранили.

Уязвимость заключалась в инъекции команд — проблема возникала из-за неэкранированного пользовательского ввода. Сервер некорректно обрабатывал внешние данные, подставляя их в системные команды без проверки. Атакующий должен был находиться в той же сети, что и жертва (например, в общественном Wi-Fi или скомпрометированной корпоративной сети), или использовать технику DNS Rebinding. Он отправлял специально сформированный запрос, чтобы заставить сервер выполнить на устройстве жертвы потенциально вредоносную команду.

Как защититься:

- Уязвимость устранили в figma-developer-mcp версии 0.6.3, поэтому советуем проверить обновления.

- Избегайте использования child_process.exec с недоверенным вводом и перейдите на child_process.execFile.

xakep.ru/2025/10/10/cve-2025-53967/

RMPocalypse наступает: уязвимость в процессорах AMD EPYC

Эксперты из Швейцарской высшей технической школы Цюриха (ETH Zurich) обнаружили уязвимость CVE-2025-0033 (RMPocalypse) в процессорах AMD EPYC — она позволяет взломать защиту конфиденциальных вычислений SEV-SNP. Уязвимость оценивается в 5,9 балла CVSS и затрагивает процессоры:

- AMD EPYC серий 7003, 8004, 9004, 9005;

- AMD EPYC Embedded серий 7003, 8004, 9004, 9005.

В системе с SEV-SNP есть таблица RMP (Reverse Map Table) в DRAM. Она сопоставляет системные физические адреса (sPA) с гостевыми (gPA) и содержит атрибуты безопасности страниц. Управление и конфигурацию RMP осуществляет гипервизор с помощью аппаратных средств и прошивки Platform Security Processor (PSP). Инициализация RMP выполняется PSP при запуске виртуальной машины (ВМ) с защитой SEV-SNP. Уязвимость возникает из-за состояния гонки (race condition) в процессе инициализации RMP, когда таблица ещё не полностью защищена.

Атакующий с удалённым доступом может изменить содержимое RMP, нарушить целостность и конфиденциальность ВМ. Манипулируя таблицей, злоумышленник обходит защиту SEV-SNP, активирует скрытые функции (например, отладку), подделывает проверки безопасности (attestation forgery), откатывает ВМ к прежним состояниям (replay attack) и внедряет чужой код в защищённой среде. В итоге RMPocalypse позволяет получить полный контроль над конфиденциальными ВМ и доступ к чувствительным данным.

Компания AMD уже выпустила исправления, Microsoft работает над обновлениями для Azure Confidential Computing на базе AMD, а Supermicro готовит обновления BIOS для уязвимых материнских плат. Следите за новостями!

xakep.ru/2025/10/15/rmpocalypse/

Уязвимость в Samba с максимальным уровнем опасности

Уязвимость (CVE-2025-10230, уровень опасности — 10 из 10) позволяет запускать произвольный код на сервере без аутентификации. Для её устранения выпущены экстренные обновления.

Уязвимость возникает при изменении имени в WINS: система запускает служебное приложение, указанное в «wins hook», с помощью команды «sh -c», но не проверяет передаваемые в него аргументы командной строки. Имена NetBIOS в этих аргументах не очищаются от спецсимволов — это позволяет выполнить произвольные shell-команды через специально сформированное имя NetBIOS. Клиент без аутентификации может отправить WINS-серверу имя с символами '<', '>' и ';'. Например, имя «name;id>file» выполнит команду «id» и направит её вывод в файл «file».

Уязвимость активна только в конфигурации, где Samba используется в роли контроллера домена с включённым WINS-сервером (wins support = yes) и заданным параметром wins hook. В системах, где WINS-сервер работает без роли контроллера домена, уязвимость не проявляется.

Чтобы обезопаситься, обновите Samba до версий 4.23.2, 4.22.5 или 4.21.9. В обновлениях также устранена менее опасная уязвимость (CVE-2025-9640), приводящая к утечке неинициализированной памяти.

www.opennet.ru/opennews/art.shtml?num=64062

Флаг O_Direct: важная уязвимость без официального исправления

В Linux обнаружена критическая уязвимость, существующая более 10 лет. Она позволяет обычному пользователю без прав администратора необратимо повредить программный RAID-массив.

Как это работает:

- Приложение с доступом к файлу на RAID-массиве использует флаг O_DIRECT для прямого доступа к диску, минуя кеш ядра.

- При записи данных каждый диск в программном RAID (MD RAID, DRBD, LVM RAID) независимо обращается к одной и той же области памяти.

- На уровне драйверов разные диски массива получают различные версии данных, и синхронизация данных между дисками нарушается, хотя с точки зрения системы массив работает нормально. Повреждение остаётся незамеченным до момента чтения данных, когда проявляются расхождения.

Проблема пока не имеет официального исправления и может быть активирована даже при штатной работе приложений. Поэтому советуем следить за новостями.

www.linux.org.ru/news/linux-general/18114137

Критическая уязвимость ASP.NET Core

Microsoft исправила критическую уязвимость CVE-2025-55315 в ASP.NET Core, позволяющую злоумышленникам красть секретные данные и нарушать работу серверов через уязвимость в веб-сервере Kestrel.

Злоумышленник, авторизованный в системе, внедряет дополнительные HTTP-запросы в сервер Kestrel. С помощью этих запросов он перехватывает чужие сессии и обходит функции безопасности. Это позволяет получить доступ к конфиденциальным данным, включая учётные записи пользователей, вносить изменения в файлы на сервере, вызывая сбои и нарушая работу приложения. Кроме того, злоумышленник может повысить уровень привилегий и выполнить скрытые внутренние запросы в зависимости от архитектуры приложения.

Для устранения уязвимости Microsoft выпустила патчи для следующих продуктов: Visual Studio 2022, ASP.NET Core 2.3, 8.0, 9.0, а также пакет Microsoft.AspNetCore.Server.Kestrel.Core для приложений на ASP.NET Core 2.x.

Порядок обновления зависит от используемой версии:

- Пользователям .NET 8 и новее необходимо установить патч через Microsoft Update и перезагрузить устройство.

- Пользователям .NET 2.3 требуется обновить пакет Microsoft.AspNetCore.Server.Kestrel.Core, перекомпилировать и заново развернуть приложение.

- Для самодостаточных и однофайловых приложений нужно установить патч, а затем перекомпилировать и развернуть приложение заново.

3dnews.ru/1131056/microsoft-ispravila-kriticheskuyu-uyazvimost-aspnet-core-pozvolyavshey-krast-sekretnie-dannie-i-lomat-serveri/#68f4f938742eecdb218b4568

Критическая уязвимость в WSUS позволяет хакерам контролировать серверы Windows

В службе обновления Windows Server Update Service (WSUS) обнаружена критическая уязвимость CVE-2025-59287 на серверах Windows с включённой ролью WSUS Server. Она позволяет удалённо выполнять произвольный код с правами SYSTEM без аутентификации, что может привести к захвату контроля над сервером. По информации специалистов компании Eye Security, уже были обнаружены попытки сканирования и эксплуатации свежего бага.

Уязвимость работает так:

- Сначала злоумышленник сканирует сеть в поисках WSUS-серверов с открытыми портами 8530/TCP и 8531/TCP. Исследования показывают, что в интернете доступно около 2500 таких серверов.

- После обнаружения цели атакующий отправляет специально созданное событие, которое запускает небезопасную десериализацию в устаревшем механизме WSUS. Для атаки не требуется аутентификация или взаимодействие с пользователем.

- Успешная эксплуатация позволяет выполнить произвольный код с правами SYSTEM, что даёт полный контроль над сервером. На этапе пост-эксплуатации злоумышленники выполняют команды whoami, net user /domain и ipconfig /all для сбора информации о домене и сети, передавая данные через вебхуки.

Особую опасность уязвимости придает возможность самораспространения по принципу червя между WSUS-серверами корпоративной сети.

Главный метод защиты — как можно скорее установить экстренные обновления для всех затронутых версий Windows Server. Патчи доступны для:

- Windows Server 2025 (KB5070881);

- Windows Server, версия 23H2 (KB5070879);

- Windows Server 2022 (KB5070884);

- Windows Server 2019 (KB5070883);

- Windows Server 2016 (KB5070882);

- Windows Server 2012 R2 (KB5070886);

- Windows Server 2012 (KB5070887).

Если нет возможности незамедлительно установить обновления, можно использовать временные меры: отключить WSUS Server Role или заблокировать весь входящий трафик на порты 8530 и 8531, что сделает WSUS неработоспособным. Правда, после отключения WSUS или блокировки трафика конечные устройства Windows перестанут получать обновления с локального сервера.

xakep.ru/2025/10/27/cve-2025-59287/

Уязвимости в BIND 9 позволяют отравлять DNS-кеш и вызывать отказ в обслуживании

В DNS-сервере BIND 9 обнаружены сразу три опасные уязвимости, две из которых позволяют отравлять DNS-кеш, а третья — вызывать отказ в обслуживании. Они затрагивают только резолверы — серверы, обрабатывающие DNS-запросы клиентов, в то время как авторитативные серверы не подвержены риску.

Наиболее опасные — уязвимости отравления кеша:

- CVE-2025-40780 (8.6 CVSS) ослабляет защиту, внедренную после исследований Дэна Камински в 2008 году — позволяет предсказывать исходный порт и ID запроса, что упрощает спуфинг-атаки.

- CVE-2025-40778 (8.6 CVSS) связана с недостаточной валидацией входящих данных, позволяя злоумышленникам внедрять поддельные записи прямо в кеш DNS-сервера.

Третья уязвимость CVE-2025-8677 (7.5 CVSS) позволяет вызвать отказ в обслуживании через специально подготовленные DNSKEY-записи, которые исчерпывают ресурсы процессора.

ISC выпустила обновления для всех актуальных версий BIND: 9.18.41, 9.20.15 и 9.21.14. Организация настоятельно рекомендует немедленно обновиться, особенно тем, кто использует неподдерживаемые версии. Существующие меры защиты, включая DNSSEC, ограничение частоты запросов и настройки файрвола, также остаются эффективными против потенциальных атак.

xakep.ru/2025/10/27/bind-patches/

Мошенники научились подделывать голос в режиме реального времени

Компания NCC Group, которая занимается кибербезопасностью, опубликовала новый отчёт. В нём говорится, что технологии создания голосовых дипфейков достигли нового уровня: теперь они могут имитировать голос в реальном времени с помощью общедоступных инструментов и оборудования. Это открывает новые возможности для фишинга, и злоумышленники смогут имитировать голос конкретного человека в звонках и обходить традиционные средства защиты.

Конечно, аудиодипфейки — это не что-то новое, но раньше они не использовались в режиме реального времени. Как правило, злоумышленники заранее строили диалог и записывали реплики. Но если разговор отклонялся от ожидаемого сценария, мошенникам приходилось экстренно генерировать дипфейк, и появлялась задержка, как минимум несколько секунд (а часто и гораздо дольше).

Сейчас такой проблемы нет. Инженеры NCC Group разработали собственный метод воссоздания голоса и протестировали его на клиентах с их разрешения, и никто не заметил подмены. В отличие от голосовых, дипфейки с видеорядом пока не работают в реальном времени. Их слабая сторона — недостаточная согласованность картинки и звукового ряда — мимика не всегда соответствует интонациям.

Новые решения заставляют задуматься о необходимости совершенствовать средства защиты: методы аутентификации теперь не должны полагаться на голосовые и видеозвонки, предупреждают эксперты.

spectrum.ieee.org/real-time-audio-deepfake-vishing

Писала дайджест, пока все вырезали тыквы — Ксения Н.