Напоминаем вам о изменениях в скидках

Уважаемые клиенты!

Напоминаем вам о изменениях в скидках.

Условия продления услуг с 02 февраля 2026 года:

Мы возвращаемся к стандартной скидочной программе:

- При оплате на два года скидка составит 30%,

- При оплате на год скидка составляет 25%,

- За оплату на полгода действует скидка 15%,

- Оплата на срок три месяца гарантирует скидку 10%.

Эти условия будут распространяться на виртуальные сервера и веб-хостинг. ВЫ МОЖЕТЕ ПРОДЛИТЬ ЕЩЕ ДВА ДНЯ С БОЛЬЩОЙ СКИДКОЙ.

Цены остаются стабильными:

Несмотря на общий рост стоимости многих услуг и увеличение расходов нашей компании (например, подорожание подсетей в три раза), мы приняли решение сохранить текущие цены для всех наших клиентов.

Дополнительно:

Весь февраль скидка на один новый заказ VPS/VDS 33%. Скидка действует при заказе на 1 месяц.

Таким образом, несмотря на внешние факторы, мы продолжаем предлагать вам выгодные условия и качественную работу вашего сервера!

Спасибо за доверие и сотрудничество!

Сайт: elenahost.ru

Личный кабинет: billing.elenahost.ru

Обновления

https://timeweb.cloud

29 января 2026 Встречайте новые ОС

Выкатили на прод две новые ОС: Fedora и Rocky Linux.

Fedora 43 = актуальность и гибкость

Идеально для: быстрой разработки и коммерческих проектов

Rocky Linux 9 = предсказуемость и стабильность

Идеально для: высоконагруженных проектов, где важен аптайм

28 января 2026 Новые модели в AI-агентах

Теперь при создании агента доступны три актуальные модели с разными сценариями использования.

1. Qwen-Flash. Быстрые ответы + минималка по цене. Идеально для чатов, автоворонок, поддержки и простых агентных сценариев.

1 млн токенов — 45 ₽ в месяц.

2. Qwen-Plus. Скорость + качество ответов. Подходит для бизнеса, ассистентов и задач, где важен контекст.

1 млн токенов — 140 ₽ в месяц.

3. Qwen-Max. Имеет максимальные возможности среди всей линейки. Для сложных запросов, длинных диалогов и документации.

1 млн токенов — 660 ₽ в месяц.

20 января 2026 Как дела у Кубера?

Все отлично — он начал год свежим и обновленным.

Во-первых, подъехали последние версии:

v1.34.2 → v1.34.3

v1.33.6 → v1.33.7

v1.32.10 → v1.32.11

Во-вторых, теперь вы можете запланировать обновление версии на любое удобное время (например, когда в кластере минимальный трафик).

Как настроить: переходите во вкладку «Управление» → окно обслуживания кластера → в любое время / в заданное время

Юзкейс: выбрать слот с 04:00, чтобы обновление не мешало работе приложений, и вы избежали простоя прод‑сервисов.

В-третьих, добавили несколько апдейтов в Terraform для Kubernetes.

При создании и изменении кластера можно сразу настроить параметры подключения OIDC-провайдера.

Это поможет подключать внешний identity-провайдер и управлять доступами в кластер без ручной настройки.

19 января 2026 Изменение цен на лицензии ispmanager

С 1 февраля 2026 года разработчик панели управления серверами и сайтами ispmanager повышает цены на лицензии. Ниже — новая стоимость всех тарифов:

ispmanager 6 Lite 340 → 390 рублей в месяц

ispmanager 6 Pro 650 → 750 рублей в месяц

ispmanager 6 Host 950 → 1250 рублей в месяц

ispmanager 6 Business 1450 → 1750 рублей в месяц

Купить или продлить лицензию по текущим ценам можно до 31 января включительно.

19 января 2026 Нас настигли релизы в AI-агентах

Теперь процесс создания агента стал максимально понятным — перед созданием запускается пошаговый онбординг.

В краткое обучение входит:

1. Настройка системного промпта. Задаете роль, стиль и правила поведения агента

2. Подключение базы знаний через RAG. Добавляете документы и данные

3. Интеграция агента. Подключаете агента к сайту, сервису или внутренним процессам

4. Мониторинг на дашборде. Следите за расходом токенов

Как это выглядит → на скринкасте.

Подсказки можно скрыть в любой момент, если вы уже разбираетесь в настройках.

15 января 2026 Завезли приятные обновления в AI-агентах

1. В новом году — новые модели. Убрали устаревшие Claude 3 Opus, Claude 3.5 Haiku и Claude 3.7 Sonnet, так как провайдеры больше их не поддерживают.

Спойлер: совсем скоро добавим Qwen Plus, Max и Flash.

2. Теперь диалоги можно скачивать. На странице истории агента добавили выгрузку истории в формате CSV.

Как можно применять эти данные:

— Анализировать нагрузку и активность агента

— Находить ошибки в диалогах и дорабатывать промпты

— Готовить отчеты и обучать команду

— Использовать данные в таблицах или CRM

14 января 2026 Актуальные сетевые апдейты

В этом месяце взяли курс на расширение каналов и защиту серверов.

1. Прокачали стыки в столицах. Расширили каналы с ЭР-Телеком и Мегафоном в Питере и Москве, а также добавили в копилку стык с Т2 в Москве на 20 Гбит/с.

2. Ускорились в Спб. Расширили стыки со Skynet +10 Гбит/с и Яндексом до 40 Гбит/с.

3. Добавили +20 Гбит/с с Google. Апдейт для локации во Франкфурте.

4. Новая услуга для выделенных серверов — защита от DDoS. Добавили два варианта, чтобы использовать их под разные нагрузки: StormWall в Мск и Спб + DDoS-Guard в Мск.

По планам: добавить новый стык с МТС в Питере на +100 Гбит/с.

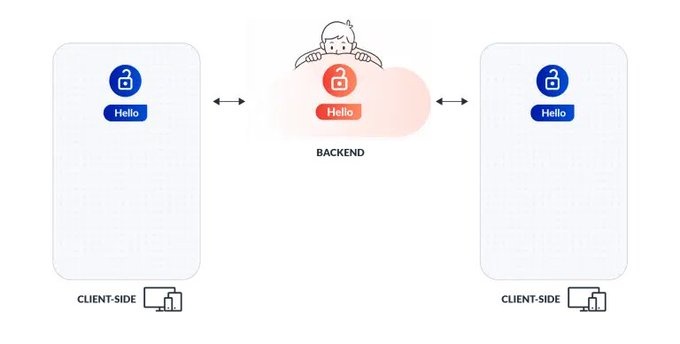

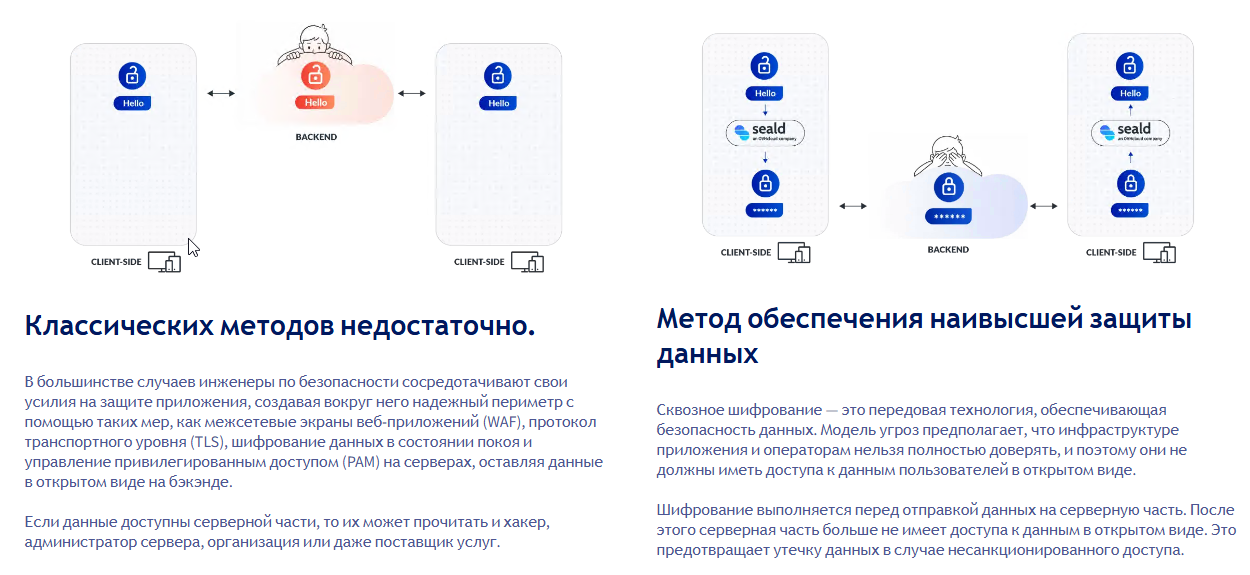

Публичное облако / Безопасность / Сквозное шифрование

labs.ovhcloud.com/en/end-to-end-encryption/

OVHcloud приобретает компанию Seald для укрепления своей стратегии обеспечения безопасности данных.

corporate.ovhcloud.com/en/newsroom/news/ovhcloud-acquires-seald/

В рамках проекта ViDA (НДС в цифровую эпоху)

В рамках проекта ViDA (НДС в цифровую эпоху) мы запускаем в производство в Польше наш коннектор KSeF для электронного выставления счетов.

Поздравляем команды с разработкой и внедрением системы!

Производство начнётся 1 февраля с небольшого предварительного запуска, а к 2 февраля мы должны выйти на полную мощность для выставления счетов в Польше.

Следующий шаг: ViDA во Франции в сентябре 2026 года. В связи с этим вы, вероятно, получите несколько писем от OVHcloud с просьбой обновить и подтвердить ваши контактные данные, номера НДС и т.д.

Параллельно, в конце ноября мы реорганизовали все команды, занимающиеся разработкой системы выставления счетов. Это позволяет нам быстрее продвигаться по проектам. Результаты этой реорганизации вы сможете увидеть постепенно в ближайшие недели.

Поздравляем команды с разработкой и внедрением системы!

Производство начнётся 1 февраля с небольшого предварительного запуска, а к 2 февраля мы должны выйти на полную мощность для выставления счетов в Польше.

Следующий шаг: ViDA во Франции в сентябре 2026 года. В связи с этим вы, вероятно, получите несколько писем от OVHcloud с просьбой обновить и подтвердить ваши контактные данные, номера НДС и т.д.

Параллельно, в конце ноября мы реорганизовали все команды, занимающиеся разработкой системы выставления счетов. Это позволяет нам быстрее продвигаться по проектам. Результаты этой реорганизации вы сможете увидеть постепенно в ближайшие недели.

IT-беш в Астане: Выбор IT-инфраструктуры для AI/ML

Приглашаем на IT-беш от Servercore в Астане — бизнес-ужин для IT-специалистов, предпринимателей и руководителей технологических компаний Казахстана.

С лидерами IT-рынка обсудим выбор инфраструктуры для AI/ML-проектов, покажем практические подходы к работе с облачными GPU и поделимся опытом успешных кейсов.

Мероприятие состоится 12 февраля в 19:00 в Астане.

pro.servercore.com/it-besh-astana-1202

После отправки заявки мы проведем валидацию. Ваша регистрация будет подтверждена после звонка менеджера Servercore. Менеджер уточнит детали, отправит точный адрес и подтвердит ваше участие. Обратите внимание: подача заявки не гарантирует место на мероприятии.

Автоматические платежи, удобное управление балансом и обновлённые уведомления

Теперь счета за хостинговые услуги и домены можно оплачивать без ручного подтверждения. Автоплатежи позволяют вовремя продлевать услуги: списание выполняется с выбранного способа оплаты, а результат платежа направляется на электронную почту, указанную в профиле.

Почему это удобно

- Экономия времени — не нужно вручную оплачивать счета

- Без перерывов в работе — услуги всегда активны

- Гибкость оплаты — возможность привязать несколько счетов

- Платежи проводятся через защищенные платёжные системы

- Мы не храним данные платежных карт и счетов

- Уведомления о предстоящих списаниях и результате оплаты

- Уведомление о платеже сразу после создания счета

- Напоминание за 1 день до выполнения платежа

- Автоматическое списание за 3 дня до истечения срока

Что ещё нового

Обновили пополнение баланса

Теперь система автоматически рассчитывает расходы на месяц, подсказывает рекомендуемую сумму пополнения, помогает избежать ошибок создания повторных счетов и позволяет отменять счета на пополнение баланса.

Улучшили уведомления о счетах

В письмах теперь отображается детальный состав начислений, а сообщения в Telegram-боте t.me/litehost_bot стали удобнее и информативнее.

lite.host

Январь — мультипроектность в CLO, обзор на HTML-редакторы, уязвимость в плагине WordPress

Январь — это сплошные эмоциональные качели. В первой половине месяца мы пытаемся забыть о задачах, чтобы хорошенько перезагрузиться на праздниках. А во вторую — делаем нечеловеческие усилия, чтобы вспомнить, чем занимались до каникул :) Но если вы начали узнавать коллег — это хороший знак: значит, самые сложные деньки позади, и вы почти вошли в рабочий ритм.

Мы тоже уже в строю и подготовили традиционный дайджест. Коротко и по делу рассказываем, что интересного выпустили в январе: в подборке новые инструкции, вдохновляющие истории на Хабре и новости от нас и наших партнёров.

Статьи и инструкции

Топ-10 лучших HTML-редакторов для новичков и профессионалов

Обзор редакторов кода HTML: от простого софта до мощных IDE для специфических задач. Сравниваем особенности, преимущества и ограничения программ.

firstvds.ru/blog/top-10-luchshikh-html-redaktorov-dlya-novichkov-i-professionalov

Установка и настройка fail2ban

Fail2Ban — инструмент, который позволяет предотвращать атаки на Linux-серверы. В статье в подробностях объясняем, как настроить утилиту для протокола SSH и веб-сервера nginx.

firstvds.ru/technology/ustanovka-i-nastroyka-fail2ban

Habr: самое интересное за январь

Чтобы начать новый год с правильного настроя, нужен заряд мотивации. На Хабре собрали примеры невероятных свершений — истории о людях, решивших грандиозные задачи без современных технологий, и о неугомонных учёных, не отступающих перед новыми вызовами. А также припасли практические советы, которые можно сразу использовать в деле: например, чтобы организовать киберзащиту без бюджета или сделать диктофон с распознаванием речи.

Ищем авторов для блога на Хабр

Подготовьте статью на одну из специальных тем или отправьте материал на тему месяца. И если ваша статья подойдёт для блога, получите повышенный гонорар.

Тема февраля: компьютерное железо.

firstvds.ru/avtoram

Новости января

Ispmanager повышает цены

Компания ispmanager повысит стоимость панели управления. Поэтому с 1 февраля 2026 года мы также вводим новый прайс:

Цены с 1 февраля 2026 года

Новая функция проекта CLO — мультипроектность CLO.RU

Наш партнёр CLO, провайдер облачной инфраструктуры, постоянно развивает свою платформу. В январе команда проекта запустила новую функцию — мультипроектность. Она позволяет работать в рамках одного аккаунта с несколькими изолированными проектами. Теперь можно:

Топ новостей из мира безопасности

Критическая уязвимость в плагине Modular DS WordPress

В плагине WordPress Modular DS обнаружена критическая уязвимость (CVE-2026-23550), позволяющая без аутентификации повысить привилегии до администратора. Она затрагивает все версии плагина до 2.5.1 включительно и набрала 10 баллов из 10 по шкале CVSS. Сейчас плагин установлен на более чем 40 000 сайтов, а 13 января 2026 года зафиксировали первые активные атаки с использованием этой уязвимости.

Корень проблемы — в ошибке механизма маршрутизации плагина. Чувствительные маршруты с префиксом /api/modular-connector/ (например, /login/, /backup/) должны быть защищены, но защиту можно обойти, если на сайте включен режим «прямого запроса». Например, для обхода достаточно отправить запрос с параметрами origin=mo и любым значением type (например, origin=mo&type=xxx). Система воспринимает такой запрос как легитимный от сервиса Modular и пропускает проверку аутентификации. Это позволяет злоумышленнику получить доступ к защищенным эндпоинтам.

Самый опасный маршрут — /api/modular-connector/login/, который позволяет атакующему получить права администратора WordPress, и скомпрометировать сайт: внедрить вредоносный код, разместить на ресурсе малварь или перенаправить посетителей на фишинговые страницы. На практике злоумышленники уже использовали этот метод для создания новых административных учётных записей (например, с логином backup).

Основной и обязательный способ защиты — немедленно обновить плагин Modular DS до исправленной версии 2.5.2. Также разработчики рекомендуют проверить сайты на признаки компрометации:

появление новых пользователей с административными правами;

наличие в логах подозрительных запросов к /api/modular-connector/ от автоматических сканеров.

xakep.ru/2026/01/20/modular-ds/

Zero-click уязвимость в Android-прошивке Pixel 9, затрагивающая широкий спектр устройств и ОС

Исследователи из Google Project Zero создали эксплойт для смартфонов Google Pixel 9. Он позволяет удалённо выполнить произвольный код с правами ядра операционной системы, отправив SMS или RCS-сообщение со звуковым вложением. Атака не требует никаких действий от пользователя (zero-click) — достаточно получения сообщения.

Эксплойт основан на последовательном использовании двух уязвимостей:

CVE-2025-54957 в библиотеке Dolby Unified Decoder (libcodec2_soft_ddpdec.so). При автоматической обработке полученного звукового вложения (например, для создания транскрипции AI-помощником в Google Messages) возникает целочисленное переполнение. Это позволяет выйти за границы буфера и перезаписать критический указатель, что в итоге приводит к выполнению кода атакующего в привилегированном контексте процесса mediacodec.

CVE-2025-36934 в драйвере ядра Linux bigwave. Из контекста mediacodec атакующий код получает доступ к уязвимому драйверу /dev/bigwave, специфичному для прошивки Pixel. Через уязвимость в ioctl-вызове он перезаписывает структуры ядра, что в итоге даёт полный контроль над системой с наивысшими привилегиями.

Ключевую роль играет автоматическая обработка медиафайлов современными системами (AI-помощники, транскрипция), что превращает атаку в «zero-click».

Первая уязвимость (в библиотеке Dolby Unified Decoder) также проявляется в других платформах (Samsung S24, MacBook Air M1, iPhone 17 Pro, Windows, ChromeOS и т.п.). Анализ возможности создания подобных эксплоитов для других платформ и Android-прошивок пока не проводился.

Что предпринять для защиты:

Установить обновления безопасности — это основной метод. Исправления для библиотеки Dolby и ядра уже выпущены Google (5 января для Pixel) и Samsung (12 ноября). Пользователям других ОС и устройств нужно следить за обновлениями от производителей.

Использовать встроенные механизмы защиты. Например, активировать Memory Tagging Extension (MTE) на Pixel 8/9. Эта аппаратная функция безопасности значительно затрудняет эксплуатацию уязвимостей переполнения буфера. Включается в настройках в режиме «Advanced Protection».

www.opennet.ru/opennews/art.shtml?num=64632

Уязвимость в telnetd, позволяющая получить удалённый root-доступ без пароля

В сервере telnetd из набора GNU InetUtils обнаружена уязвимость, которая позволяет удалённо подключиться к системе под любым пользователем, в том числе с root-правами, без ввода пароля. Уязвимость присутствует во всех версиях, начиная с InetUtils 1.9.3 (с 2015 года) и вплоть до актуальной 2.7.0.

Проблема возникает из-за некорректной обработки имени пользователя в режиме автоматического подключения (autologin).

Для проверки пароля telnetd вызывает системную утилиту /usr/bin/login, которая имеет опцию -f, позволяющую войти без аутентификации. В обычном режиме подставить -f root в качестве имени пользователя нельзя. Однако при подключении с опцией -a (autologin) имя пользователя берётся из переменной окружения USER.

Значение этой переменной передаётся в login без проверки. Поэтому, если установить USER='-f root' и выполнить команду telnet -a имя_сервера, сервер выполнит вход от имени root-пользователя без запроса пароля.

Единственный способ защиты — применить официальные исправления (патчи), которые опубликованы здесь и здесь.

www.opennet.ru/opennews/art.shtml?num=64649

Мы тоже уже в строю и подготовили традиционный дайджест. Коротко и по делу рассказываем, что интересного выпустили в январе: в подборке новые инструкции, вдохновляющие истории на Хабре и новости от нас и наших партнёров.

Статьи и инструкции

Топ-10 лучших HTML-редакторов для новичков и профессионалов

Обзор редакторов кода HTML: от простого софта до мощных IDE для специфических задач. Сравниваем особенности, преимущества и ограничения программ.

firstvds.ru/blog/top-10-luchshikh-html-redaktorov-dlya-novichkov-i-professionalov

Установка и настройка fail2ban

Fail2Ban — инструмент, который позволяет предотвращать атаки на Linux-серверы. В статье в подробностях объясняем, как настроить утилиту для протокола SSH и веб-сервера nginx.

firstvds.ru/technology/ustanovka-i-nastroyka-fail2ban

Habr: самое интересное за январь

Чтобы начать новый год с правильного настроя, нужен заряд мотивации. На Хабре собрали примеры невероятных свершений — истории о людях, решивших грандиозные задачи без современных технологий, и о неугомонных учёных, не отступающих перед новыми вызовами. А также припасли практические советы, которые можно сразу использовать в деле: например, чтобы организовать киберзащиту без бюджета или сделать диктофон с распознаванием речи.

- Как измерили Землю без GPS: дуга Струве длиной 2820 км

- Бесконечность, графы и Wi-Fi: неожиданный мост между теорией множеств и информатикой

- ИБ за ноль денег: защита малого и среднего бизнеса в условиях отсутствия бюджета

- Как прикрутить нейросеть к SDR: распознавание речи в GNU Radio

Ищем авторов для блога на Хабр

Подготовьте статью на одну из специальных тем или отправьте материал на тему месяца. И если ваша статья подойдёт для блога, получите повышенный гонорар.

Тема февраля: компьютерное железо.

firstvds.ru/avtoram

Новости января

Ispmanager повышает цены

Компания ispmanager повысит стоимость панели управления. Поэтому с 1 февраля 2026 года мы также вводим новый прайс:

Цены с 1 февраля 2026 года

- ispmanager 6 Lite — 399 ₽/мес

- ispmanager 6 Pro — 789 ₽/мес

- ispmanager 6 Host — 1439 ₽/мес

- для версии Lite — 399 ₽/мес

- для версии Pro — 789 ₽/мес

Новая функция проекта CLO — мультипроектность CLO.RU

Наш партнёр CLO, провайдер облачной инфраструктуры, постоянно развивает свою платформу. В январе команда проекта запустила новую функцию — мультипроектность. Она позволяет работать в рамках одного аккаунта с несколькими изолированными проектами. Теперь можно:

- создавать до 5 проектов по умолчанию;

- называть проекты как удобно и оставлять к ним комментарии;

- управлять каждым проектом отдельно: запускать, останавливать, удалять;

- назначать свои лимиты на каждый проект или использовать общие;

- привязывать тикеты поддержки к конкретному проекту;

- фильтровать расходы по проектам и типам операций.

- управляет инфраструктурой нескольких клиентов,

- разделяет среды (dev / test / prod),

- запускает разные сервисы и хочет держать всё в одном месте, но без хаоса.

Топ новостей из мира безопасности

Критическая уязвимость в плагине Modular DS WordPress

В плагине WordPress Modular DS обнаружена критическая уязвимость (CVE-2026-23550), позволяющая без аутентификации повысить привилегии до администратора. Она затрагивает все версии плагина до 2.5.1 включительно и набрала 10 баллов из 10 по шкале CVSS. Сейчас плагин установлен на более чем 40 000 сайтов, а 13 января 2026 года зафиксировали первые активные атаки с использованием этой уязвимости.

Корень проблемы — в ошибке механизма маршрутизации плагина. Чувствительные маршруты с префиксом /api/modular-connector/ (например, /login/, /backup/) должны быть защищены, но защиту можно обойти, если на сайте включен режим «прямого запроса». Например, для обхода достаточно отправить запрос с параметрами origin=mo и любым значением type (например, origin=mo&type=xxx). Система воспринимает такой запрос как легитимный от сервиса Modular и пропускает проверку аутентификации. Это позволяет злоумышленнику получить доступ к защищенным эндпоинтам.

Самый опасный маршрут — /api/modular-connector/login/, который позволяет атакующему получить права администратора WordPress, и скомпрометировать сайт: внедрить вредоносный код, разместить на ресурсе малварь или перенаправить посетителей на фишинговые страницы. На практике злоумышленники уже использовали этот метод для создания новых административных учётных записей (например, с логином backup).

Основной и обязательный способ защиты — немедленно обновить плагин Modular DS до исправленной версии 2.5.2. Также разработчики рекомендуют проверить сайты на признаки компрометации:

появление новых пользователей с административными правами;

наличие в логах подозрительных запросов к /api/modular-connector/ от автоматических сканеров.

xakep.ru/2026/01/20/modular-ds/

Zero-click уязвимость в Android-прошивке Pixel 9, затрагивающая широкий спектр устройств и ОС

Исследователи из Google Project Zero создали эксплойт для смартфонов Google Pixel 9. Он позволяет удалённо выполнить произвольный код с правами ядра операционной системы, отправив SMS или RCS-сообщение со звуковым вложением. Атака не требует никаких действий от пользователя (zero-click) — достаточно получения сообщения.

Эксплойт основан на последовательном использовании двух уязвимостей:

CVE-2025-54957 в библиотеке Dolby Unified Decoder (libcodec2_soft_ddpdec.so). При автоматической обработке полученного звукового вложения (например, для создания транскрипции AI-помощником в Google Messages) возникает целочисленное переполнение. Это позволяет выйти за границы буфера и перезаписать критический указатель, что в итоге приводит к выполнению кода атакующего в привилегированном контексте процесса mediacodec.

CVE-2025-36934 в драйвере ядра Linux bigwave. Из контекста mediacodec атакующий код получает доступ к уязвимому драйверу /dev/bigwave, специфичному для прошивки Pixel. Через уязвимость в ioctl-вызове он перезаписывает структуры ядра, что в итоге даёт полный контроль над системой с наивысшими привилегиями.

Ключевую роль играет автоматическая обработка медиафайлов современными системами (AI-помощники, транскрипция), что превращает атаку в «zero-click».

Первая уязвимость (в библиотеке Dolby Unified Decoder) также проявляется в других платформах (Samsung S24, MacBook Air M1, iPhone 17 Pro, Windows, ChromeOS и т.п.). Анализ возможности создания подобных эксплоитов для других платформ и Android-прошивок пока не проводился.

Что предпринять для защиты:

Установить обновления безопасности — это основной метод. Исправления для библиотеки Dolby и ядра уже выпущены Google (5 января для Pixel) и Samsung (12 ноября). Пользователям других ОС и устройств нужно следить за обновлениями от производителей.

Использовать встроенные механизмы защиты. Например, активировать Memory Tagging Extension (MTE) на Pixel 8/9. Эта аппаратная функция безопасности значительно затрудняет эксплуатацию уязвимостей переполнения буфера. Включается в настройках в режиме «Advanced Protection».

www.opennet.ru/opennews/art.shtml?num=64632

Уязвимость в telnetd, позволяющая получить удалённый root-доступ без пароля

В сервере telnetd из набора GNU InetUtils обнаружена уязвимость, которая позволяет удалённо подключиться к системе под любым пользователем, в том числе с root-правами, без ввода пароля. Уязвимость присутствует во всех версиях, начиная с InetUtils 1.9.3 (с 2015 года) и вплоть до актуальной 2.7.0.

Проблема возникает из-за некорректной обработки имени пользователя в режиме автоматического подключения (autologin).

Для проверки пароля telnetd вызывает системную утилиту /usr/bin/login, которая имеет опцию -f, позволяющую войти без аутентификации. В обычном режиме подставить -f root в качестве имени пользователя нельзя. Однако при подключении с опцией -a (autologin) имя пользователя берётся из переменной окружения USER.

Значение этой переменной передаётся в login без проверки. Поэтому, если установить USER='-f root' и выполнить команду telnet -a имя_сервера, сервер выполнит вход от имени root-пользователя без запроса пароля.

Единственный способ защиты — применить официальные исправления (патчи), которые опубликованы здесь и здесь.

www.opennet.ru/opennews/art.shtml?num=64649

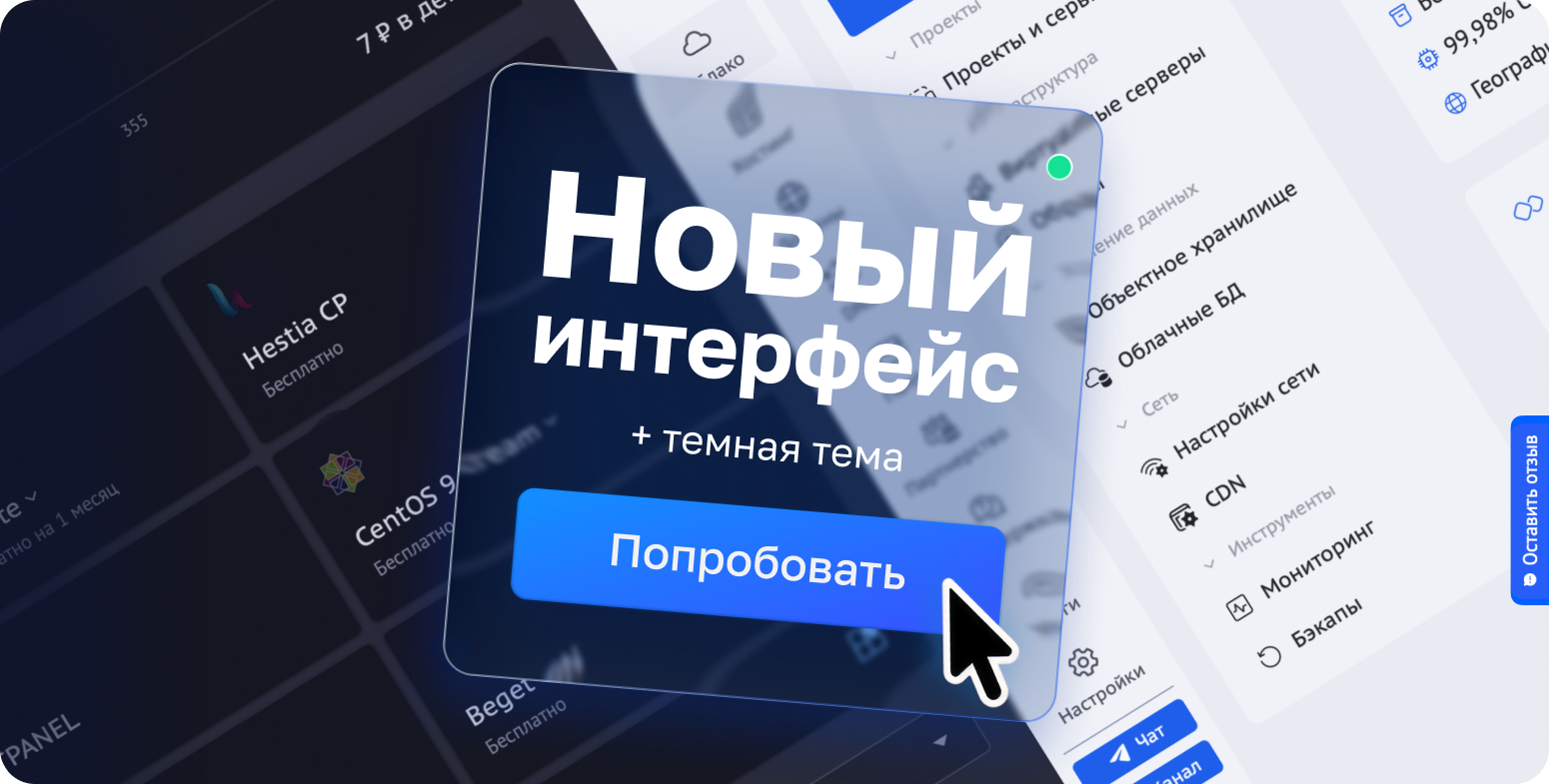

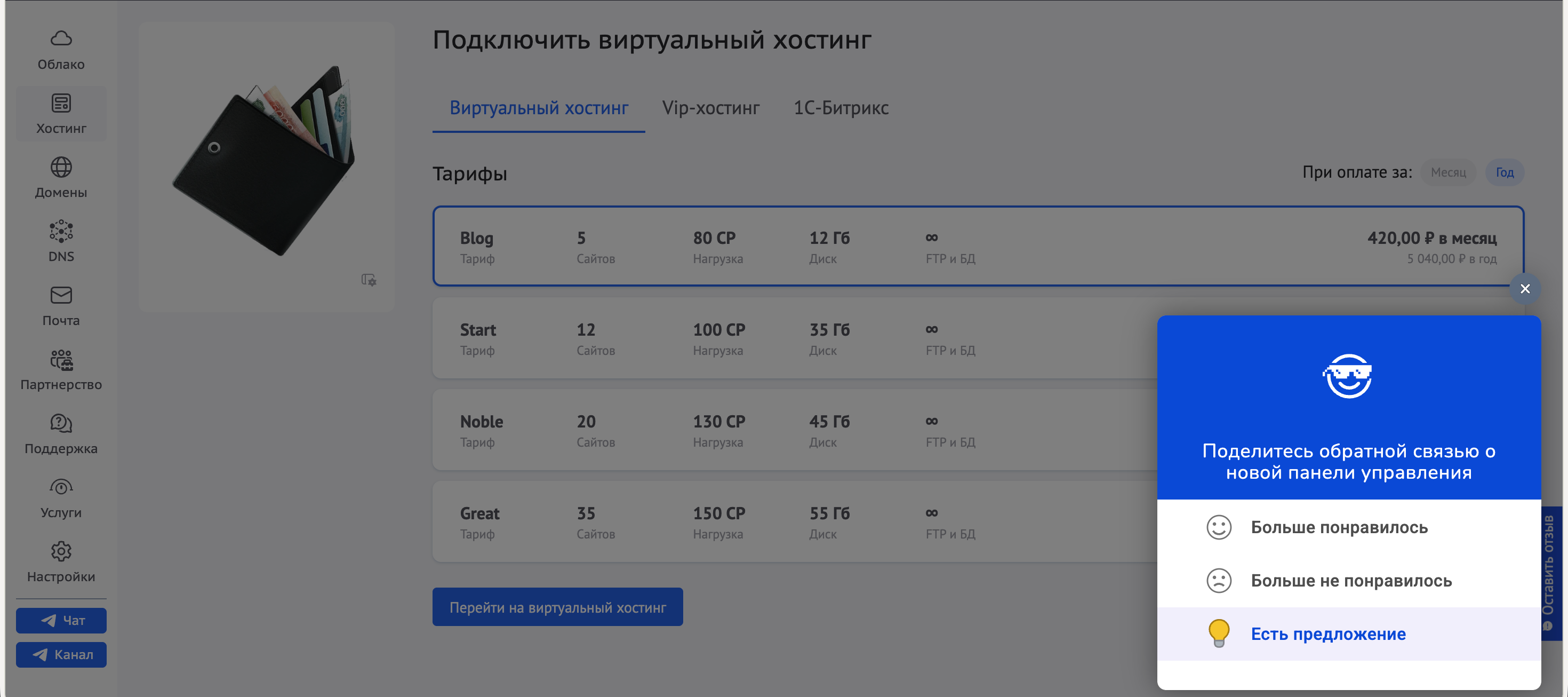

Обновление панели управления в Beget

Мы обновили интерфейс панели управления Beget, сделав работу с сервисами еще удобнее, быстрее и интуитивнее. Новый дизайн отражает современные стандарты UX/UI: улучшенная навигация, четкая структура разделов и акцент на ключевых действиях помогают пользователям быстрее находить нужные инструменты и эффективнее управлять инфраструктурой.

Сейчас мы запустили публичную бета-версию новой панели управления, чтобы собрать вашу обратную связь и сделать панель управления еще лучше.

Это новый шаг в развитии экосистемы Beget, который поможет нашим пользователям эффективно работать с инфраструктурой любого масштаба, – и мы продолжим совершенствовать продукты в соответствии с пожеланиями каждого, кто развивает свои проекты с нами.

Что нового в панели управления:

- Долгожданная темная тема – активируется в один клик.

- Улучшенная навигация – все основные разделы вынесены в общее меню слева, таким образом, можно удобно переключаться между ними без лишних действий.

- Минимализм и гибкость – панель адаптирована для любых мониторов и устройств, а полноценный мобильный интерфейс позволяет управлять проектами из любой точки мира.

- Возможность закреплять сервисы и группировать проекты – экономьте время и заходите лишь в нужные вам разделы.

- Повышенная производительность – даже списки с сотнями услуг открываются за секунды.

- Единая страница создания облачных сервисов – выбирайте нужные вам продукты из общего списка, который регулярно дополняется.

У нас уже сформирована дорожная карта улучшений, которые мы запланировали для дальнейшей проработки панели управления. Ваш отзыв поможет нам скорректировать и дополнить запланированные изменения.

Вы можете оставить свои отзывы и пожелания в специальном виджете в панели управления.

beget.com/ru/

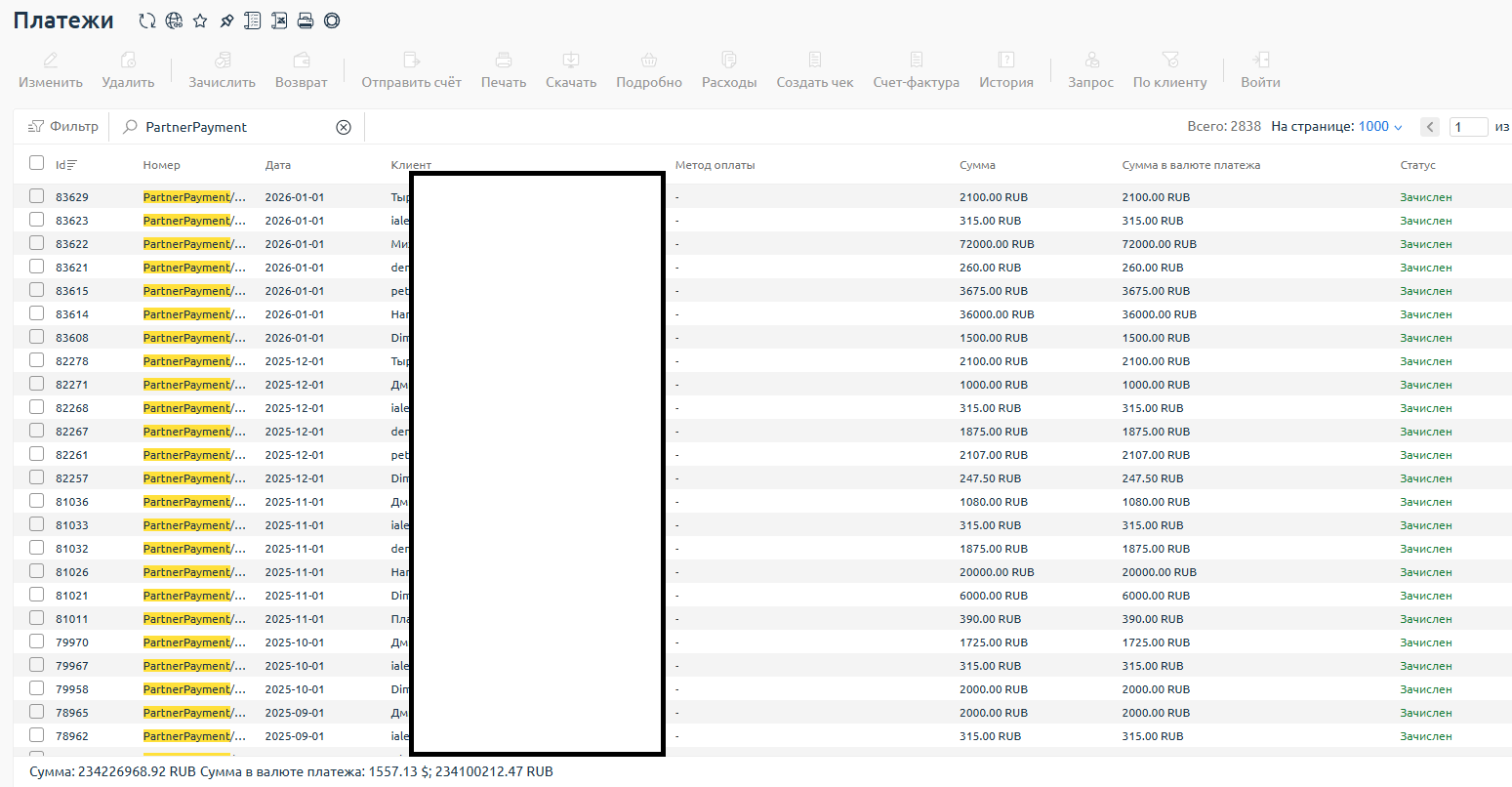

Необходимо многократно увеличить Selectel локацию

Напоминаем что у нас есть реферальная программа, которая почему-то спросом не пользуется

- 07/2025, Напоминаем что у нас есть реферальная программа и Billmanager позволяет делать импорт тарифа

- 09/2023, Жиденько ребята очень жиденько

- 08/2023, Запустили реферальную программу

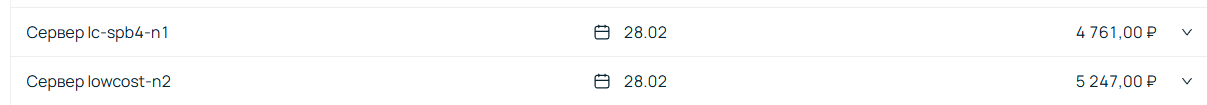

Selectel пулл — пока что не рубля прибыли еще не принес, а мучаемся мы с ним с ноября 2024 года

- Напоминаю что сейчас там есть уже несколько зон доступностей и предзаказы на мощные тачки по самой дешевой цене, хуй вы найдете где дешевле

- Оплата на год и с увеличенным сроком ожидания-выдачи

- IPv6 доступны для всех услуг в локациях Selectel

- Добавили GPU selectel

- Вечные игровые серверы на базе Selectel

- Вечные .ru домены в подарок к любой платной услуге

В честь этого хочу прямо чтобы люди начинали раскидывать эту реферальную программу везде.

1. Либо вы продажник и готовы приводить клиентов — получать 80% дохода от клиентов

2. Либо вы раскидываете рефералку и получаете реферальные 50%

Смотрите ценообразование которое вам нужно продать

- [предзаказ][AZ-1]RU-Питер, i5-14500(2,6 ГГц) [14 vCore] / 4 DDR5 / 50 ГБ NVME 9600/год

- [предзаказ][AZ-1]RU-Питер, i5-14500(2,6 ГГц) [14 vCore] / 8 DDR5 / 100 ГБ NVME 19200/год

- [предзаказ][AZ-1]RU-Питер, i5-14500(2,6 ГГц) [14 vCore] / 12 DDR5 / 150 ГБ NVME 28800/год

- [предзаказ][AZ-1]RU-Питер, i5-14500(2,6 ГГц) [14 vCore] / 16 DDR5 / 200 ГБ NVME 38400/год

- [AZ-2]RU-Питер, i7-8700 (3,2 ГГц) [1 vCore] / 1 DDR4 / 25 ГБ SSD 350р

- [AZ-2]RU-Питер, i7-8700 (3,2 ГГц) [2 vCore] / 2 DDR4 / 50 ГБ SSD 500р

- [AZ-2]RU-Питер, i7-8700 (3,2 ГГц) [3 vCore] / 4 DDR4 / 100 ГБ SSD 800р

- [AZ-2]RU-Питер, i7-8700 (3,2 ГГц) [4 vCore] / 6 DDR4 / 150 ГБ SSD 1100р

- [AZ-2]RU-Питер, i7-8700 (3,2 ГГц) [6 vCore] / 8 DDR4 / 200 ГБ SSD 1400р

- [AZ-2][вечная] RU-Питер, i7-8700 (3,2 ГГц) [1 vCore] / 1 DDR4 / 25 ГБ SSD 6666р

- [AZ-2][вечная] RU-Питер, i7-8700 (3,2 ГГц) [2 vCore] / 2 DDR4 / 50 ГБ SSD 11666р

- [AZ-1]RU-Питер, i7-8700 (3,2 ГГц) [1 vCore] / 1 DDR4 / 25 ГБ SSD 350р

- [AZ-1]RU-Питер, i7-8700 (3,2 ГГц) [2 vCore] / 2 DDR4 / 50 ГБ SSD 500р

- [AZ-1]RU-Питер, i7-8700 (3,2 ГГц) [3 vCore] / 4 DDR4 / 100 ГБ SSD 800р

- [AZ-1]RU-Питер, i7-8700 (3,2 ГГц) [4 vCore] / 6 DDR4 / 150 ГБ SSD 1100р

- [AZ-1]RU-Питер, i7-8700 (3,2 ГГц) [6 vCore] / 8 DDR4 / 200 ГБ SSD 1400р

- [AZ-1][вечная] RU-Питер, i7-8700 (3,2 ГГц) [1 vCore] / 1 DDR4 / 25 ГБ SSD 6666р

- [AZ-1][вечная] RU-Питер, i7-8700 (3,2 ГГц) [2 vCore] / 2 DDR4 / 50 ГБ SSD 11666р

- RU-Москва, i7-8700 (3,2 ГГц) [1 vCore] / 1 DDR4 / 25 ГБ SSD 350р

- RU-Москва, i7-8700 (3,2 ГГц) [2 vCore] / 2 DDR4 / 50 ГБ SSD 500р

- RU-Москва, i7-8700 (3,2 ГГц) [3 vCore] / 4 DDR4 / 100 ГБ SSD 800р

- RU-Москва, i7-8700 (3,2 ГГц) [4 vCore] / 6 DDR4 / 150 ГБ SSD 1100р

- RU-Москва, i7-8700 (3,2 ГГц) [6 vCore] / 8 DDR4 / 200 ГБ SSD 1400р

- [вечная] RU-Москва, i7-8700 (3,2 ГГц) [1 vCore] / 1 DDR4 / 25 ГБ SSD 6666р

- [вечная] RU-Москва, i7-8700 (3,2 ГГц) [2 vCore] / 2 DDR4 / 50 ГБ SSD 11666р

- [AZ-1]RU-Питер, Ryzen 9 9950x (5400GHz) [4 vCore] / 2 DDR5 5600 МГц / 25 ГБ NVME 1000р

- [AZ-1]RU-Питер, Ryzen 9 9950x (5400GHz) [4 vCore] / 4 DDR5 5600 МГц / 50 ГБ NVME 1500р

- [AZ-1]RU-Питер, Ryzen 9 9950x (5400GHz) [32 vCore] / 8 DDR5 5600 МГц / 100 ГБ NVME 2000р

- [AZ-1]RU-Питер, Ryzen 9 9950x (5400GHz) [32 vCore] / 16 DDR5 5600 МГц / 200 ГБ NVME 4000р

- [AZ-1]RU-Питер, Ryzen 9 9950x (5400GHz) [32 vCore] / 24 DDR5 5600 МГц / 300 ГБ NVME 6000р

- [AZ-1]RU-Питер, Ryzen 9 9950x (5400GHz) [32 vCore] / 32 DDR5 5600 МГц / 400 ГБ NVME 8000р

- RU-Москва, Ryzen 9 9950x (5400GHz) [4 vCore] / 2 DDR5 5600 МГц / 25 ГБ NVME 1000р

- RU-Москва, Ryzen 9 9950x (5400GHz) [4 vCore] / 4 DDR5 5600 МГц / 50 ГБ NVME 1500р

- RU-Москва, Ryzen 9 9950x (5400GHz) [32 vCore] / 8 DDR5 5600 МГц / 100 ГБ NVME 2000р

- RU-Москва, Ryzen 9 9950x (5400GHz) [32 vCore] / 16 DDR5 5600 МГц / 200 ГБ NVME 4000р

- RU-Москва, Ryzen 9 9950x (5400GHz) [32 vCore] / 24 DDR5 5600 МГц / 300 ГБ NVME 6000р

- RU-Москва, Ryzen 9 9950x (5400GHz) [32 vCore] / 32 DDR5 5600 МГц / 400 ГБ NVME 8000р

Прибыль с услуги

Допустим с доли

RU-Москва, i7-8700 (3,2 ГГц) [1 vCore] / 1 DDR4 / 25 ГБ SSD 350р

Цена сервера себестоимость у нас

Короче там всегда разные.

Округляем среднее — 5000р

32 озу, 4 озу 800р

32/4 = 8, 8*800 = 6400р

1400р прибыли с 1 узла

Не много, но этот тариф создан просто так от балды.

Вот если вы продажник, то вы получаете 80% заработка, я 20%

80% от 1400р = 1120р

Сможете продать и привести народ?

Далее.

Тут возьмем по максимуму 28000р

24 доли по 8 озу, 8 озу 2000р = 48000р

48000-28000р = 20000р прибыли

80% от 20000р = 16000р

Сможете продать и привести народ?

Наш проект открыт для контактов.

Ищем способы увеличения продаж.

Если вы крутой продажник, то можно даже отдельный биллинг вам создать с тарифами Селектел.

Пишите

bill.yacolo.net/billmgr

Если биллинг у вас не доступен используйте

a-panel-to-register-and-purchase-due-to-stupid-legislation.ru/billmgr