2025 стал для BILLmanager годом системного роста. Команда платформы последовательно улучшала производительность продукта для больших инсталляций. Это была масштабная внутренняя работа, результаты которой заметны в повседневной эксплуатации. Верим, что пользователи почувствовали изменения, в 2026 году мы продолжим этот трек!

Параллельно развивали инструменты, которые помогают компаниям эффективнее работать со своими клиентами. В прошлом году мы уделили особое внимание маркетинговым преимуществам платформы — бонусной и реферальной программам, а также улучшению каталога продуктов.

Всего за год мы выпустили 25 релизов, каждый из которых расширял возможности BILLmanager и реагировал на запросы пользователей. В начале 2026 года сосредоточимся на развитии интеграций BILLmanager с DCImanager, повышении производительности и удобства ключевых пользовательских сценариев, а также доработаем возможности бонусной программы.

Мы собрали топ-10 наиболее заметных фич 2025 года. А в финале приготовили важный спойлер!

Развитие маркетинговых инструментов и пользовательского опыта

1. Бонусная программа

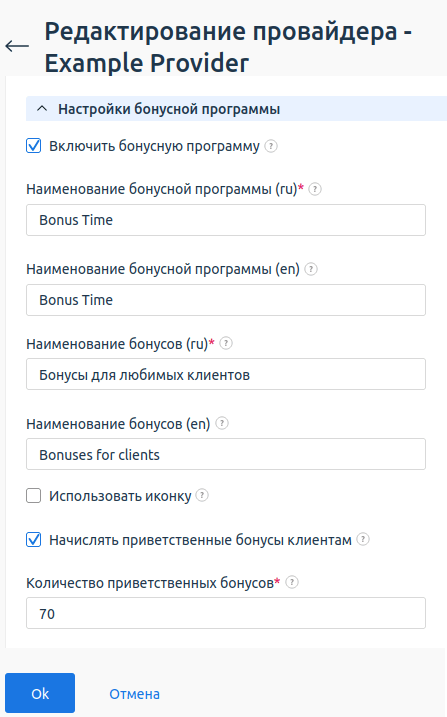

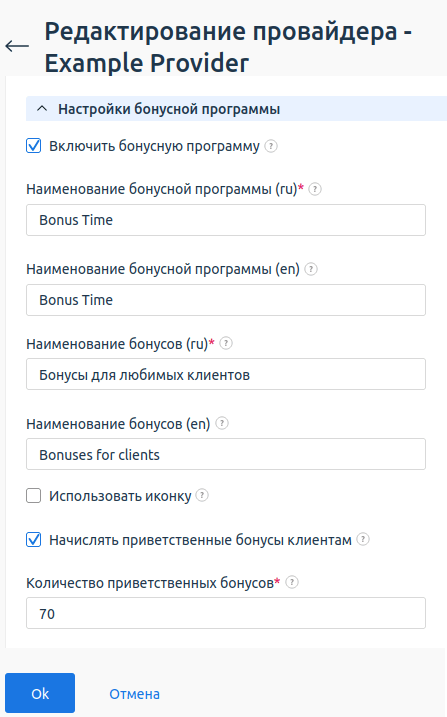

В 2025 году в BILLmanager появилась возможность создавать и настраивать бонусную программу лояльности пользователей в настройках провайдера. Инструмент позволяет заказчикам поощрять клиентов за активность или выполнение целевых действий. Например, за повторные покупки. Пользователь копит баллы в виртуальном кошельке и может использовать их для оплаты услуг или получения скидок.

Со стороны провайдера бонусная программа гибко настраивается в интерфейсе платформы. Можно задать наименование программы и бонусов, период действия, правила бонусной программы и обязательное согласие на участие. Поддерживается тонкая настройка логики начисления и списания: фиксированные бонусы или процент от суммы покупки, правила для конкретных тарифов и услуг, приоритеты и условия применения.

В Личном кабинете клиент видит состояние бонусного счета, историю начислений и списаний, а также количество бонусов, которое будет начислено при заказе выбранного тарифа. Это делает программу прозрачной для пользователей и удобной в управлении для провайдера.

2. Реферальная программа

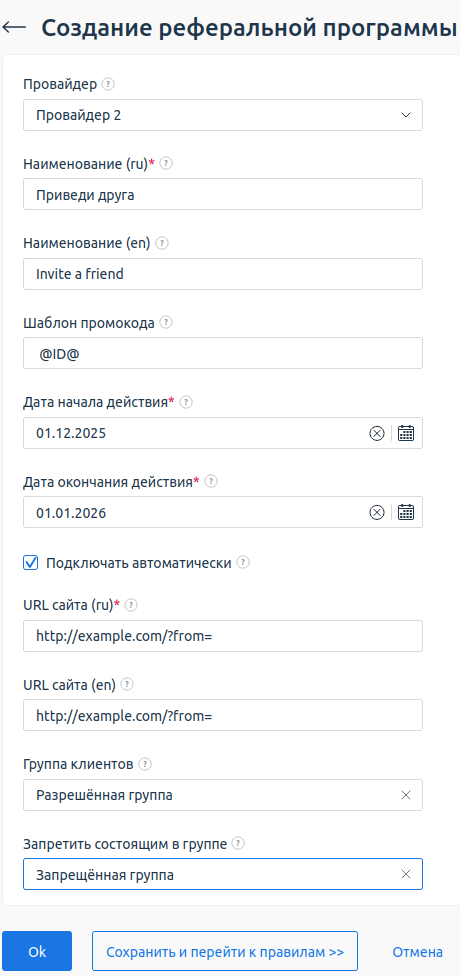

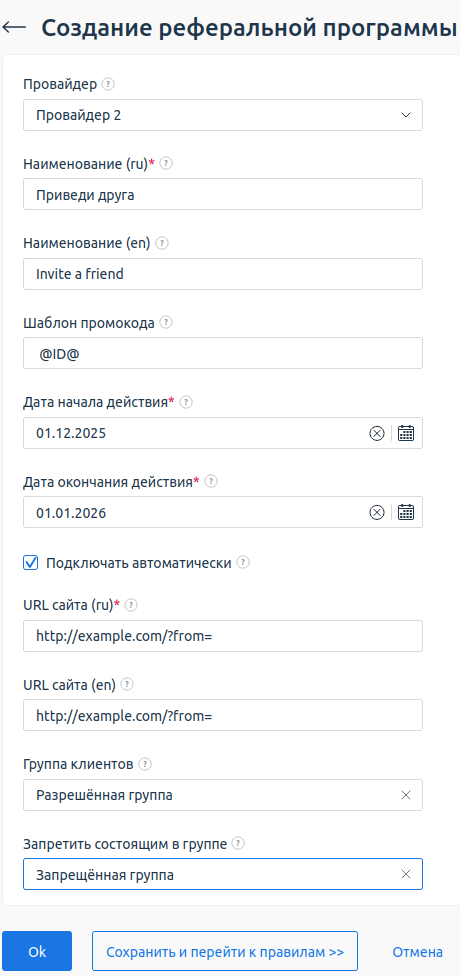

С опорой на запросы и потребности пользователей команда BILLmanager работала над созданием реферальной программы — мы расширили ее возможности и добавили новые опции:

- срок действия;

- выбор типа начисления (фиксированный или процент от стоимости расходов);

- указание момента начисления;

- работу с расписанием и возможность задавать периодичность начислений;

- право задавать условия для применения правил начисления, например «Всегда» или «По обороту отдельного реферала»;

- ряд визуальных улучшений для удобства работы с интерфейсом.

Также мы реализовали автоматическую миграцию реферальных программ. Новые возможности доступны в разделе «Маркетинг» → «Реферальные программы». Начисление денежных средств партнерам за участие происходит 1-го числа каждого месяца. В планах на 2026 год — дополнить программу отчетами в модуле BI.

3. Улучшения процессов оплаты

3. Улучшения процессов оплаты

В течение года мы развивали пользовательский опыт в процессе оплаты заказов. Теперь клиентам, которые уже совершали платежи у провайдера, не требуется повторно подтверждать плательщика и способ оплаты: при последующих покупках система сразу переводит их на финальный этап оплаты.

Кроме того, мы добавили возможность применять промокод непосредственно перед оплатой заказа, чтобы использование акций происходило удобнее и быстрее.

Новые и текущие интеграции

4. Внешнее S3-хранилище

Мы добавили в каталог сервисов услугу хранения неструктурированных данных, подключив внешнее S3-хранилище на базе Ceph RADOS Gateway. Данные хранятся в виде объектов и бакетов, что позволяет провайдерам предоставлять клиентам услугу облачного хранилища.

Объектное S3-хранилище поддерживает автоматическую обработку услуг и выдачу доступов, работу с бакетами, настройку статического веб-сайта, а также разные типы тарификации и дополнений. Бакет можно использовать как хостинг для статического сайта, например для лендинга, документации или SPA-приложения.

5. Расширение управления виртуальными машинами в VMmanager

В прошлом году мы дополнили возможности для еще более простого и нативного управления виртуальными машинами из интерфейса BILLmanager для клиентов и провайдеров. Теперь изменять пароль и добавлять примечание к виртуальной машине, а также принудительно останавливать и перезагружать ее можно прямо из интерфейса BILLmanager, без перехода в VMmanager. Это значительно ускоряет работу с виртуальной инфраструктурой.

6. Возможность подбора клиентов «своей конфигурации сервера» для интеграции с DCImanager

Теперь хостинг-провайдеры могут создавать тарифы для продажи выделенных серверов не только по серверу, но и по сборной конфигурации от клиента — возможно собрать сервер из комплектующих и заказать услугу. Тариф доступен за счет синхронизации оборудования со склада в DCImanager. Мы также добавили отображение в платформе поля параметров при заказе ресурсов по очереди.

Эти опции помогают клиентам в поиске подходящего и уже подготовленного выделенного сервера на складе. Если же он отсутствует, создаются задачи на закупку или сборку требуемых комплектующих.

7. Синхронизация неучтенных ВМ и автодискаверинг для VMmanager

Мы добавили функцию обнаружения ВМ, которая позволяет администраторам платформы найти виртуальные машины, оставшиеся без связки между BILLmanager и VMmanager, а также услуги без привязанных к ним ВМ. Синхронизация запускается вручную в разделе «Интеграция» → «Обработчики услуг».

При обнаружении расхождений администратор назначает ВМ клиенту с созданием новой услуги или инициирует создание виртуальной машины в VMmanager для уже существующей. Автодискаверинг упрощает управление услугами и инфраструктурой, повышает прозрачность учета услуг и снижает риск ошибок.

Улучшение работы с ресурсами и статистикой

Улучшения в управлении ресурсами, группами и тарифами

8. Отображение статистики в ЛК клиента

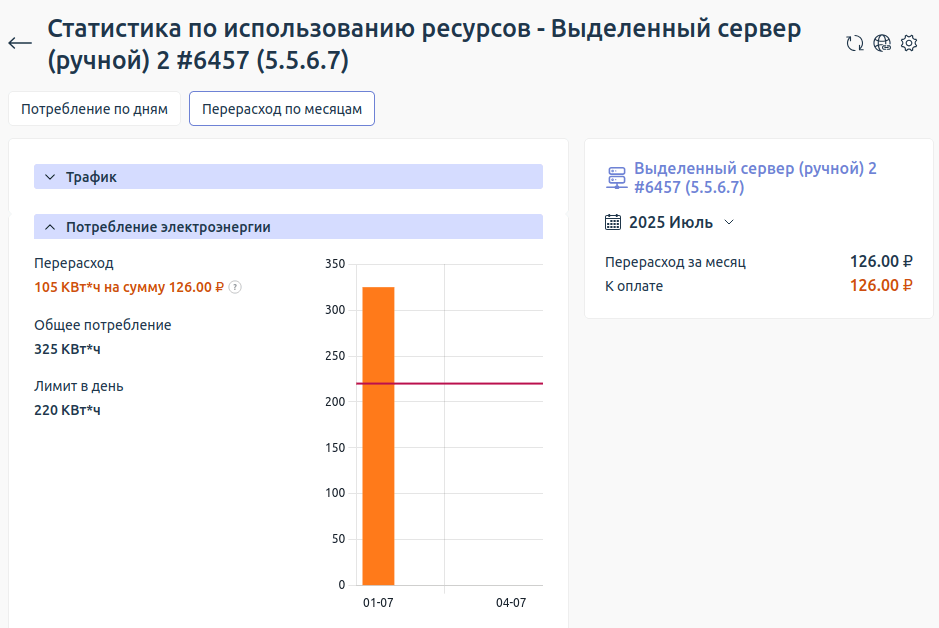

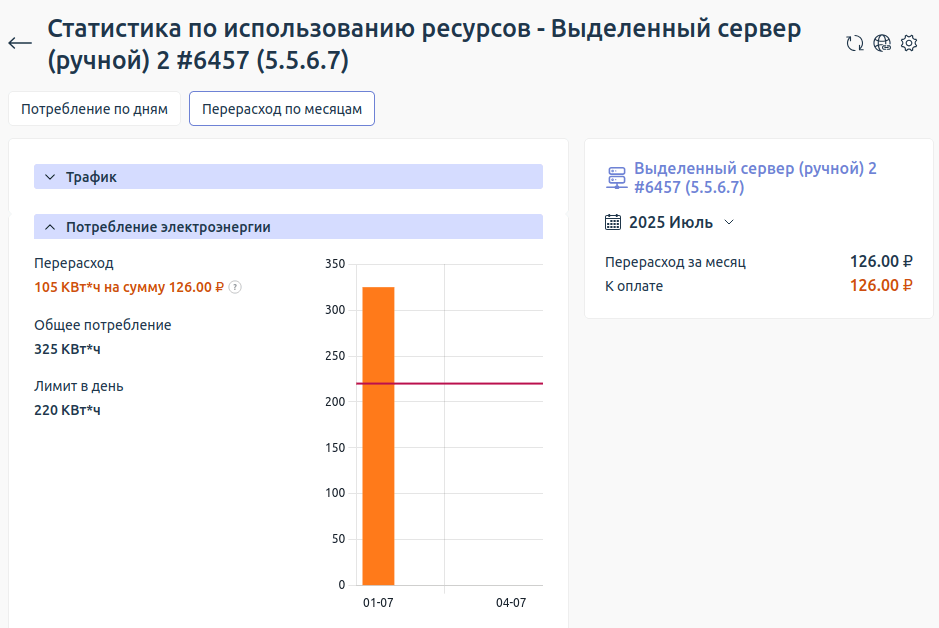

Усовершенствованный в 2025 году интерфейс работы со статистикой в Личном кабинете клиента сделал контроль ресурсов нагляднее для анализа. Пользователям стали доступны два режима работы: потребление по дням и перерасход по месяцам.

Статистика использования услуг позволяет провайдерам контролировать потребление ресурсов, анализировать нагрузку и прогнозировать спрос, а клиентам — отслеживать остатки ресурсов и планировать расходы.

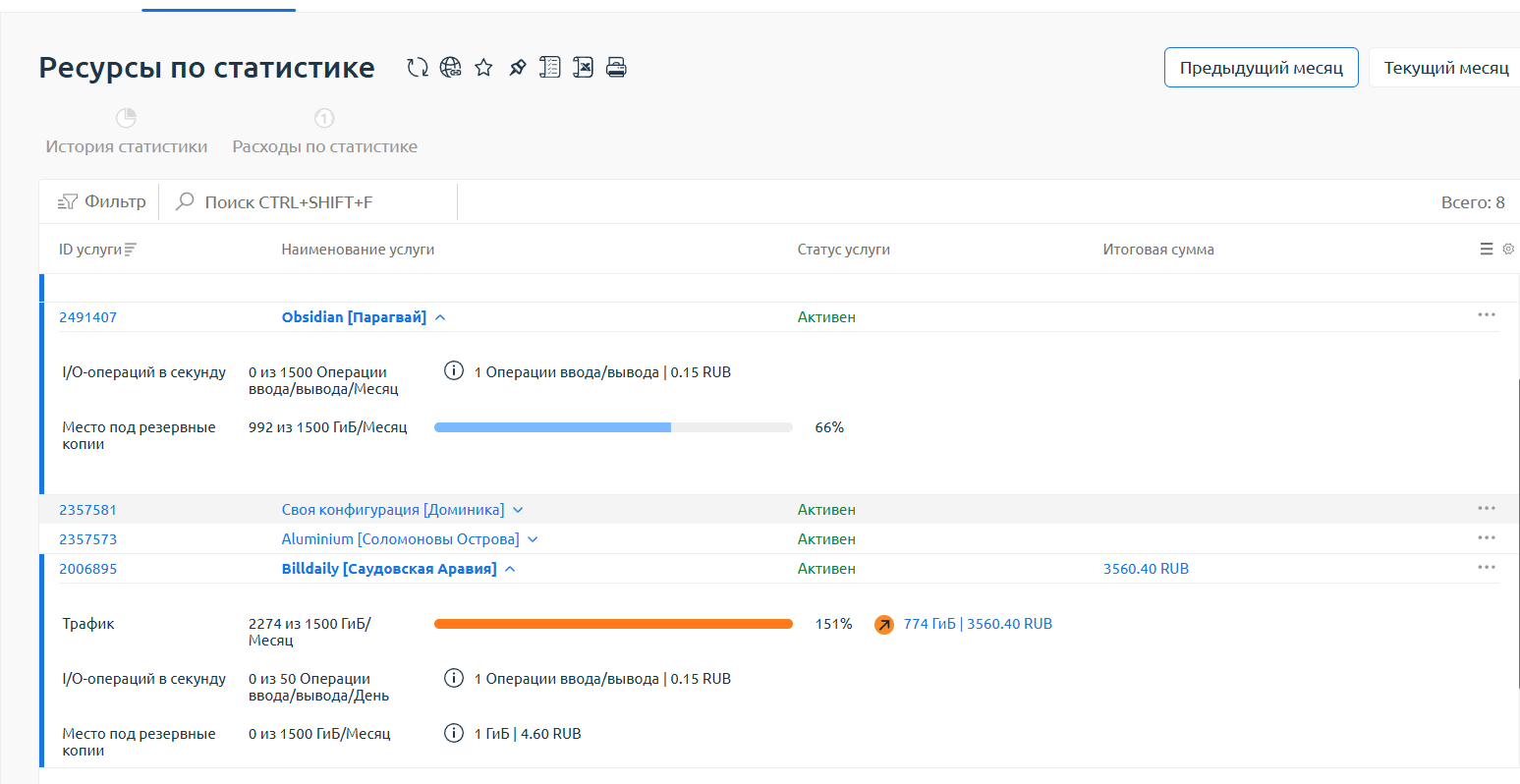

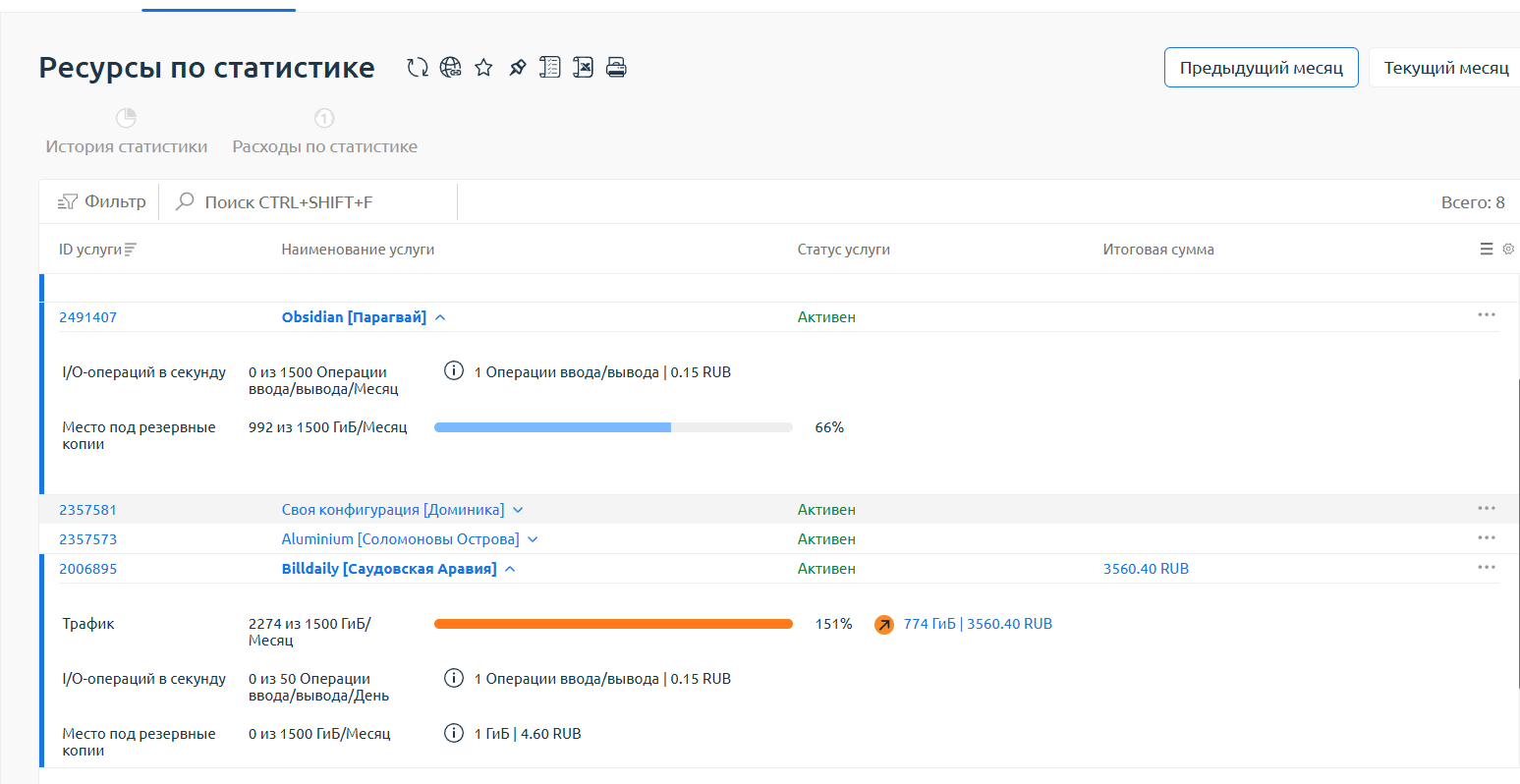

Также для гибкой конфигурации ресурсов в Личных кабинетах клиента и администратора появился раздел «Ресурсы по статистике», который отображает список услуг с дополнениями по статистике и их состоянию: нормальное, приближение к перерасходу или перерасход. Это позволяет оперативно анализировать нагрузку и реагировать на отклонения.

9. Автовключение клиентов в группы

9. Автовключение клиентов в группы

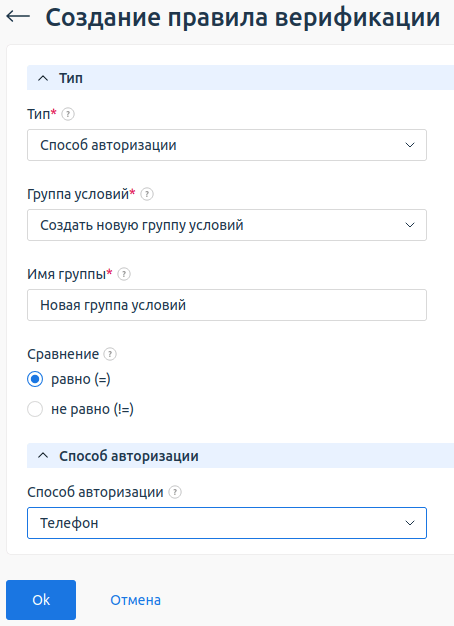

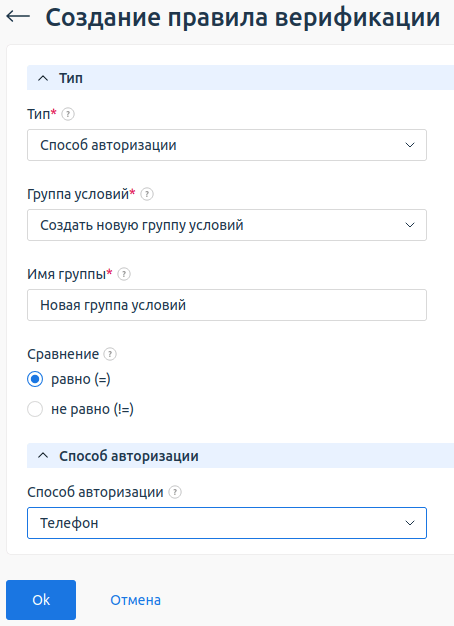

Для поддержки актуальной сегментации базы мы улучшили возможности работы с группами клиентов и механизм автовключения. Теперь они действуют при следующих условиях: регистрация, наличие и способ верификации, статус плательщика. Администратор BILLmanager может объединять клиентов в группы, чтобы:

- назначать отдельные курсы валют и методы оплаты;

- ограничивать или расширять доступ к услугам и тарифам;

- подключать клиентов к промоакциям и реферальным программам;

- запрещать или разрешать клиентам принимать участие в реферальной программе;

- включить группу в сегмент клиентов для проведения рассылок.

Пользователям доступна гибкая конфигурация условий: автовключение работает при правиле «с определенной периодичностью» и «запустить сейчас». Также мы расширили «Способ авторизации» — можно выбрать любой из доступных у провайдера.

Функция автовключения упрощает управление клиентами и снижает количество ручных операций.

10. Массовое изменение цен

Мы добавили массовый перерасчет цен в тарифах. Провайдер может изменять стоимость выбранных позиций на заданный коэффициент или сумму, что упрощает работу с тарифными планами и ускоряет обновление цен. Опция особенно актуальна при корректировке тарифов с учетом инфляции, изменения курса валют или применения скидок.

Clouden: новый этап развития BILLmanager

В конце 2025 года мы завершили формирование Clouden — продукта, который стал логичным продолжением BILLmanager Enterprise. Новое решение пришло ему на смену и ориентировано на сегмент инфраструктурных заказчиков: оно объединяет ключевые архитектурные решения предыдущей версии и позволяет управлять инфраструктурой в едином окне.

Clouden — это универсальная платформа контроля ИТ-инфраструктуры и управления мультиоблаком, виртуализацией и физическими ресурсами в едином интерфейсе. Решение относится к классу CMP (Cloud Management Platform) и подходит для организаций, которым важно понятное и надежное управление разнородными ИТ-средами.

Столько всего случилось за прошлый год — 2026, у нас на тебя большие планы!