Что такое колокейшн

Серверному оборудованию для работы нужны специальные условия: бесперебойное питание и эффективное охлаждение, стабильный канал связи, а для обслуживания и безопасности — штат квалифицированных специалистов. Организовывать такую инфраструктуру в офисе не всегда возможно и экономически оправдано.

Один из способов решения этой проблемы — колокейшн (от англ. «co-location»). Это услуга, при которой клиентское оборудование размещают в специализированном дата-центре (центре обработки данных, ЦОДе). Все условия для его бесперебойной работы обеспечивает провайдер: организует надёжное питание, охлаждение, охрану и сетевые подключения.

Как работает услуга

Клиент транспортирует своё оборудование (серверы, роутеры, системы хранения данных) в дата-центр. Его устанавливают в арендованные стойки или шкафы, подключают питание, охлаждение для предотвращения перегрева, каналы связи и обеспечивают физическую защиту от внешних угроз.

Компания сохраняет полный контроль над оборудованием: может самостоятельно заниматься обслуживанием, обновлять и настраивать ПО. Как правило, доступ в дата-центр предоставляется 24/7 по предварительной записи и пропускам.

Когда личный визит невозможен, например, техспециалисты компании находятся в другом городе, можно подключить услугу «Remote Hands» («Удалённые руки»): сотрудники компании-провайдера смогут решить простые задачи — например, выполнить перезагрузку серверов, заменить кабели или провести диагностику без физического присутствия клиента.

При необходимости сервис можно расширить. В дополнительные услуги колокейшн входит организация удалённого доступа через KVM-консоль (для управления серверами на расстоянии), мониторинг температуры и сетевого трафика или хранение запчастей и комплектующих для оборудования на территории ЦОДа.

Преимущества колокейшн

Высокая отказоустойчивость

В офисе оборудование часто работает в нестабильных условиях. Перебои с электричеством или недостаточное охлаждение могут привести к дорогостоящим поломкам, а ненадёжный канал связи — к недоступности оборудования. Простой грозит серьёзными проблемами для бизнеса: он может парализовать работу сайта или корпоративного портала, а также заблокировать доступ к важным данным.

В ЦОДах провайдер организует условия для бесперебойной работы IT-инфраструктуры: обеспечивает электроэнергию, кондиционирование и стабильный доступ в интернет. Чтобы объективно подтвердить степень своей надёжности и отказоустойчивости большинство ЦОДов проходят сертификацию. Самая известная — международная система Tier от Uptime Institute. Этот стандарт делит все дата-центры на уровни — от I до IV: компания может выбрать подходящий для своих задач.

- Tier I: Базовый уровень. Простая инфраструктура без резервирования. Уровень доступности (uptime) — около 99,671% (простой ~28,8 часов в год). Плановые работы и устранение сбоев требуют отключения оборудования. Tier I подходит для задач, где простои не критичны, например, для хранения архивов.

- Tier II: Уровень с частичным резервированием ключевых компонентов, например, питания и охлаждения. Резервирование позволяет снизить риск простоя: при отказе одной системы её функцию примет дублирующая. Однако для проведения техработ всё ещё требуется остановка оборудования. Доступность — около 99,741% (простой ~22 часа в год).

- Tier III: Полностью резервированный уровень. Включает полное дублирование критических систем (схема N+1: основная система + резерв каждого элемента). Обслуживание возможно без отключения оборудования. Доступность — около 99,982% (простой ~1,6 часа в год). ЦОДы уровня Tier III — решение для бизнеса с высокими требованиями к отказоустойчивости, где простои недопустимы. Например, для банков или e-commerce.

- Tier IV: Максимально отказоустойчивый уровень. Полная изоляция и дублирование (2N+1: двойное дублирование + резерв), устойчивость к множественным сбоям. Системы независимы, могут работать автономно, простои практически исключены: доступность — около 99,995% (простой ~0,4 часа в год). Подходит отраслям, где сбои в работе оборудования могут привести к критическим последствиям: например, здравоохранению, телекоммуникационным компаниям.

Экономическая эффективность

Организовать даже небольшую серверную в офисе или другом здании — трудоёмкий и сложный процесс.

- Нужно подобрать подходящее помещение, затем переоборудовать его: установить системы вентиляции, шумоизоляцию, чтобы работа техники не мешала сотрудникам, подключить надёжное питание с источниками бесперебойного питания (ИБП) и резервными генераторами, а также стабильный канал связи. Кроме того, серверы изначально проектируются для работы в идеальных условиях ЦОДа, где есть эффективное охлаждение, поэтому его тоже важно предусмотреть.

- Организация собственного ЦОДа сопряжена с большим количеством согласований и разрешительных процедур. Всё начинается с получения технических условий (ТУ) на подключение и/или увеличение выделенной мощности — это один из самых сложных этапов. Затем нужно заключить договоры с энергоснабжающими организациями, выполнить проектирование систем (электроснабжение, вентиляция/кондиционирование, пожарная сигнализация и пожаротушение), провести их монтаж и пусконаладку. А после — оформить ввод в эксплуатацию: получить допуск электроустановок, пройти проверки и согласования по пожарной безопасности. Затем следуют приемка работ и регулярные регламентные проверки инженерных систем.

- Оборудованию требуется регулярное обслуживание: мониторинг, чистка от пыли, замена компонентов. Это создаёт значительную нагрузку на IT-отдел.

Масштабируемость

При локальном масштабировании IT-инфраструктуры бизнес сталкивается с серьёзными трудностями: обычные офисные помещения быстро исчерпывают лимиты по электропитанию и охлаждению, а для расширения требуются значительные капитальные вложения и перепланировка.

В дата-центре эта задача решается проще. По мере роста вы можете гибко наращивать мощности, арендуя ровно столько места, сколько нужно бизнесу в данный момент. Если бизнес растёт и требуется больше ресурсов, достаточно привезти дополнительные серверы — дата-центр оперативно предоставит необходимое место в той же стойке или в новой зоне. При этом не нужно беспокоиться о физических ограничениях серверной комнаты, лимитах электричества или охлаждения, поскольку инфраструктура профессионального ЦОД изначально рассчитана на масштабирование и имеет достаточный резерв.

Безопасность

В офисе доступ к оборудованию имеют посторонние люди, которые могут похитить конфиденциальные данные или скомпрометировать их. Кроме того, сотрудники могут случайно повредить или испортить оборудование.

Практически любой дата-центр — это режимный объект с многоуровневой системой безопасности, которая включает круглосуточное видеонаблюдение, биометрический контроль доступа (сканеры отпечатков пальцев, сетчатки глаза), охрану по периметру и защищенные зоны размещения оборудования. Доступ посторонних в дата-центр исключен и возможен только для авторизованных лиц.

Чем колокейшн отличается от арендных решений

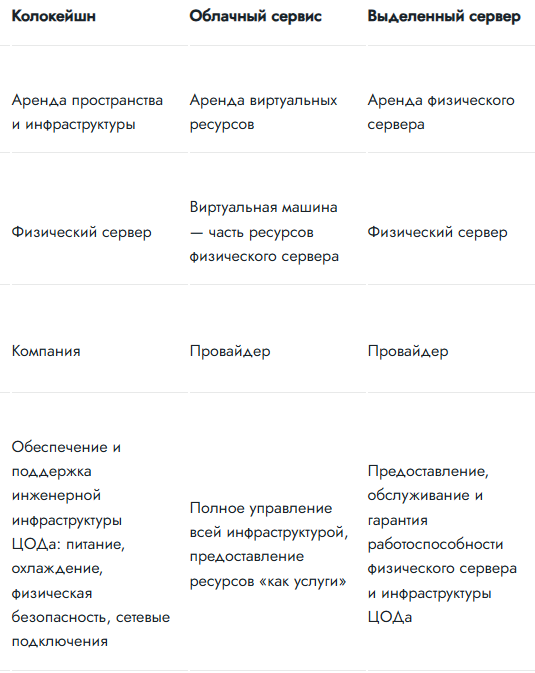

Колокейшн — это услуга, при которой компания размещает собственное оборудование в дата-центре. Как правило, клиент сам отвечает за его обслуживание, а дата-центр обеспечивает условия для бесперебойной работы серверов. Но услугу можно расширить: например, подключить «Удалённые руки» или мониторинг.

При использовании облачных сервисов (IaaS — инфраструктура как услуга) клиент удалённо арендует нужные ресурсы у провайдера на определённое время, передавая ему большинство задач по управлению и обслуживанию оборудования. Преимущества решения — в простом масштабировании при необходимости, лёгкости управления и отсутствии капитальных затрат.

Однако такая гибкость имеет обратную сторону: компания получает меньше контроля над оборудованием, ограничена в настройках, возникает зависимость от поставщика. Эта зависимость особенно критична при длительном использовании, так как переезд из облака часто становится сложным и ресурсозатратным процессом.

Выделенные виртуальные серверы занимают промежуточное положение между колокейшн и облачными сервисами. Компания арендует у провайдера физический сервер, получая полный доступ и контроль над операционной системой и программным обеспечением, как при колокейшн, но вся забота о физическом оборудовании, его замене и инфраструктуре остаётся на провайдере, как в облаке. Масштабирование инфраструктуры возможно, но зависит от ресурсов провайдера.

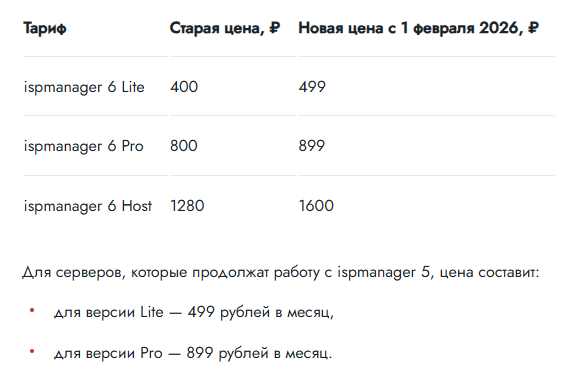

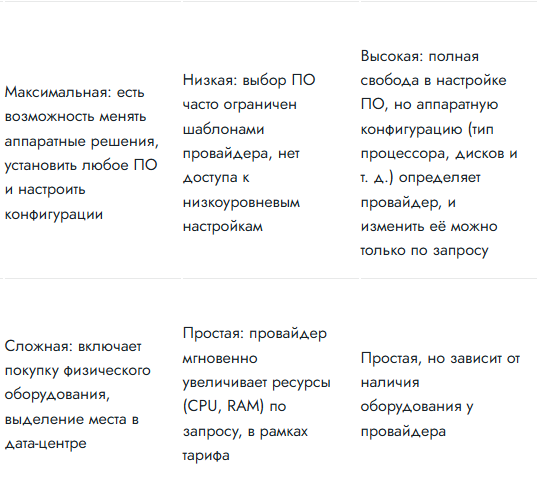

Ключевые отличия собрали в таблицу.

В качестве вывода можно сказать, что колокейшн подходит компаниям с собственным оборудованием, которым нужно сохранить контроль над ним, но исключить риски простоев. Например, бизнесу с критическими данными. Облачный сервис — решение для небольшой компании, интернет-магазинов и проектов с переменной нагрузкой, где важна возможность быстро масштабировать инфраструктуру, не докупая серверы. Виртуальный выделенный сервер — компромисс для бизнеса, который не собирается покупать оборудование, но нуждается в полном контроле над ним.

Как перейти на колокейшн: поэтапное руководство

Шаг 1. Оценка потребностей

Один из самых трудоёмких этапов. Перед переездом в колокейшн компании нужно оценить:

- Какое оборудование разместить в ЦОДе и в каком количестве. Для этого нужно определить не только текущие потребности компании, но и будущие. Если на этом этапе заложить возможность масштабирования, это поможет сэкономить:

- заключить контракт на поставку оборудования, зафиксировав цену;

- избежать повторных миграций и перестроек архитектуры, чтобы уменьшить издержки;

- выбирать более эффективные аппаратные решения для снижения стоимости закупки оборудования.

- Какой уровень доступности требуется. Чем он выше, тем дороже размещение. Взвешенное решение о необходимом уровне отказоустойчивости — без избыточных расходов — часть грамотного планирования.

- Как оборудование будет размещено и подключено. От этого зависит его отказоустойчивость и стабильная работа. Необходимо продумать, как будут расположены серверы (в одной стойке, разных или даже в разных машинных залах), а также спроектировать сетевую связность между ними, составить планы уровней L2 и L3 модели OSI. Для этих работ необходимо привлечь сетевых инженеров.

- Как будут обслуживаться и управляться ресурсы. В зависимости от выбранной модели обслуживания нужно заранее договориться об условиях. Для услуги «Remote Hands» нужно проработать требования к квалификации инженеров, графику их работы и стоимости услуг. Если планируете обслуживать оборудование своими силами, нужно уточнить условия посещения ЦОД.

Шаг 2. Выбор провайдера

Требования к размещению, определённые на предыдущем этапе, не всегда возможно реализовать. Например, дата-центр, удобный в сетевом плане и подходящий по нормам законодательства, может оказаться слишком дорогим. А если требования компании слишком специфические, ЦОД может отказать в размещении на этих условиях. В таком случае поставщик услуг поможет подобрать компромиссные решения: например, реорганизовать план размещения или арендовать часть оборудования для снижения стоимости.

На что ещё обратить внимание при выборе провайдера:

- Локация. Близость к узлам обмена интернет-трафиком или к конечным потребителям может оказать влияние на работу сервиса — минимальные задержки улучшают быстродействие. Кроме того, от локации зависит удобство доставки оборудования.

- Класс надежности (Tier) и сертификация ЦОДа. Наивысшим стандартом считаются дата-центры уровня Tier IV, но, как показывает практика, для большинства бизнес-задач достаточно Tier III.

- На момент публикации статьи в РФ сертификация от Uptime Institute приостановлена, но многие провайдеры получили сертификацию до 2022 года. Кроме того, при строительстве новых ЦОДов учитывают данный стандарт для обеспечения потребностей потребителей. Уровень доступности (например, 99.982% в год), время реакции на инциденты и финансовые компенсации при их нарушении фиксируют в SLA — соглашении об уровне обслуживания.

- Также проверьте наличие у провайдера сертификатов ISO 27001 (безопасность информации), ISO 9001 (качество менеджмента) — это признак зрелой и авторитетной компании.

- Энергообеспечение и система охлаждения. Что важно уточнить:

- Допустимую мощность на стойку — сколько киловатт (кВт) провайдер может выделить на инфраструктуру. Это ограничение напрямую влияет на то, какое оборудование и в каком количестве вы сможете установить. Например, плотная компоновка серверов с GPU или высокопроизводительных систем хранения может упереться в лимит по питанию и связанную с ним нагрузку на охлаждение.

- Охлаждение. Предпочтительны современные системы фрикулинга (free-cooling), которые экономят энергию в холодное время года.

- Схема резервирования. Идеальный вариант — 2N или N+1.

- Сетевая инфраструктура. Современный дата-центр — точка присутствия (Point of Presence, PoP) нескольких крупных операторов связи. Это обеспечивает устойчивость к сбоям, конкурентные цены на канал, а при необходимости — возможность самостоятельно выбрать поставщика связи.

- Системы физической безопасности. Многоуровневый контроль доступа (пропуск, PIN-код, отпечаток пальца), круглосуточное видеонаблюдение с архивом, охрана по периметру. Уточните правила доступа (24/7 или по записи).

- Репутация провайдера. Почитайте отзывы, изучите историю компании. Убедитесь, что техническая поддержка работает 24/7 и может оперативно помочь в нештатной ситуации.

Шаг 3. Расчёт бюджета

В стоимость колокейшн обычно входят:

- Первоначальные затраты на организацию размещения. Включают все работы и материалы, необходимые для работы оборудования в стойке дата-центра. Сюда входит монтаж в стойку, прокладка и маркировка патч‑кордов/кроссировок, установка и подключение PDU (блоков распределения питания), организация выделенных линий питания (A/B), настройка портов и VLAN, оформление пропусков/доступов, первичная инвентаризация и другие работы. Если для размещения потребуется дополнительное оснащение — например, аренда стойки, PDU, кроссов, оптических модулей, межстоечных кабелей, KVM/IP‑KVM или сетевого оборудования (коммутаторы, файрволы) — эти позиции также следует учесть в составе первоначальных затрат.

- Операционные расходы: арендная плата за стойко-места, электропитание, охлаждение, доступ к сети и техническое обслуживание. Чем больше ресурсов потребляет IT-инфраструктура, тем выше стоимость услуги.

- Другие очевидные издержки: обучение вашего технического персонала (если он будет проводить работы), стоимость миграции мощностей в дата-центр или из него и многое другое.

- Уточните, входят ли в цену IP-адреса, услуги удаленных рук (Remote Hands), установка и другие работы. Часто именно здесь кроется разница в стоимости вроде бы похожих услуг провайдеров.

Необходимо внимательно изучать контрактные соглашения с ЦОДом. Важно обсудить с менеджером дата-центра соглашение об уровне обслуживания, структуру ценообразования (например, фиксированная плата или тарификация по счетчику), а также возможные скрытые расходы (плату за превышение пропускной способности, дополнительные расходы на поддержку).

Широко практикуются штрафы за превышение фактического потребления электроэнергии стойки. Если потребление оборудования было рассчитано не в соответствии с условиями соглашения, клиент рискует каждый месяц оплачивать электроэнергию по штрафному тарифу. Сам переезд, настройка оборудования и отладка инфраструктуры в свою очередь, может затратить больше времени, чем планировалось, поэтому это тоже стоит заложить в бюджет.

Шаг 4. Размещение оборудования

После заключения контракта дата-центр предоставит площадку для размещения оборудования. Несколько советов, которые помогут перед транспортировкой серверов в ЦОД:

- Маркируйте серверы, кабели и стойки — это облегчит вам и вашим сотрудникам идентификацию и определение местоположения конкретного оборудования в случае необходимости.

- Располагайте оборудование логично и упорядоченно. Простой пример — более тяжелое оборудование лучше разместить в нижней части стойки для устойчивости. Оставляйте свободное пространство для обеспечения надлежащего воздушного потока и охлаждения. Для удобства управления сгруппируйте функционально связанные серверы или оборудование.

- Ведите точную и подробную документацию по конфигурации сервера и стойки. Как основу используйте документацию на проект, составленную ранее.

После монтажа стоек и подключения оборудования согласно плану необходимо провести тестирование системы, чтобы возможные недочеты выявились в процессе эксплуатации, а заранее. Необходимо провести как простой осмотр оборудования на предмет правильности установки и отсутствия физических повреждений, так и более сложные процедуры:

- Стресс-тесты и диагностика для серверов, чтобы выявить возможные проблемы со стабильностью или отводом тепла.

- Тестирование сетевых подключений, чтобы проверить доступность, скорость и задержку, как во внутренней сети, так и со внешними сетями.

- Тестирование безопасности, как в отношении физической безопасности (все стойки закрываются на ключ), так и аудит VLAN и списков контроля доступа.

- Тестирование систем резервирования: все PDU, АВР и источники резервного питания должны переключаться штатно.

Выводы

Колокейшн — услуга, при которой компания размещает собственное серверное оборудование в дата-центре провайдера. Это стратегическое решение для компаний, которые хотят сохранить полный контроль над своими ресурсами, но избавиться от рисков и затрат на содержание собственной серверной.

Кому подойдёт колокейшн:

- Малому и среднему бизнесу: в случаях, если ваша IT-инфраструктура выросла, и офисная серверная не справляется с нагрузкой — возникают перегревы, сбои питания и другие проблемы.

- Компаниям, для которых недопустим простой оборудования: финансовых учреждений, e‑commerce, телеком‑операторов и других организаций, работающих с критически важными данными, где любая остановка ведёт к прямым убыткам.

- Проектов в сфере Big Data и AI: когда требуется высокая надёжность и контроль над оборудованием, а также минимизация рисков, присущих облачным средам (например, утечек данных).

- Компаниям в процессе миграции и переезда: при расширении бизнеса, смене офиса или восстановлении после инцидентов (пожар, наводнение). Колокейшн позволяет оперативно встроить ваше оборудование в готовые сети дата-центра (например, в выделенные VLAN), значительно упрощая миграцию.

1dedic.ru/services/colocation