Обновления

29 января 2025, 15:46

Новый интерфейс тарифов выделенных серверов

Представляем новый и интуитивно понятный интерфейс тарифов выделенных серверов. Теперь отображаем конфиги в виде списка, как на других сервисах, что делает их сравнение простым и наглядным.

Также прикрутили фильтры, которые позволяют отсортировать серверы по цене и другим параметрам, например, по количеству ядер, типу диска и CPU.

27 января 2025, 18:44

Легкая миграция из ЛЮБОЙ почты в почту Клауда

Например, из Яндекса, VK, или любых других, в том числе ваших собственных. Вручную ничего копировать не нужно.

Достаточно: создать ящики в нашей панели или загрузить их список → указать реквизиты сервера, откуда делаем перенос → и письма автоматически перенесутся к нам.

Переносим по протоколу IMAP с сохранением исходной структуры папок и каталогов — вам не придется настраивать все с нуля. timeweb.cloud/docs/mail/migration

24 января 2025, 19:24

Изменение условий в части автоматических продлений отдельных услуг

24 января 2025, 17:32

Кнопка для отключения доступа по SSH через пароль

В чем суть релиза — раньше для отключения доступа к серверу по паролю необходимо было самостоятельно вносить изменения в файл /etc/ssh/sshd_config. Теперь же достаточно переключить соответствующую кнопку на этапе его создания.

Вместо пароля будет использоваться SSH-ключ, что делает работу с сервером более безопасной — ниже вероятность взлома учетки, больше удобства без ввода пароля при каждом коннекте.

После отключения авторизации по паролю его все еще можно будет использовать, например, для входа через VNC.

18 января 2025, 18:51

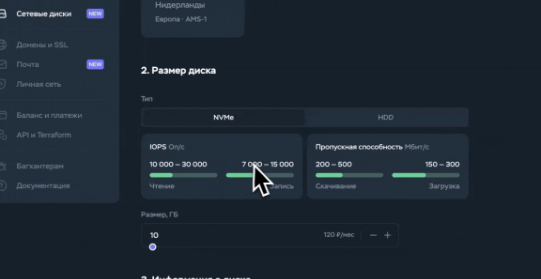

Продолжаем развивать сетевые диски

Добавили виджет визуализации параметров сетевых дисков. Теперь можно увидеть, сколько операций чтения и записи выполняется в секунду, и какая пропускная способность у разных типов дисков — NVMe и HDD. Обязательно зацените.

17 января 2025, 15:16

High CPU в Москве

Молния. В Москве появились тарифы High CPU — на мощном железе и с гигабитным каналом

Высокочастотные серверы дают хорошее время отклика для 1С и Битрикс24, баз данных интернет-магазинов и других систем, требовательных к быстродействию.

Внутри процессоры AMD Ryzen 9 7950X, работающие в режиме Turbo Core на частоте до 5.5 ГГц.

16 января 2025, 15:57

Traefik в дополнениях Kubernetes

Traefik — это Ingress-контроллер и прокси-сервер, который автоматически маршрутизирует запросы к приложениям на основе конфига в Kubernetes, а также поддерживает балансировку нагрузки и SSL-терминацию.

11 января 2025, 16:37

Выделенные серверы с мгновенной установкой

https://timeweb.cloud