Провайдер IaaS Worldstream инвестирует более 500 000 евро в новый интернет-магазин

Worldstream, голландский поставщик решений Infrastructure-as-a-Service (IaaS) для международных и региональных ИТ-инфраструктур, завершил создание своего нового веб-сайта. Новый веб-сайт, включающий фирменный стиль, логотип и интернет-магазин, был разработан Dept Agency — международным цифровым агентством с 1500 сотрудниками из Нидерландов. Включая разработку собственного инженерного отдела Worldstream, Worldstream инвестировал в общей сложности более 500 000 евро в свой новый веб-сайт, фирменный стиль, логотип и интернет-магазин.

Провайдер IaaS Worldstream инвестирует более 500 000 евро в новый интернет-магазин

Значительная часть этих инвестиций ушла на внутреннюю разработку, на инвестиции в разработку интернет-магазинов собственными инженерами Worldstream. Dept позаботился о фронтенд-разработке, включая UX-дизайн и пользовательские потоки. Также включает стратегию конверсии и визуальный дизайн. По словам Кристана ван Прен, менеджера по маркетингу Worldstream, ранее работавшего на Bol.com, в результате получился доступный интернет-магазин, в котором принципы B2C были перенесены в среду B2B Worldstream.

«Хотя Worldstream обычно поставляет сложные технологии компаниям с глубокими техническими знаниями, функциональность интернет-магазина направлена на предоставление простых и очень гибких решений IaaS», — говорит Кристан ван Прен. «В сотрудничестве с Dept нам удалось упростить этот новый интернет-магазин. Интернет-магазин выделяется своим внешним видом и простотой использования. В этой отрасли и в международном масштабе мы все еще часто видим списки технологических компонентов и услуг Excel, которые практически буквально переводятся в веб-среду. Этот интернет-магазин B2B стал очень доступным благодаря принципам розничной торговли. Предлагаемые технологии позволяют создавать законченные решения, но они больше не кажутся сложными».

«Заказчиками Worldstream являются инженеры-профессионалы, которые обычно достаточно хорошо знают, чего хотят, и хотят создать решение как можно более автономно, — говорит Марисья Эндстра, менеджер проекта в Dept. «Вместе с Worldstream мы создали интернет-магазин, который позволяет это сделать. гибкость, предлагая клиентам варианты B2B, которые обычно чаще встречаются в магазинах B2C».

Выделенные серверы, размещение центров обработки данных, защита от DDoS-атак

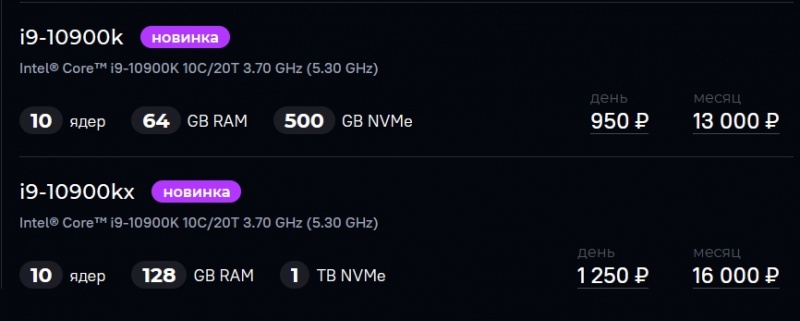

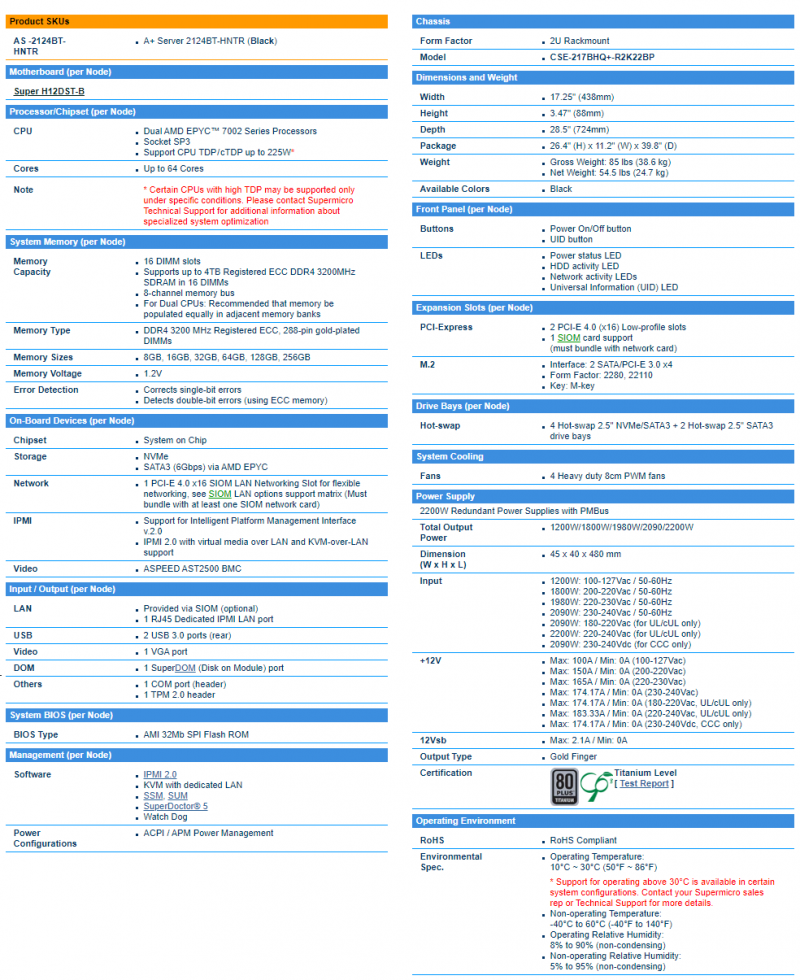

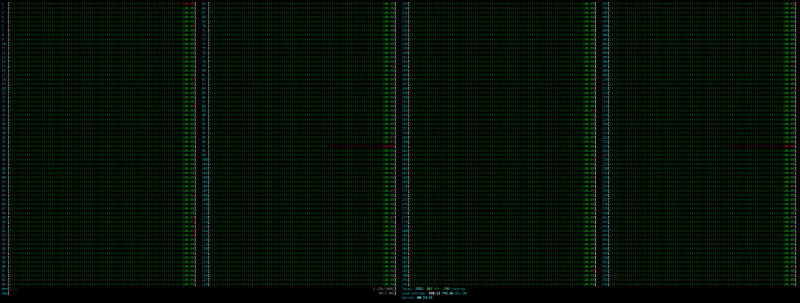

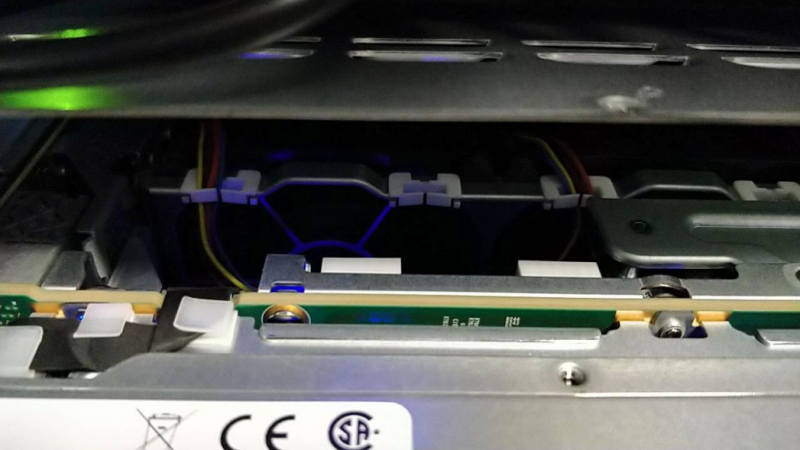

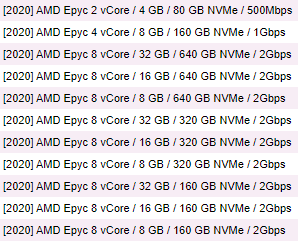

Основанная в 2006 году как поставщик IaaS, Worldstream предоставляет базовую инфраструктуру, на которой клиенты по всему миру могут создавать и настраивать свои ИТ-инфраструктуры. Worldstream предоставляет, помимо прочего, выделенные серверы, размещение центров обработки данных и защиту от DDoS-атак через центр очистки от DDoS-атак. Worldstream также предоставляет обширную глобальную сеть с пропускной способностью более 10 Тбит / с и 45-процентным использованием, позволяя организациям удовлетворять свои потребности в емкости региональных и международных сетей и масштабироваться на разовой основе.

«Благодаря старому веб-сайту, фирменному стилю и интернет-магазину мы смогли уверенно расширить бизнес Worldstream по международным услугам IaaS за последние несколько лет и достичь CAGR 80%», — говорит Робин Лим, директор по продажам и маркетингу Worldstream. «Результат, безусловно, впечатляет. Сейчас для наших клиентов работает более 15 000 выделенных серверов. У нас есть сильная команда менеджеров из 10 человек, и мы являемся главным спонсором голландской команды по фигурному катанию NXTGEN. Ютты Леердам и Коэн Вервей. Кроме того, у нас есть два собственных центра обработки данных, расположенных в Налдвейке, Нидерланды. Клиенты всех типов разместили свои ИТ-инфраструктуры на этих выделенных серверах с доступом к сети по всему миру. Однако наступает время, когда внешний вид веб-сайта и фирменный стиль могут мешать ведению бизнеса».

Агентство отдела

Worldstream наняла Dept Agency из-за их международного опыта работы с крупными и известными клиентами. Это международное агентство, в котором работает более 1500 сотрудников. Как агентство цифрового маркетинга и веб-разработки, Dept имеет офисы в Англии, Ирландии, Германии, Швейцарии и США. Агентство работает с известными клиентами с международными операциями, включая Microsoft, Panasonic, TomTom, Unilever, KLM, Nationale Nederlanden, Adidas, Zalando, Thomas Cook, Otto, Mojo, Eneco и ABN AMRO.

«Помимо малых и средних предприятий, мы теперь обслуживаем множество крупных клиентов — от вещательных компаний до крупных поставщиков облачных услуг, поставщиков хранилищ и предприятий. Это в международном масштабе», — говорит Лим. «Именно здесь сочетается новый стиль и уникальный опыт интернет-магазина, который мы разработали вместе с Dept Agency. Мы хотели, чтобы наши клиенты во всем мире могли гибко объединять свои решения IaaS со всеми видами компонентов и услуг без дополнительных звонков».

500 000 евро инвестиций?

Сумма, вложенная Worldstream в новый веб-сайт, включая фирменный стиль, логотип и интернет-магазин, может показаться астрономической. По словам Леннерта Воллебрегта, соучредителя Worldstream, вы можете объяснить это вложение по-разному.

«500 000 евро не являются чрезмерным вложением, если иметь в виду, что мы говорим о нашем магазине с международным охватом», — говорит Леннерт Воллебрегт. «Если вы сравните это с автомобильным дилером, которому нужно построить свой выставочный зал, или с большим продуктовым магазином, которому необходимо реализовать свою концепцию магазина, то на самом деле такая сумма не так уж и велика. Кроме того, условно говоря, это не очень большие вложения, если сравнивать их с инвестициями в центр обработки данных и инфраструктуру IaaS для наших клиентов. Пользователи покупают наши высококачественные технологические услуги в разных странах мира. Следовательно, пользовательский опыт в нашем интернет-магазине и их опыт покупок должны быть исключительно хорошими. Это принесет пользу конверсии и удовлетворенности клиентов».

Провайдер IaaS Worldstream инвестирует более 500 000 евро в новый интернет-магазин

Значительная часть этих инвестиций ушла на внутреннюю разработку, на инвестиции в разработку интернет-магазинов собственными инженерами Worldstream. Dept позаботился о фронтенд-разработке, включая UX-дизайн и пользовательские потоки. Также включает стратегию конверсии и визуальный дизайн. По словам Кристана ван Прен, менеджера по маркетингу Worldstream, ранее работавшего на Bol.com, в результате получился доступный интернет-магазин, в котором принципы B2C были перенесены в среду B2B Worldstream.

«Хотя Worldstream обычно поставляет сложные технологии компаниям с глубокими техническими знаниями, функциональность интернет-магазина направлена на предоставление простых и очень гибких решений IaaS», — говорит Кристан ван Прен. «В сотрудничестве с Dept нам удалось упростить этот новый интернет-магазин. Интернет-магазин выделяется своим внешним видом и простотой использования. В этой отрасли и в международном масштабе мы все еще часто видим списки технологических компонентов и услуг Excel, которые практически буквально переводятся в веб-среду. Этот интернет-магазин B2B стал очень доступным благодаря принципам розничной торговли. Предлагаемые технологии позволяют создавать законченные решения, но они больше не кажутся сложными».

«Заказчиками Worldstream являются инженеры-профессионалы, которые обычно достаточно хорошо знают, чего хотят, и хотят создать решение как можно более автономно, — говорит Марисья Эндстра, менеджер проекта в Dept. «Вместе с Worldstream мы создали интернет-магазин, который позволяет это сделать. гибкость, предлагая клиентам варианты B2B, которые обычно чаще встречаются в магазинах B2C».

Выделенные серверы, размещение центров обработки данных, защита от DDoS-атак

Основанная в 2006 году как поставщик IaaS, Worldstream предоставляет базовую инфраструктуру, на которой клиенты по всему миру могут создавать и настраивать свои ИТ-инфраструктуры. Worldstream предоставляет, помимо прочего, выделенные серверы, размещение центров обработки данных и защиту от DDoS-атак через центр очистки от DDoS-атак. Worldstream также предоставляет обширную глобальную сеть с пропускной способностью более 10 Тбит / с и 45-процентным использованием, позволяя организациям удовлетворять свои потребности в емкости региональных и международных сетей и масштабироваться на разовой основе.

«Благодаря старому веб-сайту, фирменному стилю и интернет-магазину мы смогли уверенно расширить бизнес Worldstream по международным услугам IaaS за последние несколько лет и достичь CAGR 80%», — говорит Робин Лим, директор по продажам и маркетингу Worldstream. «Результат, безусловно, впечатляет. Сейчас для наших клиентов работает более 15 000 выделенных серверов. У нас есть сильная команда менеджеров из 10 человек, и мы являемся главным спонсором голландской команды по фигурному катанию NXTGEN. Ютты Леердам и Коэн Вервей. Кроме того, у нас есть два собственных центра обработки данных, расположенных в Налдвейке, Нидерланды. Клиенты всех типов разместили свои ИТ-инфраструктуры на этих выделенных серверах с доступом к сети по всему миру. Однако наступает время, когда внешний вид веб-сайта и фирменный стиль могут мешать ведению бизнеса».

Агентство отдела

Worldstream наняла Dept Agency из-за их международного опыта работы с крупными и известными клиентами. Это международное агентство, в котором работает более 1500 сотрудников. Как агентство цифрового маркетинга и веб-разработки, Dept имеет офисы в Англии, Ирландии, Германии, Швейцарии и США. Агентство работает с известными клиентами с международными операциями, включая Microsoft, Panasonic, TomTom, Unilever, KLM, Nationale Nederlanden, Adidas, Zalando, Thomas Cook, Otto, Mojo, Eneco и ABN AMRO.

«Помимо малых и средних предприятий, мы теперь обслуживаем множество крупных клиентов — от вещательных компаний до крупных поставщиков облачных услуг, поставщиков хранилищ и предприятий. Это в международном масштабе», — говорит Лим. «Именно здесь сочетается новый стиль и уникальный опыт интернет-магазина, который мы разработали вместе с Dept Agency. Мы хотели, чтобы наши клиенты во всем мире могли гибко объединять свои решения IaaS со всеми видами компонентов и услуг без дополнительных звонков».

500 000 евро инвестиций?

Сумма, вложенная Worldstream в новый веб-сайт, включая фирменный стиль, логотип и интернет-магазин, может показаться астрономической. По словам Леннерта Воллебрегта, соучредителя Worldstream, вы можете объяснить это вложение по-разному.

«500 000 евро не являются чрезмерным вложением, если иметь в виду, что мы говорим о нашем магазине с международным охватом», — говорит Леннерт Воллебрегт. «Если вы сравните это с автомобильным дилером, которому нужно построить свой выставочный зал, или с большим продуктовым магазином, которому необходимо реализовать свою концепцию магазина, то на самом деле такая сумма не так уж и велика. Кроме того, условно говоря, это не очень большие вложения, если сравнивать их с инвестициями в центр обработки данных и инфраструктуру IaaS для наших клиентов. Пользователи покупают наши высококачественные технологические услуги в разных странах мира. Следовательно, пользовательский опыт в нашем интернет-магазине и их опыт покупок должны быть исключительно хорошими. Это принесет пользу конверсии и удовлетворенности клиентов».