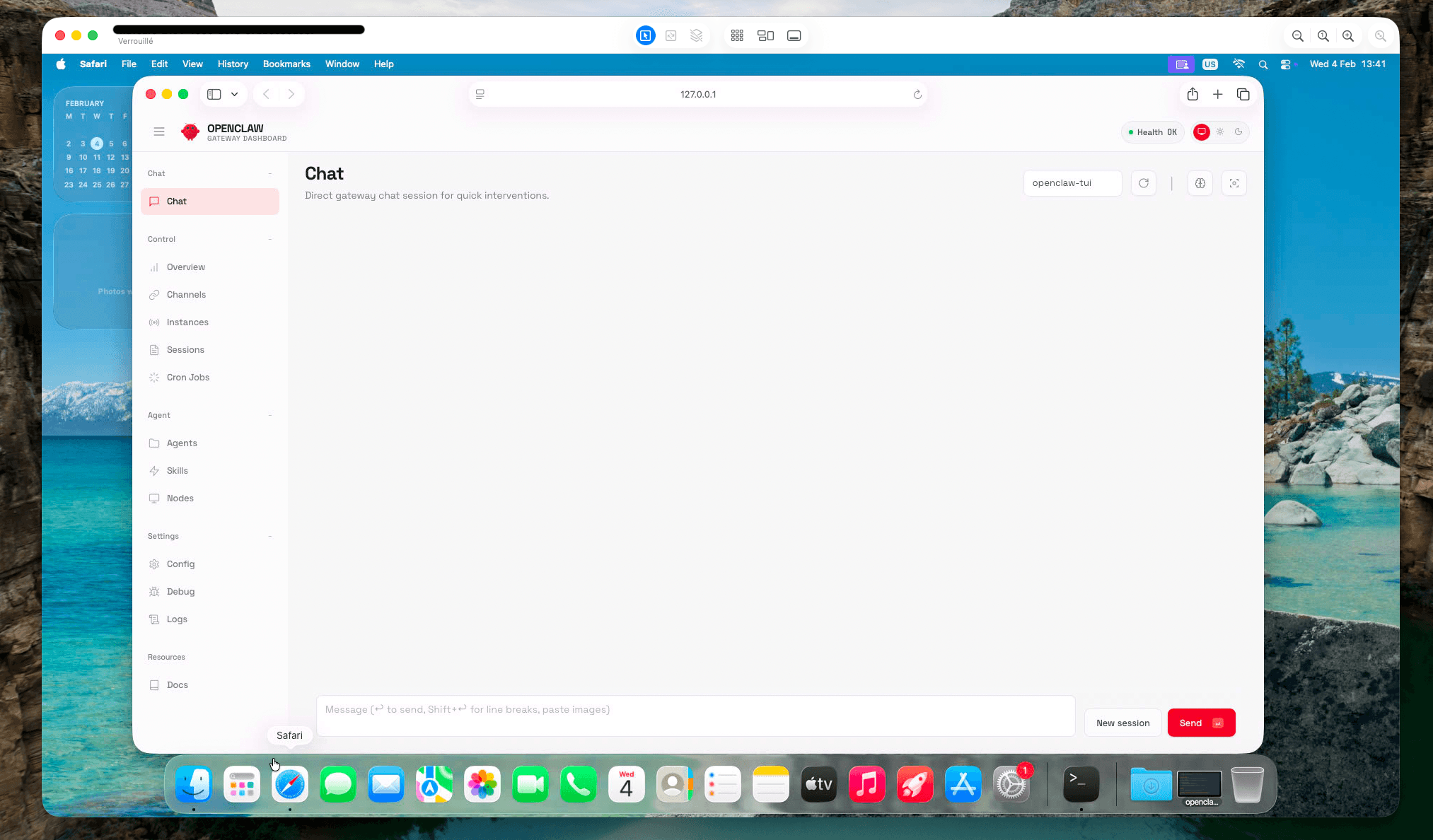

Обновление сайта: год работы за кулисами

В течение всего прошедшего года мы шаг за шагом работали над масштабным обновлением нашего сайта.

Это было не просто визуальное «освежение» и не быстрая смена дизайна. Мы последовательно пересматривали структуру страниц, логику навигации и то, как пользователи взаимодействуют с сервисами — от VPS и выделенных серверов до доменов, SSL и поддержки.

Что изменилось

- Более чистый и цельный визуальный стиль на всех страницах

- Улучшенная навигация и чёткое разделение сервисов

- Обновлённые макеты, адаптированные под современные экраны

- Более структурированные страницы услуг и информации

- Надёжная основа для будущих функций и интеграций

Параллельно мы переработали множество технических деталей «под капотом», чтобы сайт был стабильнее, понятнее и проще в развитии по мере роста компании.

Почему это заняло столько времени

Потому что мы не хотели делать это наспех.

Хостинг — это прежде всего надёжность и доверие. Именно так мы относимся и к собственной платформе: без спешки, без компромиссов и без временных решений. Каждое изменение проходило проверку, тестирование и доработку на основе реального опыта использования.

Что дальше

Это обновление — не финальная точка, а прочный фундамент. В 2026 году мы продолжим развивать клиентскую зону, расширять информационные разделы и внедрять новые инструменты, которые сделают работу с нашими сервисами ещё удобнее.

Спасибо, что были с нами на этом пути.

Мы строим платформу не только для сегодняшних задач, но и для будущих лет.

Дорогие клиенты и партнёры команда FASTWARP / IPHOSTER поздравляет вас с Новым годом

Для нас этот год был про тихую, но важную работу: стабильные серверы, надёжную сеть, своевременные обновления и решения, которые вы, возможно, даже не заметили — а значит, всё было сделано правильно. Мы искренне ценим ваше доверие и то, что вы выбираете нас для своих проектов, бизнеса и идей.

В 2026 году мы продолжим развивать инфраструктуру, внедрять современные технологии, делать сервисы удобнее и поддержку человечнее — без лишнего шума, но с максимальной ответственностью. Мы верим, что хороший хостинг не должен отвлекать, он должен просто работать.

Пусть в новом году ваши проекты растут, сервисы работают стабильно, а технологии помогают двигаться вперёд. А если понадобится помощь — мы рядом, как и всегда, 24/7.

С наилучшими пожеланиями,

команда FASTWARP / IPHOSTER

iphoster.net

www.fastwarp.uk