Начинается «Чёрная пятница» — хранилище на 100 ТБ по цене $100, безумные процессоры EPYC, Ryzen, видеокарты

Сокрушительные скидки на Черную пятницу (одобрено мистером Гориллой)

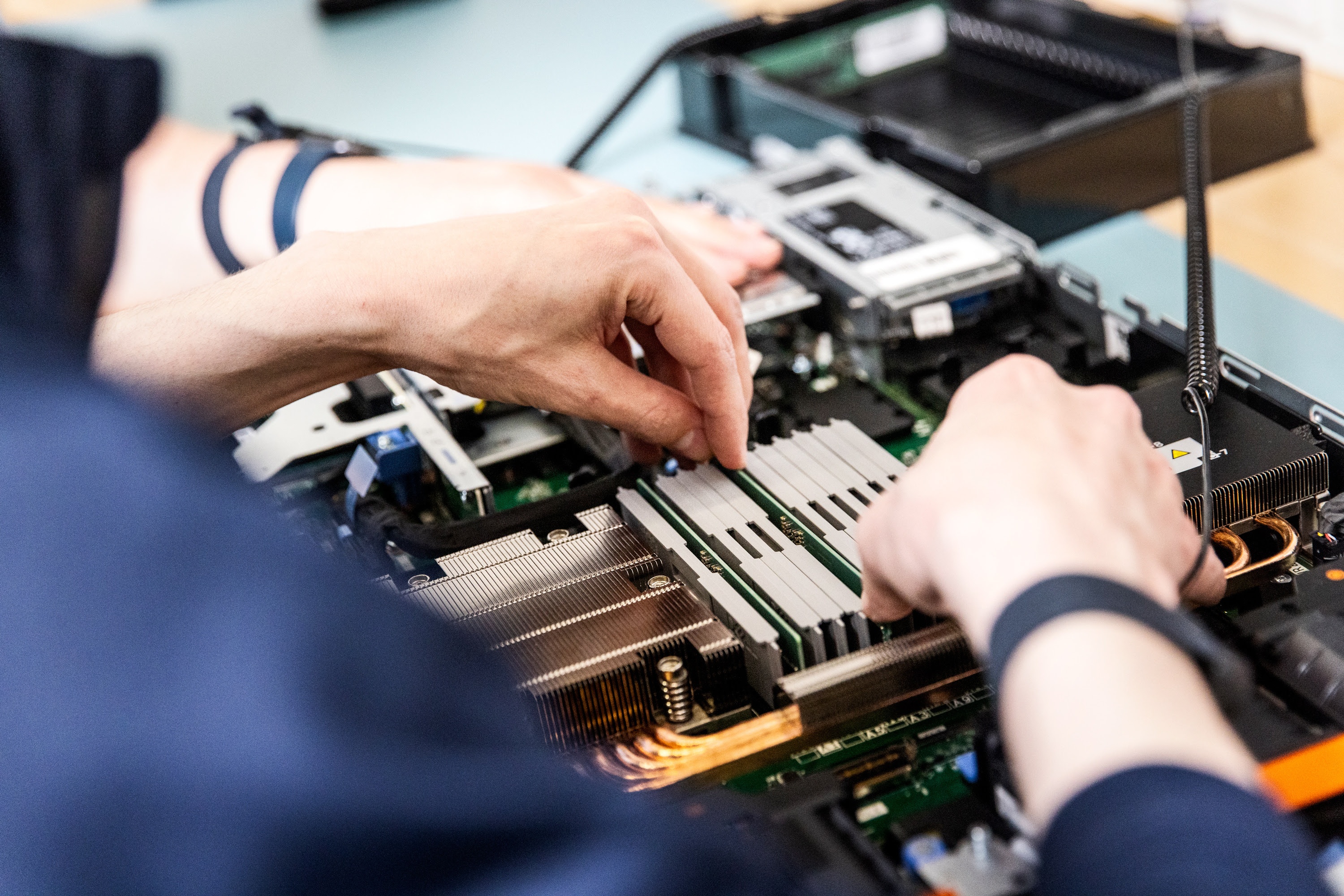

Gorilla официально распахнула двери дата-центров в Чёрную пятницу, открывая самые выгодные предложения года на выделенные серверы. Вас ждёт премиальное оборудование, высокая ёмкость хранилища и непревзойдённая производительность сети — всё это по ценам, специально разработанным для LET. Развиваете ли вы игровые серверы, лабораторные среды, производственные нагрузки или огромные хранилища, эти предложения Чёрной пятницы обеспечат максимальную производительность по поистине сумасшедшим ценам. Количество ограничено, и Gorilla быстро раскупается. Успейте приобрести, пока они не закончились.

Дополнительные предложения будут добавляться по мере их поступления на склад.

Наша инфраструктура в Лос-Анджелесе основана на Equinix LA3 — платформе мирового класса с высокой плотностью операторов, которой доверяют крупные облачные и корпоративные операторы. Это не какая-то безликая стойка в бюджетном дата-центре, а хостинг премиум-класса с впечатляющей сетевой производительностью.

GorillaServers располагает дата-центром площадью более 100 000 квадратных футов в Огдене, штат Юта, предлагая высокоплотные и высокопроизводительные решения с прямым подключением к Лос-Анджелесу. Наше премиальное пространство ЦОД в Equinix LA3 обеспечивает соединения с низкой задержкой, высокой доступностью и глобальным охватом.

Протестируйте наше сетевое зеркало:

Юта: ogd-lg.gorillaservers.com/

Лос-Анджелес: lax-lg.gorillaservers.com/

Основные характеристики сети:

AMD Ryzen 9600X (6 ядер / 12 потоков) — $79

64 ГБ DDR5

960 ГБ Gen4 NVMe

1 Гбит/с безлимитный порт / 30 IPv4

Центр обработки данных: Огден, Юта

clients.gorillaservers.com/cart.php?pid=412&promocode=OGD_9600X_79

AMD EPYC 7402 (24 ядра / 48 потоков) – $69/мес

128 ГБ оперативной памяти DDR4

1,92 ТБ NVMe

1 Гбит/с, безлимитный порт /30 IPv4

Дата-центр: Огден, Юта

clients.gorillaservers.com/cart.php?pid=420&promocode=LET_7402128

AMD EPYC 7502 (32 ядра / 64 потока) – 99 долларов в месяц < — МГНОВЕННО

256 ГБ оперативной памяти DDR4

2 x 1,92 ТБ NVMe 1 Гбит/с, безлимитный порт

/30 IPv4

Дата-центр: Огден, штат Юта

clients.gorillaservers.com/cart.php?pid=414&promocode=LET_7502256

104 ТБ Xeon W-1250 (6 ядер / 12 потоков) – 99 долл. США в месяц < — МГНОВЕННО

64 ГБ ОЗУ

960 ГБ NVMe, 4 жестких диска по 26 ТБ

встроенная видеокарта

1 Гбит/с безлимитный трафик /30 IPv4

Дата-центр: Огден, Юта

clients.gorillaservers.com/cart.php?pid=437&promocode=OGD_104TB_BF

AMD EPYC 4245P (6 ядер / 12 потоков) — $69/мес. <---МГНОВЕННО

64 ГБ DDR5

960 ГБ NVMe

1 Гбит/с безлимитный / 30 IPv4

Центр обработки данных: Огден, Юта

clients.gorillaservers.com/cart.php?pid=429&promocode=LET_4245_BF

AMD EPYC 4345P (8 ядер / 16 потоков) — $89/мес. <---МГНОВЕННО

64 ГБ DDR5

1,92 ТБ NVMe

1 Гбит/с без ограничения / 30 IPv4

Центр обработки данных: Огден, Юта

clients.gorillaservers.com/cart.php?pid=430&promocode=LET_4345P_BF

GPU-СЕРВЕРЫ

AMD EPYC 4245P + RTX 5060 (6 ядер / 12 потоков) — $99/мес.

96 ГБ DDR5

960 ГБ NVMe

RTX 5060 Графический процессор

1 Гбит/с безлимитный / 30 IPv4

Центр обработки данных: Огден, Юта

clients.gorillaservers.com/cart.php?pid=433&promocode=LET_4245PGPU_BF

AMD Ryzen 7600 + графический процессор NVIDIA Tesla P4 (6 ядер / 12 потоков) — $89/мес.

64 ГБ DDR5

960 ГБ NVMe

NVIDIA Tesla P4

1 Гбит/с безлимитный / 30 IPv4

Центр обработки данных: Огден, Юта

clients.gorillaservers.com/cart.php?pid=431&promocode=LET_TESLAP4_BF

AMD Ryzen 7950X + RTX 5060 (16 ядер / 32 потока) — $149/мес.

96 ГБ DDR5

960 ГБ NVMe

RTX 5060 Графический процессор

1 Гбит/с безлимитный / 30 IPv4

Центр обработки данных: Огден, Юта

clients.gorillaservers.com/store/gpu-and-ai-servers-in-ogden/ip-ogd-amd-ryzen-7950x-96gb-ddr5-960gb-pcie4-nvme-rtx-5060-gpu-1g

ЛОС-АНДЖЕЛЕС

AMD EPYC 4245P (6 ядер / 12 потоков) — $79/мес.

64 ГБ DDR5

960 ГБ NVMe

1 Гбит/с безлимитный /30 IPv4

Дата-центр: Лос-Анджелес, Калифорния

clients.gorillaservers.com/store/instant-provisioning-los-angeles/ip-la-amd-epyc-4245p-64gb-ram-960gb-nvme-1g

AMD EPYC 4245P 2 x 960 ГБ NVMe (6 ядер / 12 потоков) — $85/мес.

64 ГБ DDR5

2 x 960 ГБ NVMe

1 Гбит/с безлимитный /30 IPv4

Дата-центр: Лос-Анджелес, Калифорния

clients.gorillaservers.com/store/instant-provisioning-los-angeles/ip-la-amd-epyc-4245p-64gb-ram-2-x-960gb-nvme-1g

AMD EPYC 4345P (8 ядер / 16 потоков) — $89/мес.

64 ГБ DDR5

1,92 ТБ NVMe

1 Гбит/с безлимитный /30 IPv4

Дата-центр: Лос-Анджелес, Калифорния

clients.gorillaservers.com/cart.php?pid=428&promocode=LET_LA4345P_BF

Два процессора AMD EPYC 7502 (64 ядра / 128 потоков) – 159 долларов США в месяц

512 ГБ оперативной памяти DDR4

2 x 1,92 ТБ NVMe, 1 Гбит/с, безлимитный порт /29 IPv4

Дата-центр: Лос-Анджелес, Калифорния

clients.gorillaservers.com/cart.php?pid=436&promocode=LET_LA7502_BF

Два процессора Xeon Platinum 8176 (56 ядер / 112 потоков) – 159 долларов США в месяц

384 ГБ оперативной памяти DDR4

2 твердотельных накопителя по 240 ГБ, 7,6 ТБ NVMe

порт 1 Гбит/с без лимита /29 IPv4

Дата-центр: Лос-Анджелес, Калифорния

clients.gorillaservers.com/cart.php?pid=435&promocode=LET_LA8176_BF

112 ТБ Xeon W-1250 (6 ядер / 12 потоков) – 109 долларов США в месяц

64 ГБ ОЗУ

960 ГБ NVMe

4 жестких диска по 28 ТБ

встроенная видеокарта

1 Гбит/с безлимитный трафик /30 IPv4

Дата-центр: Лос-Анджелес, Калифорния

clients.gorillaservers.com/cart.php?pid=394&promocode=LA_112TB_BF

Intel Xeon W-1250 104 ТБ (6 ядер / 12 потоков) – 99 долл. США в месяц

64 ГБ ОЗУ

960 ГБ NVMe, 4 жестких диска по 26 ТБ

встроенная видеокарта

1 Гбит/с без лимита

/30 IPv4

Дата-центр: Лос-Анджелес, Калифорния

clients.gorillaservers.com/cart.php?pid=438&promocode=LET_LA104TB_BF

Непревзойденные серверы хранения данных — теперь с опцией 10 Гбит/с / 300 ТБ

Эти серверы хранения данных высокой ёмкости, созданные на базе проверенной платформы Dual Xeon, предлагают исключительную выгоду благодаря возможности модернизации процессора, оперативной памяти, накопителей ОС и пропускной способности. Количество ограничено — они быстро раскупаются!

168 ТБ (12 жестких дисков по 14 ТБ) = 159 долларов США в месяц

clients.gorillaservers.com/cart.php?pid=277&promocode=STORDEAL168

Базовые характеристики сервера хранения данных

Примечания по развертыванию сервера:

gorillaservers.com

Gorilla официально распахнула двери дата-центров в Чёрную пятницу, открывая самые выгодные предложения года на выделенные серверы. Вас ждёт премиальное оборудование, высокая ёмкость хранилища и непревзойдённая производительность сети — всё это по ценам, специально разработанным для LET. Развиваете ли вы игровые серверы, лабораторные среды, производственные нагрузки или огромные хранилища, эти предложения Чёрной пятницы обеспечат максимальную производительность по поистине сумасшедшим ценам. Количество ограничено, и Gorilla быстро раскупается. Успейте приобрести, пока они не закончились.

Дополнительные предложения будут добавляться по мере их поступления на склад.

- Мгновенное развертывание

- Реальная мощность Bare Metal

- Неограниченная пропускная способность

- Бесплатные материалы ниже, как всегда!

Наша инфраструктура в Лос-Анджелесе основана на Equinix LA3 — платформе мирового класса с высокой плотностью операторов, которой доверяют крупные облачные и корпоративные операторы. Это не какая-то безликая стойка в бюджетном дата-центре, а хостинг премиум-класса с впечатляющей сетевой производительностью.

- Предложения BF Focus

- Сервер хранения iGPU на 112 ТБ снова в наличии в Лос-Анджелесе — $109!

- Сервер хранения iGPU на 104 ТБ, НОВЫЙ в Юте и Лос-Анджелесе — $99!

- Самая низкая цена на 9600X за всю историю

- Неслыханные ЭПИЧЕСКИЕ предложения EPYC

- Гиганты хранения — менее $1/ТБ без каких-либо уловок

- Серверы хранения теперь с опцией 10G

- Инфраструктура и сеть мирового класса

GorillaServers располагает дата-центром площадью более 100 000 квадратных футов в Огдене, штат Юта, предлагая высокоплотные и высокопроизводительные решения с прямым подключением к Лос-Анджелесу. Наше премиальное пространство ЦОД в Equinix LA3 обеспечивает соединения с низкой задержкой, высокой доступностью и глобальным охватом.

Протестируйте наше сетевое зеркало:

Юта: ogd-lg.gorillaservers.com/

Лос-Анджелес: lax-lg.gorillaservers.com/

Основные характеристики сети:

- Multiple Cisco ASR 9000 Routers

- Fully Redundant UPS & Diesel Generators

- Noction IRP — Intelligent Routing Platform

- Enterprise-Grade Networking Equipment

- Direct Links Between Datacenters

- 1 x 100Gbps Link to GTT

- 2 x 100Gbps Links to Cogent

- 1 x 100Gbps Link to Hurricane Electric

- 2 x 100Gbps Link to Arelion / Telia

- 2 x 100Gbps to Los Angeles Peering Points

- 2 x 100Gbps Link to Arelion / Telia

- 1 x 100Gbps Link to NTT

- 2 x 10Gbps Links to PCCW

- 1 x 100Gbps Links to Any2 Peering Exchange

- 1 x 100Gbps Links to Equinix Peering

- 1 x 10Gbps Link to Google Peering

- 1 x 100Gbps Link to TATA Communications

- 1 x 100Gbps Link to Zayo

- 2 x 10Gbps to Hurricane Electric

- 2 x 100Gbps Links to Cogent

- 1 x 10Gbps Link to China Unicom

AMD Ryzen 9600X (6 ядер / 12 потоков) — $79

64 ГБ DDR5

960 ГБ Gen4 NVMe

1 Гбит/с безлимитный порт / 30 IPv4

Центр обработки данных: Огден, Юта

clients.gorillaservers.com/cart.php?pid=412&promocode=OGD_9600X_79

AMD EPYC 7402 (24 ядра / 48 потоков) – $69/мес

128 ГБ оперативной памяти DDR4

1,92 ТБ NVMe

1 Гбит/с, безлимитный порт /30 IPv4

Дата-центр: Огден, Юта

clients.gorillaservers.com/cart.php?pid=420&promocode=LET_7402128

AMD EPYC 7502 (32 ядра / 64 потока) – 99 долларов в месяц < — МГНОВЕННО

256 ГБ оперативной памяти DDR4

2 x 1,92 ТБ NVMe 1 Гбит/с, безлимитный порт

/30 IPv4

Дата-центр: Огден, штат Юта

clients.gorillaservers.com/cart.php?pid=414&promocode=LET_7502256

104 ТБ Xeon W-1250 (6 ядер / 12 потоков) – 99 долл. США в месяц < — МГНОВЕННО

64 ГБ ОЗУ

960 ГБ NVMe, 4 жестких диска по 26 ТБ

встроенная видеокарта

1 Гбит/с безлимитный трафик /30 IPv4

Дата-центр: Огден, Юта

clients.gorillaservers.com/cart.php?pid=437&promocode=OGD_104TB_BF

AMD EPYC 4245P (6 ядер / 12 потоков) — $69/мес. <---МГНОВЕННО

64 ГБ DDR5

960 ГБ NVMe

1 Гбит/с безлимитный / 30 IPv4

Центр обработки данных: Огден, Юта

clients.gorillaservers.com/cart.php?pid=429&promocode=LET_4245_BF

AMD EPYC 4345P (8 ядер / 16 потоков) — $89/мес. <---МГНОВЕННО

64 ГБ DDR5

1,92 ТБ NVMe

1 Гбит/с без ограничения / 30 IPv4

Центр обработки данных: Огден, Юта

clients.gorillaservers.com/cart.php?pid=430&promocode=LET_4345P_BF

GPU-СЕРВЕРЫ

AMD EPYC 4245P + RTX 5060 (6 ядер / 12 потоков) — $99/мес.

96 ГБ DDR5

960 ГБ NVMe

RTX 5060 Графический процессор

1 Гбит/с безлимитный / 30 IPv4

Центр обработки данных: Огден, Юта

clients.gorillaservers.com/cart.php?pid=433&promocode=LET_4245PGPU_BF

AMD Ryzen 7600 + графический процессор NVIDIA Tesla P4 (6 ядер / 12 потоков) — $89/мес.

64 ГБ DDR5

960 ГБ NVMe

NVIDIA Tesla P4

1 Гбит/с безлимитный / 30 IPv4

Центр обработки данных: Огден, Юта

clients.gorillaservers.com/cart.php?pid=431&promocode=LET_TESLAP4_BF

AMD Ryzen 7950X + RTX 5060 (16 ядер / 32 потока) — $149/мес.

96 ГБ DDR5

960 ГБ NVMe

RTX 5060 Графический процессор

1 Гбит/с безлимитный / 30 IPv4

Центр обработки данных: Огден, Юта

clients.gorillaservers.com/store/gpu-and-ai-servers-in-ogden/ip-ogd-amd-ryzen-7950x-96gb-ddr5-960gb-pcie4-nvme-rtx-5060-gpu-1g

ЛОС-АНДЖЕЛЕС

AMD EPYC 4245P (6 ядер / 12 потоков) — $79/мес.

64 ГБ DDR5

960 ГБ NVMe

1 Гбит/с безлимитный /30 IPv4

Дата-центр: Лос-Анджелес, Калифорния

clients.gorillaservers.com/store/instant-provisioning-los-angeles/ip-la-amd-epyc-4245p-64gb-ram-960gb-nvme-1g

AMD EPYC 4245P 2 x 960 ГБ NVMe (6 ядер / 12 потоков) — $85/мес.

64 ГБ DDR5

2 x 960 ГБ NVMe

1 Гбит/с безлимитный /30 IPv4

Дата-центр: Лос-Анджелес, Калифорния

clients.gorillaservers.com/store/instant-provisioning-los-angeles/ip-la-amd-epyc-4245p-64gb-ram-2-x-960gb-nvme-1g

AMD EPYC 4345P (8 ядер / 16 потоков) — $89/мес.

64 ГБ DDR5

1,92 ТБ NVMe

1 Гбит/с безлимитный /30 IPv4

Дата-центр: Лос-Анджелес, Калифорния

clients.gorillaservers.com/cart.php?pid=428&promocode=LET_LA4345P_BF

Два процессора AMD EPYC 7502 (64 ядра / 128 потоков) – 159 долларов США в месяц

512 ГБ оперативной памяти DDR4

2 x 1,92 ТБ NVMe, 1 Гбит/с, безлимитный порт /29 IPv4

Дата-центр: Лос-Анджелес, Калифорния

clients.gorillaservers.com/cart.php?pid=436&promocode=LET_LA7502_BF

Два процессора Xeon Platinum 8176 (56 ядер / 112 потоков) – 159 долларов США в месяц

384 ГБ оперативной памяти DDR4

2 твердотельных накопителя по 240 ГБ, 7,6 ТБ NVMe

порт 1 Гбит/с без лимита /29 IPv4

Дата-центр: Лос-Анджелес, Калифорния

clients.gorillaservers.com/cart.php?pid=435&promocode=LET_LA8176_BF

112 ТБ Xeon W-1250 (6 ядер / 12 потоков) – 109 долларов США в месяц

64 ГБ ОЗУ

960 ГБ NVMe

4 жестких диска по 28 ТБ

встроенная видеокарта

1 Гбит/с безлимитный трафик /30 IPv4

Дата-центр: Лос-Анджелес, Калифорния

clients.gorillaservers.com/cart.php?pid=394&promocode=LA_112TB_BF

Intel Xeon W-1250 104 ТБ (6 ядер / 12 потоков) – 99 долл. США в месяц

64 ГБ ОЗУ

960 ГБ NVMe, 4 жестких диска по 26 ТБ

встроенная видеокарта

1 Гбит/с без лимита

/30 IPv4

Дата-центр: Лос-Анджелес, Калифорния

clients.gorillaservers.com/cart.php?pid=438&promocode=LET_LA104TB_BF

Непревзойденные серверы хранения данных — теперь с опцией 10 Гбит/с / 300 ТБ

Эти серверы хранения данных высокой ёмкости, созданные на базе проверенной платформы Dual Xeon, предлагают исключительную выгоду благодаря возможности модернизации процессора, оперативной памяти, накопителей ОС и пропускной способности. Количество ограничено — они быстро раскупаются!

168 ТБ (12 жестких дисков по 14 ТБ) = 159 долларов США в месяц

clients.gorillaservers.com/cart.php?pid=277&promocode=STORDEAL168

Базовые характеристики сервера хранения данных

- Два процессора Intel Xeon E5-2690v4

- 128 ГБ ОЗУ

- 240 ГБ ОС, твердотельный накопитель аппаратный RAID или JBOD

- 1 Гбит/с, безлимитный /29 IPv4

Примечания по развертыванию сервера:

- Серверы мгновенного развертывания обычно развертываются примерно в течение 15 минут в зависимости от выбранной операционной системы. (В настоящее время Windows Server доступен только по лицензии BYO).

- Развертывание серверов хранения данных на заказ обычно занимает от 12 до 72 часов в зависимости от доступности оборудования и требований к конфигурации.

gorillaservers.com