Месяц выдался насыщенным. И День космонавтики отметили, и несколько важных релизов сделали, а теперь празднуем день рождения проекта CLO! В общем, скучать не приходится. Но даже в такой суете не могли оставить вас без свежего дайджеста.

Статьи и инструкци

Статьи и инструкци

Как создать корпоративную почту на своём домене

Клиенты и партнёры будут больше доверять компании, у которой есть почта с собственным адресом — она выглядит более серьёзно и лучше запоминается. Чтобы вы могли настроить такую почту на своём сервере, мы вместе с коллегами из ispmanager приготовили для вас статью.

firstvds.ru/technology/kak-sozdat-korporativnuyu-pochtu-na-svoyom-domene

Читать

Habr: самое интересное за апрель

Кажется, об ИИ сейчас не говорит только ленивый. Мы тоже активно разбираемся в теме, чтобы быть наготове, если вдруг придётся отправиться в прошлое и сражаться со Скайнет. Статью об этом ещё не написали, но выпустили много других. Заглядывайте в наш блог на Хабре, там много интересного.

- Новое исследование: Microsoft утверждает, что GPT-4 показывает «зачатки настоящего искусственного интеллекта»

- Мгновенное создание видео — следующий скачок в ИИ-технологиях

- Компьютерный синдром: личный опыт сохранения зрения в эпоху цифровых технологий

- Быстрее, больше, сильнее: фреймворки Python с параллельной обработкой данных

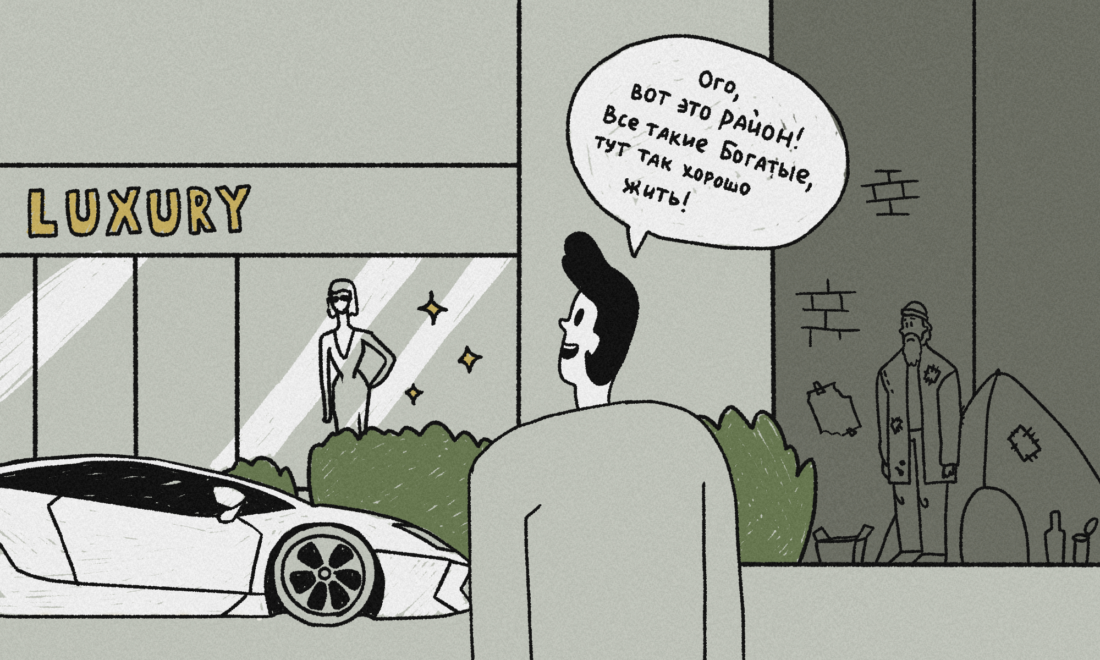

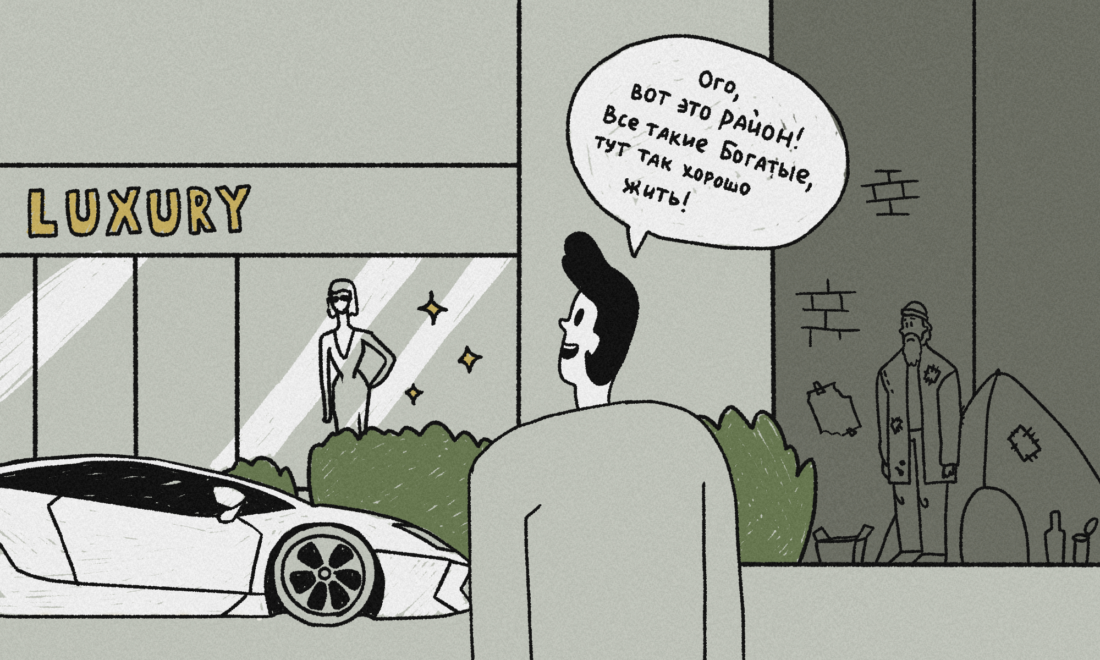

Когда провал полезнее успеха: как ошибка выжившего вредит бизнесу

Когда провал полезнее успеха: как ошибка выжившего вредит бизнесу

Ошибка выжившего заставляет нас приходить к выводу, пользуясь неполными данными, мешает видеть всю картину происходящего. Один случайный успех затмевает сотни неудач. В новой статье на VC рассказываем, как подойти к делу, чтобы сделать правильные выводы и не попасться на удочку когнитивного искажения.

vc.ru/hr/669954-kogda-proval-poleznee-uspeha-kak-oshibka-vyzhivshego-vredit-biznesu

Новости

А теперь к новостям апреля.

Космическое путешествие подошло к концу. Подводим итоги

Итоги космического путешествия

Итоги космического путешествия

В честь Дня космонавтики мы предложили клиентам собрать космический корабль и отправиться в путешествие, чтобы найти планету X. Те, кто успешно справился с поисками, получили скидки на серверы и сертификаты на пополнение баланса, а также возможность выиграть один из 12 боксов с нашим мерчем.

Итоги розыгрыша опубликованы в нашем тг-канале. Спасибо каждому за активность! :) Поделиться впечатлениями и оставить фидбэк можно в чате.

Запустили новый тариф VDS на ARM-архитектуре

Запустили новый тариф VDS на ARM-архитектуре

В качестве эксперимента развернули новый гибкий тариф на базе высоко энергоэффективного процессора Ampere Altra Max M128-30 (3 ГГц, 128 ядер). На тарифе доступно до 16 ядер, до 32 Гб оперативной памяти и до 960 Гб NVMe-накопителя. Так как тариф запущен в статусе «бета», он имеет некоторые ограничения и заказать его можно только через Личный кабинет.

CLO: добавили возможность выходить в интернет через NAT

CLO: добавили возможность выходить в интернет через NAT

Добавили возможность включения виртуального роутера с внешним IP-адресом. Теперь серверы проекта CLO могут получить доступ к данным вне локальной сети через NAT. Больше нет необходимости покупать внешние IP-адреса для каждого сервера, при включении роутера оплата будет списываться только за IP самого роутера.

Отмечаем день рождения CLO!

Отмечаем день рождения CLO!

В апреле CLO исполнилось 3 года. За это время команда проекта провела большую работу, добавила много полезных фич и удобных инструментов. Это заслуга не только разработчиков, но и клиентов, которые активно участвовали в развитии проекта и помогали своей обратной связью. Чтобы отметить день рождения вместе, ребята из CLO запустили акцию и до 3 мая дарят бонусы:

- скидку 50% на 3 месяца всем новым клиентам на любые услуги по промокоду HBDCLO3,

- кешбэк 30% на все платежи, совершённые во время акции — сработает как для новых, так и для действующих клиентов.

Уязвимости и релизы

Релиз ядра Linux 6.3

Линус Торвальдс представил релиз ядра Linux 6.3. Новая версия ядра Linux содержит много изменений и доработок, в том числе: чистку устаревших ARM-платформ и графических драйверов, продолжение интеграции поддержки языка Rust, утилиту hwnoise, поддержку древовидных структур red-black в BPF, режим BIG TCP для IPv4, встроенный тест производительности Dhrystone, возможность запрета исполнения в memfd.

www.opennet.ru/opennews/art.shtml?num=59022

Релиз Ubuntu 23.04

Разработчики выпустили новую версию дистрибутива Ubuntu 23.04 Lunar Lobster. Среди основных изменений: рабочий стол обновлён до выпуска GNOME 44, добавлена новая минималистичная сборка Netboot весом 143 Мб, усовершенствована работа с обновлениями пакетов в формате snap, задействован новый установщик на базе Flutter UI и новая редакция инсталлятора Subiquity.

www.opennet.ru/opennews/art.shtml?num=59007

Уязвимость в ядре Linux 6.2, позволяющая обойти защиту от атак Spectre v2

Обнаружена уязвимость в ядре Linux 6.2, которая приводит к отключению защиты от атак Spectre v2 и позволяет получить доступ к памяти процессов, выполняемых в разных потоках на одном физическом ядре процессора. Проблема затрагивает только ядро Linux 6.2 и была вызвана некорректной реализацией оптимизаций, призванных снизить накладные расходы при защите от Spectre v2. Уязвимость устранена в экспериментальной ветке ядра Linux 6.3.

www.opennet.ru/opennews/art.shtml?num=58981

Исправлен ряд уязвимостей в Git

Опубликованы корректирующие выпуски Git, в которых устранено пять уязвимостей, позволяющих перезаписать файлы или выполнить свой код. В качестве обходных путей для защиты от уязвимостей рекомендуется избегать выполнения команды «git apply --reject» при работе с непроверенными внешними патчами и проверять содержимое $GIT_DIR/config перед запуском команд «git submodule deinit», «git config --rename-section» и «git config --remove-section» при работе с не заслуживающими доверия репозиториями.Также устранены три уязвимости, проявляющиеся только на платформе Windows.

www.opennet.ru/opennews/art.shtml?num=59033