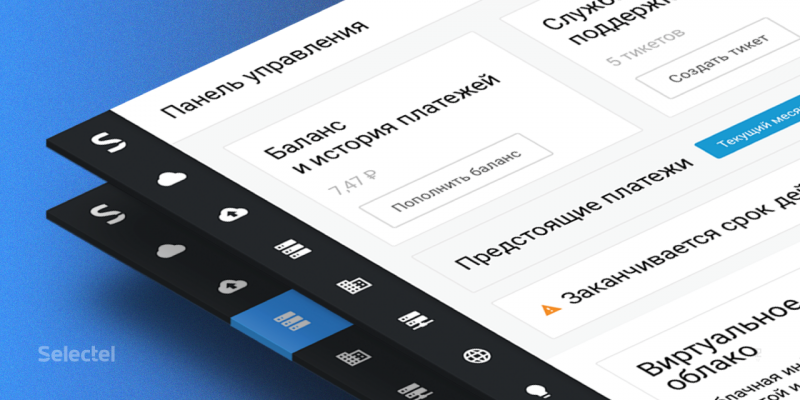

В сентябре мы обновили панель управления услугами my.selectel.ru. Многие из наших пользователей уже попробовали эту панель в бета-версии и поделились замечаниями, которые мы внимательно учли. Теперь новый функционал доступен для всех клиентов — панель управления стала более удобной, эргономичной и со ссылками на базу знаний. Давайте посмотрим, что изменилось.

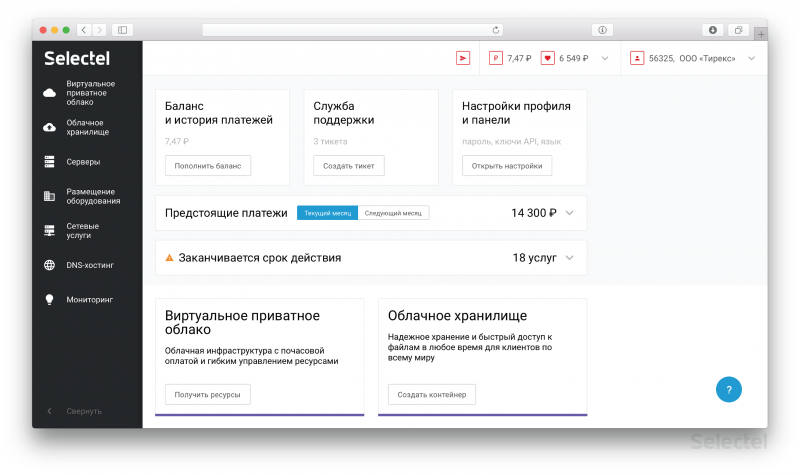

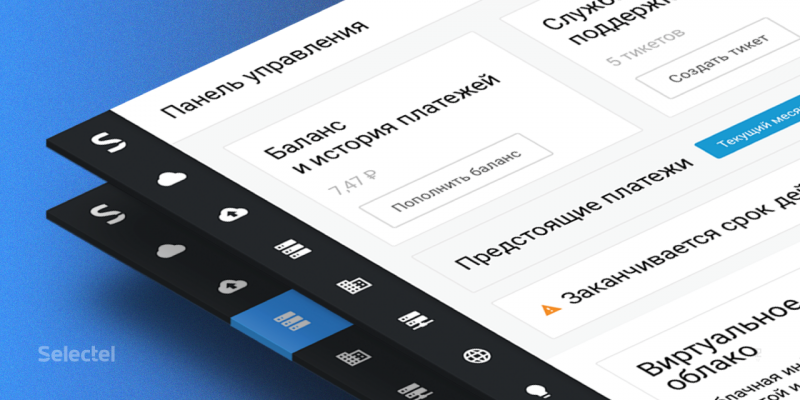

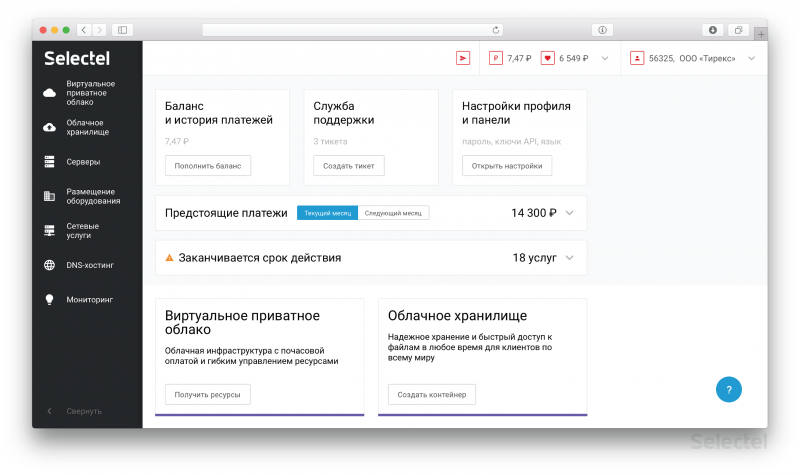

Навигация

Главное меню теперь отвечает только за навигацию по услугам. Панель можно развернуть, чтобы были видны названия всех пунктов, или свернуть, чтобы сэкономить место на экране.

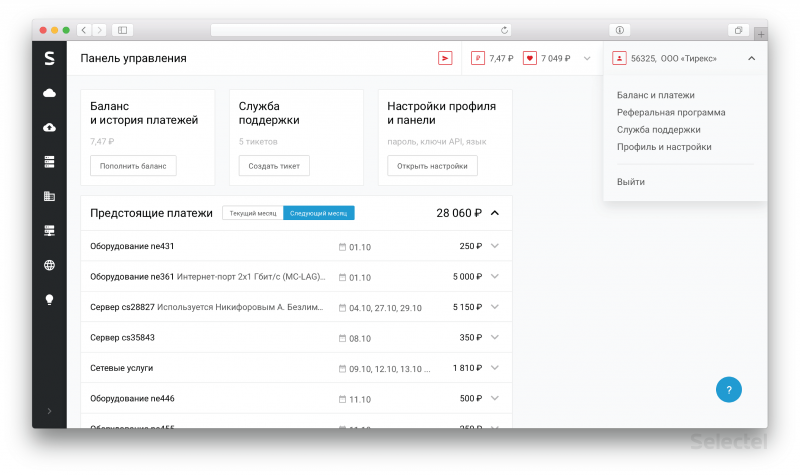

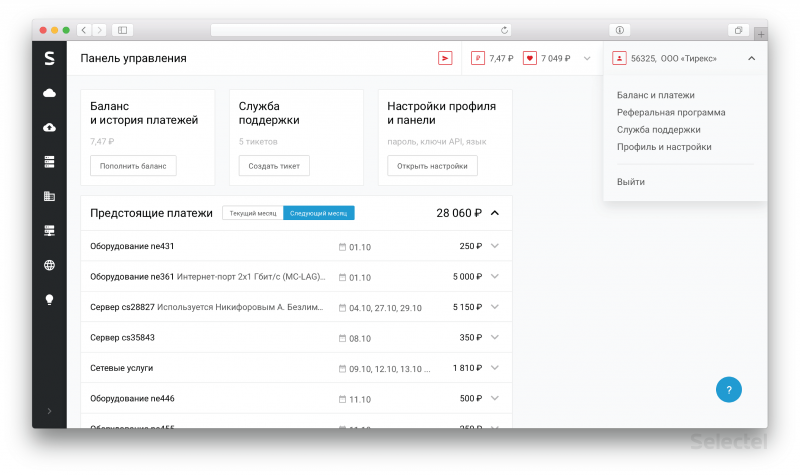

«Клиентские» разделы переехали в шапку: профиль и настройки, служба технической поддержки, реферальная программа и история платежей — доступны в один клик.

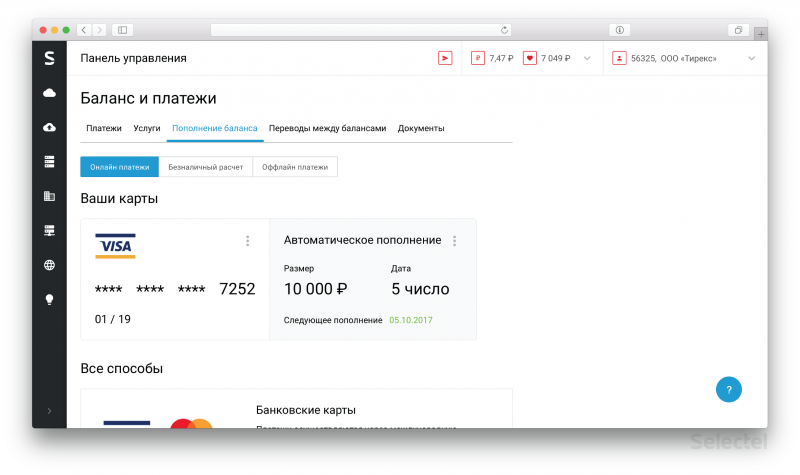

Баланс и платежи

Баланс и платежи

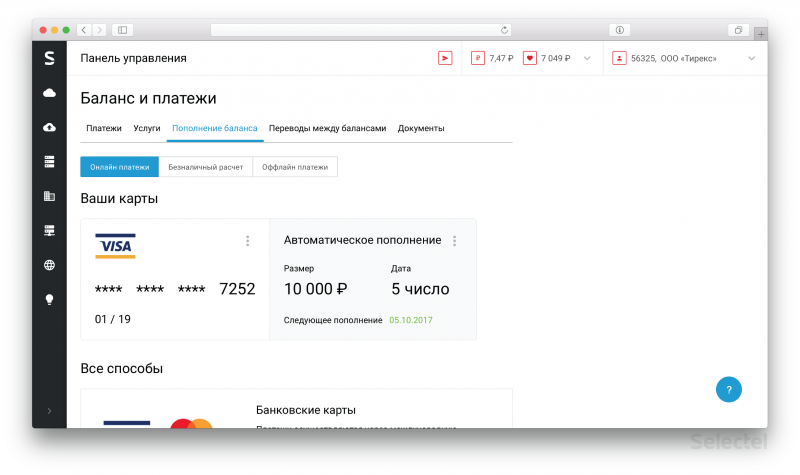

Информация о балансе собрана в специальном виджете. Пополнить лицевой счет теперь можно в пару кликов со страницы любой услуги.

Полезная новость для тех, кто оплачивает наши услуги банковской картой: карту можно «привязать» к аккаунту и настроить регулярное пополнение баланса.

Уверены, вам понравится обновленный виджет предстоящих платежей. В нем можно посмотреть как сумму, которую осталось внести в текущем месяце (с датами конкретных списаний), так и сумму платежей за следующий месяц.

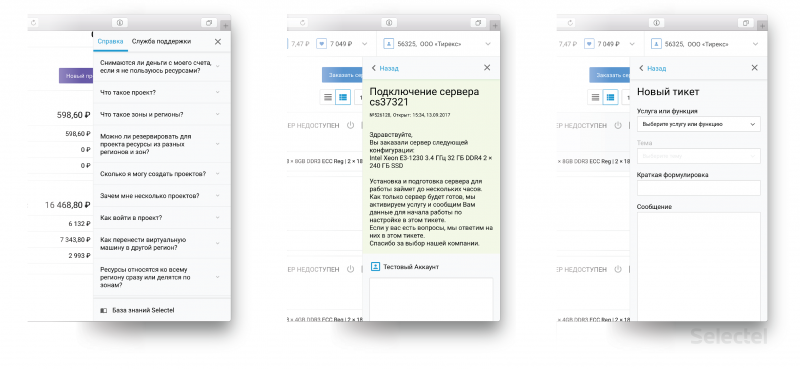

Справка и поддержка

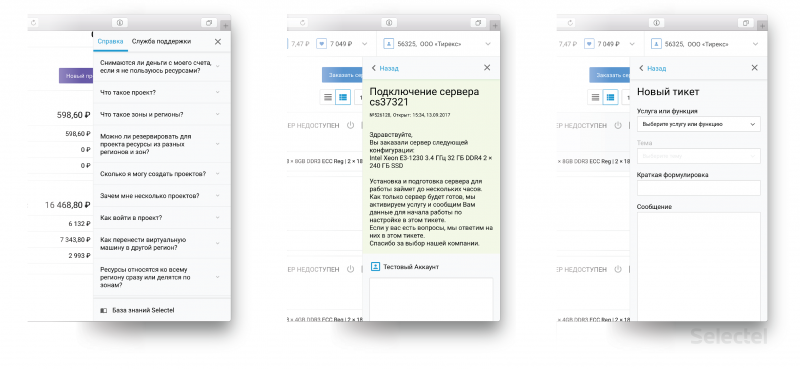

Еще одно нововведение: раздел с контекстной помощью. На каждом экране доступна справка с ответами на частые вопросы и ссылками в базу знаний, где хранятся подробные инструкции.

Если ответ на ваш вопрос не найдется, то создать новый тикет для службы поддержки можно, не покидая страницу. Переписку по тикету удобно вести там же.

Большие планы

Новая панель управления услугами это не только обновленный внешний вид. Новый технологический фундамент, на котором построена новая панель, позволит нам быстрее развивать услуги и чаще выпускать новые функции для клиентов — поэтому рассчитываем порадовать вас хорошими новостями уже в октябре.

Новая панель уже доступна для всех клиентов, будем рады любой обратной связи. Ваши предложения и замечания помогут нам сделать панель более дружелюбной, удобной и функциональной. Для отправки комментариев используйте форму обратной связи.