Как работает удаленная защита?

К сожалению, сейчас Anti-DDoS защита от OVH не справляется с новыми атаками L4-L7.

Например внутри сети OVH VAC не работает, и любой может положить сервер с 1 Гбит сетью двумя серверам по 1 Гбит. От такого спастись почти невозможно — атака L4, без payload. А создать такую атаку может любой школьник, для такой атаки хватит и hping3.

Или как многие знают OVH VAC не фильтрует L7 атаки, поэтому ваш сервер смогут положить банально мощными игровыми ботами, пример такой атаки на нашего клиента с сервером Minecraft —

80 тысяч ботов в секунду, и это с срезанным 70% трафика! Сервер стоял у нас, понятное дело он не заметил такой атаки, но для обычного дедика на OVH хватает 10-20 тысяч ботов в секунду, чтобы он перестал принимать новые соединения.

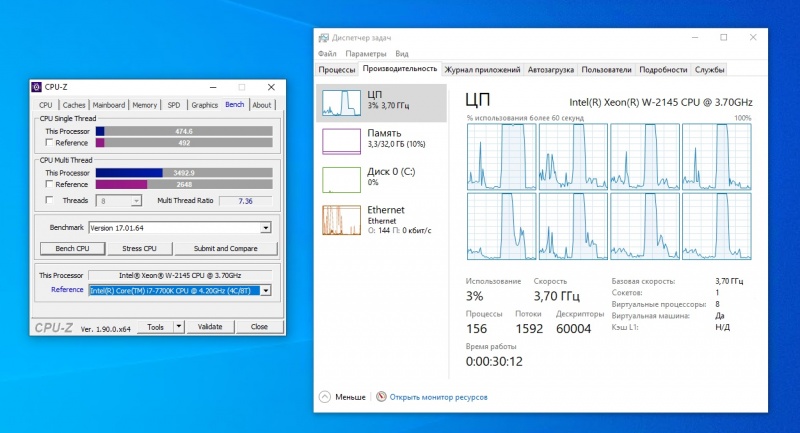

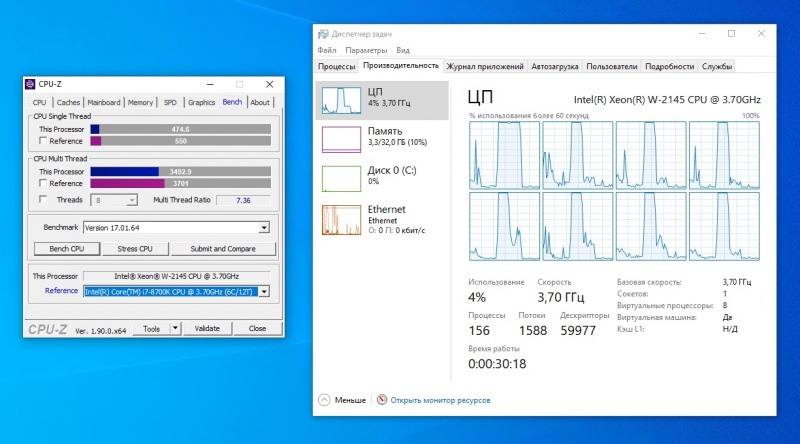

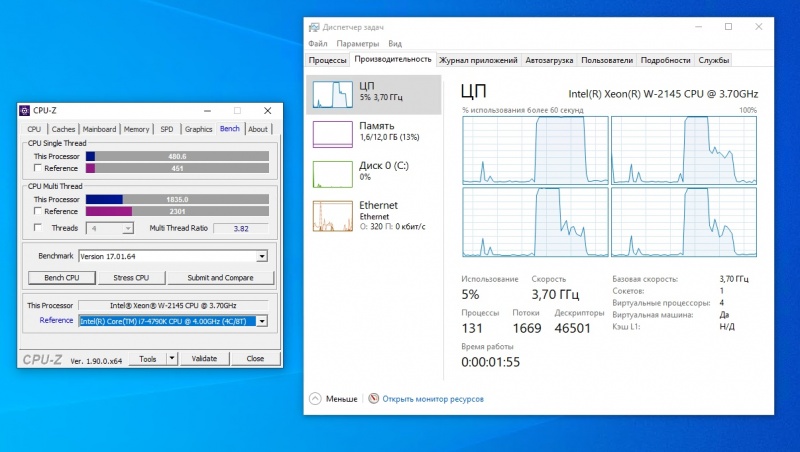

Пример атаки на мощный сервер с процессором Intel Xeon W-2145, 10гбит сетью:

Включенный VAC, жесткие лимиты в Iptables, настроенный sysclt не помогли, сервер упал.

Ещё OVH пропускают до 20 SYN пакетов в секунду с одного айпи, и можно положить сервер с небольшого ботнета в ~8000 устройств, банально SYN атакой.

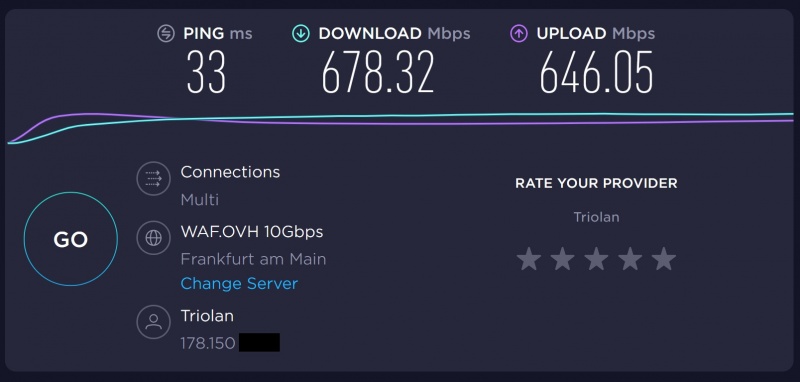

Это только примеры некоторых атак, которые применяют, на самом деле их намного больше, поэтому мы создали WAF.OVH — не просто мощные VPS-сервера, но и отличная защита от DDoS атак.

Как подключить защиту?

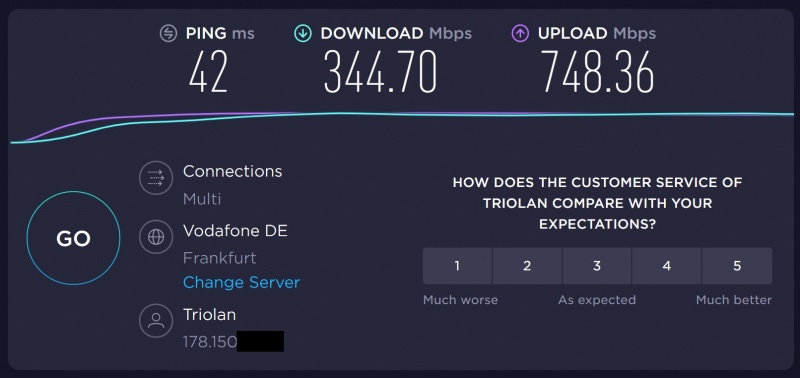

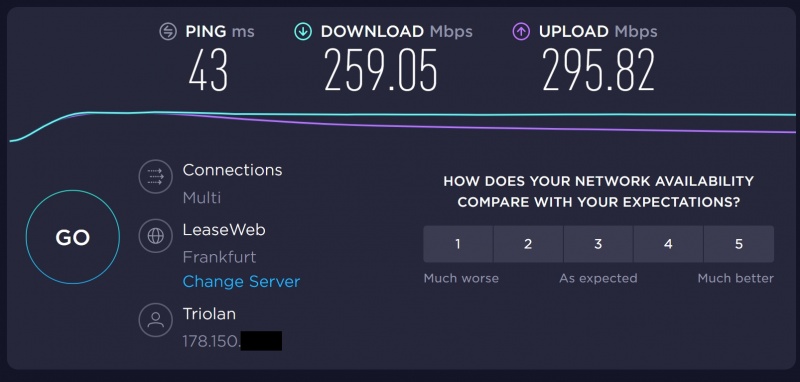

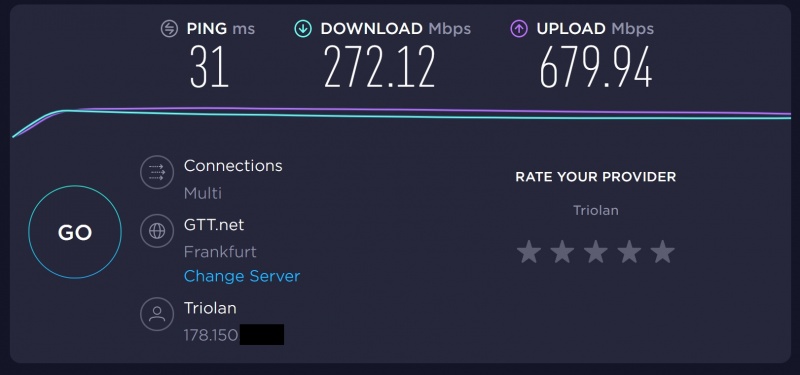

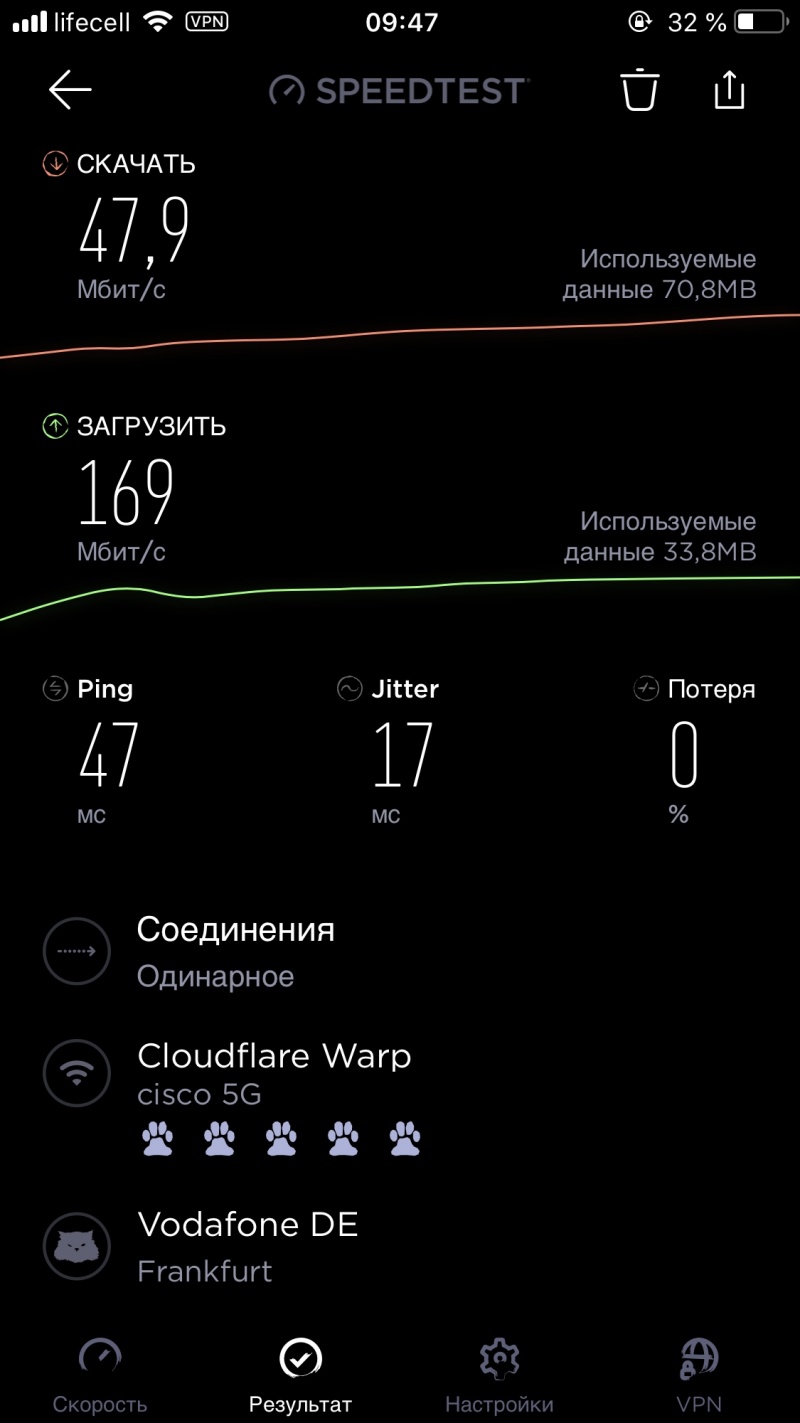

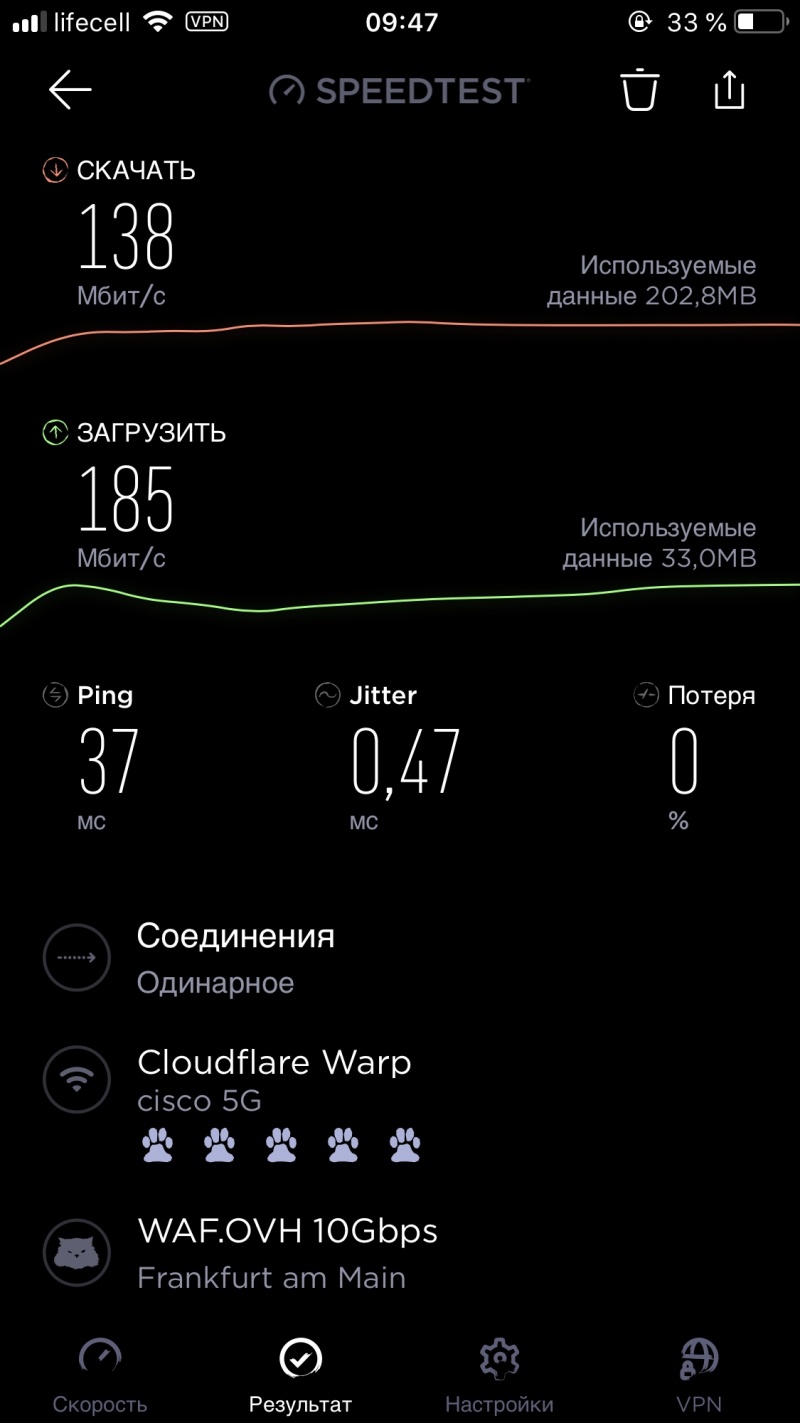

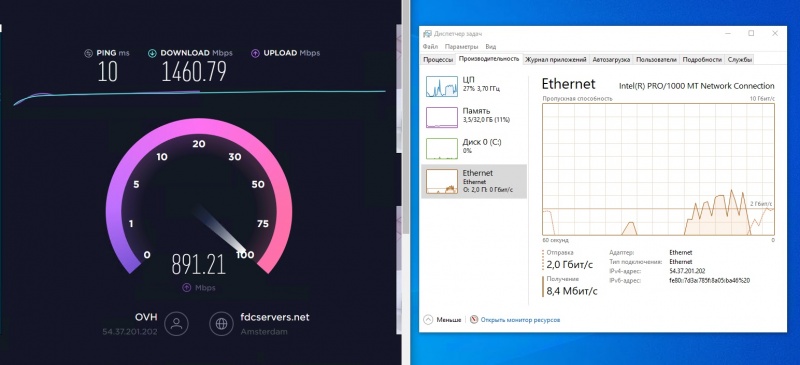

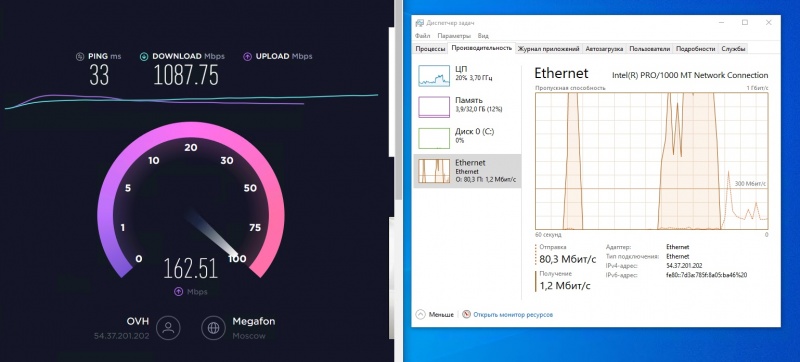

У нас есть разные тарифы для удаленной защиты TCP сервисов, начиная с 399 рублей в месяц, почти по цене IP! За такую сумму вы получаете — 50мбит/с трафик, 10Гбит/с порт, и отличную защиту.Сейчас сервер защиты располагается в Германии, OVH, поэтому при использовании туннеля с Hetzner можно не только хорошо сэкономить, но и получить хорошую защиту и низкий пинг. Надбавка пинга при работе туннеля с серверами во Франции, OVH, обычно не более 6ms. Но в скором времени будут добавлены сервера и во Франции.

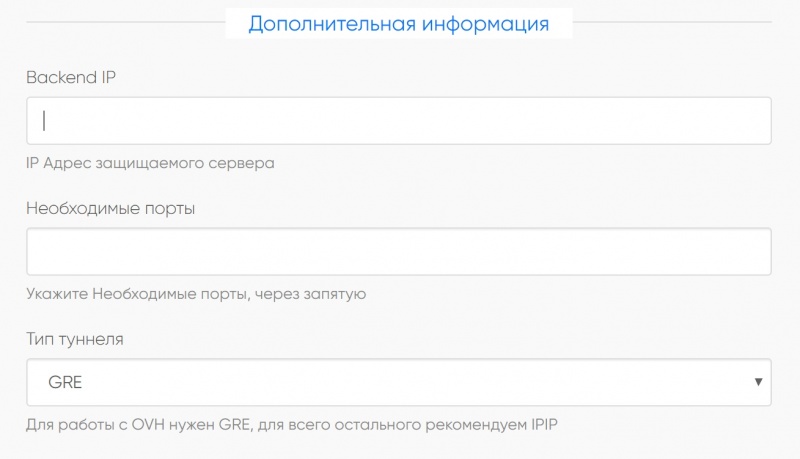

При покупке вам нужно настроить некоторые параметры —

Backend IP — Айпи вашего сервера, который нужно защитить. Если вас уже атакуют по этому айпи рекомендуем его сменить, или написать нам, чтобы мы помогли вам «правильно» закрывать все ненужные подключения.

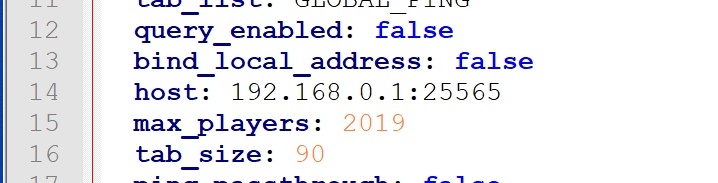

Необходимые порты — порты которые нужно пробросить через туннель. Рекомендуем пробрасывать только порты вашего сервиса, например для Minecraft — 25565, для сайта — 80, 443. По SSH подключатся лучше по реальному айпи вашего сервера.

Тип туннеля — на выбор есть 3 типа туннелей GRE / IPIP / L7 (посредствам nginx tcp proxy, без реального IP клиентов). Для OVH нужно использовать GRE. Для всех других, например Hetzner лучше использовать IPIP.

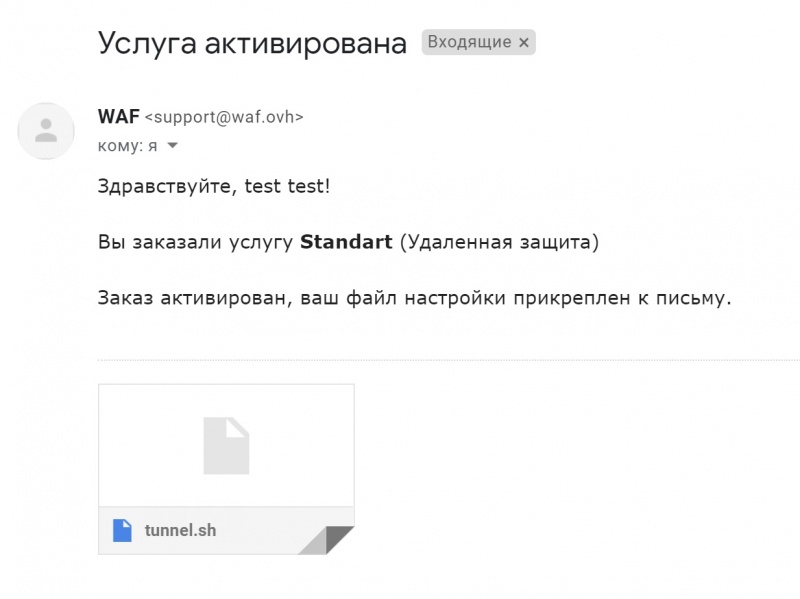

После настройки заказ можно оплачивать, и ждать получения скрипта туннеля по email, обычно это занимает ~30 минут.

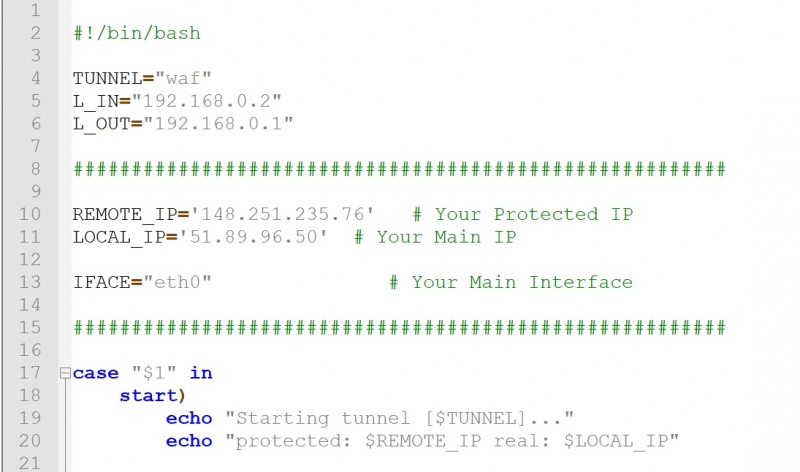

Загружаем файл tunnel.sh, переносим на дедик, устанавливаем права 777

chmod -R 777 tunnel.sh

В самом фале меняем некоторые настройки

IFACE — замените название сетевого интерфейса, на название вашего главного сетевого интерфейса (обычно узнать можно с помощью команды ifconfig).

Другие настройки не трогаем, и сохраняем файл.

Далее просто запускаем его ./tunnel.sh start

(Чтобы остановить пишем ./tunnel.sh stop)

Теперь можно менять айпи вашего BungeeCord, или сервиса который используете, на локальный айпи туннеля, который указан в L_OUT

bind_local_address тоже ставим на false, чтобы ваш трафик к локальным серверам не ходил через туннель, перезапускаем сервис.

Последнее — это сменить в вашем домене записи, на защищенный айпи туннеля, и можно не бояться DDoS атак :)

Наш сайт — https://waf.ovh/

Удаленная защита — https://waf.ovh/remote-protection.php

Написать нам — https://vk.me/wafovh

В скором времени мы планируем запустить web-защиту, и CDN, следите за новостями в группе — https://vk.com/wafovh