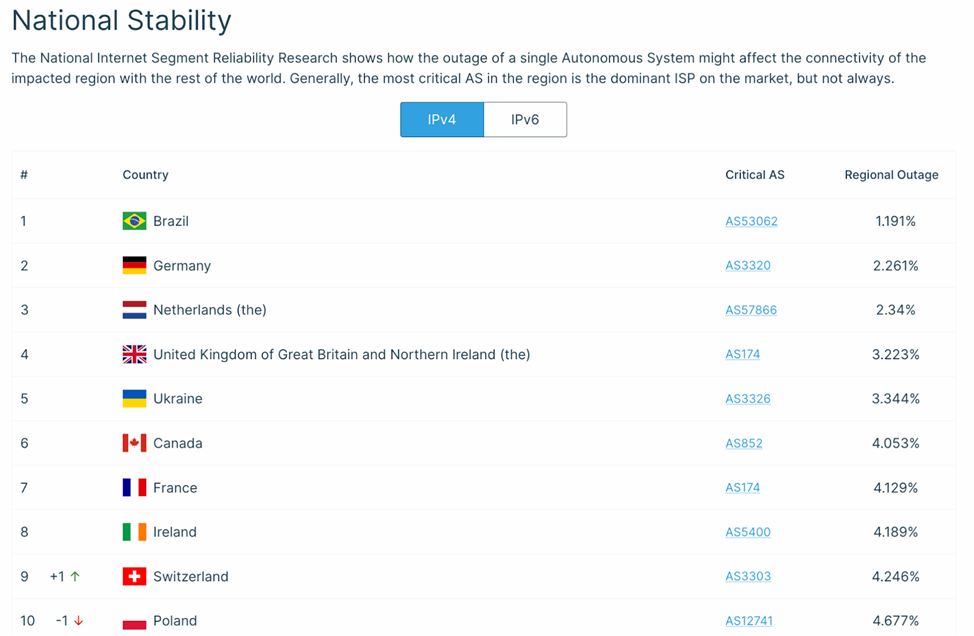

Национальное исследование надежности интернет-сегмента объясняет, как выход из строя одной автономной системы может повлиять на связь пострадавшего региона с остальным миром. Как правило, наиболее критическая AS в регионе является доминирующим интернет-провайдером на рынке, но не всегда.

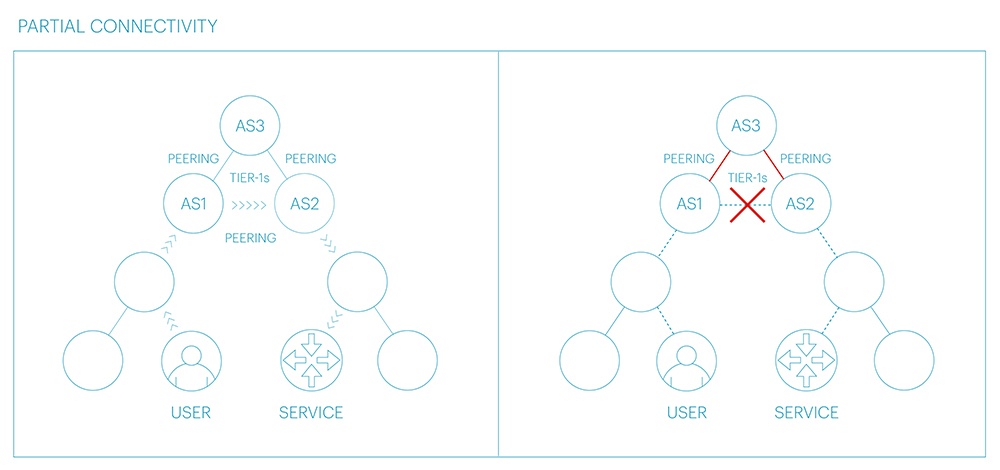

По мере увеличения количества альтернативных маршрутов между AS («Интернет» означает «взаимосвязанные сети» — и каждая сеть является AS), отказоустойчивость и стабильность Интернета во всем мире растут. Хотя некоторые пути с самого начала более важны, чем другие, создание как можно большего количества альтернативных маршрутов — единственный жизнеспособный способ обеспечить адекватную надежность сети.

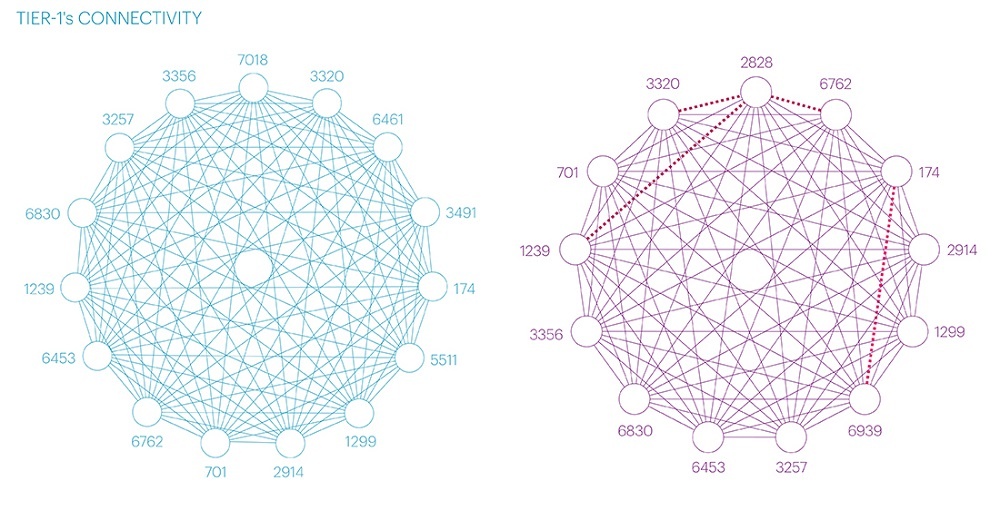

Глобальная связь любой данной AS, будь то международный гигант или региональный игрок, зависит от количества и качества его пути к интернет-провайдерам уровня 1.

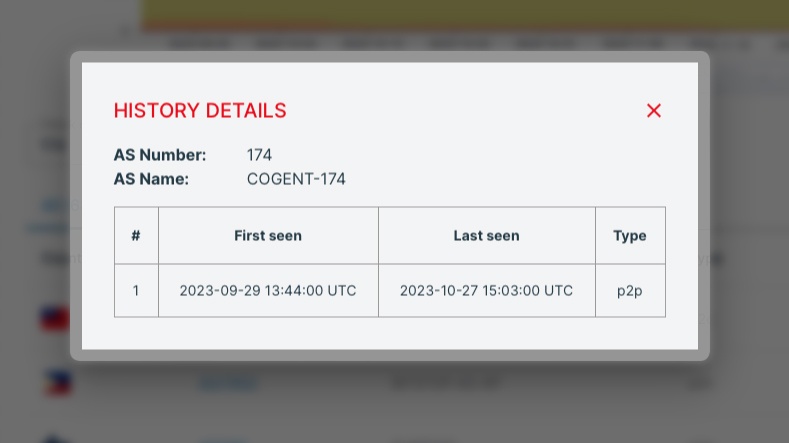

Обычно под уровнем 1 подразумевается международная компания, предлагающая услуги глобального IP-транзита по соединениям с другими провайдерами уровня 1. Тем не менее, нет никакой гарантии, что такая связь будет поддерживаться всегда. Для многих интернет-провайдеров на всех «уровнях» потеря соединения даже с одним узлом уровня 1, вероятно, сделает их недоступными из некоторых частей мира.

Методология измерения надежности Интернета

Рассматривая случай, когда AS испытывает деградацию сети, мы хотим ответить на следующий вопрос: «Сколько AS в том же регионе потеряет связь с операторами уровня 1, а вместе с этим и их глобальную доступность?»

На протяжении многих лет мы моделировали такую ситуацию, потому что на заре BGP и проектирования междоменной маршрутизации его создатели предполагали, что каждая нетранзитная AS будет иметь как минимум двух вышестоящих провайдеров, чтобы гарантировать отказоустойчивость в случае отказа одного из них.

Однако текущая реальность иная: менее половины всех интернет-провайдеров в мире имеют только одно подключение к вышестоящему транзитному провайдеру. Ряд нетрадиционных отношений между транзитными интернет-провайдерами еще больше снижает доступность.

Были ли у транзитных интернет-провайдеров когда-нибудь проблемы? Ответ положительный, и это происходит все чаще. Более уместен вопрос: при каких условиях конкретный интернет-провайдер может столкнуться с серьезной деградацией услуг, которую мы бы назвали простоем? Если такие проблемы кажутся маловероятными, возможно, стоит рассмотреть закон Мерфи: «Все, что может пойти не так, произойдет».

Мы применили ту же модель для седьмого года, чтобы смоделировать такой сценарий. Хотя опять же, мы не просто повторили предыдущие расчеты — исследования с годами расширяются.

Для оценки надежности AS были предприняты следующие шаги:

- Для каждой AS в мире мы изучаем все альтернативные пути к операторам уровня 1 с помощью модели отношений AS, являющейся ядром Qrator.Radar;

- Используя базу данных Maxmind GeoIP, мы сопоставили страны с каждым IP-адресом каждой AS;

- Для каждой AS мы рассчитали долю ее адресного пространства, приходящуюся на соответствующий регион. Интернет-провайдеры, находящиеся в точке обмена интернет-трафиком в регионе, где они не имеют значительного присутствия, были отфильтрованы. Примером, который мы здесь используем, является Гонконг, где трафик обменивается между сотнями членов HKIX — крупнейшей азиатской интернет-биржи, большинство из которых не имеют никакого присутствия в локальном интернет-сегменте;

- После изоляции региональных AS мы проанализировали потенциальное влияние сбоя одной из них на другие AS, а также на соответствующие страны;

В конце концов, для каждой страны мы определили АС с наибольшим/самым большим влиянием на другие АС в их регионе. Зарубежные AS не рассматривались.

Мы приняли значение воздействия AS как показатель надежности для страны. И использовал этот балл для оценки надежности стран. Чем меньше баллов — тем выше надежность.

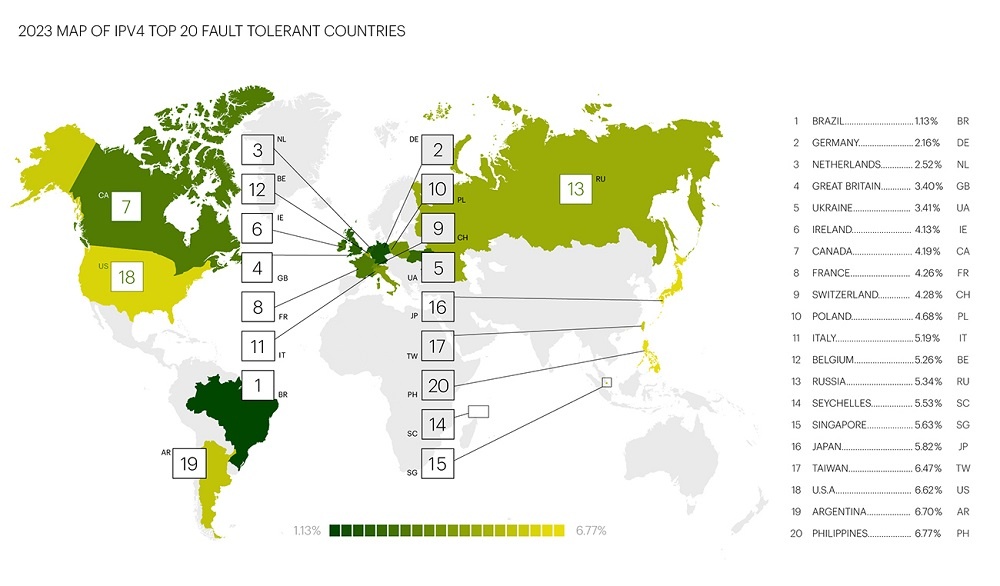

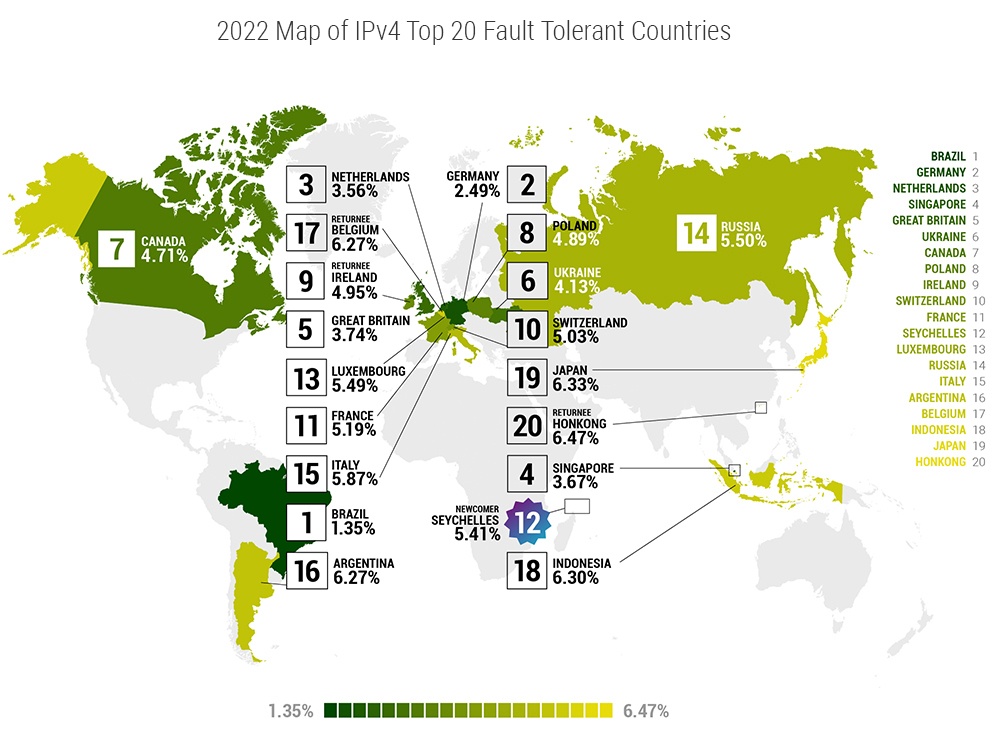

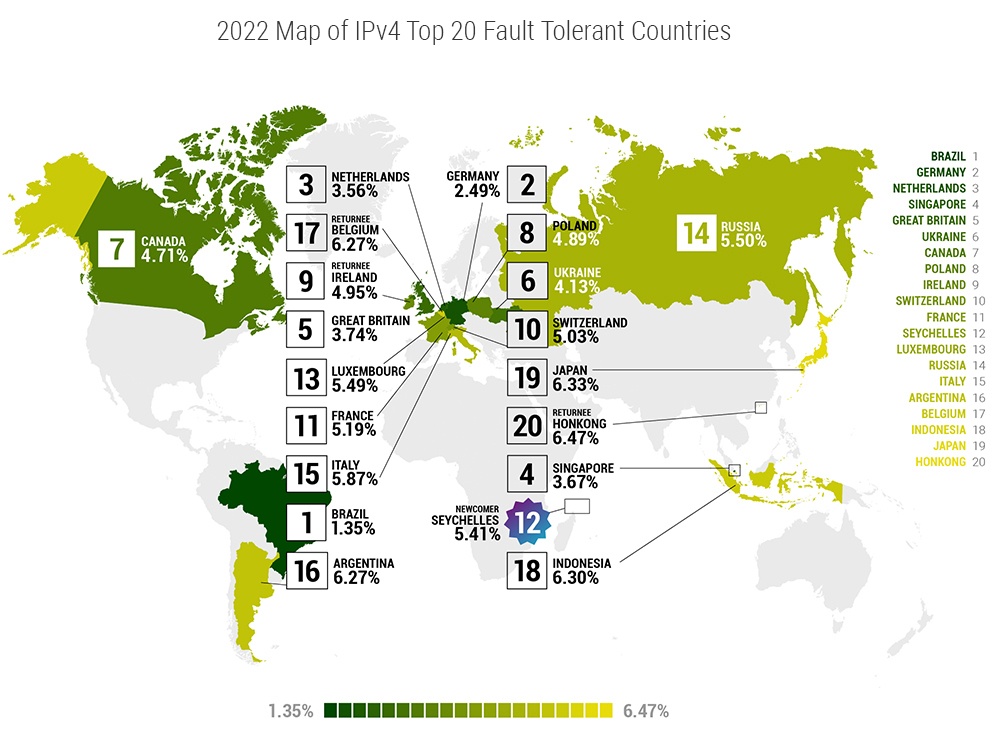

Надежность IPv4

Особенности

Особенности

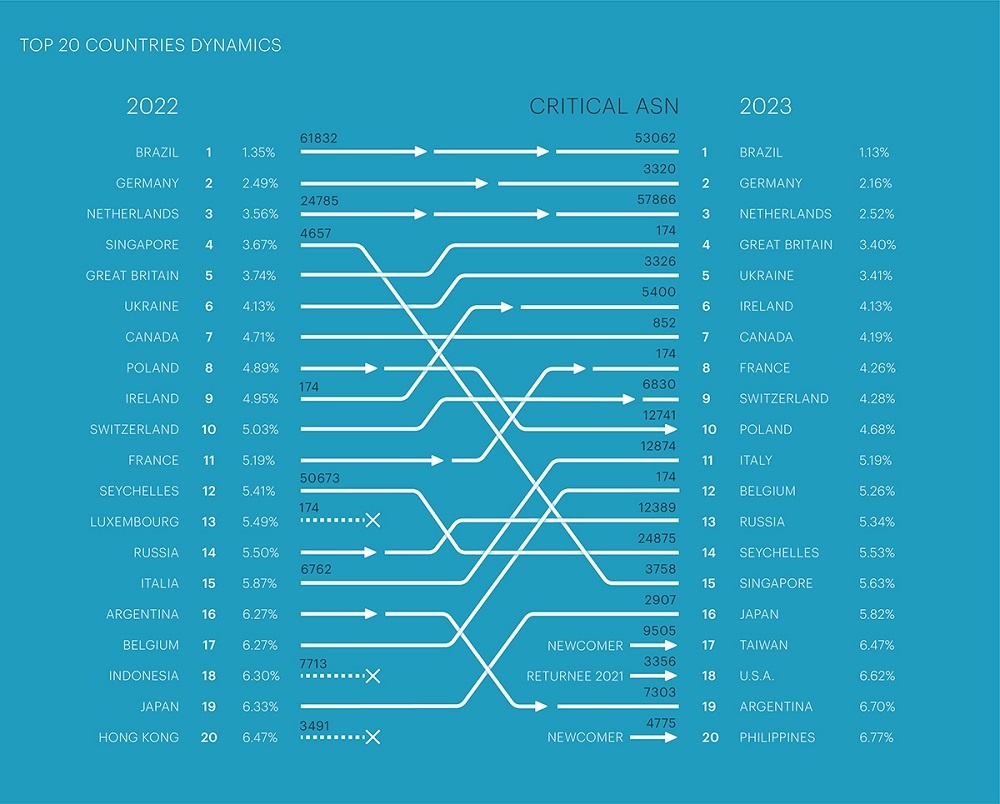

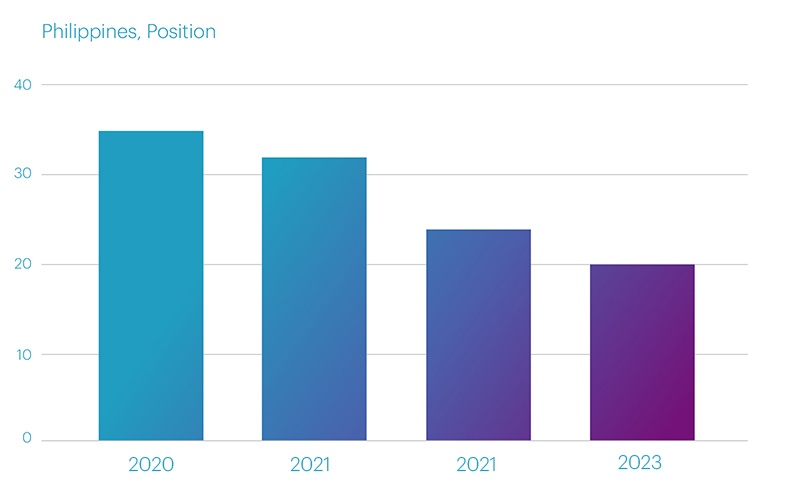

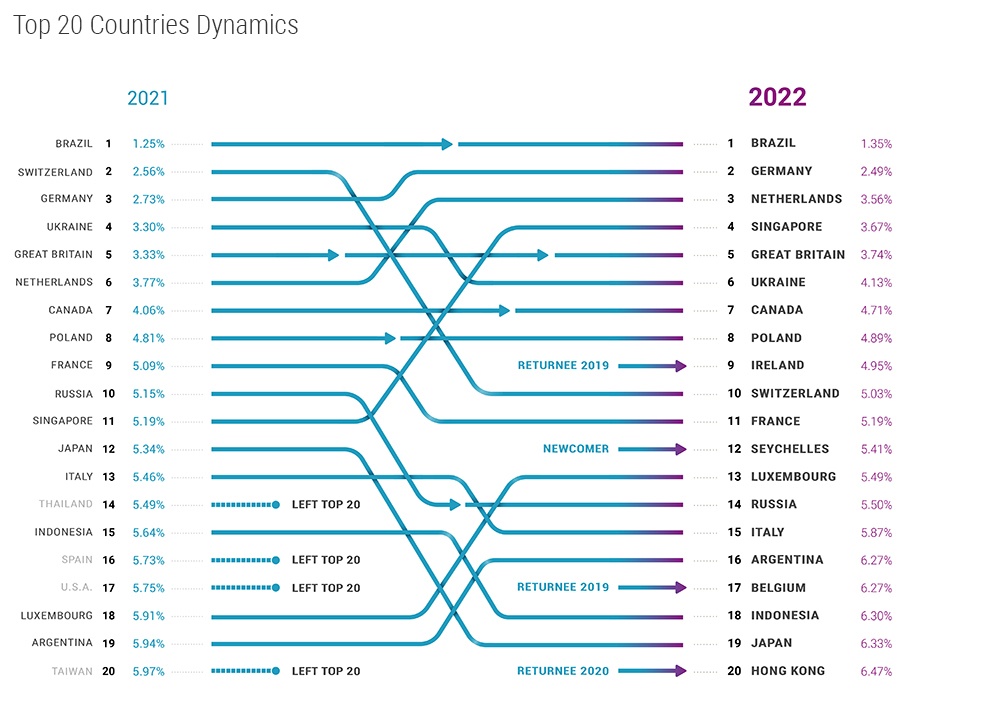

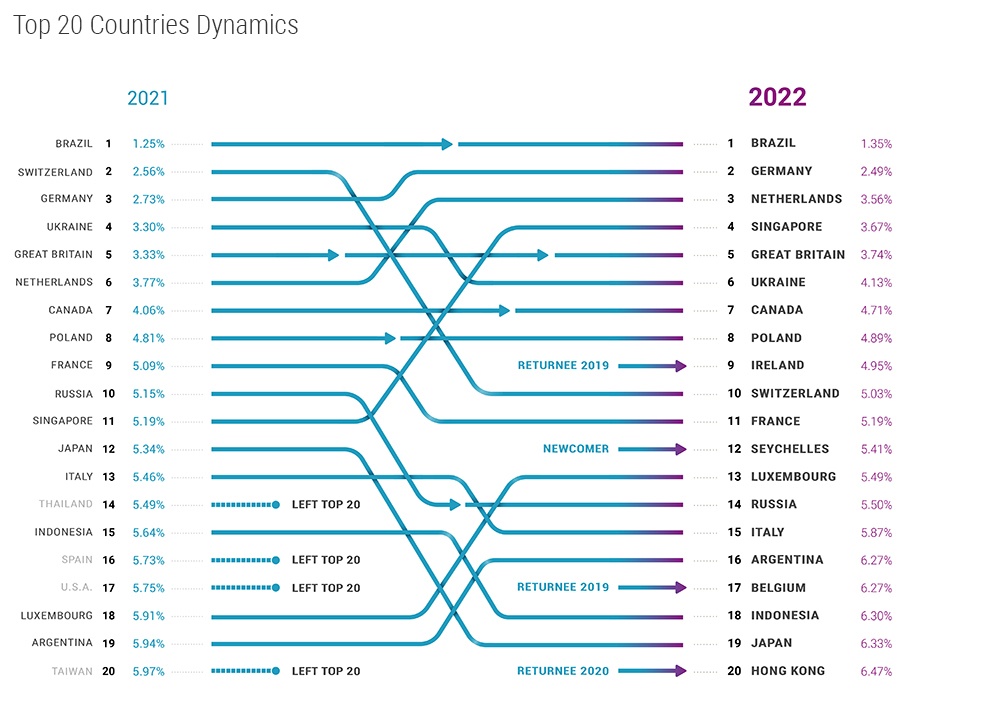

По сравнению с 2021 годом в 2022 году:

- Четыре сегмента покинули топ-20 рейтинга надежности IPv4: Таиланд, Тайвань, Испания и, что удивительно, Соединенные Штаты, которые сейчас находятся на 28-й позиции с показателем 7,45%, при том же AS, что они потеряли девять позиций в прошлом году — Level3. (Люмен) AS3356;

- Швейцария потеряла 8 позиций в рейтинге надежности IPv4 со сменой критической AS с AS3303 в 2021 году на AS6830 в 2022 году;

- Япония потеряла 7 позиций, критический AS не изменился;

- Сингапур поднялся на 7 позиций, критический AS не изменился;

- Люксембург поднялся на 5 позиций, критический AS не изменился;

- Ирландия вернулась в топ-20 рейтинга надежности IPv4 после ухода из нее в 2019 году, критический AS не изменился.

Каждый год в рейтинге надежности происходят захватывающие движения, часто соответствующие тому, что происходит с телекоммуникационной отраслью внутри соответствующих регионов.

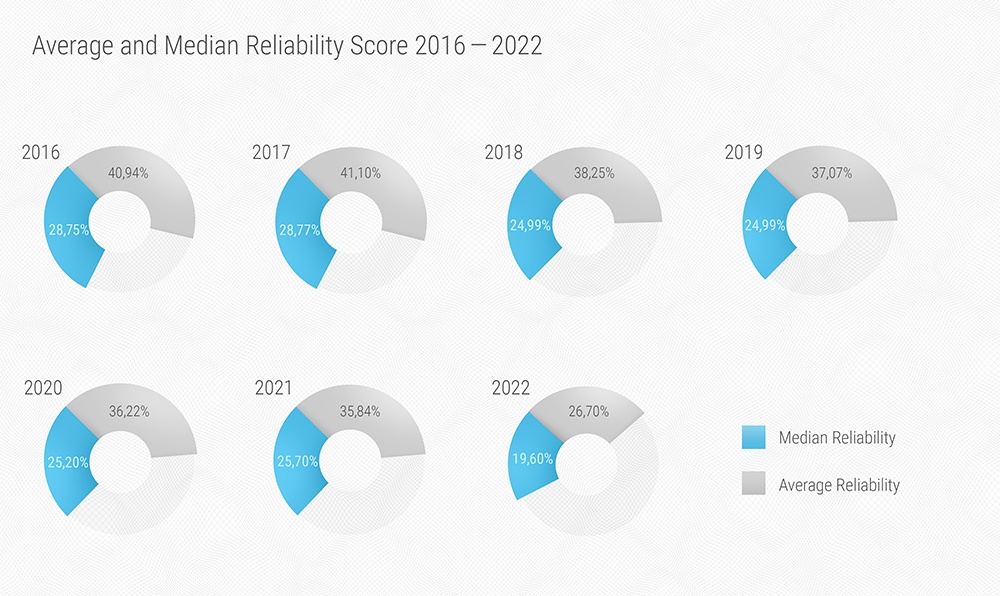

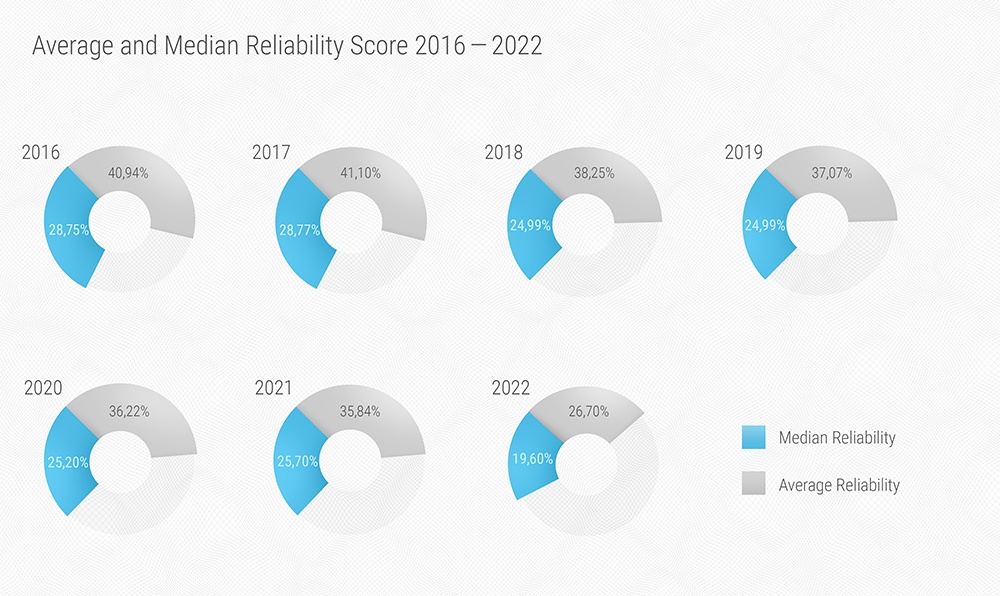

Перво-наперво — общая глобальная надежность, посчитанная как средняя и средняя. На этот раз мы смотрим на семь лет непрерывных исследований.

Как видите, 2022 год принес самые значительные изменения как Медианы, так и Средней надежности по сравнению со всеми предыдущими годами. Средняя надежность в мире сейчас составляет 26,7%, что почти на 9% больше, чем в 2021 году, а медианная надежность повысилась на 6,1%.

Это самое значительное улучшение общей надежности за год, которое мы когда-либо видели, и причины этого еще предстоит определить.

В 2022 году количество стран, которые успешно повысили показатель надежности до уровня менее 10%, что свидетельствует о высокой отказоустойчивости, на одну цифру больше, чем в прошлом году, — 42 национальных сегмента.

Надежность IPv6

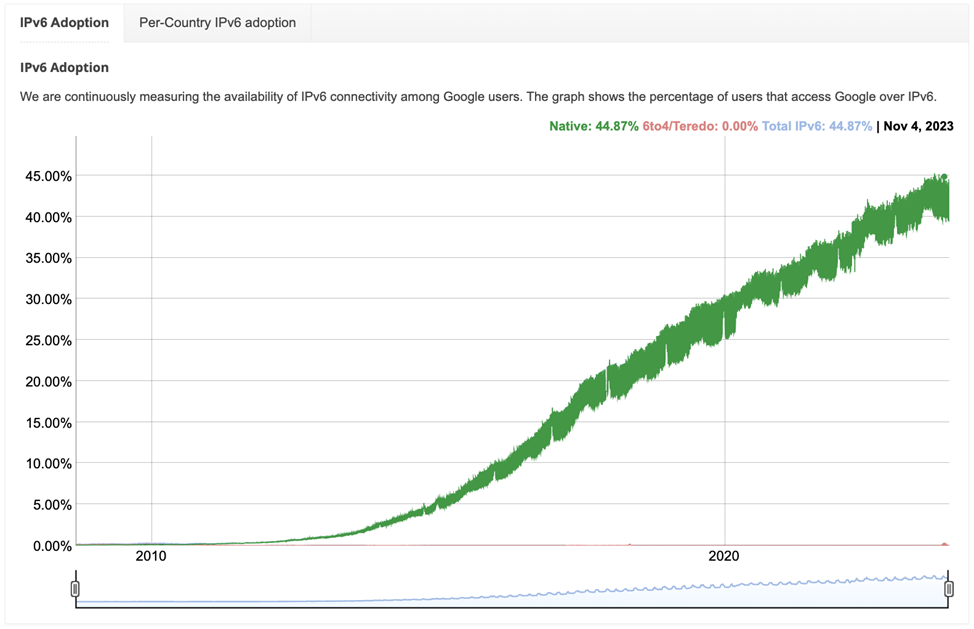

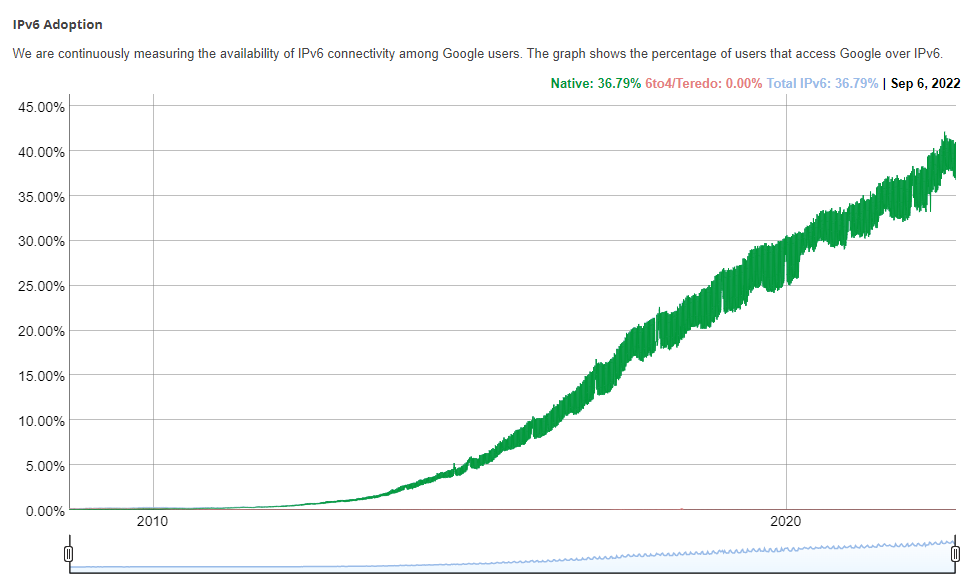

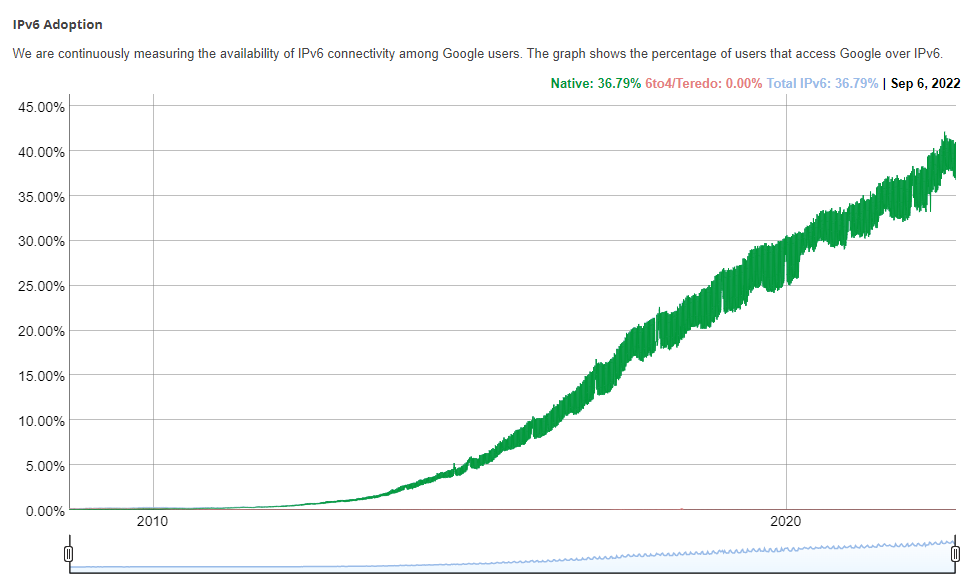

Как обычно, мы должны начать с предоставленного Google графика внедрения IPv6, измеренного в % всех сеансов, использующих IPv6 для подключения к серверам Google:

По состоянию на сентябрь 2022 года примерно 37% пользователей Google используют собственное соединение IPv6, что фактически означает, что их интернет-провайдеры поддерживают версию IP-протокола v6.

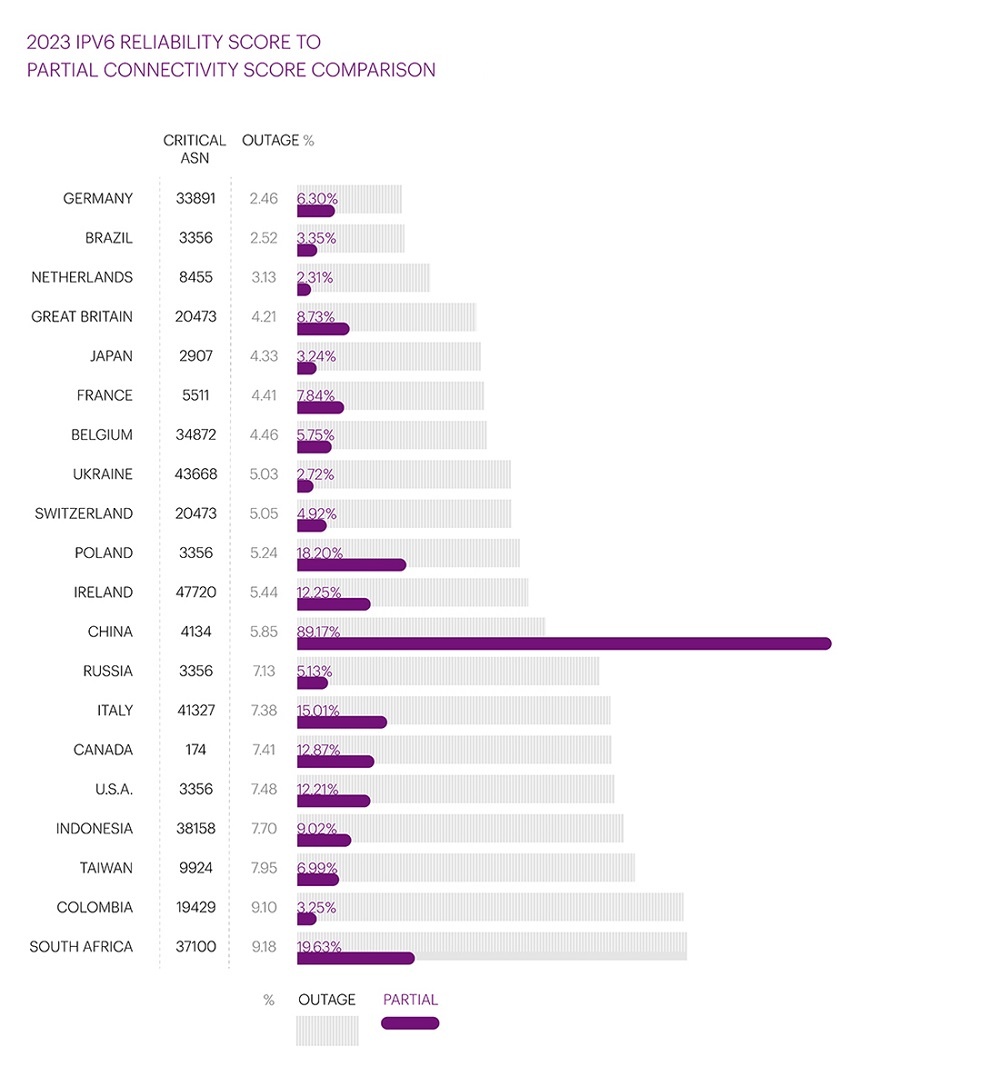

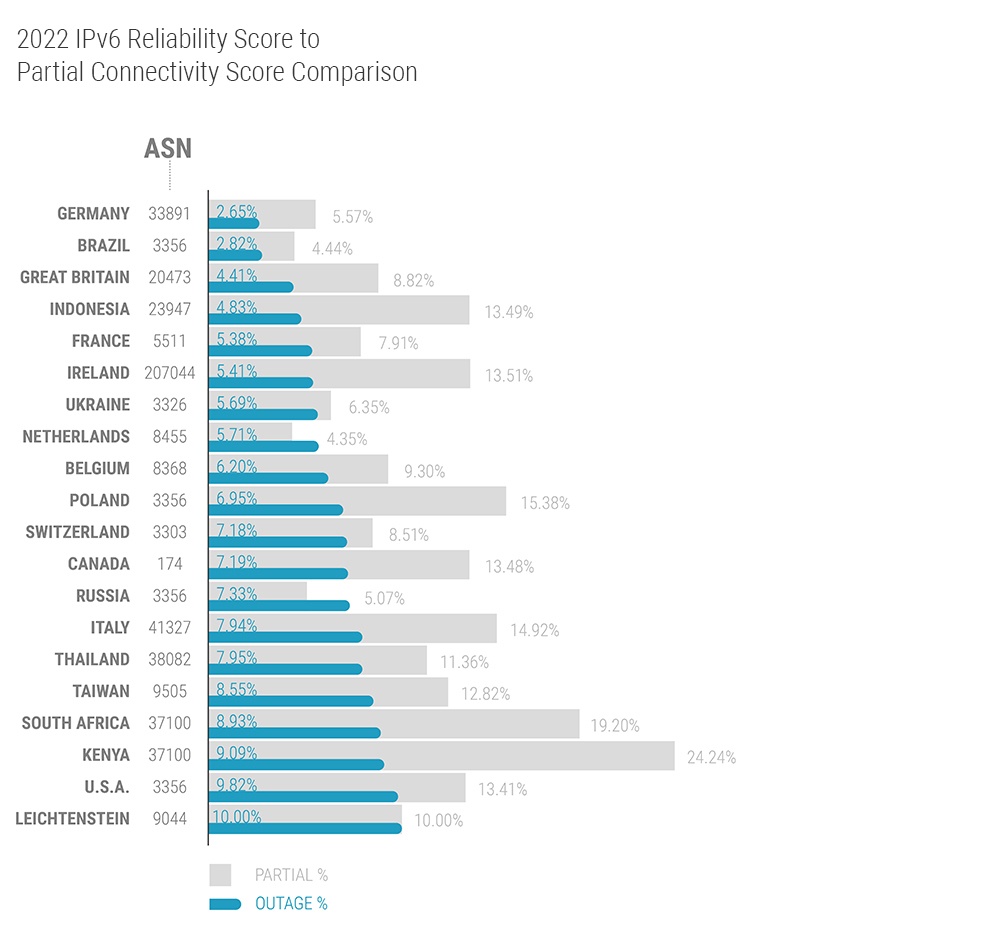

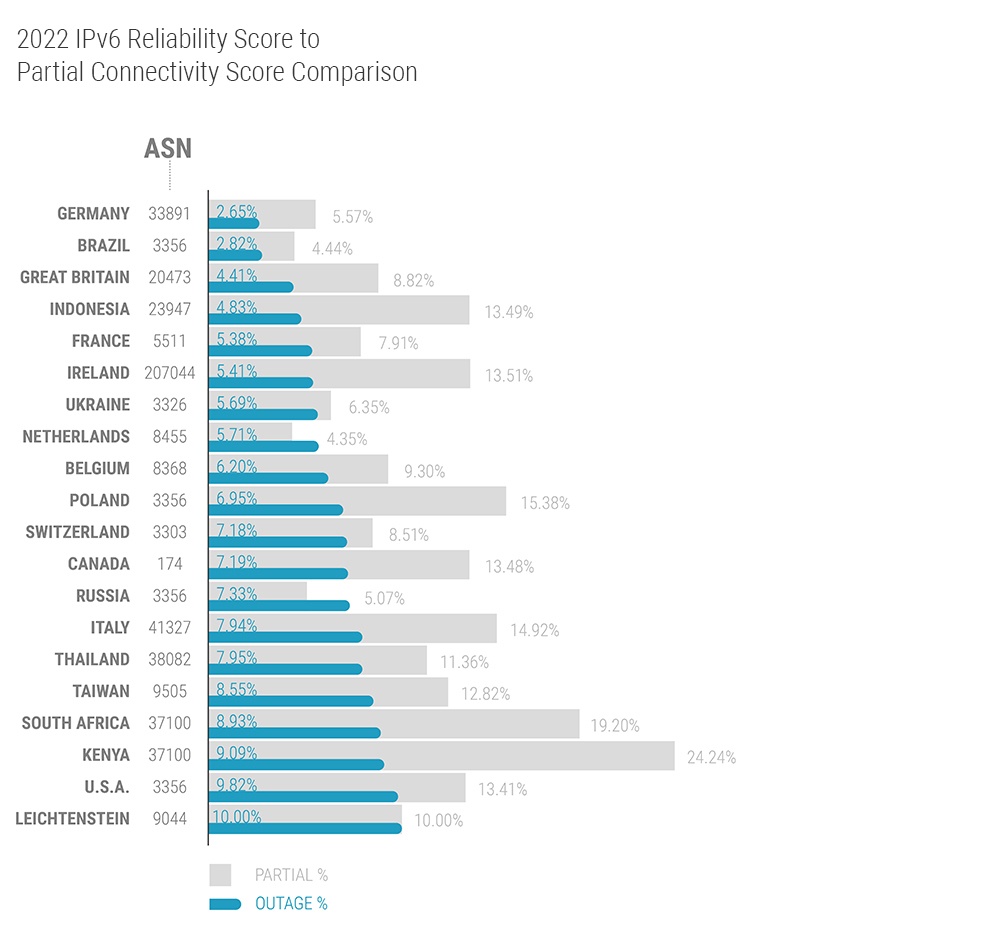

Хотя основная проблема с IPv6 сохраняется — это частичное подключение. Из-за пиринговых войн, не всеобщего принятия IPv6 и других причин IPv6 по-прежнему имеет ограниченную видимость в сети. Чтобы лучше понять это, посмотрите на надежность IPv6 по сравнению с частичной скоростью подключения.

Из этой таблицы сравнения надежности IPv6 Top-20 с частичным подключением видно, что есть несколько стран, в которых частичное подключение в IPv6 превышает 10%: Индонезия, Ирландия, Польша, Канада, Италия, Таиланд и Тайвань, а также Южная Африка. Кения и США. В Лихтенштейне ровно 10 % частичной связности и 10 % надежности IPv6.

Китай, вошедший в рейтинг надежности IPv6 только в 2021 году, хоть и сразу на седьмом месте, но с ошеломляющими 90% частичной связности, вышел из топ-20 IPv6 и сейчас находится на 111-й позиции с надежностью 44,03%, но только 18% частичной связи после замены критически важной автономной системы IPv6 с прошлогодней AS4538 на AS4134 этого года.

Глядя на частичную связность в сочетании с «классическим» процентом надежности, показывающим долю (по крайней мере, частично) недоступных ресурсов в случае сбоя, мы можем констатировать, что, за исключением африканских стран, худшие показатели среди топ-20 IPv6 принадлежат Индонезия (18,32%), Ирландия (18,92%), Польша (22,33%), Канада (20,67%), Италия (22,86%) и Тайвань (21,37%). В США совокупный процент также высок — 23,23%.

В Бразилии, первой стране по рейтингу IPv4 и второй по IPv6, совокупная недоступность составляет 7,26%, что является лучшим результатом среди топ-20 IPv6.

Согласно данным Google о внедрении IPv6 в каждой стране, в сентябре 2022 года лидерами являются Франция с уровнем внедрения 73,12%, Индия (сейчас самая густонаселенная страна в мире) с уровнем внедрения 69,16% и Германия с уровнем внедрения уровень принятия 64,29%. По данным Google, в любой другой стране уровень внедрения IPv6 ниже 60%.

И в то время как Франция и Германия видны в наших данных IPv6 наверху, Индия в этом году по-прежнему остается относительно низкой с точки зрения надежности — 83-е место с надежностью 23,80% для AS6453 и частичным подключением 7,38%, что является небольшим улучшением по сравнению с прошлым годом.

Средний показатель надежности IPv4 в 2022 году составляет 26,7%. Для IPv6 тот же показатель составляет 27,4%, и поскольку мы измеряем влияние сбоев, чем ниже показатель, тем лучше. А для IPv6 средний мировой показатель вырос почти на 2% по сравнению с прошлым годом, что свидетельствует о снижении надежности.

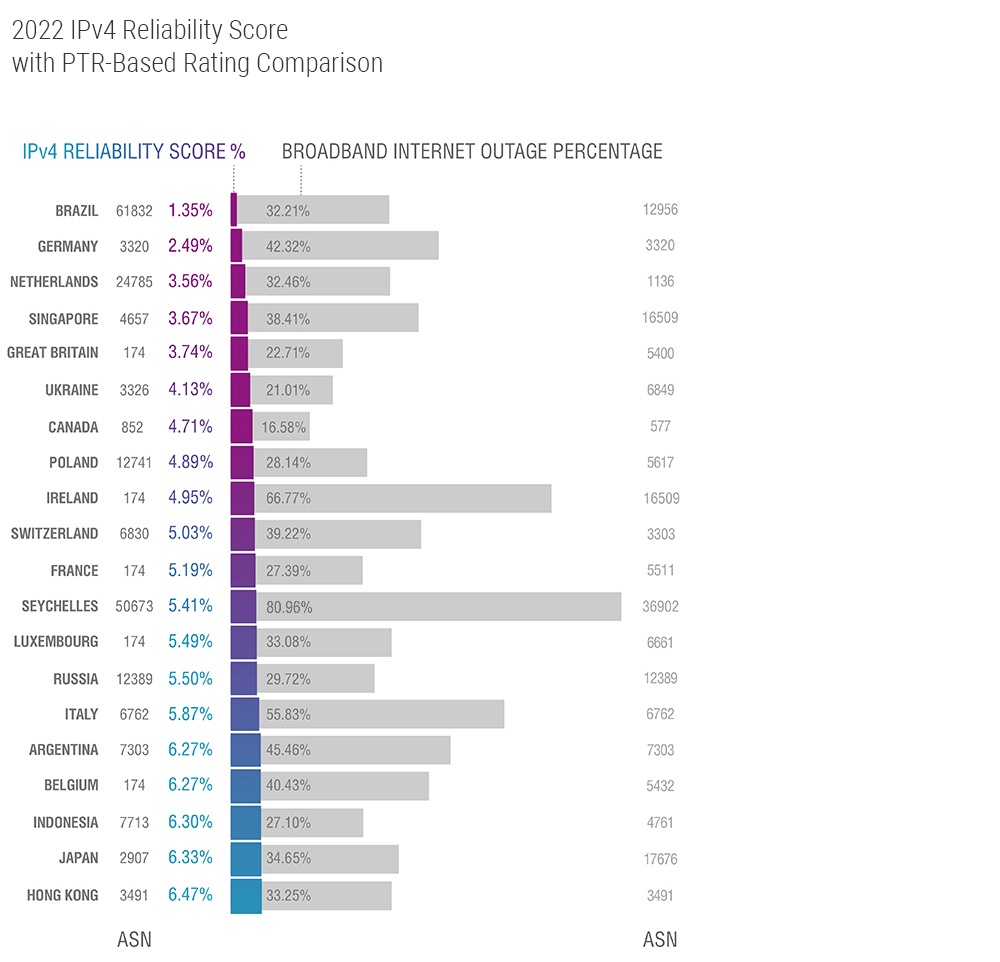

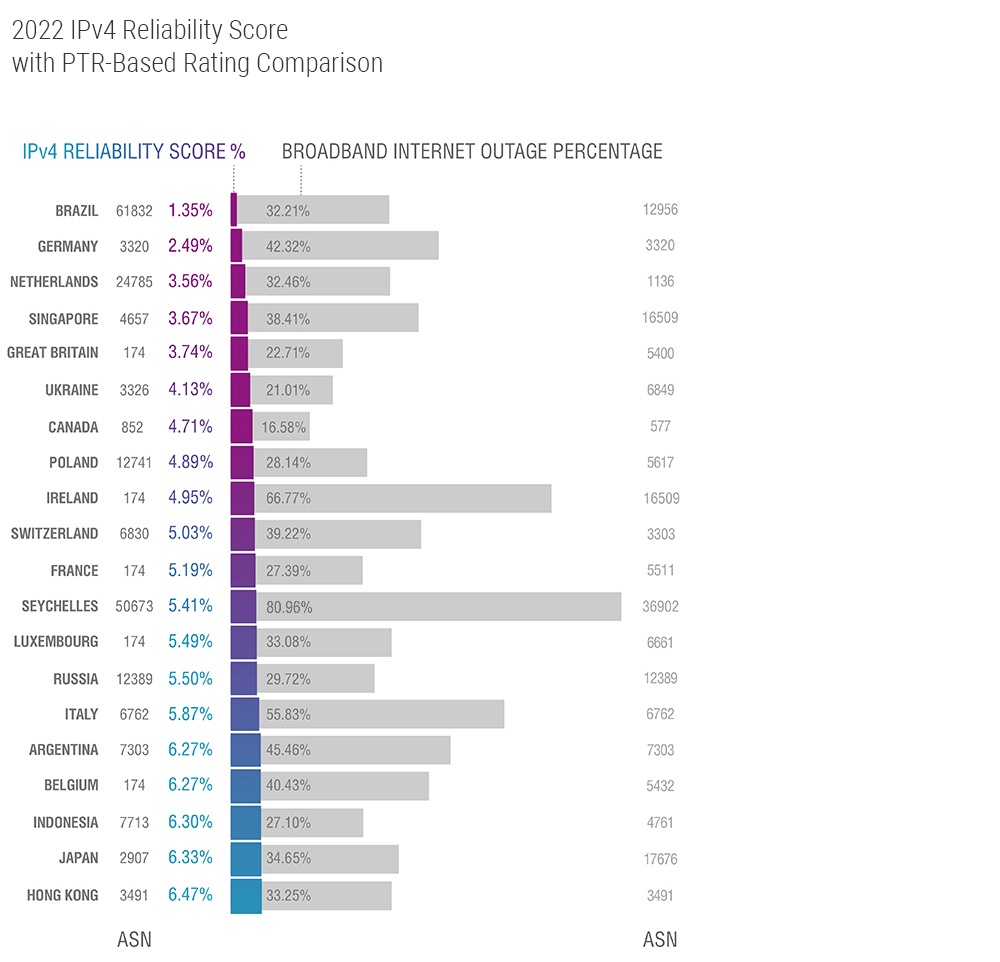

Широкополосный Интернет и записи PTR

«Всегда ли ведущий интернет-провайдер страны влияет на региональную надежность больше, чем кто-либо другой?» — вот вопрос, на который мы пытаемся ответить с помощью дополнительной информации и расследования. Мы предполагаем, что наиболее значительный (по пользовательской или клиентской базе) интернет-провайдер в регионе не обязательно является наиболее важным для подключения к сети в регионе.

Три года назад мы начали анализировать записи PTR. Как правило, записи PTR используются для обратного поиска DNS: использование IP-адреса для идентификации связанного имени хоста или доменного имени.

Поскольку мы уже знаем критические AS для каждой страны мира, мы можем подсчитать записи PTR в их сети и определить их долю в общем количестве записей PTR для соответствующего региона. Мы учитывали только PTR-записи и не рассчитывали отношение IP-адресов без PTR-записей к IP-адресу с ними.

Итак, мы говорим строго об IP-адресах с присутствующими записями PTR. Практика их добавления не универсальна; некоторые провайдеры делают это, а другие нет.

В рейтинге на основе PTR мы смотрим на то, какая часть IP-адресов с поддержкой PTR перейдет в автономный режим из-за сбоя AS в каждой стране, а также на процент, соответствующий соответствующему региону.

Такой подход, учитывающий записи PTR, дает совсем другие результаты. В большинстве случаев меняется не только первичный региональный АС, но и процентное соотношение. Во всех в целом надежных (с точки зрения глобальной доступности) регионах количество IP-адресов с поддержкой PTR, отключающихся после выхода из строя одной автономной системы, в десятки раз больше. Это может означать, что ведущий национальный интернет-провайдер всегда обслуживает конечных пользователей в тот или иной момент.

Таким образом, мы должны предположить, что этот процент представляет собой часть пользовательской базы и клиентской базы провайдера, которая отключилась бы (если бы переключение на второго интернет-провайдера было невозможно) в случае сбоя. С этой точки зрения страны кажутся менее надежными, чем с точки зрения транзита. Мы оставляем возможные выводы из этого рейтинга на PTR читателю.

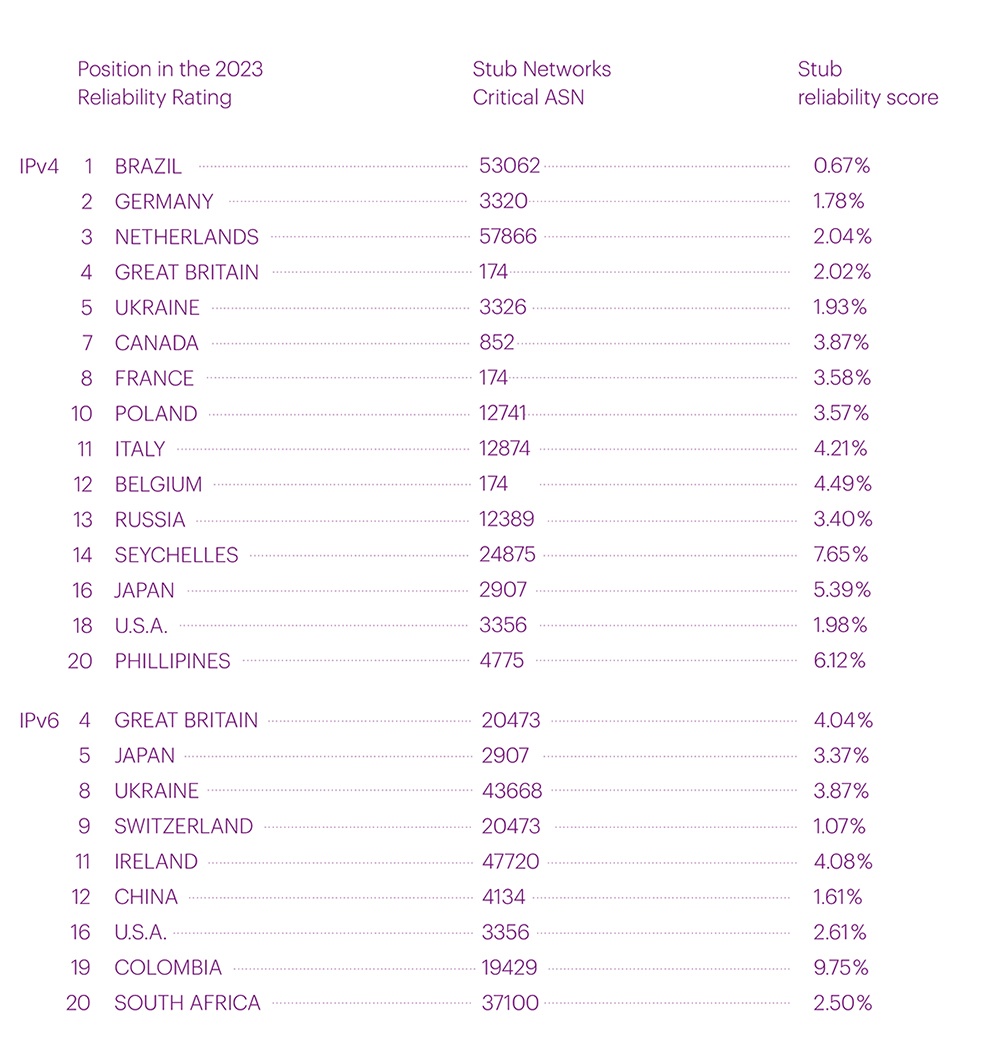

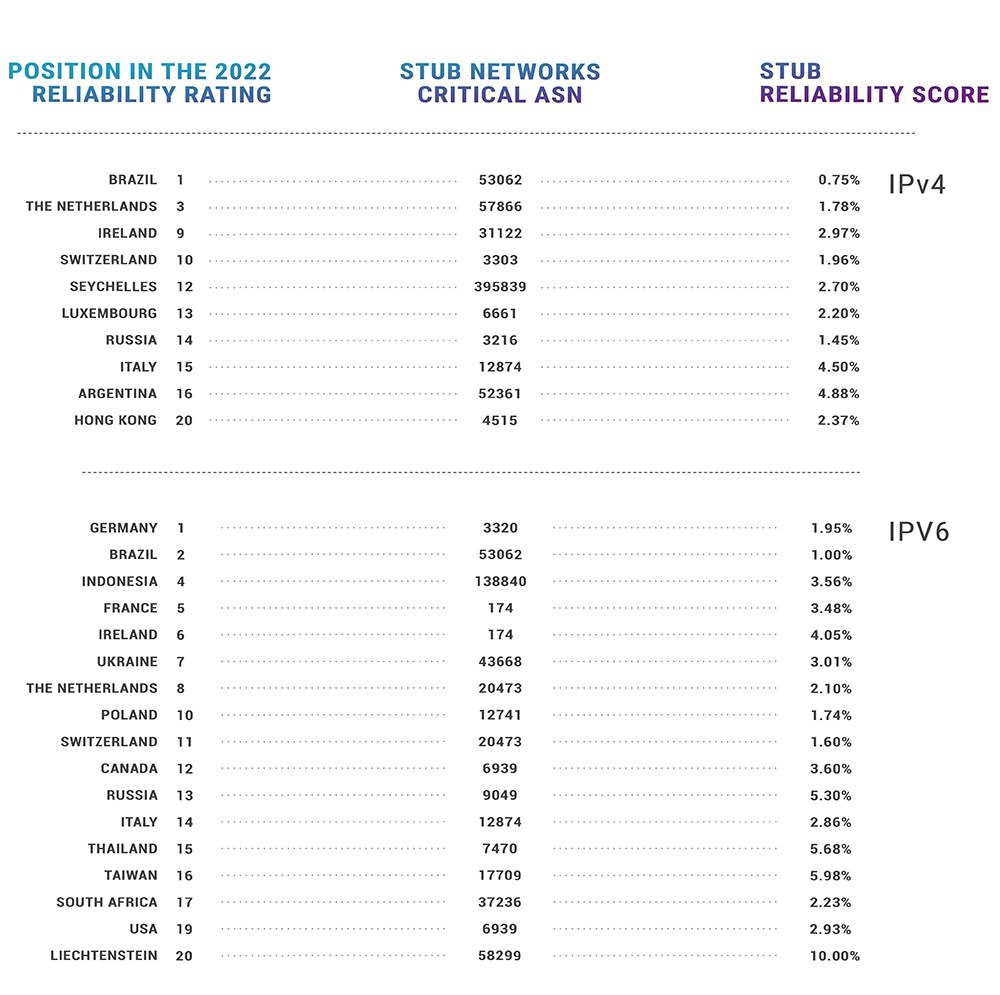

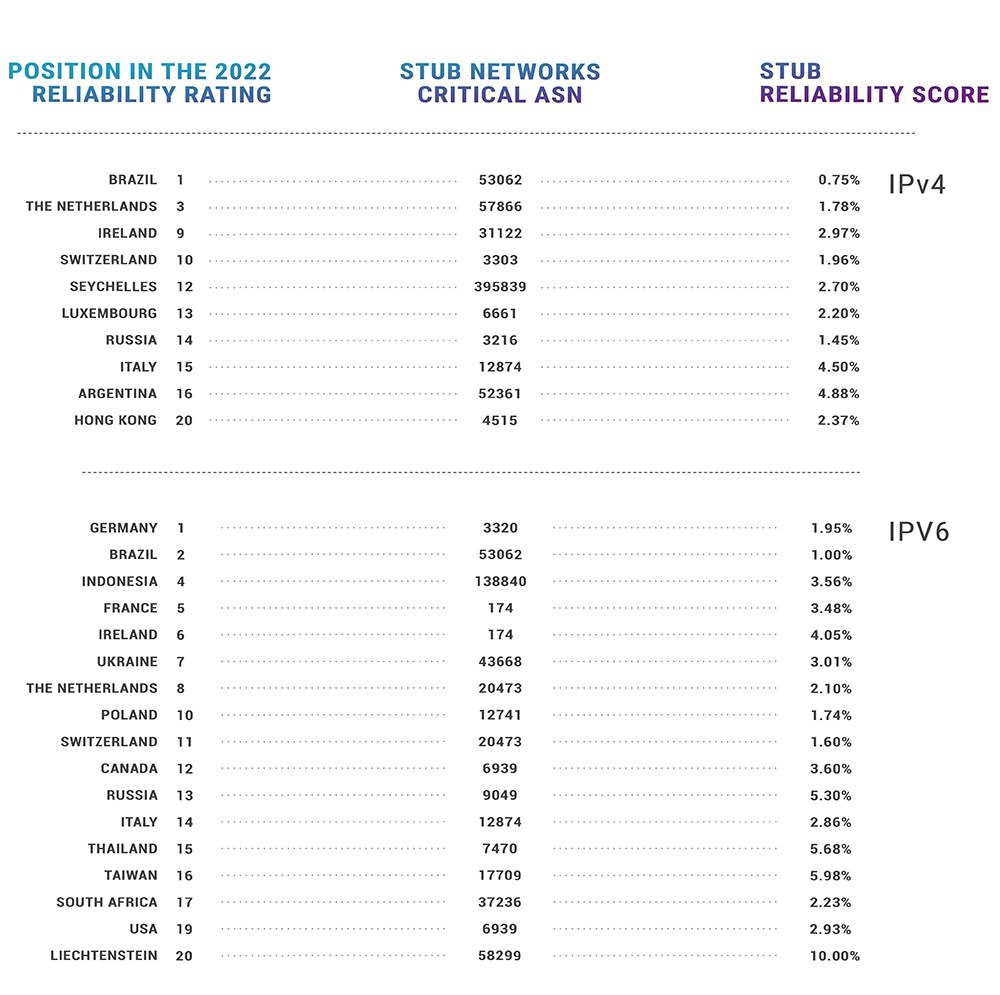

Интернет-провайдеры с одним восходящим потоком (тупиковые сети) и их надежность

Мы обнаружили любопытную деталь в десяти из двадцати стран с самым высоким рейтингом надежности IPv4. Предположим, мы ищем критически важного провайдера для «сетей-заглушек», которые по сути являются сетями только с одним вышестоящим провайдером. В этом случае мы найдем другую AS и ISP, отличных от той, которая отвечает за текущую классическую метрику надежности для соответствующего национального сегмента.

Интересно, что в прошлом критически важная AS для тупиковых сетей редко одновременно не была классической глобальной критической AS. Ситуация изменилась в 2022 году. Итак, давайте рассмотрим наиболее заметные различия между критически важными AS в глобальном транзите и основным выбором восходящего потока в конкретном регионе.

В этом году почти все критичные для IPv6 ASN для тупиковых сетей отличаются от классических, а в IPv4 контрастность тоже увеличивается. В прошлом году мы писали о трех «китах»: AS174 Cogent, AS6939 Hurricane Electric и AS3356 Level3 (Lumen).

Теперь вы можете видеть, что в 2022 году AS174 от Cogent по-прежнему остается критически важной AS во многих национальных сегментах (предыдущий график со сравнением IPv4 и PTR), но не столько для четких заглушек в IPv4. В IPv6 AS174 больше не является критической AS для чистых заглушек в Бельгии (где сейчас AS8368). Примечательно, что критическая AS для четких заглушек в США изменилась с прошлогоднего AS174 Cogent на AS6939 Hurricane Electric.

AS3356 Level3 (Lumen) в 2022 году практически не заметен в статистике четких заглушек. Тем не менее, она стала классической (транзитной) критической AS в IPv6, как и в прошлом году, для Великобритании, Польши и США, а недавно — для России, Кипра, Аргентины, Перу и Туниса.

Это крупная рыба, но не слишком большая, чтобы потерпеть неудачу с точки зрения надежности. Кроме того, продолжающаяся централизация сетей в крупных странах создает особую проблему для оценки надежности региона, что мы видим, особенно в случае с Соединенными Штатами.

Что касается выбытия национального сегмента США из топ-20 рейтинга IPv4, то это, вероятно, не вина Lumen, так как растущая зависимость от крупных телекоммуникационных компаний характерна практически для каждой страны мира. Мы считаем, что падение американского сегмента произошло из-за того, что другие страны из топ-20 и связанные с ними критически важные автономные системы улучшили свою связность быстрее и, возможно, эффективнее. Этот тезис дополнительно подтверждается динамикой средней и медианной надежности в 2022 году.

AS20473 Choopa (The Constant Company) — явная заглушка, критическая в IPv6 для четырех стран: Великобритании, Нидерландов, Швейцарии и Кипра — приятное дополнение по сравнению с прошлым годом, когда она была (полностью) критической только в Швейцарии. В 2022 году AS20473 также станет важной AS для транзита IPv6 в Великобритании.

Как всегда, наше заключительное замечание будет таким же — для любого национального сегмента (страны), города, бизнеса и даже конечного пользователя, чтобы иметь приемлемый уровень надежности — необходимо иметь как минимум двух вышестоящих провайдеров.

Спасибо, что прочитали исследование надежности! Если у вас есть какие-либо вопросы, не стесняйтесь обращаться к нам по адресу Radar@qrator.net