Встречайте релиз «Облачных баз данных»

Рады начать лето с важного события — 1 июня наши «Облачные базы данных» вышли из бета-версии в коммерческий релиз. Мы доработали и автоматизировали обслуживание кластеров БД, чтобы помочь вам сократить время и затраты на поддержку инфраструктуры. Теперь вы можете сосредоточиться на задачах бизнеса и полностью доверить управление базами данных Selectel.

selectel.ru/services/cloud/managed-databases/

Познакомьтесь с «Облачными базами данных»

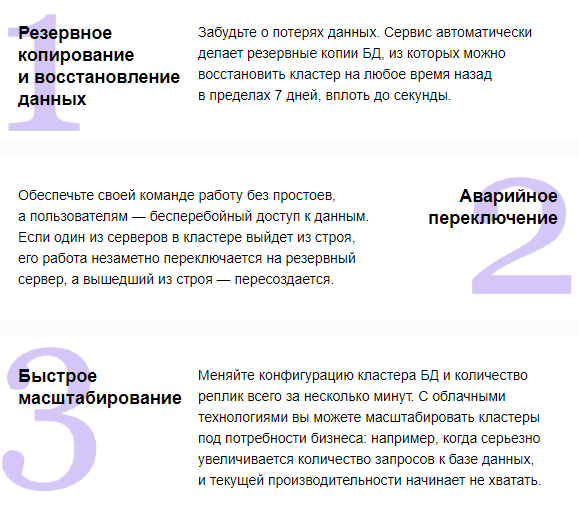

«Облачные базы данных», или Managed Databases — это управляемый сервис, который помогает создавать отказоустойчивые и масштабируемые кластеры БД за несколько минут. Сервис отвечает за настройку, администрирование и резервное копирование кластеров СУБД PostrgreSQL 11 и 12. Создать их можно в привычном и удобном интерфейсе панели Selectel, а управлять с помощью гибкого API.

Что добавили в коммерческую версию

Услуга находилась в бета-версии 5 месяцев — за это время мы значительно доработали сервис по вашим отзывам, расширили функциональность и повысили отказоустойчивость. Спасибо всем за обратную связь — благодаря вашему участию в тестировании мы улучшили сервис и стали ближе к пользователям.

Сколько стоит создание кластера

Для работы с базами данных доступно 6 конфигураций разной производительности, которые отличаются количеством используемых ресурсов: RAM, CPU и NVMe SSD. Накопители подключены напрямую к серверу для снижения задержек в передаче данных. Сервис работает по модели pay‑as‑you‑go: вы платите только за те ресурсы, которые используете.

Стоимость сервиса начинается от 3,58 рублей в час или 2621,72 рублей в месяц за конфигурацию с 4 Гб RAM, 2 ядрами СPU и 32 Гб NVMe SSD. Самая мощная конфигурация состоит из 128 Гб RAM, 32 ядер CPU и 1024 Гб NVMe SSD. Подробнее о стоимости и ресурсах всех доступных конфигураций — на нашем сайте.

Какие планы на будущее

Приоткроем завесу тайны! Уже скоро опубликуем описание публичного API, а еще готовим для вас полезные обновления: например, специальную версию PostgreSQL для 1С, поддержку других СУБД, мониторинг статистики работы кластера БД и возможность самостоятельно включать все расширения. Оставайтесь на связи, чтобы быть в курсе релиза новых фич!

Если у вас остались вопросы, почитайте про услугу в нашей базе знаний.

kb.selectel.ru/docs/selectel-cloud-platform/managed-databases/