Ввод в эксплуатацию ЦОД

Для многих посторонних датацентры рассматриваются с вниманием, потому что они рассматриваются как «черный ящик». Это означает, что подавляющее большинство рассматривает центры обработки данных с точки зрения ввода и вывода практически без понимания внутренней работы. Однако эту точку зрения разделяют немногие, кому посчастливилось увидеть за кулисами. Для них дата-центры — это сложные, но прекрасно спроектированные объекты, которые управляют данными всего мира, которые всегда готовы испытать.

Так как же провести тестирование дата-центра? Достаточно просто, ввод в эксплуатацию! Тестирование системы и определение уязвимостей, которые необходимо устранить для обеспечения успеха проекта. Короче говоря, это обеспечивает плавный переход между этапом разработки сайта и повседневной работой. Ввод в эксплуатацию должен выполняться не только на этапе строительства центра обработки данных, но и должен быть непрерывным процессом в течение всего срока его службы.

Преимущества целесообразного ввода в эксплуатацию:

По данным Uptime Institute (2015), тщательный ввод в эксплуатацию имеет множество преимуществ, некоторые из которых включают в себя:

Проверяет, что оборудование и системы работают в соответствии со спецификацией разработчика.

Обеспечивает парадигму ожидаемой производительности объекта в течение всего срока его службы.

Устанавливает предел, при котором может работать центр обработки данных, что позволяет избежать перегрузки системы.

Предоставляет оператору наилучшую возможность ознакомиться с принципами работы систем, а также с тестированием и проверкой рабочих процедур без риска критических ИТ-нагрузок.

Предпроектная фаза

Шаг 1: Выбор правильной «команды», составление бюджета и планирование.

Одним словом: исследования! Найдите время, чтобы провести правильное исследование, чтобы убедиться, что вы создали компетентную команду. Как только вы нашли подходящего генерального подрядчика, команду разработчиков, агента по вводу в эксплуатацию и поставщиков, вероятность успеха уже возросла в геометрической прогрессии. Бюджет должен охватывать все предметы и персонал, необходимые для поддержки ввода в эксплуатацию. Планирование должно быть своевременным и охватывать все действия по вводу в эксплуатацию, чтобы избежать каких-либо задержек. Оставьте место для гибкости.

Этап проектирования и подготовки к строительству

Шаг 2: Дизайн Отзывы

На этом этапе ваша команда проверяет все планы, контрольные списки и отчеты. Убедитесь, что агент по вводу в эксплуатацию участвует в рассмотрении проекта. Это должно быть сделано на начальных этапах. Это облегчает эффективную коммуникацию, так как агент по вводу в эксплуатацию получает понимание того, как работает система, и ваше намерение проектировать систему. Агент по вводу в эксплуатацию может затем предложить полезные идеи.

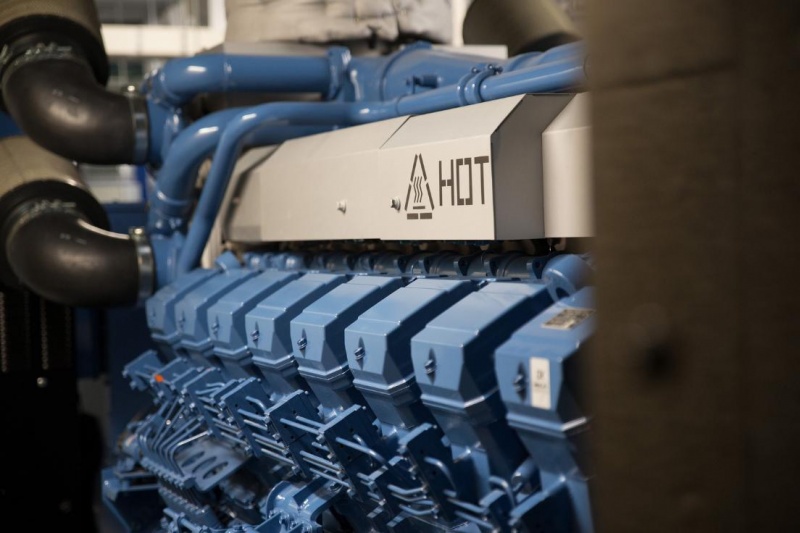

Шаг 3: Заводское Свидетельство

Это используется для проверки работы и емкости компонентов, которые должны быть установлены в центре обработки данных. Эти компоненты включают в себя двигатели-генераторы, системы ИБП, чиллеры, кондиционеры и распределительные устройства. Перед выполнением Factory Witness Testing (FWT) обязательно, чтобы команда проверила сценарий FWT поставщика. Важно заранее составить план участия в каждом FWT, и документация отчетов FWT для выявления недостатков должна быть составлена надлежащим образом.

Фаза строительства

Шаг 4: Оцените оборудование на месте

Проверьте все единицы оборудования, которые прибывают на место, это правильное количество? Есть ли царапины или вмятины? Есть недостатки? Лучше узнать как можно скорее! Отслеживайте все обнаруженные недостатки и устраняйте их соответствующим образом. Не допускайте, чтобы какой-либо дефект проскальзывал через трещины, так как это вредно для успешного ввода в эксплуатацию.

Шаг 5: Подключение оборудования

Начните подключать оборудование. Проверьте, работают ли клапаны и переключатели. Конечно, лучше всего проверить подключение оборудования вместе с поставщиком, чтобы при настройке оборудования не возникало ошибок.

Шаг 7: Организуйте свою операцию / персонал

Персонал, работающий в центре обработки данных, должен понимать «плюсы» и минусы своего объекта. Нет лучшего способа сделать это, чем во время тестирования интегрированной и функциональной системы. Здесь они получат возможность проверить работоспособность системы (то есть схемы управления, автоматический и / или ручной перевод и т. Д.).

Этап ввода в эксплуатацию

Шаг 8: Функциональный ввод в эксплуатацию

Сценарии функционального ввода в эксплуатацию должны быть завершены и проверены командой. Получите обратную связь от команды, прежде чем «бросить вызов» системе. Обзор прогресса и деятельности на ежедневной встрече. Нужно поощрять оперативный персонал быть креативным. Опять же, отследите все недостатки.

Шаг 9: Тестирование интегрированных систем (IST)

Здесь вы можете определить, правильно ли откалиброван ваш аппарат или требуется его настройка. Проверяйте всю информацию, полученную от систем, такую как значения, сигналы тревоги и уведомления. Привлеките оперативную группу, чтобы они узнали, как работает система и как ее маневрировать.

Шаг 10: Документация

Наконец, убедитесь, что вся документация предоставляется по завершении. Операторы могут эффективно управлять центром обработки данных после того, как будут учтены все документы, а именно окончательный ввод в эксплуатацию и готовая документация.

Заключение

Судя по всему, можно с уверенностью сказать, что долгосрочный успех любого центра обработки данных может быть частично (если не полностью) приписан хорошо продуманной и выполненной программе ввода в эксплуатацию. Это позволяет непрерывно устранять уязвимости в процессе, тем самым приводя к постоянному улучшению. В дополнение к этому, операторы с большей вероятностью используют весь потенциал объектов из-за четкого понимания инфраструктуры объектов.

datacenter.com