Протокол пограничного шлюза и защита ваших линодов

Сегодня мы здесь, чтобы поговорить о протоколе пограничного шлюза (BGP) и недавнем шаге, который мы предприняли для его защиты в наших сетях. Некоторое время мы подписывали наши префиксы с помощью Route Origin Authorizations (ROA), но внедрили проверку маршрута на всех наших пограничных шлюзах по всему миру и теперь удаляем префиксы, недействительные для RPKI.

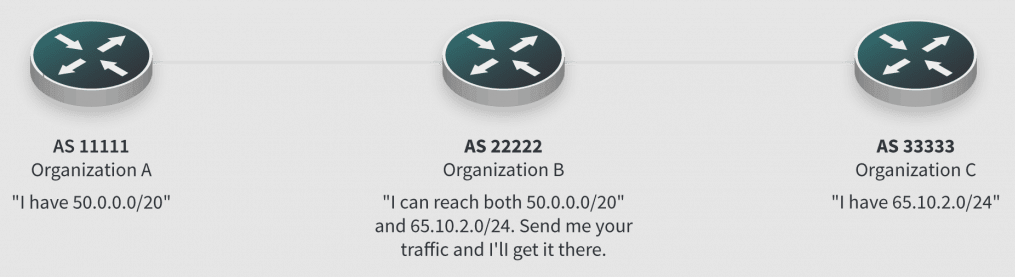

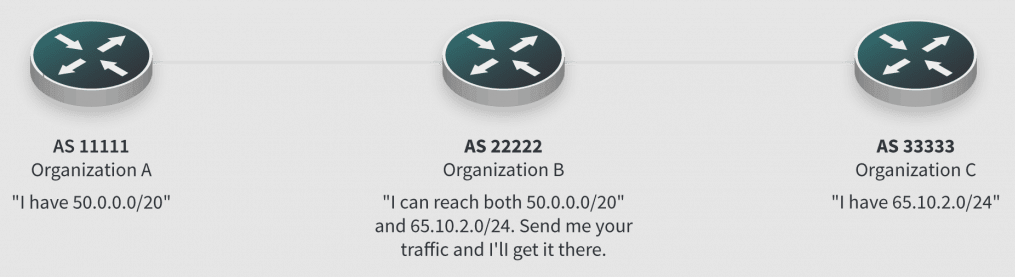

Чтобы понять это изменение, нам нужно понять, как работает протокол TCP. BGP — это один из протоколов, обеспечивающих работу Интернета. Интернет представляет собой обширную сеть сетей. Эти независимые сети имеют свои собственные диапазоны IP-адресов, предоставляемые региональными интернет-регистратурами (RIR). Эти диапазоны — это то, что BGP называет префиксами.

Затем эти префиксы группируются вместе в абстрактной системе, называемой автономной системой (AS), идентифицируемой номером, называемым номером автономной системы (ASN). Наконец, пограничный маршрутизатор каждой независимой сети, говорящий по протоколу BGP, называется равноправным узлом. Для работы BGP каждый узел обменивается информацией о маршрутизации со своими соседними узлами в форме объявлений префикса сети. Поскольку одноранговые узлы могут обмениваться всеми имеющимися у них маршрутами в зависимости от политики маршрутизации, AS не нужно напрямую подключаться к другой AS, чтобы узнать ее префиксы. В таком случае промежуточная AS служит транзитной AS, обмениваясь маршрутной информацией с пограничными AS.

Взлом BGP

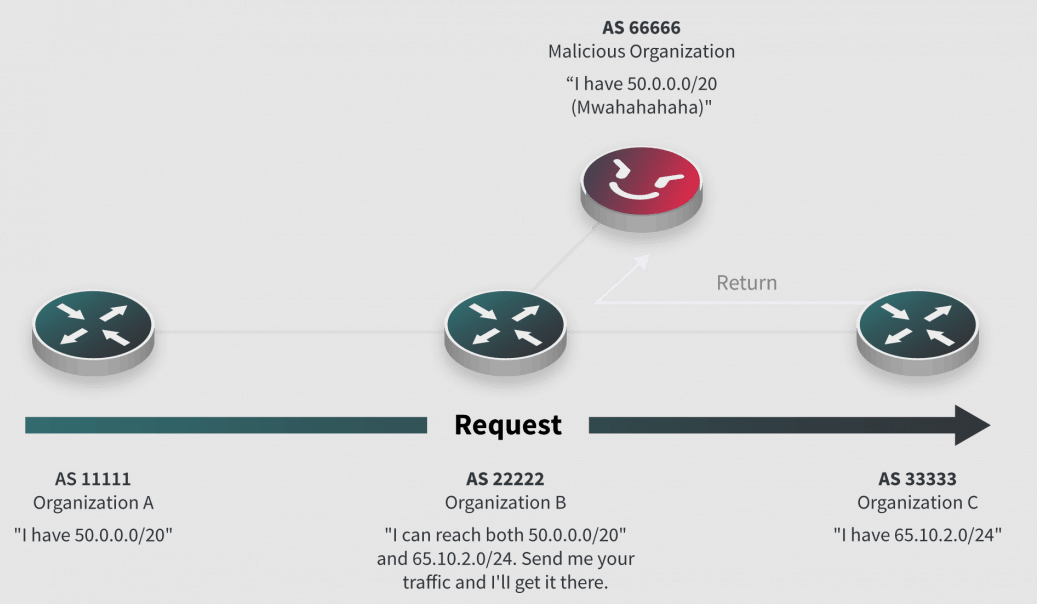

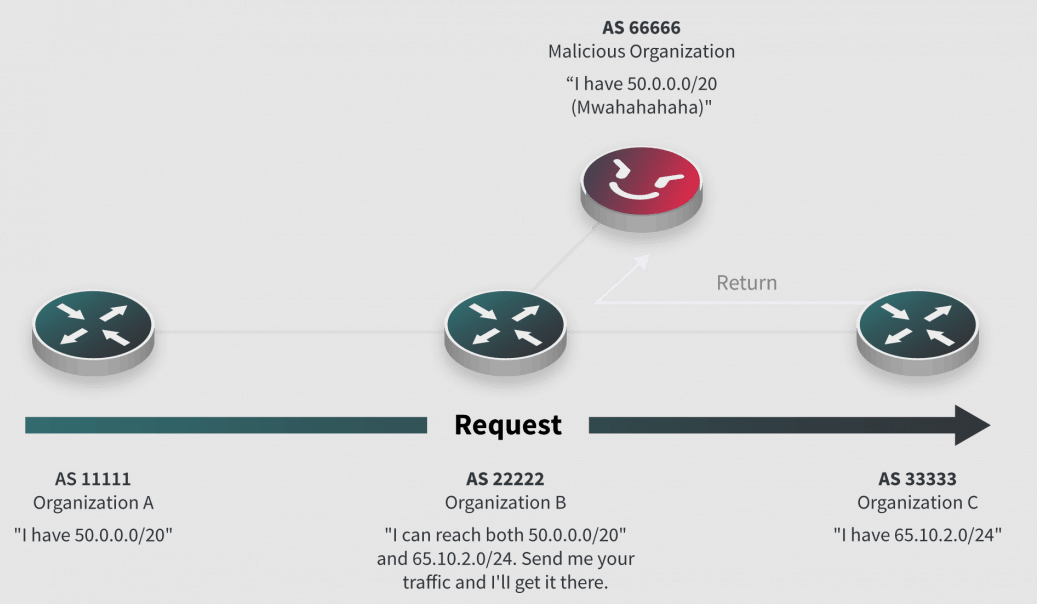

Ложное объявление префиксов, которые никто не контролирует, преднамеренное или случайное, называется захватом BGP. Результатом чего являются различные типы атак, такие как DDoS, мониторинг, спам и многое другое.

Чтобы атака с перехватом BGP была успешной, другие сети должны выбрать захваченный путь как наилучший одним из следующих способов:

Поскольку BGP обычно предпочитает кратчайшую длину пути AS, противник может предложить более короткую длину пути AS, чем законный владелец префикса. Другие атрибуты BGP также могут использоваться для предпочтения пути, но это поведение очень сильно зависит от политик маршрутизации ASN.

Злоумышленник должен объявить более конкретный префикс, чем тот, который может быть объявлен настоящей исходной AS. Перехват на основе длины префикса с большей вероятностью будет успешным, поскольку он не зависит от потенциально сложных политик BGP.

Хотя сложность атаки достаточно высока, чтобы такая атака была успешной, перехват BGP почти невозможно остановить без какой-либо формы авторизации. И здесь в игру вступает RPKI.

RPKI

Думайте о RPKI как о цифровых подписях; он подтверждает, что маршрутизаторы, говорящие по протоколу BGP, принимают только определенные автономные системы, которым разрешено создавать определенные префиксы. По сути, с помощью RPKI объявления о маршрутах BGP, выдаваемые маршрутизатором, могут быть подписаны и проверены на основе сертификата ROA, чтобы гарантировать, что маршрут исходит от держателя ресурсов и является допустимым маршрутом.

Когда в наших сетях включен RPKI, мы подписываем наши префиксы маршрутов с помощью ROA и удаляем объявления BGP из источников с недействительными подписями RPKI. Это действует как превентивная мера против многих угроз, связанных с перехватом BGP, включая DDoS, спам, фишинг, мониторинг данных и многое другое.

Мы делаем все возможное, чтобы сделать Интернет более безопасным. Чтобы узнать больше о RPKI, обратитесь к этой документации от ARIN.

www.arin.net/resources/manage/rpki/

Чтобы понять это изменение, нам нужно понять, как работает протокол TCP. BGP — это один из протоколов, обеспечивающих работу Интернета. Интернет представляет собой обширную сеть сетей. Эти независимые сети имеют свои собственные диапазоны IP-адресов, предоставляемые региональными интернет-регистратурами (RIR). Эти диапазоны — это то, что BGP называет префиксами.

Затем эти префиксы группируются вместе в абстрактной системе, называемой автономной системой (AS), идентифицируемой номером, называемым номером автономной системы (ASN). Наконец, пограничный маршрутизатор каждой независимой сети, говорящий по протоколу BGP, называется равноправным узлом. Для работы BGP каждый узел обменивается информацией о маршрутизации со своими соседними узлами в форме объявлений префикса сети. Поскольку одноранговые узлы могут обмениваться всеми имеющимися у них маршрутами в зависимости от политики маршрутизации, AS не нужно напрямую подключаться к другой AS, чтобы узнать ее префиксы. В таком случае промежуточная AS служит транзитной AS, обмениваясь маршрутной информацией с пограничными AS.

Взлом BGP

Ложное объявление префиксов, которые никто не контролирует, преднамеренное или случайное, называется захватом BGP. Результатом чего являются различные типы атак, такие как DDoS, мониторинг, спам и многое другое.

Чтобы атака с перехватом BGP была успешной, другие сети должны выбрать захваченный путь как наилучший одним из следующих способов:

Поскольку BGP обычно предпочитает кратчайшую длину пути AS, противник может предложить более короткую длину пути AS, чем законный владелец префикса. Другие атрибуты BGP также могут использоваться для предпочтения пути, но это поведение очень сильно зависит от политик маршрутизации ASN.

Злоумышленник должен объявить более конкретный префикс, чем тот, который может быть объявлен настоящей исходной AS. Перехват на основе длины префикса с большей вероятностью будет успешным, поскольку он не зависит от потенциально сложных политик BGP.

Хотя сложность атаки достаточно высока, чтобы такая атака была успешной, перехват BGP почти невозможно остановить без какой-либо формы авторизации. И здесь в игру вступает RPKI.

RPKI

Думайте о RPKI как о цифровых подписях; он подтверждает, что маршрутизаторы, говорящие по протоколу BGP, принимают только определенные автономные системы, которым разрешено создавать определенные префиксы. По сути, с помощью RPKI объявления о маршрутах BGP, выдаваемые маршрутизатором, могут быть подписаны и проверены на основе сертификата ROA, чтобы гарантировать, что маршрут исходит от держателя ресурсов и является допустимым маршрутом.

Когда в наших сетях включен RPKI, мы подписываем наши префиксы маршрутов с помощью ROA и удаляем объявления BGP из источников с недействительными подписями RPKI. Это действует как превентивная мера против многих угроз, связанных с перехватом BGP, включая DDoS, спам, фишинг, мониторинг данных и многое другое.

Мы делаем все возможное, чтобы сделать Интернет более безопасным. Чтобы узнать больше о RPKI, обратитесь к этой документации от ARIN.

www.arin.net/resources/manage/rpki/

0 комментариев

Вставка изображения

Оставить комментарий