Akamai VPC в открытой бета-версии

Виртуальное частное облако (VPC) Akamai сейчас находится в стадии открытого бета-тестирования для всех пользователей.

VPC — это изолированная сеть, которая позволяет облачным ресурсам конфиденциально взаимодействовать друг с другом, выборочно закрывая доступ к общедоступному Интернету или другим частным сетям. В отличие от нашей функции VLAN, VPC работает на уровне 3 модели OSI, совместим с Cloud Firewall и поддерживает несколько подсетей.

VLAN против VPC

Благодаря нашему VPC ваша частная сеть может поддерживать несколько подсетей, а поскольку в нашем проекте нет CIDR верхнего уровня, вы можете иметь несколько диапазонов подсетей RFC1918 в VPC. Например, вы можете иметь диапазон 172.16.0.0/12 и динамически добавлять еще одну подсеть с диапазоном 10.0.0.0/16 в тот же VPC.

Это полезно для миграции или объединения существующих сетевых сред без изменения маршрутизации или статических IP-адресов. При добавлении новой подсети в ваш VPC маршрутизация между ней и всеми существующими подсетями будет работать без какой-либо ручной настройки.

VLAN сохраняет одно преимущество перед VPC: поддержку широковещательной и многоадресной рассылки. Широковещательная рассылка полезна для файловых серверов и серверов печати в локальных сетях для «трансляции» доступности всем конечным точкам, а многоадресная рассылка часто используется для VOIP и видеоконференций.

Доступ к VPC будет осуществляться через наш API и Cloud Manager, а также через Python, Go, Packer, Ansible и Terraform. VPC доступны в большинстве наших основных вычислительных регионов (полный список см. в документации по VPC).

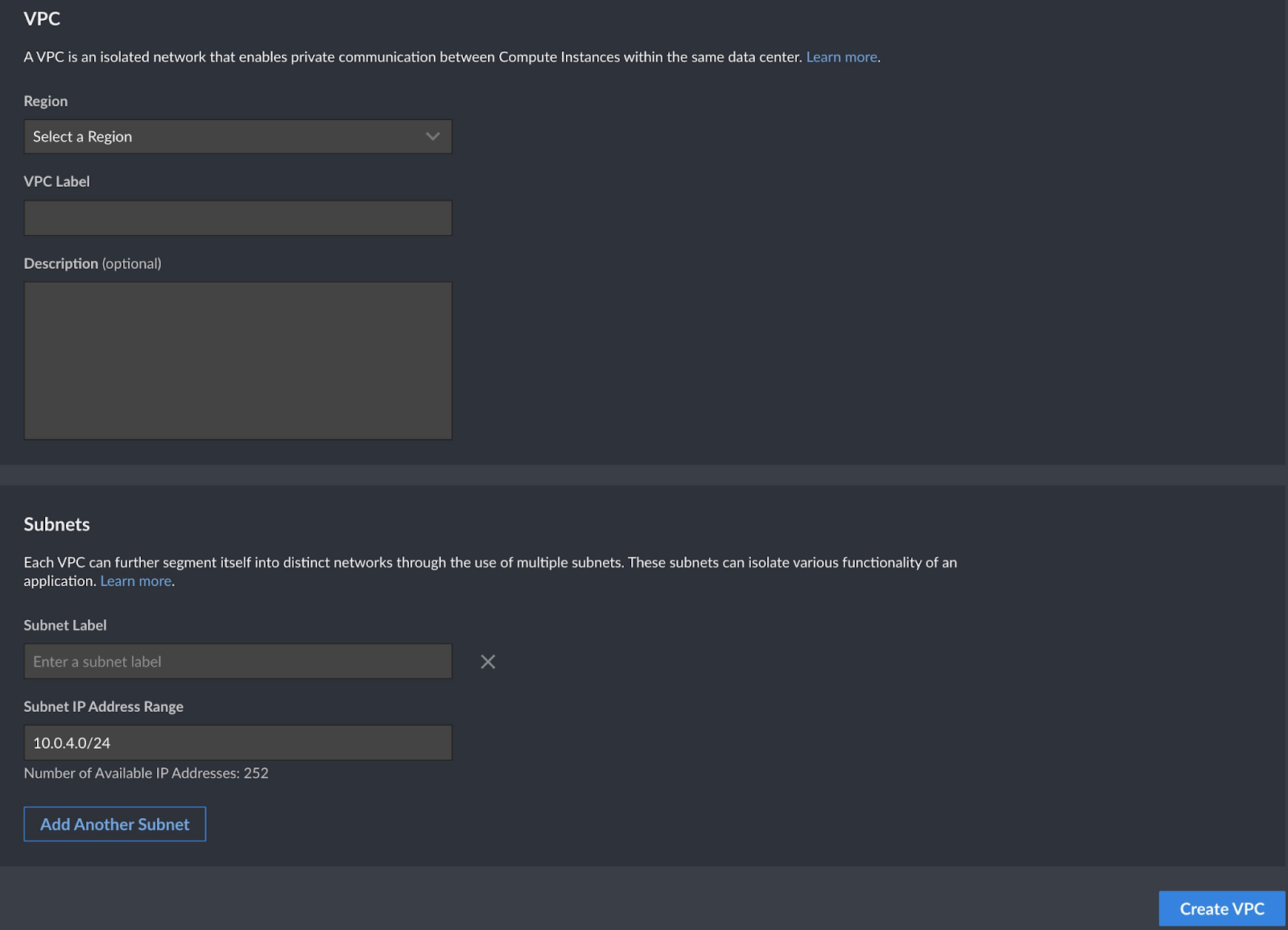

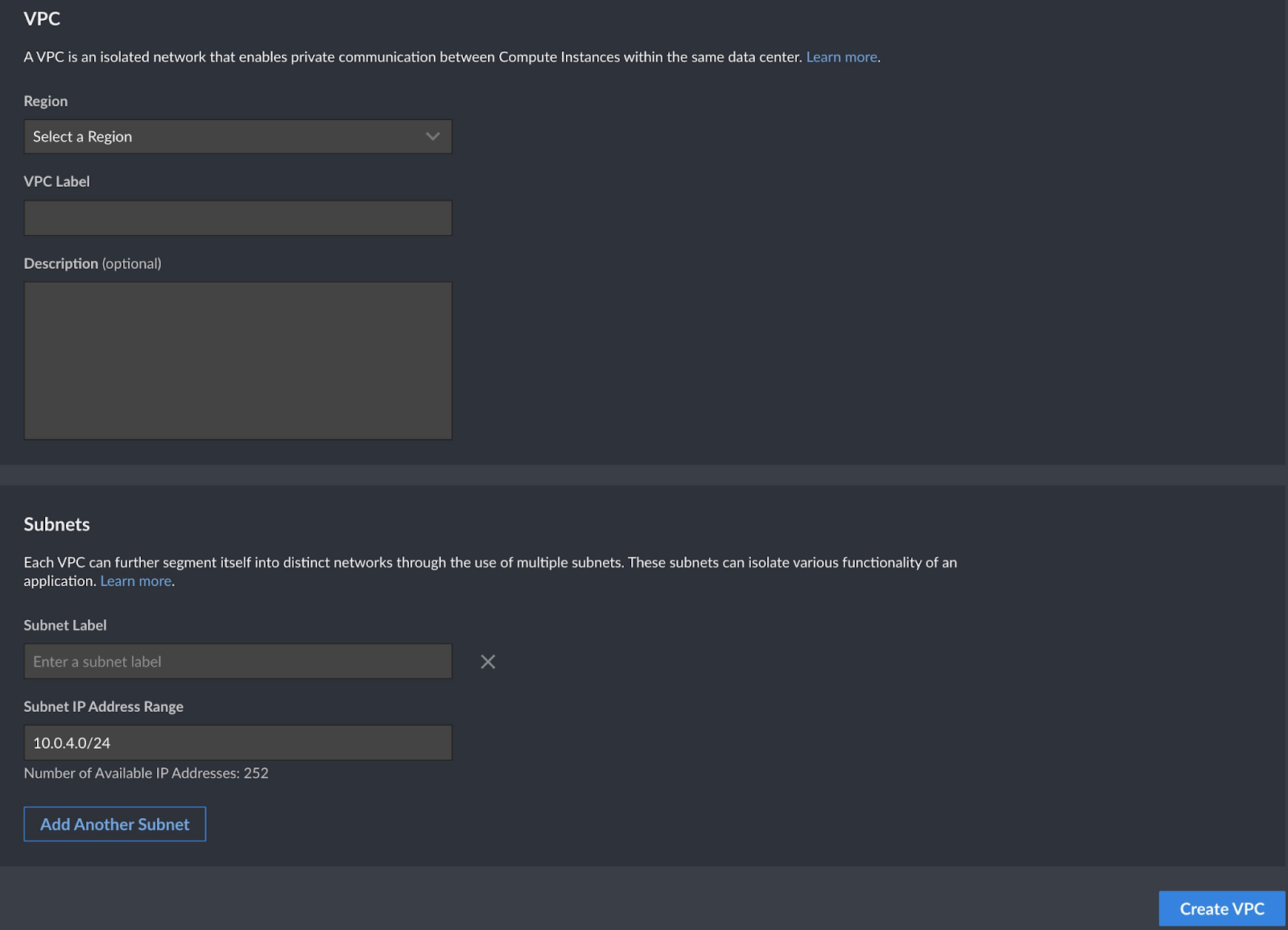

В Cloud Manager вы увидите VPC как доступную опцию на левой боковой панели. Вы также увидите опцию VPC при создании нового вычислительного экземпляра.

VPC можно использовать без каких-либо дополнительных затрат, и это не изменится после того, как функциональность станет общедоступной. Однако ресурсы, развернутые в VPC, оплачиваются по стандартной ставке.

VPC — это изолированная сеть, которая позволяет облачным ресурсам конфиденциально взаимодействовать друг с другом, выборочно закрывая доступ к общедоступному Интернету или другим частным сетям. В отличие от нашей функции VLAN, VPC работает на уровне 3 модели OSI, совместим с Cloud Firewall и поддерживает несколько подсетей.

VLAN против VPC

Благодаря нашему VPC ваша частная сеть может поддерживать несколько подсетей, а поскольку в нашем проекте нет CIDR верхнего уровня, вы можете иметь несколько диапазонов подсетей RFC1918 в VPC. Например, вы можете иметь диапазон 172.16.0.0/12 и динамически добавлять еще одну подсеть с диапазоном 10.0.0.0/16 в тот же VPC.

Это полезно для миграции или объединения существующих сетевых сред без изменения маршрутизации или статических IP-адресов. При добавлении новой подсети в ваш VPC маршрутизация между ней и всеми существующими подсетями будет работать без какой-либо ручной настройки.

VLAN сохраняет одно преимущество перед VPC: поддержку широковещательной и многоадресной рассылки. Широковещательная рассылка полезна для файловых серверов и серверов печати в локальных сетях для «трансляции» доступности всем конечным точкам, а многоадресная рассылка часто используется для VOIP и видеоконференций.

Доступ к VPC будет осуществляться через наш API и Cloud Manager, а также через Python, Go, Packer, Ansible и Terraform. VPC доступны в большинстве наших основных вычислительных регионов (полный список см. в документации по VPC).

В Cloud Manager вы увидите VPC как доступную опцию на левой боковой панели. Вы также увидите опцию VPC при создании нового вычислительного экземпляра.

VPC можно использовать без каких-либо дополнительных затрат, и это не изменится после того, как функциональность станет общедоступной. Однако ресурсы, развернутые в VPC, оплачиваются по стандартной ставке.

0 комментариев

Вставка изображения

Оставить комментарий