Внезапный Трамп, внезапные китайцы и связанные со всем этим процессы сейчас довольно сильно перекроят ИТ-ландшафт.

Кажется, нас ждёт новая космическая гонка, но на этот раз — за AGI.

Новый взлёт крипты, потому что доллару что-то поплохело, и нужен новый цифровой «доллар».

Интернету — вилы. Штука, которая задумывалась как глобальная Сеть, кажется, окончательно перестаёт быть таковой. Сначала отделился Китай с Кваймёном, потом — мы с суверенным Чебурнетом, а сейчас такой же тренд наблюдается в Европе. Потому что Трамп вроде бы конкретно намерен разрывать с ней, и там сейчас будут расти требования к хранению данных у себя. Вероятно, их ждут свой пакет Яровой и ещё пакет с пакетами.

Пакет с пакетами

Трамп, кажется, намерен осуществить разрыв с Европой. Он нацелен на противостояние не только в плане идеологии, но и экономически. Идеологически они уже раскололись по вопросам повестки дня.

Экономически противостояние может привести к разрыву контактов с Европой. Соответственно, в странах Старого Света актуализировались некие опасения насчёт конфиденциальности хранения данных в американских облачных сервисах. Это, например, Amazon, Microsoft, Google и разные запрещённые в России организации. Ещё в составе исполнительной ветви власти в Америке есть Совет по надзору за конфиденциальностью и гражданскими свободами (PCLOB). И вот он был важен, потому что разработал и поддерживал соглашение, которое позволяет странам Европы использовать облачные сервисы Большой четвёрки безопасно. По факту этот совет перестал работать, и европейцы начали немного паниковать: теперь у них может не оказаться юридических оснований, чтобы хранить там данные.

Соответственно, дальнейшее хранение европейских данных в американских дата-центрах будет нелегальным. Им также придётся двигаться по пути, выбранному Россией, и создавать какие-то свои суверенные ЦОДы.

В Европе уже есть довольно строгие правила обработки данных. Дальше это может вызвать как передел рынка между США и ЕС, так и дополнительную волну регуляторики, которую мы уже, собственно, видели в России и которая сопровождает этот передел.

В целом, как я говорил, Интернет, некогда задумывавшийся как глобальная история, разбивается на локальные Чебурнеты. Моя

первая статья на Хабре в 2019 году была как раз про начало этого процесса. Там я писал, что Интернет больше не будет местом, где нет цензуры. Соответственно, всё это сейчас и происходит. Каждая страна в меру своих сил делает свою ракушку в соответствии со своим действующим законодательством.

Добро пожаловать в новый дивный мир.

Крипта

Уже очевидно, что крипта — это один из столпов политики Трампа как относительно IT, так и относительно экономики. Он уже подписал указ о превращении США в криптостолицу планеты. Плюс вся команда собралась там соответствующая — со своими shitcoin.

Соответственно, таким образом они тоже готовятся навязать некоторое соперничество развитым экономикам по лидерству в области цифровых финансов.

У нас к наступлению крипты уже подготовились. По факту ликвидировали все более-менее крупные обменники. Создали реестр майнеров. Цифровой рубль тоже обсуждается чуть ли не каждый день.

Неконтролируемая крипта в этой сфере для России не нужна. Здесь наша страна не будет никак соперничать.

Я вижу этот процесс как сокращение доли доллара в международных расчётах и постепенную его замену на новую криптовалюту. Это нужно, чтобы побороть проблемы с инфляцией и госдолгом. Что ещё важно: если криптовалюта контролируется государством, то некоторые транзакции можно не только отслеживать, но и просто обнулять. Аннулировать. Ушедшие в подземелье коины можно просто отзывать, как и нецелевое использование средств.

Снятие ограничений на AI

Сейчас США делают огромную ставку на AI. В СМИ уже пишут про новую гонку вооружений. 500-миллиардный проект Stargate — очень хороший сигнал.

Опять же у меня есть ощущение, что им стало понятно: они с удовольствием повторили бы космическую гонку, когда все занимаются непонятно чем, а им нужно навязать эту самую гонку. Навязали же когда-то конкуренцию Советскому Союзу в космосе, а в итоге мы не вложились в социальную политику и у нас люди просто вышли, выбрав нужных политиков за колу с джинсами.

Смысл в том, что все надежды перекладываются на искусственный интеллект: именно он, может быть, будет решением накипевших вопросов человечества. Для Штатов я рассматриваю это как вариант ослабления конкурентов, чтобы люди вкладывались не в оборонку, а в искусственный интеллект.

Вот тут на сцену и вышли китайцы, которые подали тонкий деликатный сигнал о том, что в эту игру можно играть и по-другому.

С другой стороны, крупные модели всё же решают конкретные прикладные задачи, и жить государству без таких штук всё сложнее. Вопрос создания суперинтеллекта — это уже задача чуть ли не государственной безопасности. Соответственно, и у нас в России уже есть стратегия развития ИИ до 2030 года. Конечно, мы очень сильно ограничены по вычислительному железу и Старгейт не развернём, но всё же доступ к железу имеем и развивать проекты можем. Понятно, не стоит ожидать от России, что мы втянемся в гонку Китая и Америки. Мы тоже что-то будем потихоньку делать, но не сможем конкурировать, во-первых, по финансовым соображениям, а во-вторых, из-за санкций. Сбер и другие игроки уже очень много вкладывают в AI. Не в облака, потому что это инфраструктура, а именно в AI. Если такие проекты выстрелят, то они дадут огромные прибыли.

Сейчас, если у вас в бизнесе не используется AI, вы вряд ли можете рассчитывать на раунд инвестиций. Нет LLM — всё равно, что сказать, что вы не владеете компьютером. Жалко, что ни врачи, ни юристы скоро и двух слов без модели связать не смогут, но таков новый мир.

Железо

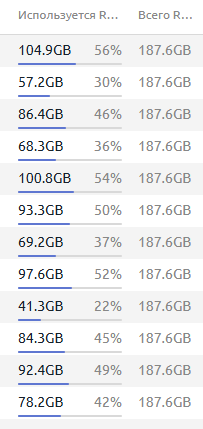

Чтобы у вас были ЦОДы, надо начать строить их за пять–семь лет до момента ввода в эксплуатацию. Сейчас сдаются проекты, которые начинали строить ещё в сытом 2018-м. Ещё пару лет будут сдаваться проекты, которые начинали строить позже. А потом — вилы: сейчас их не начинают из-за того, что инфраструктура дорогая и неприбыльная (во многом из-за ставки рефинансирования и санкций).

В результате через три-четыре года ЦОДы смогут позволить себе только избранные, а малый и средний бизнес опять начнёт снижать требования к размещению и ставить сервера в гаражах и в серверных в офисе. Если ничего не поменять, то через четыре-пять лет это произойдёт и сервера будут стоять условно под диваном.

Главная физическая константа

Есть шутка, что в любой момент истории физики до управляемого термоядерного синтеза остаётся 20 лет.

Вот что случилось относительно недавно:

Реактор, расположенный в Хэфэе в провинции Аньхой, генерировал постоянный поток плазмы в течение 1 066 секунд при температуре 180 миллионов °F (100 миллионов °C) — в семь раз горячее ядра Солнца. Это превосходит предыдущий мировой рекорд в 403 секунды, также установленный EAST в 2023 году.

В общем, всё идёт к тому, что осталось 20 лет до революции в области энергетики. Мне вообще сложно представить, каким будет эффект, когда это произойдёт. Бесплатное электричество в любой точке планеты в любом количестве — это очень сильно.

Отмена санкций

На мой взгляд, абсолютно неважно, отменят санкции или нет. Точнее, не очень значимо для ИТ-рынка России в ближайшей перспективе. Конкурентный ландшафт на IT-рынке в России не поменяется.

Грубо говоря, все, кто ушёл, не смогут дёшево и быстро вернуться. Надо будет вложить какой-то триллион, заплатить штрафы за Гугл и войти в реестр РКН. Опять же вряд ли все кинутся покупать лицензии MS, потому что они могут уйти и во второй раз.

С другой стороны, санкции могут и усилить. Сейчас, например, русских определяют по e-mail и IP, а можно делать это и более реалистично. Примеры мы тоже уже видели.

ruvds.com/ru-rub