Почему OVH станет OVHcloud? 20 июля

В течение 2016 года я осознал сложность предлагать широкий спектр продуктов для всех разных клиентов, живущих во всем мире. Мы предлагаем доменные имена и веб-хостинг для веб-мастеров и цифровых агентств, мы также предлагаем выделенные серверы для системных администраторов, Public Cloud для разработчиков или Cloud Hybrid для бизнеса. В целом у нас есть 25 производственных линий, более 92 коммерческих предложений с более чем 1000 коммерческих ссылок, которые используются 1,4 миллионами клиентов в 138 странах мира.

Для этого разнообразия продуктов мы должны добавить сложность единой поддержки клиентов по телефону и электронной почте на нескольких языках для всех продуктов. Между всеми брендами, всеми языками, всеми валютами, всеми центрами обработки данных мы управляем более чем 70 веб-сайтами. Многие из наших клиентов — деловые партнеры, технологические партнеры, которые все очень отличаются друг от друга, и которые правильно задают разные отношения, чем с непосредственными клиентами.

Как создавать новые центры обработки данных по всему миру, разрабатывать новые продукты, решать существующие клиенты и все новые, во всех этих новых географических регионах? Как помочь им расти с OVH, знать, как принимать обратную связь, в более глобальном OVH, сохраняя нашу первоначальную ДНК, которая сделала наш успех?

Мы должны все упростить.

Бренд

«Что вы делаете в OVH?». Это вопрос, который меня спрашивают, как только я выйду за пределы Европы. Каждый раз я делаю 2-3 минуты, чтобы объяснить наш бизнес Cloud Computing. Этот бизнес — очень промышленный, очень аппаратный, очень CAPEX, как очень программное обеспечение, так и код, очень программное обеспечение, и в то же время глобальный, с клиентами по всему миру, клиенты все разные. Как сохранить эти 2-3 минуты? Как заставить людей сразу понять, что делает OVH? Окна из наших офисов в Париже, мы видим, что поезда работают. Что мы должны поставить на вершину нашей семиэтажной башни, какой логотип, какой бренд, чтобы объяснить наш бизнес всем тем путешественникам, которые уделяют нам меньше 1 секунды внимания?

Естественно, мы пришли к выводу: нам нужно было бы изменить бренд и добавить слово « облако ». Даже если в глазах наших исторических клиентов, вундеркиндов, это остается модным словом, я не нашел лучшего описания нашей работы. Это факт: OVH — это облако.

Наши клиенты

В 2017 году мы работали над первым разъяснением того, что мы хотели предложить всем нашим клиентам, всем нашим партнерам. На Саммите 2017 я объявил о создании трех миров: OVHmarket, OVHspirit и OVHenterprise. В моей голове это был проект нескольких недель. Понятно, это просто, и так будет быстро. Да, но нет, это не так просто реализовать.

С нашими клиентами я всегда хотел иметь прямые и конкретные обмены, и я не прошу их быть политически корректными. Мы живем в мире, который развивается на полной скорости, мы должны избегать ненужного времени. Как обычно, наши клиенты выполнили эту миссию, просто сказав нам, что они ничего не понимают. Ничто не сравнится с реальной обратной связью, которая не может быть поставлена под сомнение, потому что это клиент. По определению, он хорош. Хотя это иногда трудно услышать, мне это нравится. Потому что я сэкономлю время.

Все эти обратные связи заставило меня понять, что изменение имени, создание юниверсов, это не проект, который может быть реализован через две недели. Тем более, что мы не могли просто создать один OVHspirit. Фактически, за вселенной OVHspirit мы обнаружили 2 типа клиентов. Поэтому было необходимо создать

4-ю вселенную в дополнение к OVHmarket, OVHspirit и OVHenterprise:

OVHstack. Добавить четвертый? Не все ли снова становится слишком сложным? Разве мы не слишком далеко от нашей первоначальной цели упрощения всего?

Много вопросов для простого и быстрого проекта. Наконец, я решил заняться немного времени, прежде чем действовать. И в течение этих нескольких месяцев 2017-2018 годов в OVH все изменилось: набор почти 1000 человек, выкуп коробки в США, структурирование OVH с 2500 людьми в 18 странах, строительство 12 центров обработки данных, модернизация COMEX, а затем предложение о позиции генерального директора OVH Мишелю Паулину. Он движется вперед! И именно благодаря прибытию Мишеля я смог вернуться с сентября 2018 года в контакт с нашими клиентами и начать тратить время, объясняя, что я имел в виду.

Опыт использования

Коммерчески мы будем говорить о OVHcloud. Мы примем 12-18 месяцев, чтобы привыкнуть к нашим клиентам, нашим партнерам, а также нашим командам, чтобы мыслить Вселенной. В конце концов, OVHcloud будет группировать 4 Universes: OVHmarket, OVHspirit, OVHstack и OVHenterprise. Таким образом, мы будем общаться через один бренд OVHcloud и с теми же продуктами по всему миру.

Итак, почему эти 4 Вселенной? Из-за опыта использования. Не всем клиентам нужен такой же опыт работы с OVH. Они хотят одни и те же продукты, да, но они не потребляют их и не используют их одинаково, и они не хотят, чтобы их сообщали одинаково.

Коммерческий опыт. Наши клиенты не хотят обновлять свои продукты таким же образом. С 2015 года мы работаем над новым бэкэндом под кодовым названием «Агора». Эта новая биллинговая система здесь, чтобы заменить старую, которую я закодировал в 1999 году, и что команды обогатились последовательно. После 3 лет развития мы реализовали его в США, и он работает очень хорошо, но с особенностями, которые хотят американцы. Со всеми приложениями, iPhone, все SaaS,

мы думали, что наши европейские клиенты будут готовы к автоматическому обновлению. Это не так. Наши клиенты пришли и остановились в OVH для типа отношений и привычек, которые мы создали с ними. Мы не должны дестабилизировать это. Поскольку автоматическое обновление не подходит, мы его принимаем к сведению, и мы разработаем новые платежные модули в новом бэкэнд, которые позволят вам получать ежемесячное напоминание, чтобы оплатить его обслуживание. Даже если некоторые клиенты забывают продлить, и мы приостанавливаем и возобновляем обслуживание после оплаты, клиенты хотят жить этим опытом. Поэтому мы это делаем.

Технический опыт Все клиенты не хотят настраивать продукт таким же образом. Некоторым людям нравится принцип Менеджера, который управляет всеми продуктами. Все у них на глазах, и все ясно. В 2 клика они меняют конфигурацию, и она работает. Этот технический опыт, который мы предлагаем с самого начала OVH. Каждый щелчок запускает код, который перенастраивает центры обработки данных и все в них. Параллельно с Менеджером мы предложили API, которые позволяют клиентам, которые хотят автоматизировать конфигурации. Они не хотят кликать, но они хотят закодировать собственное программное обеспечение и включать код для настройки наших центров обработки данных, наших продуктов.

Опыт поддержки. Наши разработчики Geek, эксперты Linux, которые компилируют ядро через 10 минут после анонсирования новой версии, даже если она находится в 3 часа ночи с субботы по воскресенье, им не нужна поддержка, чтобы знать как использовать наши продукты. Когда у них есть проблема с продуктом, они сами проводят проверку самих тестов, чтобы выяснить, в чем проблема. И только если проблема связана с OVH, они свяжутся с нами, чтобы решить проблему. Для такого типа клиентов OVH предлагает очень быструю поддержку инцидентов, и все. И наоборот, другие клиенты свяжутся с нами, сказав: « Я ничего не делал, и он больше не работает». Они должны сопровождаться и выяснять, почему это не работает. В принципе, не в миссиях поддержки искать, почему это не работает. Но если жесткий диск выделенного сервера заполнен, из-за журналов и веб-сервера больше не работает, клиент все равно обращается за помощью. В конце концов, OVH должен поэтому предлагать такую поддержку, возможно, с нашими партнерами. Мы не будем делать это по умолчанию, потому что это раздует цену поддержки для всех, особенно для опытных клиентов, которым это не нужно.

OVHmarket

OVHmarket доступен только в Европе. Вселенная существует для отдельных людей, самозанятых, малых и средних предприятий. Цель состоит в том, чтобы помочь им использовать цифровую и повысить производительность благодаря всем инструментам, которые можно найти в Сети. Здесь мы находим все продукты доступа в Интернет, ADSL, SDSL, оптоволокно для бизнеса, IP-телефонию с арендой или приобретением предварительно сконфигурированных телефонов Plug and Phone, доменные имена, услуги электронной почты и Exchange, веб-хостинг или даже веб-облако. В дополнение к продуктам, которые мы создаем и управляем самостоятельно, мы работаем над интеграцией новых продуктов в технологическое партнерство. Я расскажу об этом в другом блоге.

OVHspirit

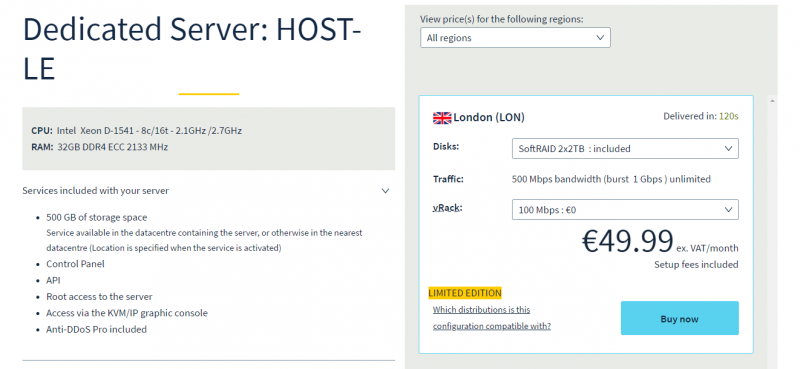

OVHspirit — это историческое сердце нашего бизнеса. Страстная техника и инновации. Мы известны тем, что предлагаем выделенные серверы, которые являются непревзойденными по соотношению цены и производительности. OVHspirit позволит нам продолжать выступать на этом рынке в Европе и США. Он включает в себя все продукты инфраструктуры, такие как выделенные серверы, VPS или частное облако. Здесь мы хотим предложить все предложения Kimsufi и SoYouStart. Также у нас есть инновационная дорожная карта OVHspirit, о которой я расскажу в другом блоге.

OVHstack

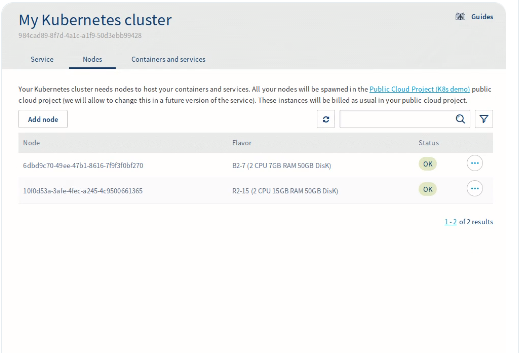

Для всех наших клиентов, которые хотят API, мы работаем над OVHstack. Для тех, кто хочет автоматизировать все. Цель состоит в том, чтобы предложить Public Cloud с каталогом стандартных продуктов, которые можно использовать с помощью открытых API. Благодаря миграции нашего APIv6 в API OpenStack, наше Public Cloud будет уважать рыночные стандарты и позволить нашим клиентам использовать Terraform, Ansible, с открытым исходным кодом экосистемы. Кроме того, используя все эти стандартные API, и благодаря принципу микросервиса, мы ускоряем время инноваций. Я расскажу об этом более широко в блоге.

OVHenterprise

Чтобы продолжить качество, мы внедрили новый стандарт, включающий сертификаты ISO 27000, PCI-DSS, SecNumCloud и т. Д. предлагать частное облако для всех критических миссий компании. Клиент полностью изолирован от всех остальных и может попросить нас развернуть все облачные сервисы в этой полностью частной среде. Скажем иначе, OVHenterprise — это OVHspirit и OVHstack для больших ящиков.

Прогрессивная трансформация

Все четыре Вселенные прибудут в ближайшие месяцы на наших сайтах в Европе, Канаде и Соединенных Штатах. Чтобы избежать путаницы, мы решили постепенно перенести все сайты OVH на один веб-сайт. Все предложения будут представлены на OVHcloud.com в Европе, Канаде и США. Все клиенты смогут параллельно использовать то, что их интересует в каждой Вселенной, и / или выбрать одну вселенную, которая им подходит лучше, выбрать опыт, который они хотят жить в OVH.

Для меня это — то, что нужно действовать и думать в компании мирового класса, чтобы сделать OVH уникальным, быть на вершине во всех областях и показать нам при любых обстоятельствах в разгар наших обязательств и нашей ответственности. Мы — альтернатива.