Worldstream выпускает программно-определяемую сеть с MSP Deltics в качестве стартового партнера

Worldstream, быстрорастущий голландский поставщик технологических решений Infrastructure-as-a-Service, который является главным спонсором и инициатором имени голландской сборной чемпионки мира по спринту Ютты Леердам по фигурному катанию, официально запустил собственную разработку. Эластичная сеть Worldstream ». Партнером по запуску является поставщик управляемых услуг (MSP) Deltics из Хенгело, Нидерланды. На основе этой программно определяемой сети торговый партнер теперь представляет ряд продуктов «как услуга», использующих эту SDN, начиная с решений для резервного копирования, аварийного восстановления и архивирования.

Worldstream выпускает программно-определяемую сеть с MSP Deltics в качестве стартового партнера

На разработку Worldstream Elastic Network (WEN) инженерной группе Worldstream по исследованиям и разработкам потребовалось более года. WEN — это программно-определяемая сеть (SDN), использующая технологию EVPN VXLAN. Эта SDN построена на основе магистрали глобальной сети Worldstream с пропускной способностью 10 Тбит/с.

Решения для резервного копирования и аварийного восстановления, запущенные Deltics и основанные на Worldstream Elastic Network, представляют собой начальный выбор новых вариантов предложения, которые MSP Deltics определила с помощью платформы Worldstream SDN.

Потребительские ИТ

Приложения: гибридные ИТ, Интернет вещей, периферийные вычисления.

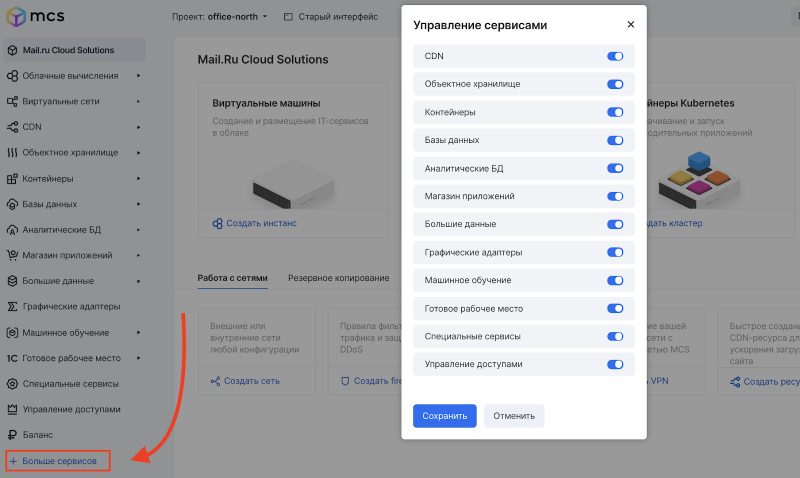

В качестве SDN Worldstream Elastic Network предлагает поставщику управляемых услуг Deltics возможность расширить свой портфель за счет продуктов «по запросу». Первые продукты «как услуга», выпущенные Deltics через эту SDN, включают решения для резервного копирования и аварийного восстановления, но возможно гораздо больше. Вы можете подумать, например, о предложении «по запросу» (и с оплатой по факту использования) аппаратного обеспечения без покрытия, гипервизоров, виртуальных машин, облачных экземпляров, двойных и нескольких центров обработки данных, а также решений для кибербезопасности. Подобные решения могут быть развернуты в центрах обработки данных, где базовая магистраль имеет сеть Point-of-Presence (PoP), в Нидерландах и во всем мире.

Функциональность может быть динамически взаимосвязана через эластичную сеть Worldstream. Решение SDN также предоставляет облачные точки входа с защищенными подключениями к популярным облачным провайдерам, а рабочие нагрузки могут переноситься в реальном времени между центрами обработки данных. Это делает программно-определяемую сеть подходящей для современных приложений, таких как гибридные ИТ, IoT (Интернет вещей) и периферийные вычисления.

Стандартизация, пропускная способность и задержка

Worldstream выпускает программно-определяемую сеть с MSP Deltics в качестве стартового партнера

На разработку Worldstream Elastic Network (WEN) инженерной группе Worldstream по исследованиям и разработкам потребовалось более года. WEN — это программно-определяемая сеть (SDN), использующая технологию EVPN VXLAN. Эта SDN построена на основе магистрали глобальной сети Worldstream с пропускной способностью 10 Тбит/с.

Решения для резервного копирования и аварийного восстановления, запущенные Deltics и основанные на Worldstream Elastic Network, представляют собой начальный выбор новых вариантов предложения, которые MSP Deltics определила с помощью платформы Worldstream SDN.

Потребительские ИТ

На основе WEN теперь мы можем установить место для отказоустойчивого центра обработки данных Plug & Play. В центрах обработки данных, где основная магистраль сети Worldstream имеет сетевой PoP. Настроить такое решение для резервного копирования и аварийного восстановления стало очень просто. Он предлагает нам гибкость, ориентированную на облако, которая соответствует потребностям наших заказчиков в области ИТ. В области безопасности, задержек и производительности использование SDN Worldstream также предлагает значительную добавленную стоимость для наших клиентов — при снижении затрат примерно на 50 процентовговорит Роб Бултман, коммерческий директор Deltics

Раньше нам приходилось устанавливать отдельный сетевой канал для расположения центров обработки данных при аварийном восстановлении. В итоге фид состоял из 5-6 сетевых провайдеров, что часто делало его довольно сложным и не совсем прозрачным. Кроме того, многие вещи сначала нужно было подготовить технически, что обычно занимало довольно много инженерного времени. Кроме того, с точки зрения производительности не было никаких гарантий, если только вы не готовы платить большие деньги за развертывание собственных волоконговорит Роб Бултман

Приложения: гибридные ИТ, Интернет вещей, периферийные вычисления.

В качестве SDN Worldstream Elastic Network предлагает поставщику управляемых услуг Deltics возможность расширить свой портфель за счет продуктов «по запросу». Первые продукты «как услуга», выпущенные Deltics через эту SDN, включают решения для резервного копирования и аварийного восстановления, но возможно гораздо больше. Вы можете подумать, например, о предложении «по запросу» (и с оплатой по факту использования) аппаратного обеспечения без покрытия, гипервизоров, виртуальных машин, облачных экземпляров, двойных и нескольких центров обработки данных, а также решений для кибербезопасности. Подобные решения могут быть развернуты в центрах обработки данных, где базовая магистраль имеет сеть Point-of-Presence (PoP), в Нидерландах и во всем мире.

Функциональность может быть динамически взаимосвязана через эластичную сеть Worldstream. Решение SDN также предоставляет облачные точки входа с защищенными подключениями к популярным облачным провайдерам, а рабочие нагрузки могут переноситься в реальном времени между центрами обработки данных. Это делает программно-определяемую сеть подходящей для современных приложений, таких как гибридные ИТ, IoT (Интернет вещей) и периферийные вычисления.

Стандартизация, пропускная способность и задержка

Прозрачность и стандартизация базовой инфраструктуры, а также масштабируемость услуг важны для ИТ-решений« как услугзаявил Дельтис.

Во внешнем интерфейсе все, что мы делаем для клиентов, должно быть по-настоящему уникальным, в то время как в серверной части должна быть технически возможность развертывать вещи одинаково каждый раз. Кроме того, должна быть возможность применять гарантии производительности к этим услугам. С WEN мы можем все. Значения пропускной способности и задержки гарантируются благодаря частным соединениям. Время отклика фиксировано. SLA фиксированы. Это позволяет нам легко продавать решения по запросу за счет ежемесячной платы. Резервное копирование и аварийное восстановление — это первое предлагаемое нами решение на основе WEN. В этом конкретном случае мы используем WEN для передачи данных во флагманский центр обработки данных Worldstream в Налдвейке в расширении локальной сети клиента. Заказчик этого не замечает. Это также может включать другой центр обработки данных, где присутствует PoP физической сети Worldstreamговорит Бултман

Используя технологию EVPN VXLAN, уникальная программно-определяемая архитектура, разработанная нашей научно-исследовательской группой, фактически добавляет эластичный слой в магистраль глобальной сети Worldstream. Это дает нашим клиентам полное руководство и контроль над центрами обработки данных, сетью и функциями кибербезопасности, которые они могут предложить как услугу в Нидерландах и во всем мире. Решающее значение для безупречной работы решения для резервного копирования и аварийного восстановления, предлагаемого сейчас Deltics, является контроллер SDN, разработанный нашей командой инженеров. Фактически, это «мозг» нашей программно-определяемой сетиговорит Тим Воллебрегт, директор по сетевым и облачным сервисам Worldstream