18 декабря 2024 г.

18 декабря 2024 г.

Рег.ру вошел в рейтинг ключевых провайдеров Kubernetes

По показателям функционала Managed Kubernetes компания Рег.ру включена в топ-10 ведущих поставщиков по версии Market.CNews в 2024 году.

10 декабря 2024 г.

Рег.ру запустил сервис объектного хранилища S3 в облаке

Новое облачное решение подойдет для хранения больших объемов информации, работы с Big Data и обработки данных для ИТ-проектов с искусственным интеллектом и машинным обучением.

05 декабря 2024 г.

Операционная система Astra Linux появилась в облаке Рег.ру

«Группа «Астра» и Рег.ру обеспечили доступ к ОС Astra Linux в облачной инфраструктуре провайдера. Сотрудничество двух компаний открывает новые возможности для пользователей, предлагая стабильное и безопасное решение для бизнеса и государственных учреждений.

20 ноября 2024 г.

Рег.ру организует удаленные рабочие места

Компания запустила сервис для организации удаленных рабочих мест на базе технологии Virtual Desktop Infrastructure (VDI).

07 ноября 2024 г.

Рег.ру помог изучить за сутки 350 млн товаров на маркетплейсах

В облаке Рег.ру аналитическое агентство Sellematics исследовало данные о российском e-commerce рынке.

30 октября 2024 г.

Рег.ру объявляет о запуске облачных серверов с GPU

Компания начала предоставлять в аренду специализированные облачные серверы для работы с ИИ и сложной аналитикой.

14 октября 2024 г.

Рег.ру вошел в рейтинги крупнейших российских поставщиков IaaS, PaaS и SaaS

По показателям выручки за 2023 год Рег.ру занял 4 место в категории PaaS, 16 место — в IaaS и 78 место — в SaaS в списках крупнейших облачных поставщиков России. Такие результаты были опубликованы в обзоре CNews Analytics, посвященном облачным сервисам.

08 октября 2024 г.

Рег.ру перенес в облако инфраструктуру 1С-платформы Boxberry

Логистический сервис Boxberry разместил часть IT-инфраструктуры в облачной платформе Рег.ру и на треть ускорил работу 1С, сохранив первоначальный бюджет.

09 сентября 2024 г.

Рег.ру и YCLIENTS заключили соглашение о сотрудничестве

Рег.ру объявляет о начале сотрудничества с одним из ведущих сервисов для автоматизации бизнеса YCLIENTS.

04 сентября 2024 г.

Рег.ру подключил десятый ЦОД в России

Рег.ру нарастил сеть ЦОД и подключил дата-центр уровня Tier III в Самарской области. Расширение сети позволит покрыть растущий спрос на облачные сервисы и обеспечить геораспределенность бизнеса.

30 августа 2024 г.

Облачная платформа Рег.ру включена в реестр российского ПО

Рег.ру сообщает о включении в единый реестр программного обеспечения Минцифры России собственной облачной платформы. Продукт внесен в классы средств обеспечения облачных и распределенных вычислений, серверного и связующего программного обеспечения.

22 августа 2024 г.

Рег.ру за год привлек 5 тыс. клиентов на облачную платформу

За год в облачную платформу Рег.ру перенесли свои проекты более 5 тыс. российских компаний. Основная категория заказчиков — представители среднего и малого бизнеса РФ.

15 августа 2024 г.

Рег.ру отмечает массовый переход бизнеса на доменную почту

Представители бизнеса России стали активнее переходить с зарубежных e-mail платформ на отечественные, а предпочтение отдавать доменной почте. За год востребованность почты на домене в Рег.ру выросла на 22%.

06 августа 2024 г.

Рег.ру объявляет о выходе на рынок KaaS-решений

Рег.ру расширил линейку услуг и запустил новое решение Kubernetes as a Service. Сервис позволяет автоматически развертывать, масштабировать и обслуживать контейнерную инфраструктуру.

01 августа 2024 г.

Рег.ру предоставил возможность работать с Big Data в облаке

Рег.ру адаптировал облако для работы с Big Data. Пилотный проект реализован совместно с ведущим российским разработчиком решений для анализа данных Ctrl2GO.

11 июля 2024 г.

Рег.ру перенёс в облако данные об ассортименте российских аптек

Рег.ру разместил в облаке цифровую инфраструктуру федерального аптечного агрегатора 009.рф. Данные о лекарствах из более чем 30 000 аптек в 85 регионах РФ теперь доступны в облаке Рег.ру.

01 июля 2024 г.

Рег.ру поддержит стартапы грантами

Рег.ру объявил о старте грантовой программы для поддержки российских стартапов. Компании смогут получить доступ к виртуальной инфраструктуре и вычислительным ресурсам на сумму до 500 тысяч рублей для развития своих проектов. Стартапам будут доступны любые облачные решения Рег.ру: облачные серверы, высокочастотные серверы, кластеры баз данных, резервное копирование и управление сетями.

11 июня 2024 г.

Рег.ру помогает DIY Service улучшить операционные процессы с помощью облака

Благодаря размещению в облаке Рег.ру CRM-системы, используемой для работы двух ключевых подразделений DIY Service — операционного отдела и отдела подбора — ускорены бизнес-процессы и оптимизированы затраты на ИТ-инфраструктуру.

04 июня 2024 г.

Рег.ру и Digilabs запустили сервис, который ускоряет 1С в облаке на 30%

Решение адаптировано под работу систем 1С корпоративного класса и позволяет клиентам решить несколько задач: обеспечить максимальную надежность кластеров 1С, увеличить их производительность, упростить миграцию на отечественные базы данных, снизить потребность в дефицитных ИТ-специалистах и собственной инфраструктуре. Продукт уже используется для повышения эффективности бэк-офиса Рег.ру и других компаний, входящих в группу Рунити.

23 мая 2024 г.

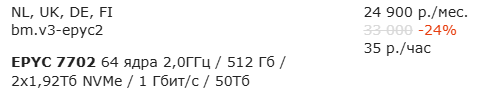

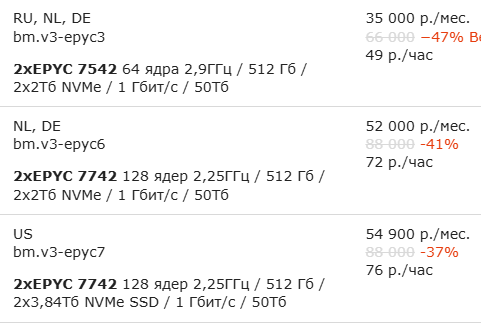

В Рег.ру стали доступны новые производительные облачные серверы на базе AMD EPYC

На проходящей в Нижнем Новгороде конференции ЦИПР-2024 Рег.ру анонсировал обновление аппаратной части своей облачной платформы и добавление линейки серверов с процессорами AMD EPYC третьего поколения. Сервис на их основе является наиболее сбалансированным по параметрам «цена/качество» и подойдет широкому кругу компаний, использующих облако для работы корпоративных и инфраструктурных систем, а также ИТ-разработки.

22 мая 2024 г.

Рег.ру расширяет сеть дата-центров и запускает облачный ЦОД в Тольятти

Рег.ру запустит в промышленную эксплуатацию в июле 2024 года третью зону доступности в дополнение к имеющимся площадкам в Москве и Санкт-Петербурге. Новый дата-центр, расположенный в технопарке «Жигулевская долина», повысит качество облачных услуг для клиентов Поволжья и обеспечит более высокий уровень катастрофоустойчивости всей инфраструктуры ЦОД Рег.ру.

16 мая 2024 г.

Рег.ру предоставил облако для развития тюменского стартапа

В публичном облаке Рег.ру размещается EASM-решение Findler от компании RebrandyCo. Также этот разработчик решений в области кибербезопасности использует облако как test/dev-среду, чтобы гибко масштабировать ресурсы, подстраиваясь под динамику бизнеса.

10 апреля 2024 г.

Рег.ру перенес в свое частное облако системы «Равенол Руссланд»

Рег.ру развернул для «Равенол Руссланд» частное облако на мощностях собственного ЦОД и перенес в него всю инфраструктуру клиента, включая виртуальные рабочие места, финансовые системы на базе 1С, корпоративный сайт. Проект позволяет сократить капитальные затраты на ИТ и обеспечить безопасное хранение данных «Равенол Руссланд».

04 апреля 2024 г.

Рег.ру заключил соглашение с Eternalhost

Рег.ру и компания ООО «Смартсистемс», владелец провайдера Eternalhost, договорились о переводе клиентов Eternalhost в инфраструктуру Рег.ру в апреле 2024 года.

28 марта 2024 г.

Рег.ру запустил сервис для безопасного доступа к корпоративной инфраструктуре

Рег.ру пополнил портфель продуктов Рег.облако решением на базе виртуальной частной сети. Оно призвано обезопасить удаленную работу с бизнес-системами корпоративных клиентов и предоставить постоянный доступ к критически важным сервисам, где бы пользователи не находились.

19 марта 2024 г.

Рег.ру вошел в рейтинг крупнейших российских поставщиков облачных сервисов

По совокупной выручке, полученной от IaaS и PaaS в 2023 году, Рег.ру занимает 12 место в топ-25 крупнейших игроков рынка, а в разрезе только лишь PaaS — 6 место. Соответствующие результаты опубликованы в рейтинге «Российский рынок облачных инфраструктурных сервисов 2023» iKS Consulting.

05 марта 2024 г.

Спрос на конструктор сайтов Рег.сайт вырос в три раза

Рег.ру отмечает рост интереса к конструктору сайтов Рег.сайт. Востребованность сервиса увеличилась на 289% по сравнению с предыдущим годом.

29 февраля 2024 г.

Рег.ру перезапускает бонусную программу

Обновленная программа позволит привлечь в Рег.ру новых клиентов по перспективным для бизнеса направлениям, включая облачные услуги. По совокупности параметров агентскую программу Рег.ру можно считать одной из самых выгодных на хостинговом рынке.

13 февраля 2024 г.

Рег.ру объявляет о сделке с Reddock

Рег.ру заключил соглашение о приеме на обслуживание клиентов Reddock.

08 февраля 2024 г.

Рег.ру запускает сервис на базе «Рег.Облака» — MySQL как PaaS

Рег.ру упрощает и ускоряет работу с приложениями для клиентов. Запуск «из коробки» MySQL занимает до трех минут даже с донастройками сервиса, а все рутинные процессы поддержки перекладываются на поставщика услуги.

19 января 2024 г.

Рег.ру сделает сайт «под ключ» для победителей конкурса «Знай наших»

Рег.ру стал партнером конкурса растущих российских брендов «Знай наших» и учредил специальные призы для финалистов и победителей. Заявки на участие в конкурсе принимаются до 31 января 2024 года. Организаторами выступают Агентство стратегических инициатив (АСИ) и Фонд Росконгресс.

10 января 2024 г.

Спрос на PostgreSQL в облаках превысил MySQL

Рег.ру провел исследование рынка облачной инфраструктуры. ИТ-компания опросила российских корпоративных пользователей, занимающих руководящие должности в ИТ-департаментах или владеющих бизнесом, об актуальных технологиях и программных стеках, которые они ожидают от облаков.

21 декабря 2023 г.

Рег.ру запустил сервис управляемых баз данных в облаке

Рег.ру расширил набор облачных сервисов. На платформе Рег.облако теперь доступна система управления базами данных PostgreSQL в формате DBaaS. Облачная СУБД позволит бизнесу выстроить отказоустойчивую инфраструктуру и гибко управлять нагрузкой при работе с данными, оптимизируя вычислительные мощности компании.

04 декабря 2023 г.

Рег.ру установил рекорд за 10 лет по числу регистраций доменов в зоне .ru

Рег.ру в 2023 году зарегистрировал больше доменов в национальной зоне .ru, чем за последние 10 лет он же и любые другие регистраторы. Рост количества клиентов компании позволил Рунету достигнуть рекордных показателей по развитию доменных зон .ru и.рф.

29 ноября 2023 г.

Рег.ру запустил новую облачную площадку в дата-центре Санкт-Петербурга

Компания подключила петербургский ЦОД уровня Tier III для размещения флагманского облачного продукта Рег.облако. Об этом сообщил директор по продажам Рег.ру Андрей Егоров на форуме TAdviser SummIT 2023.

08 ноября 2023 г.

Рег.ру отразил новый вид массированной DDoS-атаки

Рег.ру успешно заблокировал продолжительную DDoS-атаку нового типа. Она длилась 72 часа, а суммарная ёмкость атаки составила более 40 Гб/с. Системы защиты хостинг-провайдера зафиксировали участие более 40 000 уникальных IP-адресов ботнета.