Экспоненциальный рост объемов DDoS-атак

Угрозы безопасности, такие как распределенные атаки типа «отказ в обслуживании» (DDoS), нарушают работу предприятий любого размера, что приводит к отключениям и, что еще хуже, к потере доверия пользователей. Эти угрозы — серьезная причина, по которой мы в Google уделяем особое внимание надежности услуг, основанной на надежной сети.

Чтобы обеспечить надежность, мы разработали несколько инновационных способов защиты от сложных атак. В этом посте мы подробно рассмотрим DDoS-угрозы, покажем наблюдаемые тенденции и расскажем, как мы готовимся к многотерабитным атакам, чтобы ваши сайты продолжали работать.

Таксономия возможностей атакующего

С помощью DDoS-атаки злоумышленник надеется нарушить работу своей жертвы потоком бесполезного трафика. Хотя эта атака не раскрывает пользовательские данные и не приводит к компрометации, она может привести к отключению и потере доверия пользователей, если ее быстро не устранить.

Злоумышленники постоянно разрабатывают новые методы нарушения работы систем. Они дают своим атакам причудливые имена, такие как Smurf, Tsunami, XMAS tree, HULK, Slowloris, cache bust, TCP-усиление, javascript-инъекция и дюжина вариантов отраженных атак. Между тем, защитник должен учитывать все возможные цели DDoS-атаки, от сетевого уровня (маршрутизаторы / коммутаторы и пропускная способность канала) до уровня приложений (веб, DNS и почтовые серверы). Некоторые атаки могут даже не фокусироваться на конкретной цели, а вместо этого атаковать каждый IP-адрес в сети. Умножение десятков типов атак на разнообразие инфраструктуры, которую необходимо защищать, открывает бесконечные возможности.

Итак, как мы можем упростить проблему, чтобы сделать ее управляемой? Вместо того, чтобы сосредоточиться на методах атаки, Google группирует объемные атаки по нескольким ключевым показателям:

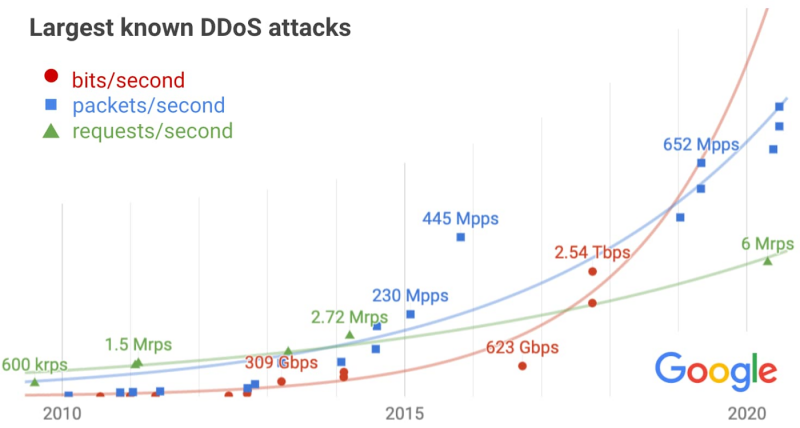

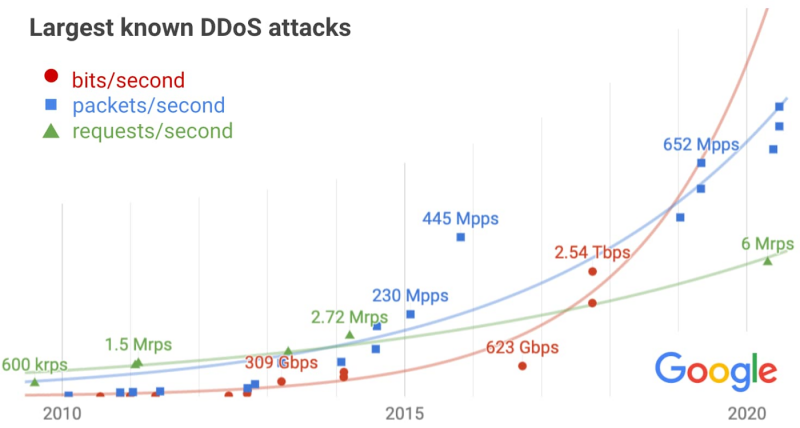

Динамика объемов DDoS-атак

Наша следующая задача — определить мощность, необходимую для противостояния крупнейшим DDoS-атакам для каждой ключевой метрики. Правильное выполнение этого шага является необходимым шагом для эффективной работы надежной сети: избыточное выделение ресурсов приводит к потере дорогостоящих ресурсов, а недостаточное выделение ресурсов может привести к отключению.

Для этого мы проанализировали сотни значительных атак, полученных нами по перечисленным показателям, и включили достоверные отчеты, которыми поделились другие. Затем мы составляем график крупнейших атак за последнее десятилетие, чтобы выявить тенденции. (Данные за несколько лет до этого периода позволили нам решить, что использовать для первой точки данных каждой метрики.)

Экспоненциальный рост всех показателей очевиден, что часто вызывает тревожные заголовки по мере роста объемов атак. Но нам нужно учитывать экспоненциальный рост самого Интернета, который также обеспечивает пропускную способность и вычислительные ресурсы для защитников. После учета ожидаемого роста результаты не столь тревожны, но все же проблематичны.

Создание защищаемой инфраструктуры

Учитывая данные и наблюдаемые тенденции, теперь мы можем экстраполировать, чтобы определить резервную мощность, необходимую для отражения самых крупных атак, которые могут произойти.

бит / с (сетевые биты в секунду)

Наша инфраструктура поглотила DDoS со скоростью 2,5 Тбит / с в сентябре 2017 года, что стало кульминацией шестимесячной кампании, в которой использовались несколько методов атаки. Несмотря на то, что одновременно были нацелены на тысячи наших IP-адресов, предположительно в надежде обойти автоматическую защиту, атака не оказала никакого влияния. Злоумышленник использовал несколько сетей для имитации 167 млн пакетов в секунду (миллионов пакетов в секунду) на 180 000 открытых серверов CLDAP, DNS и SMTP, которые затем отправляли нам большие ответы. Это демонстрирует объемы, которых может достичь злоумышленник с хорошими ресурсами: это было в четыре раза больше, чем рекордная атака со скоростью 623 Гбит / с, совершенная ботнетом Mirai годом ранее. На сегодняшний день это остается атакой с максимальной пропускной способностью, что снижает доверие к экстраполяции.

blog.google/threat-analysis-group/how-were-tackling-evolving-online-threats

pps (количество сетевых пакетов в секунду)

Мы наблюдаем устойчивую тенденцию роста: в этом году ботнет Интернета вещей совершил атаку со скоростью 690 млн пакетов в секунду. Заметным исключением стала атака 2015 года на клиентскую виртуальную машину, в которой ботнет IoT разогнался до 445 млн пакетов в секунду за 40 секунд — объем настолько велик, что мы поначалу подумали, что это сбой мониторинга!

rps (HTTP (S) запросов в секунду)

В марте 2014 года вредоносный javascript, внедренный на тысячи веб-сайтов через сетевую атаку «человек посередине», заставил сотни тысяч браузеров завалить YouTube запросами, пик которых достиг 2,7 млн запросов в секунду (миллионы запросов в секунду). Это была самая крупная атака, известная нам до недавнего времени, когда клиент Google Cloud был атакован с использованием 6 Mrps. Медленный рост отличается от других показателей, что позволяет предположить, что мы недооцениваем объем будущих атак.

Хотя мы можем оценить ожидаемый размер будущих атак, нам нужно быть готовыми к неожиданностям, и поэтому мы соответствующим образом чрезмерно обеспечиваем нашу защиту. Кроме того, мы проектируем наши системы таким образом, чтобы в случае перегрузки происходило постепенное ухудшение их работы, и составляем инструкции по выполнению действий вручную при необходимости. Например, наша стратегия многоуровневой защиты позволяет нам блокировать атаки с высоким и высоким числом оборотов в секунду на сетевом уровне до того, как они достигнут серверов приложений. Изящная деградация применяется также на сетевом уровне: обширные пиринговые и сетевые списки контроля доступа, предназначенные для ограничения трафика атак, уменьшат потенциальный сопутствующий ущерб в том случае, если ссылки маловероятны при переполнении.

Дополнительные сведения о многоуровневом подходе, который мы используем для предотвращения рекордных DDoS-атак, нацеленных на наши услуги, инфраструктуру или клиентов, см. В главе 10 нашей книги «Построение безопасных и надежных систем».

landing.google.com/sre/resources/foundationsandprinciples/srs-book/

Облачная защита

Мы понимаем, что масштабы потенциальных DDoS-атак могут быть устрашающими. К счастью, развернув Google Cloud Armor, интегрированный в нашу службу балансировки нагрузки в облаке, которая может масштабироваться для защиты от массовых DDoS-атак, вы можете защитить от атак службы, развернутые в Google Cloud, других облаках или локально. Недавно мы анонсировали Cloud Armor Managed Protection, которая позволяет пользователям еще больше упростить развертывание, управлять расходами и снизить общий риск DDoS-атак и безопасности приложений.

cloud.google.com/load-balancing

Наличие достаточной мощности для отражения самых крупных атак — это лишь одна часть комплексной стратегии предотвращения DDoS-атак. Помимо обеспечения масштабируемости, наш балансировщик нагрузки завершает сетевые подключения на нашей глобальной границе, отправляя только правильно сформированные запросы в серверную инфраструктуру. В результате он может автоматически фильтровать многие типы объемных атак. Например, атаки с усилением UDP, синхронные потоки и некоторые атаки на уровне приложений будут отброшены без уведомления. Следующей линией защиты является Cloud Armor WAF, который предоставляет встроенные правила для распространенных атак, а также возможность развертывания пользовательских правил для отбрасывания оскорбительных запросов уровня приложения с использованием широкого набора семантики HTTP.

Совместная работа ради коллективной безопасности

Google работает с другими участниками интернет-сообщества, чтобы выявлять и демонтировать инфраструктуру, используемую для проведения атак. В качестве конкретного примера, даже несмотря на то, что атака 2,5 Тбит / с в 2017 году не оказала никакого воздействия, мы сообщили о тысячах уязвимых серверов их сетевым провайдерам, а также работали с сетевыми провайдерами, чтобы отследить источник поддельных пакетов, чтобы их можно было отфильтровать.

Мы призываем всех присоединиться к нам в этих усилиях. Отдельные пользователи должны убедиться, что их компьютеры и устройства Интернета вещей исправлены и защищены. Компании должны сообщать о преступной деятельности, просить своих сетевых провайдеров отслеживать источники поддельного трафика атак и делиться информацией об атаках с интернет-сообществом таким образом, чтобы не обеспечивать своевременную обратную связь с противником. Работая вместе, мы можем снизить влияние DDoS-атак.

Чтобы обеспечить надежность, мы разработали несколько инновационных способов защиты от сложных атак. В этом посте мы подробно рассмотрим DDoS-угрозы, покажем наблюдаемые тенденции и расскажем, как мы готовимся к многотерабитным атакам, чтобы ваши сайты продолжали работать.

Таксономия возможностей атакующего

С помощью DDoS-атаки злоумышленник надеется нарушить работу своей жертвы потоком бесполезного трафика. Хотя эта атака не раскрывает пользовательские данные и не приводит к компрометации, она может привести к отключению и потере доверия пользователей, если ее быстро не устранить.

Злоумышленники постоянно разрабатывают новые методы нарушения работы систем. Они дают своим атакам причудливые имена, такие как Smurf, Tsunami, XMAS tree, HULK, Slowloris, cache bust, TCP-усиление, javascript-инъекция и дюжина вариантов отраженных атак. Между тем, защитник должен учитывать все возможные цели DDoS-атаки, от сетевого уровня (маршрутизаторы / коммутаторы и пропускная способность канала) до уровня приложений (веб, DNS и почтовые серверы). Некоторые атаки могут даже не фокусироваться на конкретной цели, а вместо этого атаковать каждый IP-адрес в сети. Умножение десятков типов атак на разнообразие инфраструктуры, которую необходимо защищать, открывает бесконечные возможности.

Итак, как мы можем упростить проблему, чтобы сделать ее управляемой? Вместо того, чтобы сосредоточиться на методах атаки, Google группирует объемные атаки по нескольким ключевым показателям:

- бит / с сеть бит в секунду → атаки на сетевые ссылки

- pps сетевых пакетов в секунду → атаки на сетевое оборудование или DNS-серверы

- rps HTTP (S) запросов в секунду → атаки на серверы приложений

Динамика объемов DDoS-атак

Наша следующая задача — определить мощность, необходимую для противостояния крупнейшим DDoS-атакам для каждой ключевой метрики. Правильное выполнение этого шага является необходимым шагом для эффективной работы надежной сети: избыточное выделение ресурсов приводит к потере дорогостоящих ресурсов, а недостаточное выделение ресурсов может привести к отключению.

Для этого мы проанализировали сотни значительных атак, полученных нами по перечисленным показателям, и включили достоверные отчеты, которыми поделились другие. Затем мы составляем график крупнейших атак за последнее десятилетие, чтобы выявить тенденции. (Данные за несколько лет до этого периода позволили нам решить, что использовать для первой точки данных каждой метрики.)

Экспоненциальный рост всех показателей очевиден, что часто вызывает тревожные заголовки по мере роста объемов атак. Но нам нужно учитывать экспоненциальный рост самого Интернета, который также обеспечивает пропускную способность и вычислительные ресурсы для защитников. После учета ожидаемого роста результаты не столь тревожны, но все же проблематичны.

Создание защищаемой инфраструктуры

Учитывая данные и наблюдаемые тенденции, теперь мы можем экстраполировать, чтобы определить резервную мощность, необходимую для отражения самых крупных атак, которые могут произойти.

бит / с (сетевые биты в секунду)

Наша инфраструктура поглотила DDoS со скоростью 2,5 Тбит / с в сентябре 2017 года, что стало кульминацией шестимесячной кампании, в которой использовались несколько методов атаки. Несмотря на то, что одновременно были нацелены на тысячи наших IP-адресов, предположительно в надежде обойти автоматическую защиту, атака не оказала никакого влияния. Злоумышленник использовал несколько сетей для имитации 167 млн пакетов в секунду (миллионов пакетов в секунду) на 180 000 открытых серверов CLDAP, DNS и SMTP, которые затем отправляли нам большие ответы. Это демонстрирует объемы, которых может достичь злоумышленник с хорошими ресурсами: это было в четыре раза больше, чем рекордная атака со скоростью 623 Гбит / с, совершенная ботнетом Mirai годом ранее. На сегодняшний день это остается атакой с максимальной пропускной способностью, что снижает доверие к экстраполяции.

blog.google/threat-analysis-group/how-were-tackling-evolving-online-threats

pps (количество сетевых пакетов в секунду)

Мы наблюдаем устойчивую тенденцию роста: в этом году ботнет Интернета вещей совершил атаку со скоростью 690 млн пакетов в секунду. Заметным исключением стала атака 2015 года на клиентскую виртуальную машину, в которой ботнет IoT разогнался до 445 млн пакетов в секунду за 40 секунд — объем настолько велик, что мы поначалу подумали, что это сбой мониторинга!

rps (HTTP (S) запросов в секунду)

В марте 2014 года вредоносный javascript, внедренный на тысячи веб-сайтов через сетевую атаку «человек посередине», заставил сотни тысяч браузеров завалить YouTube запросами, пик которых достиг 2,7 млн запросов в секунду (миллионы запросов в секунду). Это была самая крупная атака, известная нам до недавнего времени, когда клиент Google Cloud был атакован с использованием 6 Mrps. Медленный рост отличается от других показателей, что позволяет предположить, что мы недооцениваем объем будущих атак.

Хотя мы можем оценить ожидаемый размер будущих атак, нам нужно быть готовыми к неожиданностям, и поэтому мы соответствующим образом чрезмерно обеспечиваем нашу защиту. Кроме того, мы проектируем наши системы таким образом, чтобы в случае перегрузки происходило постепенное ухудшение их работы, и составляем инструкции по выполнению действий вручную при необходимости. Например, наша стратегия многоуровневой защиты позволяет нам блокировать атаки с высоким и высоким числом оборотов в секунду на сетевом уровне до того, как они достигнут серверов приложений. Изящная деградация применяется также на сетевом уровне: обширные пиринговые и сетевые списки контроля доступа, предназначенные для ограничения трафика атак, уменьшат потенциальный сопутствующий ущерб в том случае, если ссылки маловероятны при переполнении.

Дополнительные сведения о многоуровневом подходе, который мы используем для предотвращения рекордных DDoS-атак, нацеленных на наши услуги, инфраструктуру или клиентов, см. В главе 10 нашей книги «Построение безопасных и надежных систем».

landing.google.com/sre/resources/foundationsandprinciples/srs-book/

Облачная защита

Мы понимаем, что масштабы потенциальных DDoS-атак могут быть устрашающими. К счастью, развернув Google Cloud Armor, интегрированный в нашу службу балансировки нагрузки в облаке, которая может масштабироваться для защиты от массовых DDoS-атак, вы можете защитить от атак службы, развернутые в Google Cloud, других облаках или локально. Недавно мы анонсировали Cloud Armor Managed Protection, которая позволяет пользователям еще больше упростить развертывание, управлять расходами и снизить общий риск DDoS-атак и безопасности приложений.

cloud.google.com/load-balancing

Наличие достаточной мощности для отражения самых крупных атак — это лишь одна часть комплексной стратегии предотвращения DDoS-атак. Помимо обеспечения масштабируемости, наш балансировщик нагрузки завершает сетевые подключения на нашей глобальной границе, отправляя только правильно сформированные запросы в серверную инфраструктуру. В результате он может автоматически фильтровать многие типы объемных атак. Например, атаки с усилением UDP, синхронные потоки и некоторые атаки на уровне приложений будут отброшены без уведомления. Следующей линией защиты является Cloud Armor WAF, который предоставляет встроенные правила для распространенных атак, а также возможность развертывания пользовательских правил для отбрасывания оскорбительных запросов уровня приложения с использованием широкого набора семантики HTTP.

Совместная работа ради коллективной безопасности

Google работает с другими участниками интернет-сообщества, чтобы выявлять и демонтировать инфраструктуру, используемую для проведения атак. В качестве конкретного примера, даже несмотря на то, что атака 2,5 Тбит / с в 2017 году не оказала никакого воздействия, мы сообщили о тысячах уязвимых серверов их сетевым провайдерам, а также работали с сетевыми провайдерами, чтобы отследить источник поддельных пакетов, чтобы их можно было отфильтровать.

Мы призываем всех присоединиться к нам в этих усилиях. Отдельные пользователи должны убедиться, что их компьютеры и устройства Интернета вещей исправлены и защищены. Компании должны сообщать о преступной деятельности, просить своих сетевых провайдеров отслеживать источники поддельного трафика атак и делиться информацией об атаках с интернет-сообществом таким образом, чтобы не обеспечивать своевременную обратную связь с противником. Работая вместе, мы можем снизить влияние DDoS-атак.

0 комментариев

Вставка изображения

Оставить комментарий