Когда Джону нужно было открыть хранилище Backblaze Storage Pod для обслуживания в нашем центре обработки данных Phoenix, это было не так просто, как можно было бы подумать. С стальным корпусом, 60 жесткими дисками, объединительными панелями, двумя блоками питания и другими компонентами, каждый блок может весить до 150 фунтов.

Однако была еще большая проблема, чем вес стручка. Подставка для хранения разделена на две основные секции: секцию привода и секцию обработки, каждая из которых имеет отдельные панели доступа. Чтобы заменить привод, вам необходимо открыть панель доступа спереди, что требует сдвигания Storage Pod спереди. Чтобы заменить источник питания или, возможно, переустановить карту или кабель SATA, вы предпочтете сдвинуть корпус из задней части шкафа, потому что это дает вам лучший доступ к панели на задней панели корпуса.

Backpaze 6.0 Storage Pod с 60 дисками (спереди)

Проблема заключалась в том, что выполнение этого было сложно, если не невозможно, со всеми силовыми кабелями, которые соединяли стручки с блоком распределения питания (PDU) на задней панели шкафа. Это оставило Джона только один выбор: вытащить блок из передней части шкафа, даже когда он хочет получить доступ к задней панели доступа, для чего потребовалось больше времени и часто требовалось два человека.

Идентификация проблемы — PDU

Как менеджер сайта центра обработки данных Феникса Backblaze, Джон понял, что работа будет намного проще, если он сможет изменить один компонент — PDU. В центре данных Phoenix использовались вертикально установленные распределительные устройства (PDU) на задней панели шкафов, которые проходили всю дорогу от верхней части корпуса. Все кабели из десяти контейнеров в PDU заблокировали доступ к задней части контейнеров в шкафу.

Вертикальный PDU, блокирующий задний доступ к Storage Pods

Что такое PDU?

Блок распределения питания (PDU) представляет собой устройство, оснащенное несколькими выходами, предназначенными для распределения электроэнергии на стойки компьютеров и сетевого оборудования, расположенные в центре обработки данных. Некоторые PDU имеют дополнительные возможности, включая фильтрацию мощности, интеллектуальную балансировку нагрузки и дистанционный мониторинг и управление по LAN или SNMP.

ИТ-менеджеры центров обработки данных дистанционно контролируют производительность PDU для обеспечения постоянного обслуживания, повышения эффективности и планирования роста.

Джон знал, что вертикальный PDU заставил свою команду потратить больше времени, чем нужно, чтобы попасть в стручки для обслуживания. Если им нужно было заменить компонент в задней части контейнера, это означало, что полностью отсек для хранения полностью вышел из шкафа, используя подъемник сервера. Если бы Джон мог найти лучший вариант для PDU, у каждого в команде было бы больше времени, чтобы сосредоточиться на других вопросах центра обработки данных, например, настроить дополнительные шкафы для заполнения накопителями и данными клиентов.

Гвидо, оцененный член оперативной группы Backblaze

Гвидо, уважаемый член оперативной команды Backblaze

Иногда нам приходится полностью удалять тяжелые стручки из кабинета, но специальный член команды помогает в этом. Наш серверный подъемник Guido не имеет проблем с подъемом и перемещением 150-фунтовых накопителей и IT-оборудования, когда это необходимо.

Наш серверный подъемник, Гвидо (справа), помог Джо с тяжелым подъемом в нашем дата-центре Phoenix

Подставки и шкафы для хранения данных Backblaze

Подставки Backblaze Storage Pod представляют собой стандартные полноразмерные шкафы для центров обработки данных, которые имеют 42 стойки (U или RU) — стойка составляет 44,50 миллиметра (1,75 дюйма). Оборудование, которое вписывается в эти стойки, обычно имеет высоту 1U, 2U, 3U или 4U. Подставки Backblaze имеют высоту 4U, поэтому десять из них могут входить в одну стойку. С небольшим переключателем наверху, занимающим один из этих блоков стойки, который оставляет всего 1U пространства.

Если бы Джон мог использовать это 1U пространства в шкафу для горизонтально смонтированного PDU, он мог бы избавиться от вертикально смонтированного PDU, который вызывал проблему доступа. В любом случае PDU имел больше выходных сигналов питания, чем необходимо, а также дополнительные схемы мониторинга, которые не требовались для Zabbix, пакета программного обеспечения, который мы используем для отслеживания состояния здоровья всех компонентов в наших центрах обработки данных.

Вертикальный PDU делал его более сложным и дорогостоящим, чем это было необходимо для задачи — два фактора, которые противоречат философии Backblaze о том, чтобы держать вещи такими же простыми и недорогими, насколько это возможно, чтобы снизить издержки для наших клиентов. (Немного истории об этом см. В этом сообщении о том, как началась Backblaze .)

Улучшенный PDU

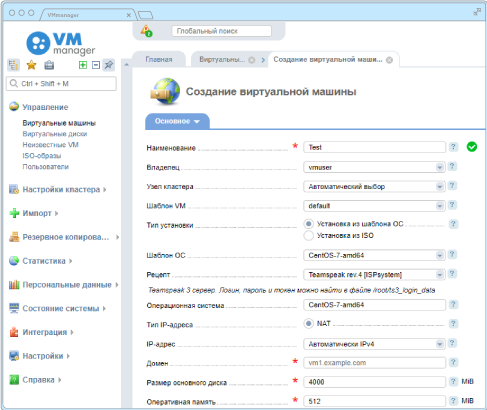

Джон составил список требований, которые он хотел в PDU, которые соответствовали бы потребностям Backblaze. Ему не показалось, что было бы трудно найти готового бросить в кабинет.

Требования к PDU от Jon's

- 1 стойка высотой

- 3-фазная мощность

- Горизонтально установленный

- Замер для дистанционного мониторинга нагрузки на цепь

- 12 выходов питания C13

- 10 выходов для поддонов хранения

- 1 для малого выключателя

- 1 для аварийной тележки для обслуживания стручков

Поиск PDU, который соответствует списку, оказался сложнее, чем он ожидал. Джон попытался выяснить, не сделал ли кто-то 3-фазный 1U горизонтальный монтируемый PDU, и единственный, который он мог найти, не имел правильного типа выходов питания (C13) или схемы контроля.

Единственным оставшимся вариантом было создание пользовательского PDU. Джон вспомнил, что он и Ларри, менеджер центра обработки данных Backblaze, столкнулись с производителем PDU, Geist, на выставке IT в Сан-Хосе. Джон связался с нашим продавцом Мирапатом, с которым Джон успешно работал в других проектах для Backblaze. Mirapath получил проект, катящийся с Geist, разработал все перегибы и сыграл важную роль в завершении проекта.

Пользовательский PDU

Результатом является настраиваемый PDU, который соответствует требованиям Джона. PDU монтируется горизонтально в центре задней части шкафов и не блокирует доступ с задней панели шкафа. Он занимает всего 1U пространства в шкафу, что позволяет Джону поставить десять ящиков для хранения в каждом шкафу — пять над PDU в центре шкафа и пять ниже. Он имеет правильный тип (C13) и число (12) силовых выходов, которые поддерживают десять стручков, один переключатель и аварийную тележку. Он также содержит схему мониторинга мощности, необходимую для сбора данных для Zabbix.

Пользовательский PDU позволяет Джону и его команде получить доступ к Storage Pods с задней стороны шкафа. Джон оценивает, что новый PDU позволяет ему завершить замену загрузочного диска в Storage Pod в половине случаев, когда он использовался с предыдущим блоком PDU, и ему не нужна помощь нашего сервера, который поднимает Guido для работы. Это экономит время, особенно когда вам нужно заменить загрузочные диски в сорок Storage Pods, как недавно сделал Джон.

Пользовательский PDU в шкафу между двумя накопителями

Хранение под открытым небом в задней части шкафа

Хранение под открытым небом сзади

Мы ценим нашу культуру ведения дел по-разному

Если вы регулярно читаете этот блог, вы уже знакомы с историей Backblaze. Основатели Backblaze основали компанию, потому что считали, что люди должны создавать резервные копии своих компьютеров, и это можно сделать по 5 долларов США в месяц. Проблема заключалась в том, что никакая система хранения, доступная в то время, не обеспечила бы устойчивый бизнес по этой цене. Они сделали то, что должны были сделать: разработали и построили собственное решение. Подсистемы резервного копирования Backblaze, архитектура хранилища и кодировка Рида-Соломона позволили использовать глобально масштабируемую систему хранения. Спустя одиннадцать лет, три центра обработки данных и семьсот петабайт данных клиентов, мы по-прежнему можем обеспечить доступное доступное хранилище в любом месте.

Продолжение традиции Бэкблауза

Инноваторы, работающие в сфере трудовых отношений, такие как Джон и наша операционная группа, ежедневно находят новые способы повышения эффективности наших операций. Это позволяет нам постоянно снижать наши затраты и управлять нашим растущим глобальным охватом.

Спасибо, Джон. Отлично сработано!

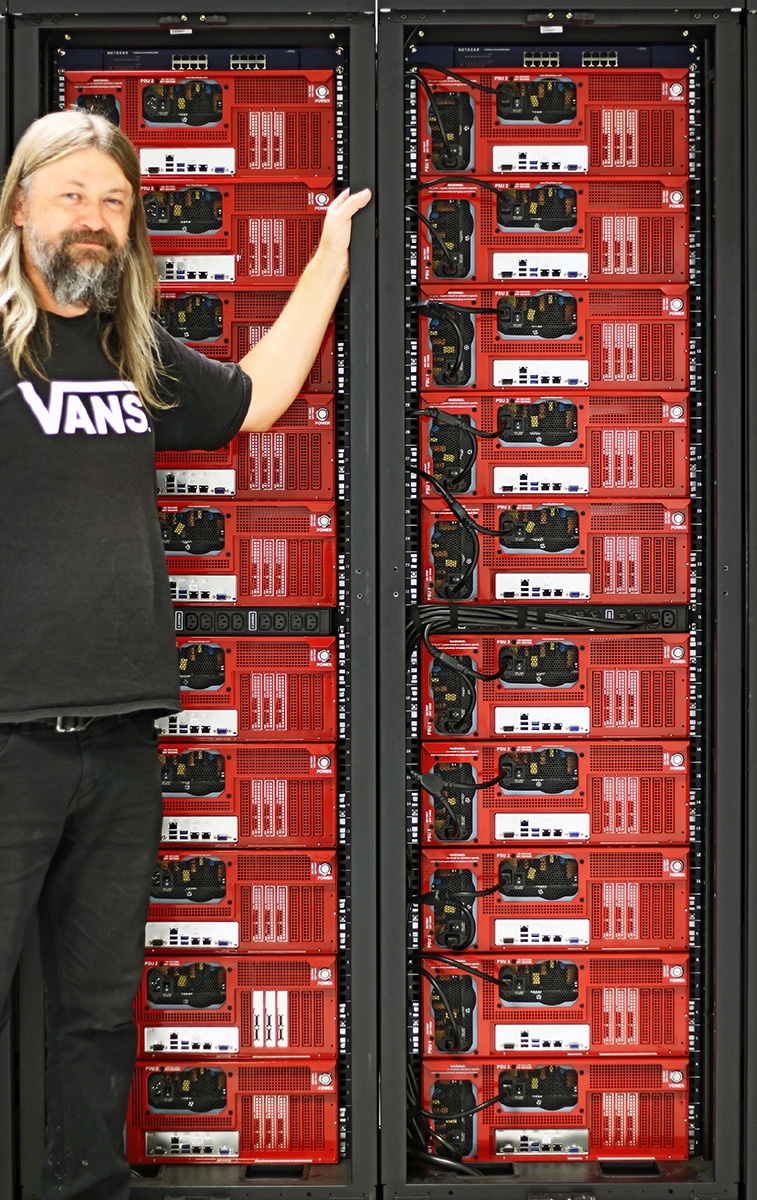

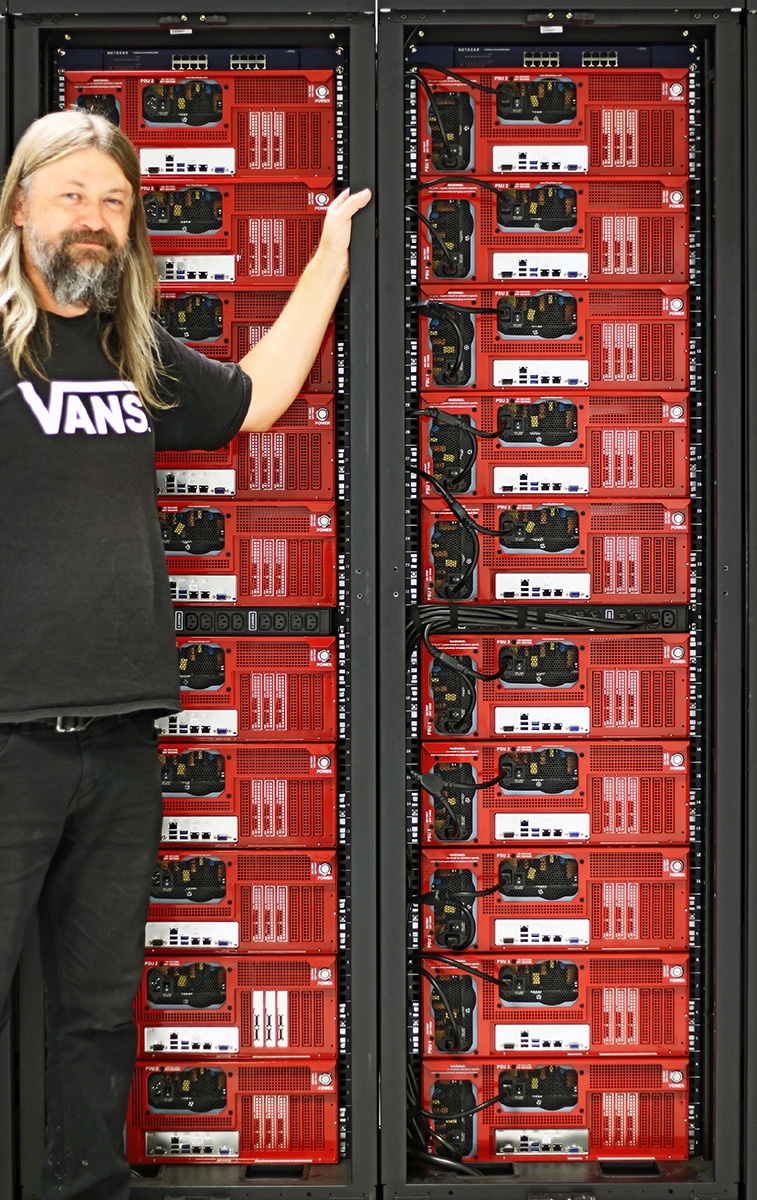

Джон с двумя шкафами Backblaze, каждый из которых имеет 10 поддонов хранения, один коммутатор и один собственный PDU