Ежегодное письмо основателей Cloudflare за 2025 год

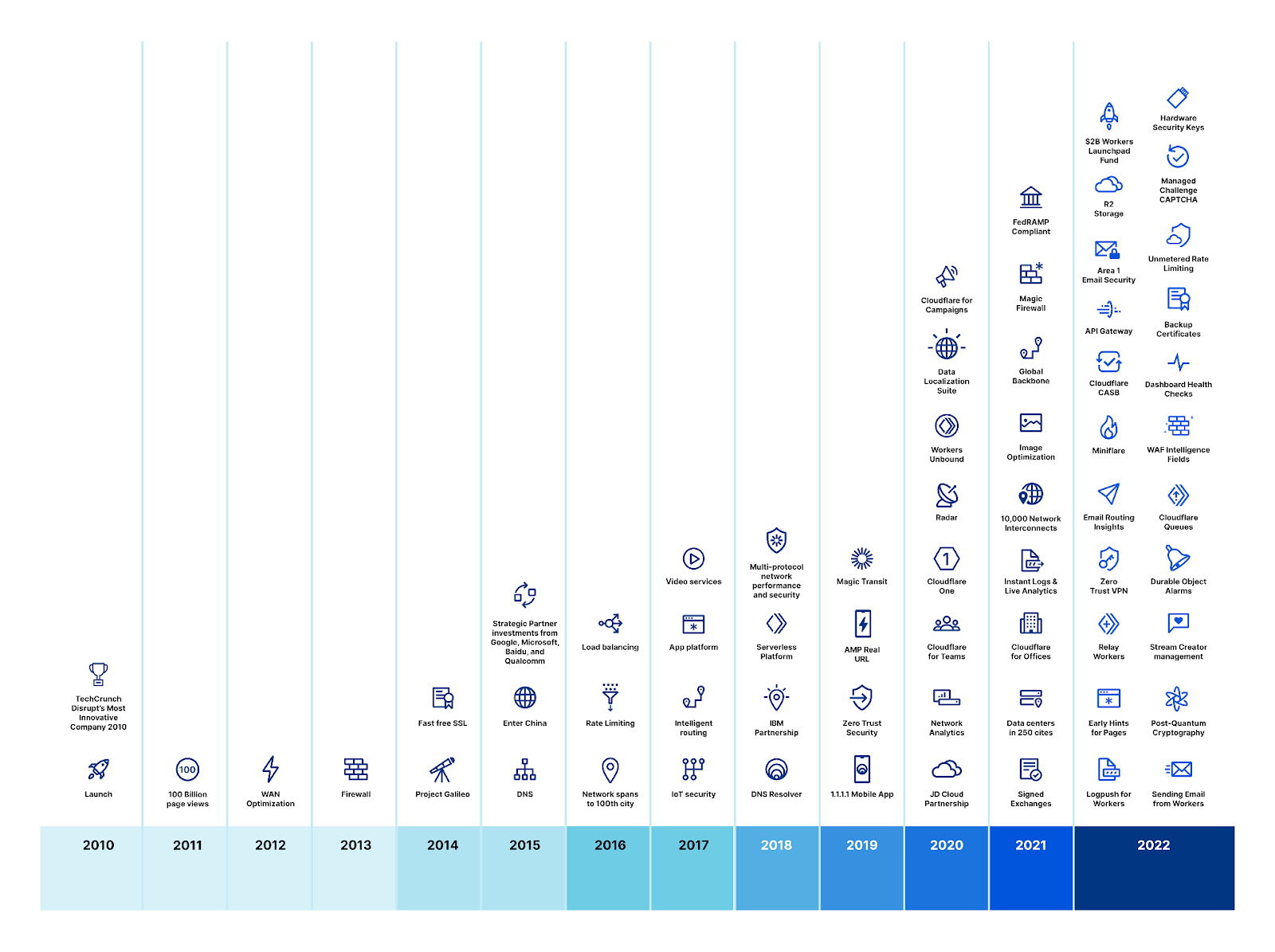

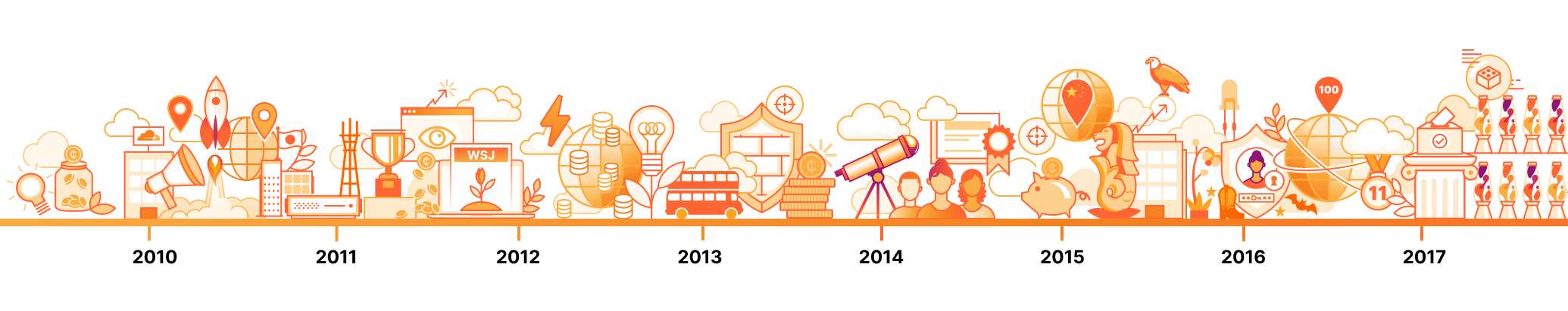

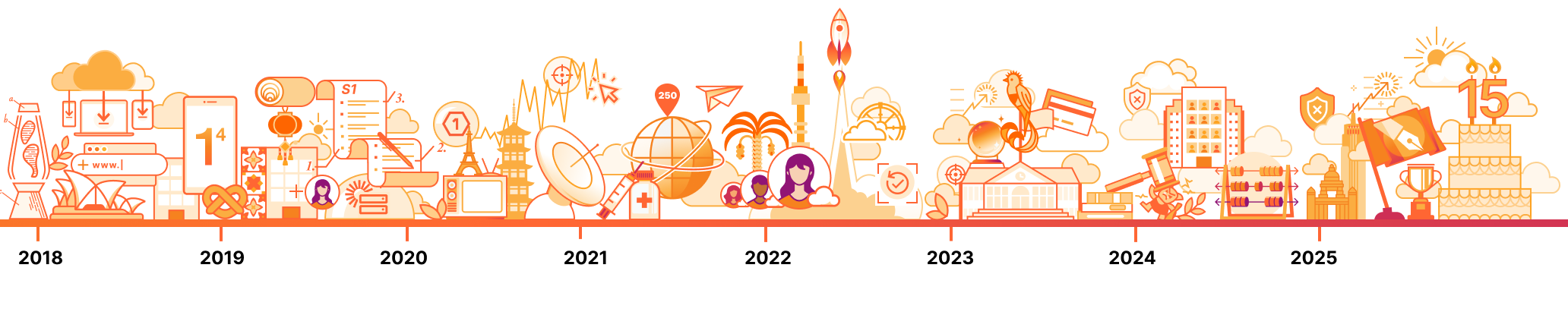

На этой неделе Cloudflare исполняется 15 лет. Мы любим отмечать свой день рождения, анонсируя новые продукты и функции, которые вносят вклад в развитие Интернета, и на этой неделе мы будем делать это активно. Но в этот раз мы также задумались о том, что изменилось в Интернете за последние 15 лет, а что — нет.

www.youtube.com/watch?v=XeKWeBw1R5A

В некоторых аспектах наблюдается явный прогресс: когда мы запустили систему в 2010 году, зашифровано было менее 10% интернета, а сегодня зашифровано уже более 95%. Мы гордимся своей ролью в достижении этого.

В некоторых других областях прогресс был ограничен: несмотря на наши усилия, внедрение IPv6 росло стабильно, но крайне медленно в течение последних 15 лет. Это проблема, поскольку дефицит и дороговизна адресов IPv4 сдерживали появление новых участников рынка и приводили к росту затрат на такие вещи, как сетевые технологии и облачные вычисления.

Бизнес-модель Интернета

Однако другие вещи остаются удивительно стабильными: базовая бизнес-модель интернета последние 15 лет остаётся неизменной: создавать интересный контент, найти способ привлечь внимание аудитории и затем генерировать ценность из полученного трафика. Будь то реклама, подписки, продажа товаров или просто осознание того, что кто-то потребляет то, что вы создали, генерация трафика стала двигателем интернета, каким мы его знаем сегодня.

Не заблуждайтесь, интернет никогда не был бесплатным. Всегда существовала система вознаграждений, которая передавала ценность от потребителей к создателям и тем самым наполняла интернет контентом. Если бы в интернете не было этой системы вознаграждений, он бы не был таким динамичным, как сегодня.

Небольшой тривиальный момент: почему Cloudflare так и не выпустила блокировщик рекламы, несмотря на многочисленные просьбы? Ведь, несмотря на своё несовершенство, реклама была единственной системой микроплатежей, которая работала масштабно, способствуя развитию открытого Интернета и одновременно вознаграждая создателей контента за их труд. Наша миссия — способствовать развитию лучшего Интернета, и наша главная ценность заключается в нашей принципиальности, поэтому мы не собирались препятствовать развитию фундаментальной бизнес-модели Интернета.

Трафик ≠ ценность

Но та же система вознаграждения, основанная на трафике, также создала множество проблем, на которые мы сетуем по поводу текущего состояния интернета. Трафик всегда был несовершенным показателем ценности. За последние 15 лет мы наблюдали, как интернет всё больше движим раздражающими кликбейтами или опасными агрэбейтами. Целые медиаорганизации выстраивали свой бизнес, декларируя цель — писать заголовки, вызывающие максимальный выброс кортизола, потому что именно это генерирует максимальный трафик.

На протяжении многих лет Cloudflare периодически сталкивался с призывами вмешаться и контролировать, какой контент может публиковаться в интернете. Как поставщик инфраструктуры, мы никогда не считали себя подходящим местом для принятия подобных редакционных решений. Но дело было не в том, что нас не волновало направление, в котором, по всей видимости, развивался интернет, стимулируемый трафиком. Всегда казалось, что фундаментальные изменения заключаются не в усилении модерации контента на уровне инфраструктуры, а в более здоровой системе стимулирования его создания.

Сегодня, возможно, складываются условия для таких перемен. За последний год изменилось нечто, что лежит в основе интернета, который мы все знаем. Его движущей силой является искусственный интеллект, и при должном уходе и заботе он может способствовать созданию того, что, по нашему мнению, может стать гораздо лучшим интернетом.

От поиска к ответам

Что изменилось? Главной системой поиска информации в интернете последние 15 лет были поисковые системы. Они собирали контент, создавали индекс, а затем предоставляли пользователям карту сокровищ, следуя которой, те генерировали трафик. Создатели контента были рады позволить поисковым системам собирать свой контент, поскольку их было ограниченное количество, поэтому затраты на инфраструктуру были относительно низкими, и, что ещё важнее, поисковые системы давали сайтам что-то в виде трафика — исторической валюты интернета, — который возвращался на сайты.

Уже сейчас очевидно, что в ближайшие 15 лет система поиска информации в интернете будет отличаться: поисковые системы. В отличие от поисковых систем, которые предоставляли вам карту, где вы искали то, что искали, привлекая трафик, поисковые системы просто дают вам ответ, не требуя никаких действий. Для 95% пользователей в 95% случаев это лучший пользовательский опыт.

Не нужно далеко ходить, чтобы увидеть, как всё стремительно меняется на наших глазах. ChatGPT, Claude от Anthropic и другие стартапы в области ИИ — это не поисковые системы, а системы ответов. Даже Google, столп поиска, всё чаще предлагает «Обзоры ИИ» вместо десяти синих ссылок. Мы часто обращаемся к научно-фантастическим фильмам, чтобы заглянуть в наше вероятное будущее. В них услужливый интеллектуальный робот не отвечал на вопросы словами: «Вот ссылки, по которым вы можете перейти, чтобы, возможно, найти то, что ищете». Нравится вам это или нет, будущее всё больше будет состоять из ответов, а не из поисков.

Кратковременная боль

В краткосрочной перспективе это будет крайне болезненно для некоторых отраслей, основанных на монетизации трафика. И это уже происходит. Хотя электронная коммерция и приложения для социальных сетей пока не столкнулись со значительным падением трафика из-за перехода всего мира на Answer Engines, в медиакомпаниях это произошло. В чём разница? Что ж, в первом случае вам всё равно придётся покупать то, что рекомендует Answer Engine, и пока мы по-прежнему ценим общение с другими людьми.

Но для медиакомпаний, если Answer Engine в большинстве случаев даёт краткое изложение того, что вы ищете, читать статью не обязательно. И потеря трафика для медиакомпаний уже существенная. И это касается не только традиционных СМИ. Исследовательские группы инвестиционных банков, отраслевые аналитики, крупные консалтинговые компании — все они отмечают значительное снижение числа пользователей, находящих их контент, потому что мы всё чаще получаем ответы, а не ищем карты сокровищ.

Некоторые утверждают, что эти поисковые системы или агенты действуют от имени людей. Конечно, ну и что? Без изменений они всё равно будут убивать бизнес создателей контента. Если вы попросите своего агента обобщить информацию из двадцати разных источников новостей, но сами ни разу не посетите ни один из них, вы всё равно подорвёте бизнес-модель этих источников. Агенты не кликают по рекламе. А если этим агентам разрешено агрегировать информацию от имени нескольких пользователей, это ещё большая проблема, потому что тогда теряется и доход от подписки. Зачем подписываться на Wall Street Journal, New York Times, Financial Times или Washington Post, если мой агент может бесплатно пользоваться услугами другого пользователя, который это делает?

Если вы не считаете, что создатели контента должны работать бесплатно или что они каким-то образом больше не нужны (и то, и другое наивно), что-то нужно менять. Визит агента — это не то же самое, что визит человека, и поэтому правила должны быть другими. Если ничего не изменится, резкое падение трафика в медиаэкосистеме разрушит бизнес-модель, которая создала тот богатый контентом Интернет, которым мы пользуемся сегодня.

Мы считаем, что это представляет собой экзистенциальную угрозу одному из важнейших творений человечества: Интернету.

Поощрение лучшего контента

Но есть основания для оптимизма. Контент — это топливо, питающее любую систему искусственного интеллекта, и компании, управляющие этими системами, понимают, что в конечном итоге им необходимо финансово поддерживать экосистему. Поэтому, похоже, мы находимся на пороге новой, более совершенной и, возможно, более здоровой модели интернет-бизнеса. Поскольку создатели контента используют инструменты, подобные тем, что предоставляет Cloudflare, чтобы ограничить использование их контента роботами искусственного интеллекта без компенсации, мы уже наблюдаем формирование рынка и заключение более выгодных сделок между компаниями, работающими с ИИ, и контент-провайдерами.

blog.cloudflare.com/introducing-ai-crawl-control/

Самое интересное, какие контент-компании получают самые выгодные предложения. Это не авторы агитационных заголовков. Это не новостные организации, пишущие очередную версию политических событий. Это не спам-фермы, полные чепухи. Именно Reddit и другие необычные сайты лучше всего напоминают нам о старом Интернете. Те из вас, кто достаточно стар, вспомните Интернет не последних 15 лет, а последних 35. Мы потеряли часть того, что делало ранний Интернет великим, но есть признаки того, что у нас, наконец, могут появиться стимулы вернуть его.

Кажется всё более вероятным, что в нашем будущем, в Интернете, управляемом искусственным интеллектом, — при условии, что компании, занимающиеся разработкой искусственного интеллекта, готовы взяться за дело, поддержать экосистему и платить за наиболее ценный для них контент, — именно креативный, локальный, уникальный и оригинальный контент будет цениться больше всего. И если вы похожи на нас, то, чего вы, как интернет-потребитель, больше всего жаждете, — это креативный, локальный, уникальный и оригинальный контент. И, как оказалось, пообщавшись со многими из них, я понял, что именно такой контент создатели контента больше всего ценят.

Новая модель интернет-бизнеса

Итак, как будет работать бизнес-модель? Что ж, впервые в истории у нас есть довольно хорошее математическое представление человеческих знаний. Обобщите все дипломы магистра права, и вот что получится. Оно не идеально, но довольно неплохо. По сути, та же математическая модель служит картой пробелов в человеческих знаниях. Как кусок швейцарского сыра — много сыра, но и много дырок.

Представьте себе будущую бизнес-модель интернета, которая вознаграждает не агитаторов, генерирующих трафик, а создателей контента, которые помогают заполнить дыры в нашем коллективном метафорическом сыре. Это будет включать в себя часть абонентской платы, собираемой компаниями, работающими с искусственным интеллектом, и часть дохода от рекламы, которую они неизбежно будут показывать, возвращаясь создателям контента, которые больше всего обогащают коллективное знание.

В качестве грубого и упрощенного наброска представьте себе, что некое количество долларов с каждого ежемесячного активного пользователя компании, занимающейся разработкой ИИ, поступает в общий фонд и распределяется между создателями контента на основе того, что больше всего заполняет дырки в сыре.

Можно представить себе компанию, разрабатывающую ИИ, которая предлагает авторам контента больше контента по темам, по которым у них может не хватать контента. Например, о грузоподъёмности ласточек без груза, поскольку компания знает, что её подписчики определённого возраста и склонности постоянно ищут ответы на эту тему. Те же алгоритмы обрезки, которые сегодня используют компании, разрабатывающие ИИ, формируют дорожную карту того, какой контент достаточно ценен, чтобы не удалять его, а оплачивать.

Хотя сегодня компании, работающие в сфере ИИ, различаются по статьям бюджета, которые они могут себе позволить тратить на графические процессоры и высококвалифицированных специалистов, по мере того, как эти вещи неизбежно становятся всё более распространённым товаром, похоже, что отличительной чертой различных ИИ станет доступ к креативному, локальному, уникальному и оригинальному контенту. А математические вычисления их алгоритмов дают им представление о том, что наиболее ценно. Хотя здесь нужно проработать множество деталей, именно эти составляющие необходимы для здорового рынка.

Роль Cloudflare

Размышляя о роли Cloudflare на этом развивающемся рынке, мы понимаем, что речь идёт не о сохранении текущего положения дел, а о содействии развитию более эффективной бизнес-модели для будущего создания интернет-контента. Это означает создание равных условий. В идеале должно быть много компаний, занимающихся ИИ, как крупных, так и мелких, и много создателей контента, как крупных, так и мелких.

Не может быть, чтобы новая компания, работающая в сфере искусственного интеллекта, оказалась в невыгодном положении по сравнению с традиционной поисковой системой, потому что одна из них платит за контент, а другая получает его бесплатно. Но также важно понимать, что правильное решение этой нынешней дилеммы заключается не в том, чтобы никто не платил, а в том, чтобы каждый, кто получает выгоду от экосистемы, будь то новый или старый, должен вносить в неё свой вклад, исходя из своего относительного размера.

Сегодня это может показаться нереально идеалистичным, но хорошая новость заключается в том, что, основываясь на наших разговорах, мы уверены: если несколько участников рынка дадут волю — будь то потому, что они активизируются и сделают правильное дело или будут вынуждены это сделать, — мы увидим, как весь рынок очень быстро даст толчок и станет устойчивым.

Поддержка экосистемы

Мы не справимся в одиночку и не планируем пытаться. Наша миссия — не «сделать Интернет лучше», а « помочь сделать Интернет лучше». Решения, разработанные для развития этого рынка, должны быть открытыми, совместимыми, стандартизированными и доступными для многих организаций. Мы предпримем несколько обнадеживающих шагов в этом направлении, объявив о партнёрствах и сотрудничестве на этой неделе. И мы гордимся тем, что являемся лидером в этой области.

Интернет — это экосистема, и мы, другие поставщики инфраструктуры, а также, что самое главное, компании, занимающиеся разработкой искусственного интеллекта, и создатели контента, будем играть решающую роль в обеспечении её здоровья. Мы рады сотрудничать с теми, кто готов внести свой вклад в развитие лучшего Интернета. Это возможно.

И мы настроены оптимистично и считаем, что если другие смогут сотрудничать в поддержке экосистемы, мы можем оказаться на пороге нового золотого века Интернета. Практически все наши беседы с ведущими компаниями в области ИИ подтверждают их обязанность отдавать должное экосистеме и выплачивать компенсацию создателям контента. Подтверждая это, крупнейшие издатели сообщают о том, что ведут гораздо более конструктивные переговоры о лицензировании своего контента этим компаниям, работающим с ИИ. И на этой неделе мы представим новые инструменты, которые помогут даже самым маленьким издателям вернуть себе контроль над тем, кто может использовать их творения.

Это может показаться невозможным. Мы думаем, что это очевидно. Мы гордимся достижениями Cloudflare за последние 15 лет, но нам ещё многое предстоит сделать, чтобы соответствовать нашей миссии. Поэтому, как никогда ранее, ясно: не унывайте, ведь мы только начинаем!