В последние годы в России наблюдается активное развитие отечественного программного обеспечения, что связано с необходимостью повышения уровня информационной безопасности и независимости от зарубежных технологий. В этом контексте особое внимание уделяется переходу на российские операционные системы (ОС), которые становятся важным элементом в стратегии цифровой трансформации страны.

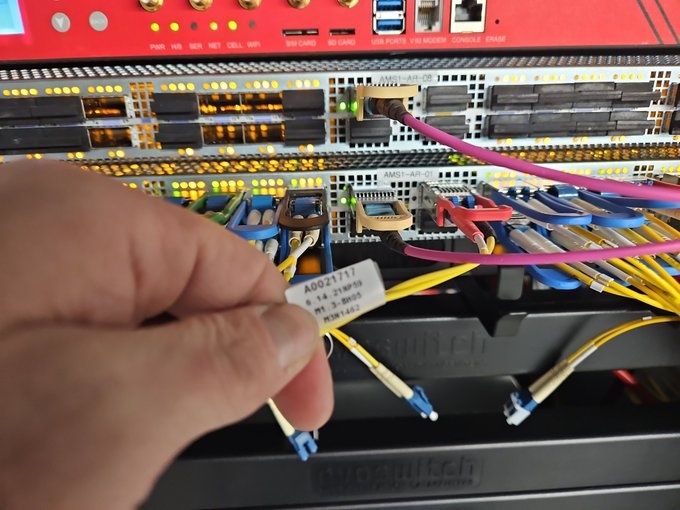

Мы, хостинг-провайдер FastFox, представляем наш проект по переводу хостинга на российскую ОС. Целью проекта является не только демонстрация возможностей российских технологий, но и создание безопасной и эффективной инфраструктуры для наших клиентов.

В рамках внедрения российской ОС мы ставили перед собой несколько задач: обеспечить высокую производительность и стабильность работы серверов, минимизировать риски, связанные с использованием иностранного ПО, а также поддержать развитие отечественной IT-индустрии. В данной статье мы поделимся выводами и опытом, полученными в ходе реализации этого проекта, а также рассмотрим его влияние на рынок хостинг-услуг в России.

Анализ текущей ситуации

Ранее, как и многие другие хостинг-провайдеры, мы использовали операционную систему Cloudlinux на серверах виртуального хостинга. Однако в свете текущей глобальной ситуации Cloudlinux прекратил работу для России, что поставило нас перед серьезными проблемами. Рассмотрим их подробнее.

Ограничения, связанные с использованием зарубежных ОС

- Зависимость от внешних поставщиков. Использование зарубежных операционных систем делает нас уязвимыми к изменениям в лицензировании, поддержке и обновлениях, которые могут быть ограничены или прекращены.

- Безопасность данных. Существует риск утечки данных и нарушения конфиденциальности, так как зарубежные ОС могут подвергаться внешнему контролю и мониторингу.

- Сложности с локализацией. Поддержка и адаптация зарубежных решений под местные условия иногда требует дополнительных ресурсов и времени, что может замедлять процесс внедрения новых технологий.

- Регуляторные ограничения. Ужесточение законодательства в области защиты информации и персональных данных может привести к необходимости пересмотра используемых решений и переходу на решения, зарегистрированные в официальных реестрах, что обеспечит большую безопасность и соответствие требованиям регуляторов.

- Финансовые риски. Изменения валютных курсов могут значительно увеличить затраты на лицензии и поддержку зарубежных ОС, что негативно скажется на финансовой устойчивости компании.

Таким образом, мы сделали вывод, что переход на отечественные операционные системы становится не только актуальным, но и необходимым шагом для повышения устойчивости и безопасности нашей инфраструктуры.

Выбор ОС

При выборе отечественной операционной системы мы учитывали несколько ключевых критериев, которые, как нам кажется, могут обеспечить надежность, безопасность и соответствие требованиям бизнеса:

- Безопасность. В современных условиях киберугроз безопасность данных становится первоочередной задачей. Операционная система должна обеспечивать своевременную поставку обновлений безопасности и поддерживать работу сканера безопасности, что подразумевает доступность бюллетеней безопасности в формате OVAL. Информация в человекочитаемом формате (Errata) является преимуществом. Кроме того, важна поддержка отечественных сертификатов шифрования.

- Поддержка. Долгосрочная и качественная техническая поддержка является важным аспектом при выборе ОС. Необходимо учитывать доступность обновлений, патчей и документации, а также возможность получения консультаций от разработчиков.

- Функциональность. Операционная система должна предоставлять все необходимые функции для работы бизнеса. Это включает в себя поддержку различных приложений, инструментов для администрирования, а также возможность интеграции с существующими системами.

На российском рынке представлено несколько отечественных операционных систем, каждая из которых имеет свои особенности. Рассмотрев три наиболее популярных варианта, мы сделали выбор в пользу ОС «МСВСфера» вендора «Инферит».

Эта ОС основана на ядре Linux для серверов и рабочих станций. Она предлагает высокий уровень безопасности и стабильности, поддерживает широкий спектр программного обеспечения, предоставляя инструменты для миграции с других платформ. Являющаяся по сути аналогом Cloudlinux и включающая все необходимые функции, в том числе, помимо прочих, изоляцию пользователей, ОС «МСВСфера» стала отечественной альтернативой нашей предыдущей ОС.

www.inferit.ru/products/os

План внедрения

Перед внедрением нового решения необходимо провести тщательное тестирование, чтобы убедиться в его работоспособности и соответствии нашим требованиям. В рамках этого процесса мы развернули тестовый сервер и инсталлировали операционную систему «МСВСфера Сервер» 9, после чего сразу же установили панель Ispmanager. В сентябре 2024 года именно эта ОС стала первой и единственной отечественной операционной системой, совместимой с этой панелью управления веб-серверами и сайтами.

Следующим шагом была конвертация ОС в редакцию хостинга, что позволило нам адаптировать систему под специфические нужды нашего бизнеса. Мы внимательно изучили документацию и начали настройку, уделяя особое внимание оптимизации всех служб. Установили необходимые нам параметры лимитирования и изоляции пользователей. После завершения всех настроек мы приступили к проведению тестов системы, чтобы выявить возможные проблемы и убедиться в ее надежности перед полноценным внедрением.

Мы разместили ограниченное число клиентов (40) на нашем новом сервере и внимательно следили за его работой и обращениями пользователей. Не секрет, что мы ожидали, что что-то может пойти не так, поэтому были к этому готовы. В процессе тестирования возникли некоторые вопросы и проблемы, с которыми нам не удалось справиться самостоятельно, поэтому мы обратились в техническую поддержку «МСВСфера». Здесь стоит отметить, что поддержка оказалась на высоком уровне: специалисты быстро реагировали на наши запросы и предоставляли квалифицированные решения по всем фронтам.

По сей день мы активно работаем вместе с разработчиками «Инферит ОС» над улучшением операционной системы, что позволяет нам не только решать текущие проблемы, но и внедрять новые функции, соответствующие требованиям наших клиентов. Ниже мы опишем проблемы, с которыми столкнулись в процессе тестирования, а также меры, которые были предприняты для их устранения.

- Переход с lsapi на mod_fcgid. Поскольку ОС «МСВСфера» не поддерживает модуль lsapi из-за того, что Isapi является проприетарной разработкой CloudLinux, пришлось переходить на другой режим работы веб-сервера. Наиболее подходящим из доступных показался mod_fcgid, но у одного владельца сайта возникли проблемы с быстрым исчерпанием лимита памяти, чего не случалось ранее. Проблема была в настройках mod_fcgid по умолчанию, которые вызывали сильное отличие поведения php процессов от поведения LSAPI. Модуль mod_fcgid устанавливал минимальное число php процессов для каждого САЙТА пользователя, а не пользователя в целом. Это приводило к большому числу процессов php, обслуживающих запросы, на одного пользователя с большим число сайтов, увеличивая потребление памяти. В связи с этим возникали частые отказы в выделении памяти из-за достижения лимита и ошибка 500 для сайта клиента. После тюнинга настроек mod_fcgid проблемы с памятью и «ошибками статуса сайта 500» были решены.

- Решение проблемы с использованием внешнего биллинга. ОС «МСВСфера» имеет интеграцию с панелью ispmanager, но у нас пользователи создаются в стороннем инструменте биллинга, куда невозможно встроиться. Следовательно, для перенесенных пользователей лимитирование потребления ресурсов сервера включалось сразу, а для новых зарегистрированных пользователей эти настройки не применялись. Разработчики ОС «МСВСфера» добавили возможность вызывать применение лимитов не только по обычным триггерам, но и по триггеру активации сайта, что, в конечном итоге, решило проблему.

План миграции

После тщательного тестирования и совместной работы с командой ОС «МСВСфера» мы успешно устранили все критические проблемы, которые возникали в процессе эксплуатации новых серверов. В результате наши серверы стали работать стабильно и надежно, что дало нам уверенность в возможности переноса всех клиентов со старых серверов с Cloudlinux на новые серверы с отечественной ОС «МСВСфера».

Перед началом переноса пользователей мы столкнулись с определенными трудностями, поскольку ранее использовали Ispmanager в редакции Business, тогда как новые серверы функционируют в редакции Host. К сожалению, панель управления не предоставляет возможности для полноценной миграции между этими редакциями, что заставило нас искать альтернативные решения. Кроме того, возникли проблемы с совместимостью: на серверах с Cloudlinux сайты работали через обработчик PHP LSAPI, в то время как на новых серверах используется FastCGI. В этой ситуации мы обратились за помощью к поддержке Ispmanager. После обсуждения возникших вопросов мы решили осуществить перенос вручную, воспользовавшись функцией «Импорта пользователей».

Процесс миграции выглядел следующим образом:

Процесс миграции выглядел следующим образом:

- Разворачиваем новый сервер для переноса данных (приемник);

- На исходном сервере для пользователя разрешаем использование PHP FastCGI;

- На приемном сервере открываем функцию «Импорт пользователя», выбираем пункт «из панели управления ispmanager 5, ispmanager 6 (через backup)», вводим данные для авторизации на исходном сервере и выбираем нужного пользователя для импорта. Мы проводили перенос по 2-5 пользователей за 1 импорт;

- После завершения импорта анализируем лог на наличие ошибок и, при необходимости, исправляем их;

- Для уверенности в корректности переноса мы пересохраняли настройки пользователя и его сайтов в панели Ispmanager, проверяя, что все данные были перенесены правильно;

- Затем обновляем DNS-записи доменов и уведомляем клиента о переносе его сайтов на новые сервера с просьбой проверить их работоспособность.

Сроки

Мы переносили по 40-60 клиентов в день. Этот подход оказался медленным, но надежным, что позволило избежать неприятных ситуаций и минимизировать риски. Постепенно мы переносили данные, тестировали работу сайтов, выявляли и исправляли возможные ошибки. На все это у нас ушло около двух месяцев. В результате сейчас мы работаем стабильно, и все функционирует на должном уровне. Мы продолжаем улучшать систему и оптимизировать процессы.

Результаты

Что касается результатов, новые серверы и обновленная операционная система обеспечили прирост производительности на 25%. Это положительно сказалось на скорости загрузки сайтов и общей стабильности работы, что, в свою очередь, улучшило пользовательский опыт для наших клиентов.

fastfox.pro