Подробная программа Yandex Scale 2020

На сайте появилась подробная программа с деталями всех докладов: ищите тему и докладчика по душе. Если вы до сих пор не решались зарегистрироваться на конференцию, сейчас самое время это сделать.

cloud.yandex.ru/events/scale-2020/

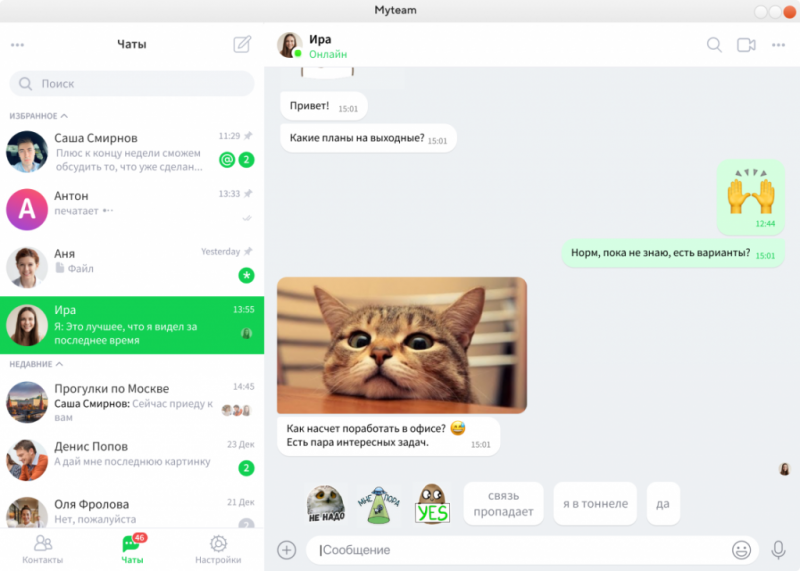

Серверы Zoom в Yandex.Cloud

Серверы Zoom в Yandex.Cloud

RightConf — единственный официальный представитель Zoom в России. Теперь компания предоставляет лицензию на Zoom вместе с Yandex.Cloud — а это значит, что клиенты могут выбрать размещение не на европейских, а на российских серверах. Так безопаснее, а качество связи лучше.

Какую БД выбрать для проекта

Какую БД выбрать для проекта

Мы составили тест, который поможет быстро выбрать базу данных для любого проекта. В нем всего четыре вопроса — за пару минут вы узнаете, какая управляемая БД на облачной платформе подойдет вам лучше всего.

Пройти тест

cloud.yandex.ru/promo/choose-your-mdb/

Истории наших пользователей

«М.Видео-Эльдорадо»: ML-сервисы в ритейле

Группа компаний «М.Видео-Эльдорадо» перешла на мощности Yandex.Cloud, чтобы настроить рекомендательную систему и начать анализировать загруженность торгового зала и покупательское поведение. В статье мы рассказали, как им удалось построить мощную и гибкую инфраструктуру.

cloud.yandex.ru/cases/mvideo

ПАО «Пермэнергосбыт»: автоматизация колл-центра с Yandex SpeechKit

Каждый месяц в Пермэнергосбыт звонят 50 тысяч раз. Основная причина — передать показания счетчиков. Чтобы сократить затраты и улучшить обслуживание, компания внедрила голосового робота на основе Yandex SpeechKit. В блоге мы подробно рассказали о результатах.

cloud.yandex.ru/cases/permenergosbyt

Новое в Облаке

- YC CLI 0.63.0: новая версия интерфейса командной строки.

- Обновлены максимальные конфигурации ВМ в Yandex Compute Cloud.

- Появилась новая роль datalens.instances.admin в Yandex DataLens.

- В Yandex IoT Core обновились перманентные топики и системные алиасы.

- В справке появилась страница о том, как создавать группу узлов с GPU. Появился новый сценарий о запуске рабочих нагрузок с GPU.

- Описали изменения в последних релизах моделей распознавания в Yandex SpeechKit.

Предложения для бизнеса

Перенос 1С в Yandex.Cloud

1С в Yandex.Cloud — это выгодно. Мигрируйте на специальных условиях: получите расширенный грант до 500 000 рублей, компенсацию за услуги партнера и скидки на сервисы Yandex.Cloud до 35% при заключении договора на год.

Больше об 1С в Yandex.Cloud

cloud.yandex.ru/promo/1c-v-oblake-offer

Мероприятия и вебинары

Вебинары прошли, а записи остались: смотрите вебинары на YouTube тогда, когда вам удобно.

Data Science в Yandex.Cloud

На примере публичных данных разобрали, как работает сервис Yandex DataSphere — облачная среда для ML-разработки.

www.youtube.com/watch?v=qgOGwdfeUq0

Отказоустойчивость дата-центров

На этом вебинаре мы рассказали о принципах построения отказоустойчивого дата-центра и разобрали опыт Яндекса и зарубежных компаний.

www.youtube.com/watch?v=EWn85a70cnE

Больше о мероприятиях

cloud.yandex.ru/events