В этом специальном выпуске нашего бюллетеня, мы сердечно приглашаем Вас принять участие в нашем Кубке мира по футболу тематических серверов тотализатора.

Игровой сервер футбол и выиграть поездку в Финляндию!

Вы возбуждены, о чемпионате мира, как мы? Игры вызвали некоторую игривость в нас, поэтому мы создали игру сервер футбол, который теперь вы можете играть на нашем сайте.

Капля через центр обработки данных, собрать как можно больше серверов, как вы можете, старайтесь избегать запутанных кабелей локальной сети, и прежде всего, следить за ошибки! С немного удачи, вы можете выиграть один из наших захватывающих призов.

Главный приз в 4-дневную поездку в том числе стоимости авиабилетов и проживания для 2 людей в Хельсинки, Финляндия, и приглашения на торжественное открытие Hetzner Online в центре Park данных Хельсинок 23 августа 2018 года! Все участники будут введены в лотерею главный приз!

Двадцать других игроков каждый присуждаются кредиты на сумму € 20,18 (вкл. НДС), что они могут использовать на новых продуктах Hetzner Облако.

Футбольный Кубок мира тотализаторы Серверные является продвижение, который длится до 15 июля 2018 года, в 11:59 PM по центральноевропейскому времени.

Для получения более подробной информации об условиях участия, пожалуйста, см:

www.hetzner.com/rechtliches/gewinnspiel/

Для того, чтобы войти в тотализаторе и играть сервера футбол, иди сюда:

www.hetzner.com/server-soccer

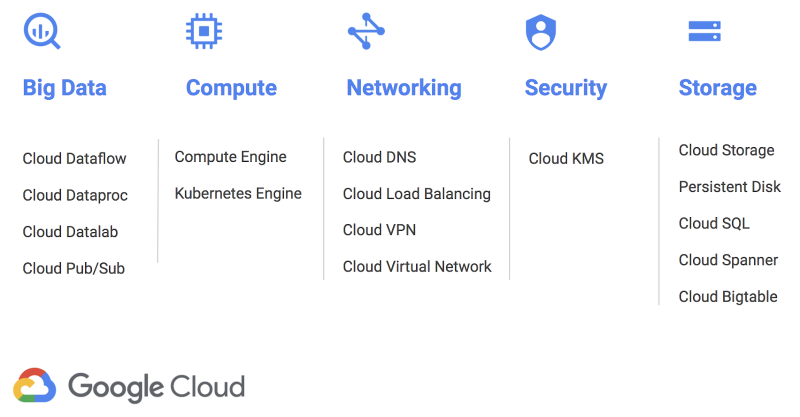

Hetzner Облако: A matchwinner

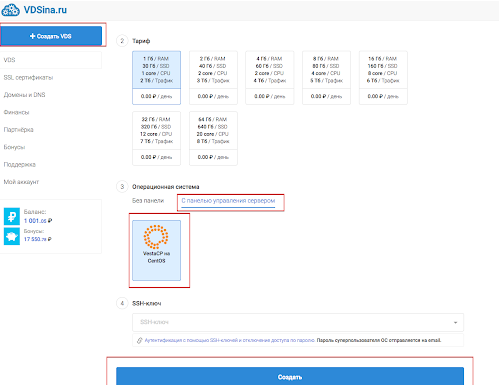

Сервера Hetzner Облака очень универсален благодаря нашей гибкой модели биллинга и нашему умному интерфейсу Cloud Console. Обычно вы можете развертывать новые серверы на Cloud Console в менее десяти секунд, так что вы можете получить экземпляр вам нужно в одно мгновение!

Эти характеристики помогли Hetzner Облако выиграть золото на хостинг и сервис-провайдер Awards 2018. Несколько тысяч читателей помогли выбрать победителя в опросе, размещенном на нескольких IT-порталов.

Узнайте больше о Hetzner облаке на:

cloud.hetzner.com