Заметили баг? В феврале всего 28 дней. Поэтому месяц получился жарким. Пришлось успевать всё, что и за 31 день не всегда получается: успеть на все дейлики, закрыть задачи, разгрести трекер и выделить время на сон.

Почему февраль такой короткий — вопрос к разработчикам календаря. Мы же не стали ждать патча, просто ускорились и выдали много интересного контента. В дайджесте собрали всё, что вы могли пропустить в февральской гонке. Загляните, чтобы сделать паузу в этом жарком спринте.

Статьи и инструкции

Как проверить сайт на мошенничество

За три года в сети выявили миллион фишинговых ресурсов. Как не стать новой жертвой злоумышленников? Разбираем правила проверки сайтов: рассказываем, на что обращать внимание при оценке подлинности и что делать, если вы уже столкнулись с мошенниками.

firstvds.ru/blog/kak-proverit-sayt-na-moshennichestvo

Томa (Volumes) и хранение данных в контейнерах

Контейнер — это временная рабочая среда. Хранить в нём базы данных, загрузки пользователей, кэш и логи не стоит — при пересоздании контейнера все файлы исчезнут. Ключевой способ постоянного хранения данных в Docker — тома (Volumes). В статье рассмотрим сценарии и лучшие практики управления данными в контейнеризованных приложениях.

firstvds.ru/technology/toma-volumes-v-docker-khranenie-i-upravlenie-dannymi

Habr: самое интересное за февраль

На Хабре тоже жарко. Веб-разработчик FirstVDS рассказал, какие нововведения ожидаются от JavaScript в 2026 году. А автор DIY-проекта — выяснил, почему иногда лучше использовать собственный анализатор речи, чем облачные сервисы на базе нейросетей.

Но нам этого показалось мало, и мы решили поднять градус научпопом. Принесли самые обсуждаемые статьи: рассуждаем, когда всё-таки повысится глобальный уровень моря и какие технологии сделали возможным строительство небоскрёбов.

Главные изменения в JavaScript в 2026 году

Почему я отказался от облачных ASR и собрал инструмент для распознавания речи сам

Времени всё меньше, но споров всё больше: когда и как сильно повысится глобальный уровень моря

Как изобретение Отиса привело к появлению небоскрёбов

Ищем авторов для блога на Хабр

Ищем авторов для блога на Хабр

Подготовьте статью на одну из специальных тем или отправьте материал на тему месяца. И если ваша статья подойдёт для блога, получите повышенный гонорар.

Тема марта: базы данных

firstvds.ru/avtoram

Новости февраля

Отмечаем День хостера не 1 марта, а прямо сейчас!

Никаких официальных фуршетов, формальных застолий в офисе и тесных переговорок. В этот раз устраиваем вечеринку на орбите: выходим в открытый космос и передаём подарки прямо с борта корабля. В этот раз дарим промокод со скидкой 25% на заказ новых VDS в Москве.

Успейте принять участие: акция продлится до 3 марта 2026 года (включительно).

firstvds.ru/actions/hostersday26

C 1 марта повысится стоимость аренды VDS и других услуг

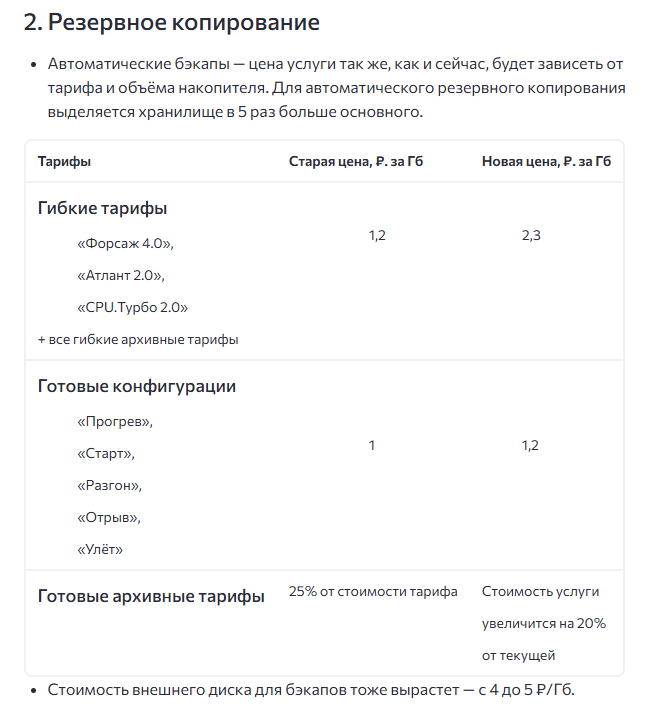

Изменение цен

Стоимость тарифов вырастет примерно на 15%. Изменение коснётся серверов на всех локациях (Москва, Амстердам, Алматы) и всех тарифов, кроме акционных линеек и тарифов на виртуализации OpenVZ и FreeBSD jail.

Также вырастут цены на реселлерские тарифы, бэкапы, сетевые услуги и администрирование.

firstvds.ru/blog/all_price_increase_01-03-26

Топ новостей из мира безопасности

Февраль зажёг и в мире кибербезопасности: специалисты обнаружили уязвимости в популярных сервисах. Собрали для вас самые громкие новости, которые нельзя оставить без внимания:

Хакеры взломали сервер Notepad++ и полгода рассылали заражённые обновления

Киберпреступники взломали сервер проекта Notepad++ и с июня по декабрь 2025 года рассылали отдельным пользователям вредоносные обновления программы, в частности организациям с интересами в Восточной Азии.

Злоумышленники скомпрометировали инфраструктуру хостинг-провайдера. Механизм атаки работал так:

Трафик обновлений, идущий на официальный сайт, выборочно перенаправлялся на серверы злоумышленников, передававшие вредоносные манифесты.

Это приводило к загрузке малвари, которая собирала данные системы (команды netstat, systeminfo, tasklist, whoami) и отправляла их на сервис temp[.]sh с помощью curl.

Согласно отчёту хостера, хакеры потеряли прямой доступ к серверу 2 сентября после его обновления. Однако они сохранили доступ к внутренним сервисам провайдера и возможность перенаправлять трафик вплоть до 2 декабря.

Для защиты разработчики уже предприняли ряд мер:

Перенесли проект к новому хостинг-провайдеру.

Ввели поэтапное усиление проверок: в версии 8.8.8 обновления стали загружаться только с GitHub, а в версии 8.8.9 добавлена проверка цифровой подписи и сертификата установщика. Ответы сервера обновлений теперь также подписываются (XMLDSig). В ожидаемой версии 8.9.2 проверка подписи станет обязательной.

Пользователям рекомендуется вручную загрузить и установить актуальную версию (8.9.1 или новее), где реализованы все указанные меры защиты.

xakep.ru/2026/02/02/notepad-compromised/

Вредоносный код в репозиторий Plone на GitHub

Злоумышленники добавили вредоносный код в основные git-репозитории системы управления контентом Plone на GitHub. 27 января было обнаружено, что атака затронула пять ключевых репозиториев проекта.

Атакующие скомпрометировали учётную запись одного из разработчиков, похитили его токен доступа и получили права на внесение изменений. Вместо обычных коммитов они применяли операцию «force push», которая позволила перезаписать историю веток и скрыть подмену.

Вредоносный JavaScript-код добавлялся в файлы и активировался при сборке: загружал эксплойты для повышения привилегий, крал токены доступа, данные браузеров и ключи криптокошельков, настраивая автозапуск и удалённое управление сервером. Для маскировки код размещался в одной строке с легитимной операцией и смещался пробелами, поэтому не отображался в интерфейсе GitHub без нажатия кнопки «Load Diff». В одном из репозиториев злоумышленники даже подделали дату коммита, чтобы он выглядел как более раннее и безобидное изменение.

Разработчики Plone уже предприняли меры: в настройках репозиториев на GitHub были включены правила, полностью блокирующие операции «force push» для основных веток и тегов. Это не позволит в будущем перезаписывать историю.

www.opennet.ru/opennews/art.shtml?num=64718

Опасные уязвимости в GitLab, требующие срочных обновлений

Опубликованы корректирующие обновления GitLab (версии 18.8.2, 18.7.2, 18.6.4), в которых устранена уязвимость (CVE-2026-0723), позволяющая обойти двухфакторную аутентификацию, а также ещё четыре уязвимости, две из которых помечены опасными.

Уязвимость CVE-2026-0723 позволяет злоумышленнику, знающему идентификатор учётных данных жертвы, обойти проверку при двухфакторной аутентификации. Проблема вызвана отсутствием должной проверки возвращаемого значения в сервисах аутентификации.

Остальные уязвимости приводят к отказу в обслуживании при отправке специально оформленных запросов к компоненту для интеграции с Jira Connect (CVE-2025-13927), API управления релизами (CVE-2025-13928) и SSH (CVE-2026-1102), а также к зацикливанию при создании специально оформленного Wiki-документа (CVE-2025-13335).

Всем пользователям рекомендуется срочно установить одно из предоставленных обновлений. Детали уязвимостей не раскрываются и станут доступны публично спустя 30 дней после публикации исправлений.

www.opennet.ru/opennews/art.shtml?num=64657

Антивирус eScan распространял вредоносные обновления после взлома

В январе 2026 года злоумышленники взломали сервер обновлений eScan и разослали части пользователей вредоносное обновление.

Взломщики получили доступ к конфигурации сервера и подменили легитимный файл компонента Reload.exe на вредоносный. Файл был подписан сертификатом eScan, но система и VirusTotal считали подпись невалидной. Вредонос обеспечивал злоумышленникам закрепление в системе, выполнял команды, редактировал файл HOSTS (блокируя доступ к серверам обновлений) и загружал дополнительные модули, в том числе бэкдор.

Вендор антивируса компания MicroWorld Technologies уже изолировала скомпрометированную инфраструктуру и восстановила ее с нуля, сменила все учетные данные. Кроме того, она выпустила инструмент для пострадавших клиентов, который выявляет и откатывает вредоносные изменения, восстанавливает работу обновлений.

xakep.ru/2026/01/30/escan-hacked/

Отключение протокола NTLM в Windows

Компания Microsoft объявила, что отключит устаревший и уязвимый протокол аутентификации NTLM по умолчанию в будущих версиях Windows Server и Windows. Это часть стратегии по переходу на более безопасные методы аутентификации.

NTLM уязвим к атакам, например, NTLM relay: злоумышленники перенаправляют аутентификацию скомпрометированных устройств на свои серверы, чтобы получить контроль над доменом. Другой метод — pass-the-hash, при котором украденные хеши паролей используются для доступа к данным и продвижения по сети.

Microsoft представила план перехода: сначала аудит использования NTLM, на вторую половину 2026 года запланировано внедрение заменяющих технологий (IAKerb, Local KDC), и, наконец, отключение NTLM по умолчанию. Администраторам рекомендуется уже сейчас выявлять и отказываться от NTLM в пользу Kerberos или других безопасных методов.

xakep.ru/2026/02/03/disabling-ntlm/

Критическая уязвимость в плагине WPvivid угрожает 900 000 сайтов на WordPress

В плагине для резервного копирования WordPress WPvivid Backup & Migration, установленном более чем на 900 000 сайтов, обнаружена критическая уязвимость с идентификатором CVE-2026-1357 (9,8 балла из 10 по шкале CVSS). Она позволяет злоумышленникам удаленно выполнить вредоносный код на сайте без аутентификации. Уязвимость затрагивает все версии плагина вплоть до 0.9.123.

Уязвимость представляет реальную угрозу только для сайтов, на которых включена опция получения бэкапов с другого сайта. Но плагин часто используется именно для миграции, поэтому администраторы нередко активируют эту функцию.

Атака состоит из двух ключевых проблем в коде плагина:

Сбой RSA-дешифрования: Когда функция расшифровки данных (openssl_private_decrypt()) завершается ошибкой, плагин не останавливает работу, а передает результат ошибки (false) дальше. Криптографическая библиотека воспринимает это как строку нулевых байтов, что приводит к созданию предсказуемого ключа шифрования. Злоумышленник может использовать это для формирования вредоносных пакетов данных.

Отсутствие проверки пути (Directory Traversal): Из-за некорректной очистки имен загружаемых файлов атакующие могут выйти за пределы разрешенной директории для бэкапов. А потом — записать произвольный файл (например, PHP-скрипт) в любую папку на сайте, что ведет к выполнению кода.

28 января разработчики выпустили исправление в версии 0.9.124, которое добавляет проверки, останавливающие выполнение скрипта при сбое дешифрования, очищает имена файлов и ограничивает загрузку только разрешенными типами файлов. Всем пользователям плагина WPvivid Backup & Migration необходимо как можно скорее обновиться до актуальной версии 0.9.124.

Аудит безопасности Intel TDX выявил шесть уязвимостей

Google и Intel раскрыли результаты совместного аудита безопасности технологии Intel TDX 1.5 (Trusted Domain Extensions), которая обеспечивает шифрование памяти виртуальных машин для защиты от администратора хост-системы и физических атак.

В ходе проверки было обнаружено 6 уязвимостей, включая критическую (CVE-2025-30513), позволяющую полностью скомпрометировать защиту. Проблемы затрагивают процессоры Intel Xeon 6, а также 4 и 5 поколения Intel Xeon Scalable.

Наиболее опасная уязвимость (CVE-2025-30513) основана на состоянии гонки в процессе live-миграции защищенной виртуальной машины. Администратор хост-системы (который в модели угроз TDX считается недоверенным) может инициировать миграцию и в узком временном окне подменить атрибуты защищенного окружения (Trusted Domain). Это позволяет перевести гостевую систему из защищенного режима в отладочный, не вызывая ошибок проверки. После активации отладочного режима администратор получает возможность в реальном времени отслеживать активность виртуальной машины и читать ее расшифрованную память.

Другие обнаруженные проблемы включают целочисленное переполнение при разборе метаданных (приводящее к утечке 8 КБ данных из стека процессора), использование неинициализированных переменных и утечку данных через спекулятивное выполнение инструкций.

Все шесть уязвимостей уже устранены в обновлении микрокода.

www.opennet.ru/opennews/art.shtml?num=64774

Сайт-двойник 7-Zip распространял вредонос, подменяя ссылки

Зафиксирована активность мошенников, создавших поддельный сайт 7zip.com. Он копировал оформление официального ресурса 7-zip.org, распространял вредоносный установочный файл 7zipInstall.exe, который превращал компьютер жертвы в прокси-сервер для кибератак.

Как работала атака по шагам:

Злоумышленники создали сайт-двойник 7zip.com, который визуально не отличался от официального.

Благодаря высокому месту в поисковой выдаче Google (4-е место по запросу «7zip») и мошенническим рекламным видеороликам на YouTube пользователи попадали на фальшивый ресурс.

На сайте жертвы скачивали файл 7zipInstall.exe, который был подписан поддельным сертификатом от имени Jozeal Network Technology.

После запуска вредоносное ПО копировало себя в каталог C:\Windows\SysWOW64\hero.

Вредонос прописывал в автозагрузку файлы uphero.exe (загрузчик обновлений) и hero.exe (прокси).

С помощью утилиты netsh создавались правила в межсетевом экране, разрешающие этим файлам сетевую активность.

В результате зараженный компьютер становился прокси-сервером для заметания следов атакующих, обхода блокировок, распространения другого вредоносного ПО и кражи учетных данных.

В качестве мер защиты советуем внимательно проверять источник файла перед его установкой.

www.opennet.ru/opennews/art.shtml?num=64799

Проблемы в безопасности «Блокнота» позволяли выполнить код на устройстве пользователя

Microsoft исправила опасную уязвимость (CVE-2026-20841) в приложении «Блокнот» (Notepad) для Windows 11. Если жертва открывала на своём компьютере специально подготовленный Markdown-файл и кликала по ссылке, уязвимость позволяла злоумышленникам удаленно выполнять произвольный код.

Дело в том, что с выходом Windows 11 в обновленной версии «Блокнота» появилась поддержка форматирования Markdown, а ссылки в таких файлах стали кликабельными. Исследователи выяснили, что для атаки достаточно создать .md-файл, содержащий ссылки с особыми протоколами (например, file://, ms-appinstaller://). Если пользователь открывает такой файл в уязвимой версии редактора (11.2510 или старше), переключается в режим просмотра Markdown и нажимает на ссылку, то указанная программа или скрипт запускаются без каких-либо предупреждений. При этом вредоносные файлы могут находиться как локально, так и на удаленных SMB-шарах.

Обновлённая версия «Блокнота» показывает предупреждение при клике по ссылкам с любыми протоколами, кроме http и https (например, file:// или ms-appinstaller://).

Остаётся под вопросом, почему специалисты Microsoft всё ещё не ограничили выбор допустимых протоколов. Ведь злоумышленник по-прежнему может убедить пользователя нажать «Да» в новом диалоговом окне, используя социальную инженерию.

xakep.ru/2026/02/12/notepad-rce/

Как похитить душу агента: найден новый способ взлома OpenClaw

habr.com/ru/companies/first/articles/1000244/