Защита приложений, работающих в Интернете, становится все более сложной задачей. С тех пор как мы

запустили Google Cloud Armor в декабре прошлого года, он помог предприятиям защитить себя и своих пользователей с помощью собственного решения, которое защищает большие и малые приложения от распределенного отказа в обслуживании (DDoS) и целевых веб-атак с помощью пользовательских политик безопасности, применяемых на грани Google. сеть, в Google-масштабе.

На прошлой неделе мы объявили о новых возможностях

брандмауэра веб-приложений (WAF), которые теперь доступны в бета-версии. В этом выпуске Google Cloud Armor расширяет сферу защиты, которую он обеспечивает для защиты ваших приложений и других рабочих нагрузок от DDoS и целевых веб-атак. Это также может помочь вам удовлетворить требования соответствия из внутренних политик безопасности, а также внешние нормативные требования. В частности, Google Cloud Armor теперь позволяет создавать политики безопасности или расширять существующие для обеспечения соблюдения:

- Гео-контроль доступа

- Предварительно настроенные правила WAF и

- Пользовательские политики фильтрации L7 с использованием пользовательских правил

Видимость использования и эффективности средств контроля безопасности, а также защищенных приложений имеет важное значение для операций безопасности. Google Cloud Armor теперь отправляет результаты в Cloud Security Command Center (Cloud SCC), чтобы предупредить защитников о потенциальных атаках уровня 7. Это в дополнение к богатому набору телеметрии, который он уже отправляет в ведение журнала Stackdriver и мониторинг Stackdriver.

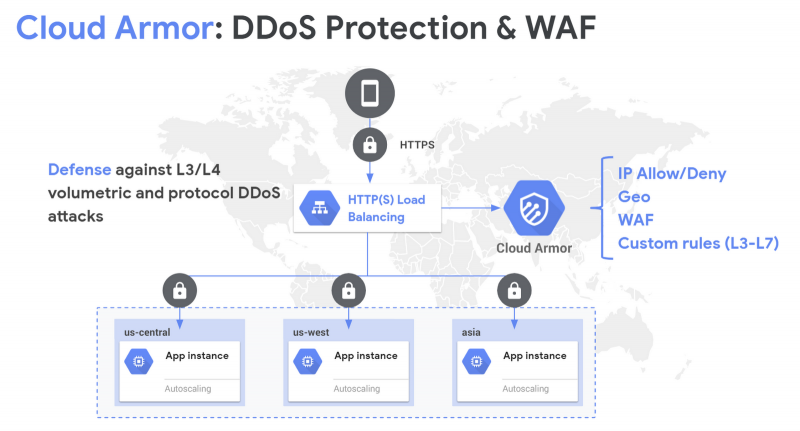

Обзор Google Cloud Armor

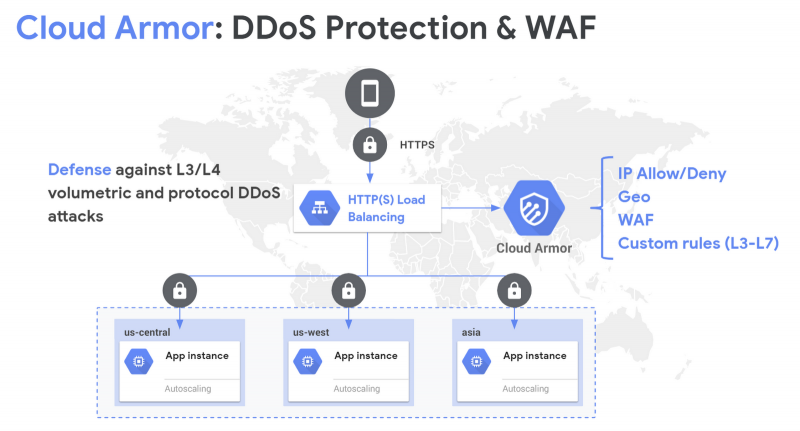

Google Cloud Armor смягчает DDoS-атаки и защищает приложения от наиболее распространенных веб-атак, позволяя создавать настраиваемые политики фильтрации L7 для обеспечения детального контроля доступа к общедоступным приложениям и веб-сайтам.

Google Cloud Armor развернут на границе сети Google и тесно связан с нашей глобальной инфраструктурой балансировки нагрузки. В результате Google Cloud Armor помогает вам решать самые насущные задачи обеспечения безопасности приложений и соответствия требованиям в любом масштабе, блокируя нежелательный или злонамеренный трафик на границе сети, далеко от ваших VPC или другой инфраструктуры.

Что нового

Что нового

Следующие возможности теперь доступны в бета-версии.

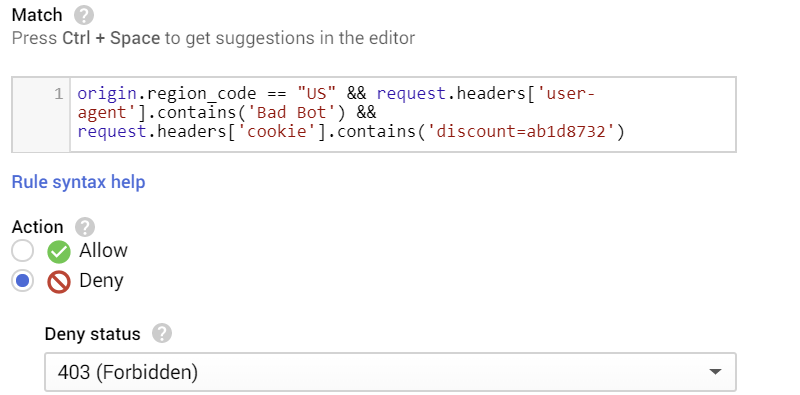

Пользовательские правила

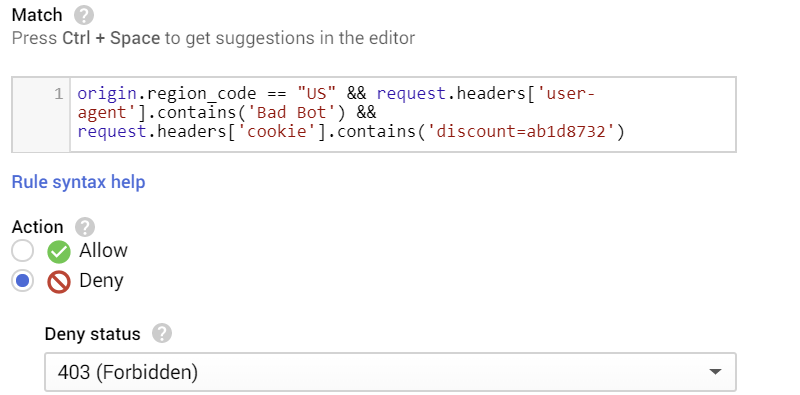

Чтобы обеспечить безопасную работу и доступность защищенных приложений, средства управления безопасностью должны быть контекстно-зависимыми и адаптироваться к уникальным потребностям отдельных приложений. С помощью пользовательских правил Cloud Armor теперь можно создавать правила с расширенными условиями сопоставления для фильтрации входящего трафика по различным атрибутам и параметрам от уровней 3 до 7. Для начала вы можете найти полную спецификацию языка и примеры выражений в политике безопасности. правила языковой ссылки.

Пользовательские правила могут быть простыми или сложными в зависимости от требований безопасности и бизнес-требований ваших приложений. Взять, к примеру:

Это пример правила, которое блокирует входящий трафик, который соответствует каждому из условий:

- Из Соединенных Штатов,

- с пользовательским агентом, который содержит фразу «Bad Bot»

- и содержит cookie с именем «discount» со значением «ab1d8732»

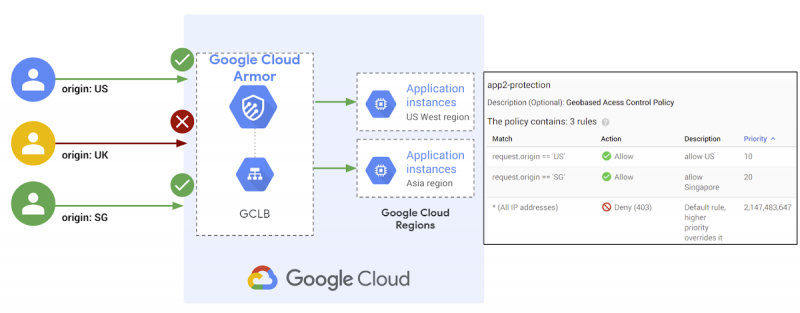

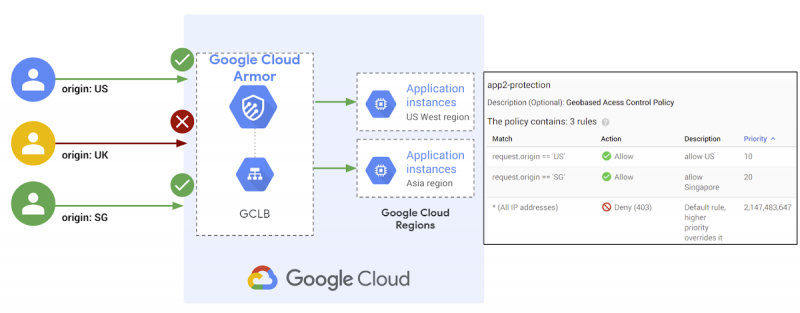

Гео-контроль доступа

В некоторых случаях вам может потребоваться ограничить доступ к приложению для определенных стран — будь то для соответствия нормативным требованиям, лицензирования авторских прав или для других бизнес-целей. С помощью Google Cloud Armor вы теперь можете настраивать политики безопасности, чтобы создавать списки разрешенных или запрещенных списков на основе кода страны из запроса клиента, пытающегося достичь вашего приложения. Это гарантирует, что вы будете получать только трафик и предоставлять контент пользователям в определенных странах. Вы также можете использовать исходную географию в сочетании с другими атрибутами в языке пользовательских правил Cloud Armor, чтобы применять детальный контроль над тем, к чему можно получить доступ, кем и откуда.

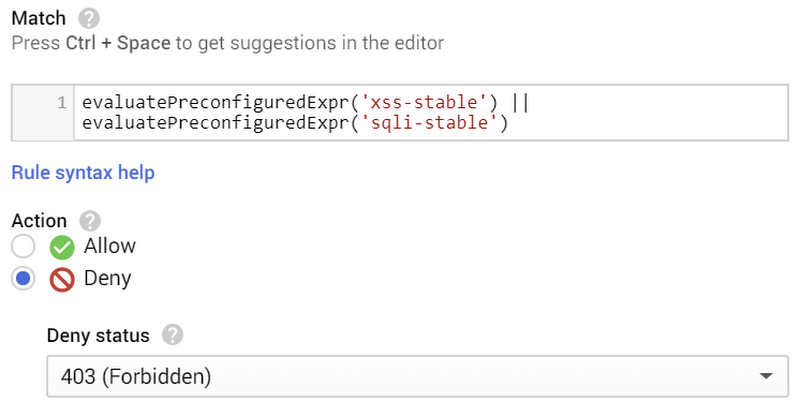

Предварительно настроенные правила WAF (SQLi & XSS)

Предварительно настроенные правила WAF (SQLi & XSS)

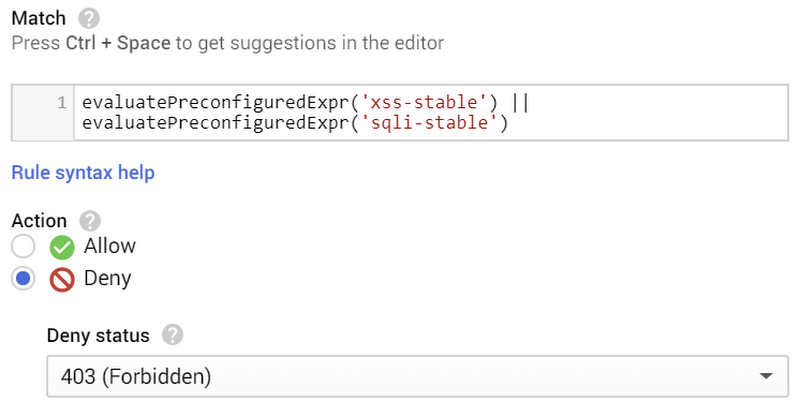

Google Cloud Armor теперь включает предварительно настроенные правила WAF для защиты приложений от наиболее распространенных атак в Интернете (например,

OWASP Top 10 Risk), что упрощает настройку и эксплуатацию брандмауэра веб-приложений и удовлетворение ваших требований соответствия и безопасности. Сегодня правила Cloud Armor WAF защищают вас от наиболее распространенных типов атак в Интернете — SQL-инъекций и межсайтовых сценариев — с помощью более предварительно настроенных правил WAF.

Мы создали эти предварительно сконфигурированные правила WAF, внедрив сигнатуры и субподписи, описанные в наборе правил ядра с открытым исходным кодом

ModSecurity для SQLi и XSS. В руководстве по

настройке правил WAF мы также опишем, как выполнить предварительную настройку предварительно настроенных правил, чтобы оптимизировать их по уровням чувствительности и настроить их для каждого защищенного приложения. Со временем мы введем дополнительные правила из ModSecurity CRS, чтобы упростить защиту вашего приложения от рисков OWASP Top 10 и выше.

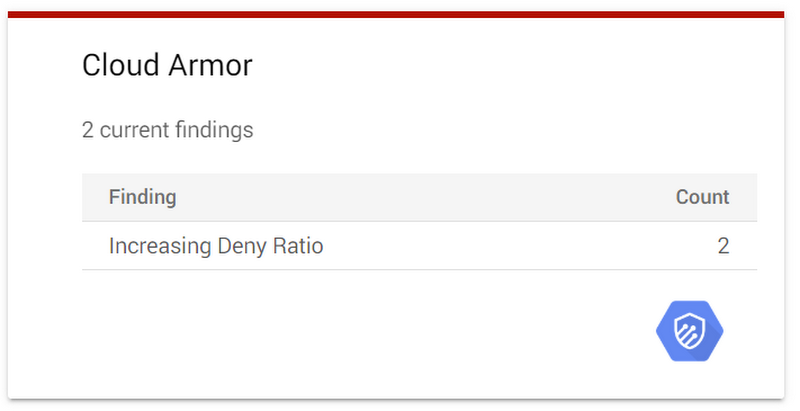

Результаты поиска в командном центре Cloud Security

Результаты поиска в командном центре Cloud Security

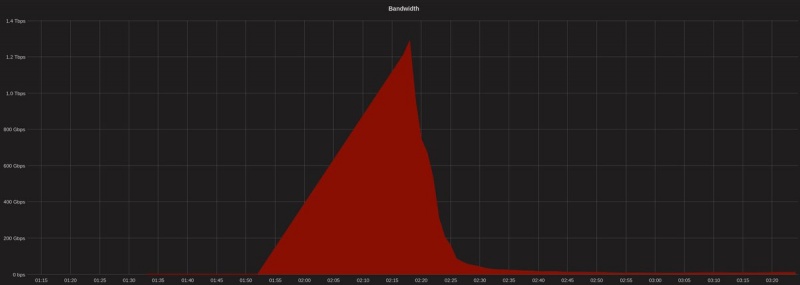

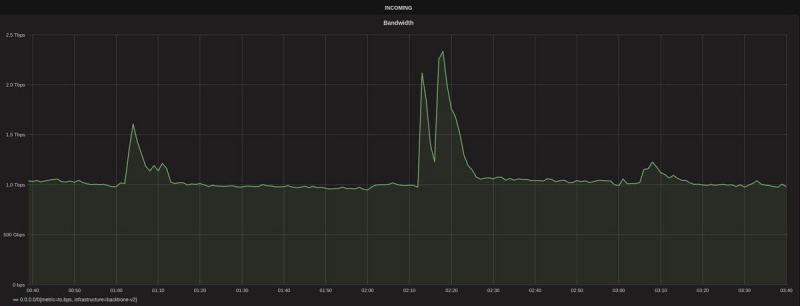

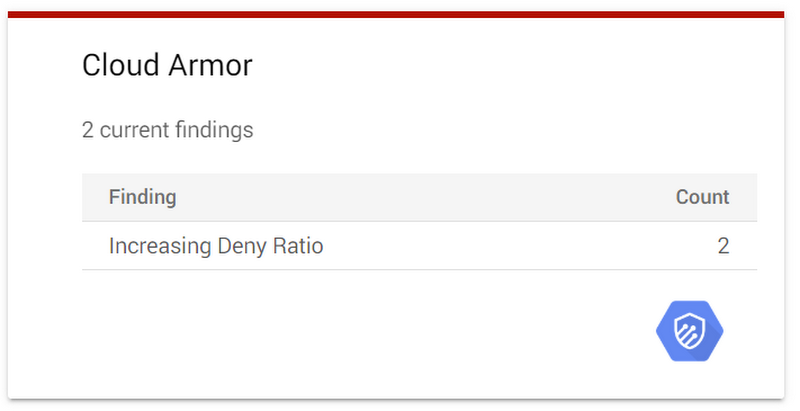

Google Cloud Armor теперь автоматически отправляет результаты в Cloud SCC, чтобы предупредить вас о подозрительных схемах трафика уровня 7. Организации с включенным Cloud SCC теперь будут получать уведомления в режиме реального времени о двух событиях:

- Разрешенный всплеск трафика: внезапное увеличение объема запросов уровня 7, разрешенное с помощью существующей политики безопасности Google Cloud Armor для каждой серверной службы.

- Увеличение коэффициента запрета: внезапное увеличение доли трафика, который отклоняется, по сравнению с общим трафиком, предназначенным для конкретной серверной службы.

Вместе эти выводы могут предупредить владельцев приложений и тех, кто реагирует на инциденты, о потенциальных атаках уровня 7, пока они все еще нарастают. С ранним уведомлением реагирующие на инциденты могут начать расследование и сортировку раньше, развертывая средства смягчения контроля раньше, чтобы защитить от атаки, прежде чем она повлияет на доступность вашего приложения.

Следующие шаги

С выпуском бета-версии этого богатого набора возможностей WAF Google Cloud Armor теперь позволяет предприятиям любого размера легко защищать ваши общедоступные приложения, удовлетворяя при этом ваши риски и требования соответствия. Кроме того, новая телеметрия Google Cloud Armor в Cloud SCC помогает ускорить обнаружение инцидентов и реагирование на них, обеспечивая безопасность и доступность критически важных приложений. Наконец, комбинация Google Cloud Armor и Google Cloud Load Balancing позволяет вам развертывать и настраивать глобальную пограничную инфраструктуру Google для защиты ваших приложений от наиболее распространенных атак в Интернете, предоставления детального контроля доступа уровня 7 и защиты от объемных, протоколов и приложений. Уровень DDoS-атак.

Возможности Google Cloud Armor WAF доступны для всех. Для начала перейдите в Network Security -> Cloud Armor в Google Cloud Console.

Выучить больше:

Страница продукта Google Cloud Armor

Документация Google Cloud Armor

Пользовательские правила Язык ссылки

Руководство по настройке правил WAF