Технологии Anti-DDoS: почему OVH должен продолжать вкладывать значительные средства для поддержания защиты своих клиентов на самом высоком уровне

Гонка против часов. Вот как следует думать о том, что борьба OVH уже несколько лет проводит защиту своих клиентов от атак DDoS, частота и интенсивность которых постоянно растут. Чтобы иметь возможность поглощать атаки завтрашнего дня, а также послезавтра, чьи пропорции по-прежнему трудно понять, необходимо активно инвестировать в наши технологии смягчения DDoS. Пояснения.

DDoS-атаки, неизбежное явление

DDoS-атаки, неизбежное явление

2013 год ознаменовался возобновлением DDoS-атак, причем пики никогда не достигали ранее. В то время нам стало известно о недофинансировании OVH в технологии защиты от DDoS.

Для записи мы обнаружили немного позже, что некоторые из атак, особенно те, которые нацелены на клиентов из индустрии онлайн-игр, исходили от недобросовестного конкурента, который связался с жертвами после атаки, атакуют, чтобы предложить свои услуги… превознося свою защиту от DDoS.

Не имеет значения: как мы уже говорили, судебный процесс не может быть единственным способом борьбы с нападениями. Судебные власти через подразделения, специализирующиеся на киберпреступности, естественно, мобилизуются для борьбы с этим явлением. Но это должно быть реалистично: исследования длинные и сложные, технически, но и из-за международного характера сетей, которые предоставляют лучшим участникам торгов средства для широкомасштабных атак.

Битва играется сначала на техническом уровне: DDoS — это феномен, единосущный для нашей деятельности по хостингу. Поэтому наша ответственность заключается в том, чтобы создать надлежащие средства защиты, чтобы свести к минимуму последствия нападений, не возлагая ложных надежд на сдерживающие достоинства этих мер.

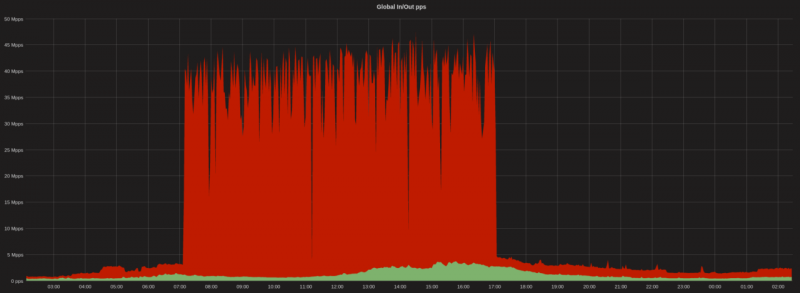

В 2017 году мы рассчитываем в среднем 2000 атак в день, в том числе около двадцати мощных (по крайней мере, в десятках Гбит / с).

Это число никогда не падало, и вы были бы удивлены, узнав список стран, в которых размещено наибольшее количество ботов, эти машины-зомби вызывают самые большие атаки DDoS. В недавней статье сообщалось, что если пути лорда непроницаемы, компьютеры, серверы, телефоны и другие связанные объекты из Ватикана гораздо меньше, так как плотность ботов на пользователя Интернета является самой большой в мире. Разве скомпрометированные телефоны туристов объяснят это открытие? Доказательство того, что в кибербезопасности чудес не существует.

Взаимозаменяйте стоимость защиты от DDoS, чтобы предлагать их всем

В 2013 году мы запросили вклад наших клиентов (через увеличение на один-два евро / месяц / услугу), чтобы как можно быстрее развернуть систему VAC, нашу защиту от DDoS и, таким образом, догнать задержку, которую мы обвинили на этом основании.

Затем OVH сделал оригинальный выбор: не предлагать эту услугу в виде платного варианта, как это было наиболее распространенной практикой. Мы «предложили» эту услугу всем, в том числе по умолчанию, всем нашим предложениям, чтобы лучше согласовать затраты.

Октава Клаба

сказал:

«Вопрос заключается не в том, нужна ли вам защита от DDoS, а для того, чтобы узнать, когда вы станете жертвой вашей первой атаки DDoS. OVH обязуется защищать ваш проект 24 часа в сутки от любого типа атаки DDoS, независимо от их продолжительности и размера."

Следует отметить, что во время атаки DDoS при отсутствии защиты происходит систематический побочный ущерб. В зависимости от интенсивности атаки, если он не смешан, это набор серверов-соседей целевого сервера, чей сервис может быть временно недоступен.

Таким образом, нам показалось, что наилучшим вариантом является обеспечение защиты для всех. Тем более, что многие атаки DDoS происходят из-за грабежей или бесполезных мотивов, они также могут быть инструментом цензуры, как

показал эксперт по безопасности США Брайан Кребс. Таким образом, защита от атак DDoS способствует качеству сети и защищает свободу выражения, которой мы всегда были привержены.

Анти-DDoS нового поколения и международное развертывание

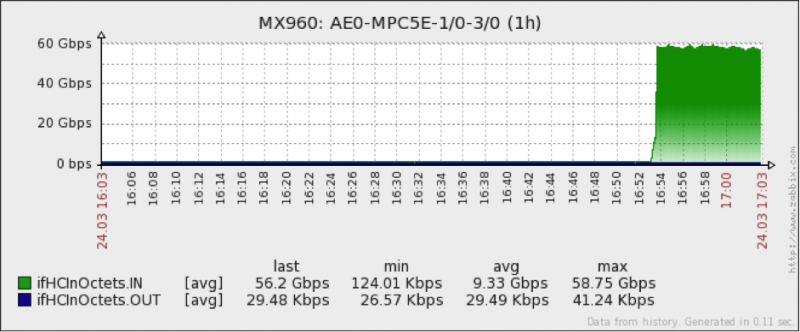

Развертывание VAC с 2013 года позволило заказчикам OVH получить защиту от качества непревзойденного качества на время и все еще впереди. Это было продемонстрировано, в сентябре 2016 года,

рекордная атака в 1 Тбит / с, полученная OVH… и к которой мы сопротивлялись

Система VAC работает очень хорошо и работает в тени для защиты клиентов OVH. Большую часть времени они не понимают, что на них напали только потому, что мы отправляем им электронное письмо, чтобы сообщить им.

Однако, как вы знаете, OVH в то же время приступило к амбициозному международному плану развития, увеличив количество новых центров обработки данных в Европе, Азиатско-Тихоокеанском регионе и Северной Америке, чтобы поддерживать наших клиентов там, где они хотят расширить свой рынок.

Поэтому мы рассмотрели лучший способ «масштабировать» эту технологию VAC,

которая первоначально базировалась на трех модулях, соответственно расположенных в Рубе, Страсбурге и Монреале, до добавления четвертого VAC в Gravelines в 2016 году.

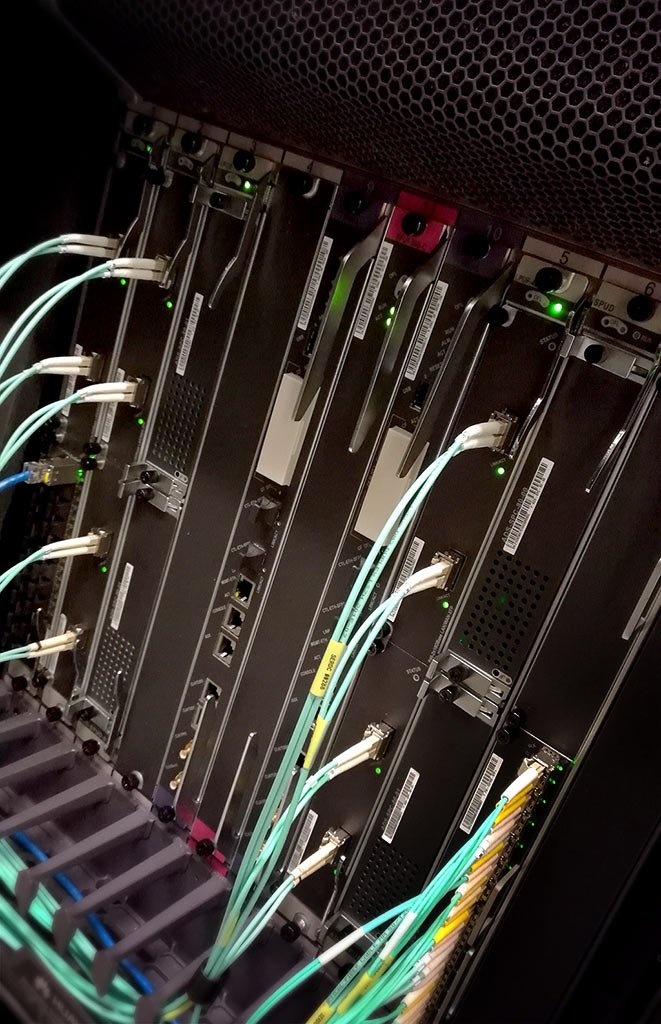

Понимая, что запатентованная технология, развернутая в 2013 году, в ближайшее время достигнет пределов пропускной способности и масштабируемости, мы разработали в течение последних двух лет свое собственное анти-DDoS-решение. Он основан на различных технологических слоях: фильтрация FPGA (перепрограммируемые компьютерные чипы с пропускной способностью, превосходящие процессоры), в сочетании с серверами x86, использующими ускорение программного

обеспечения 6WIND (технология, разработанная во Франции!) И

использование DPDK, а также новейшие сетевые карты

Mellanox 100GbE. Это более 100 000 строк кода (наша логика смягчения, постоянно обогащенная), которые сегодня превращаются в VAC нового поколения, сделанные в OVH.

Чтобы упростить нашу защиту от DDoS, мы впервые

заменили первые четыре VAC 40G на VAC нового поколения, VAC 100G, с пропускной способностью 600 Гбит / с. Затем мы начали развертывать эти «незаконные трафик-аспираторы» в центрах обработки данных, расположенных в новых географических зонах.

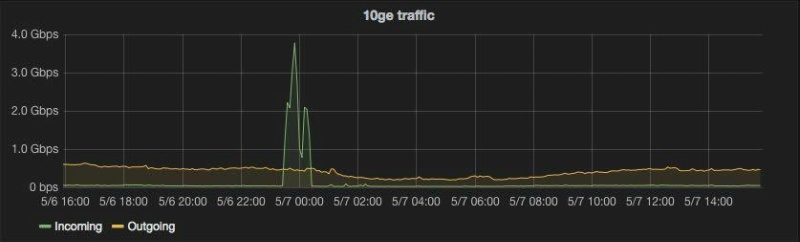

Целью этого умножения VAC является очистка атак как можно ближе к их источнику, чтобы избежать «переноса» их на основу и, следовательно, на ненужную мобилизацию полосы пропускания, рискуя насытить определенные ссылки.

Развертывание VAC следующего поколения продолжается, поскольку новые центры обработки данных идут в производство.

OVH в настоящее время развертывает 5 дополнительных VAC в 2017 году: в Сингапуре, Сиднее, Варшаве, Лимбурге (Франкфурте) и Лондоне. Это приводит к тому, что

количество VAC до 9 при общей емкости более 4 Тбит / с. Следующие развертывания запланированы на восточном побережье Соединенных Штатов (в будущем центре обработки данных Vint Hill, начале октября), Испании и Италии.

R & D продолжается

Параллельно с международным внедрением анти-DDoS нового поколения мы проводим R & D. Гонка против часов, о которой мы упоминали во введении, — это бесконечная гонка: интенсивность атак будет продолжать расти по мере увеличения размера и пропускной способности Интернета. И изощренность нападений будет возрастать. Точно так же, как мы изучаем механизмы атак, чтобы постоянно улучшать нашу логику смягчения, мы прекрасно знаем, что нападавшие пытаются понять функционирование наших защит, чтобы лучше попытаться их избежать. Поэтому необходимо всегда иметь начало.

Наша статистика за сентябрь 2017 года дает представление о типологии DDoS-атак, полученных OVH:

- 1- UDP FLOOD (40%)

- 2- SYN Наводнение (30%)

- 3- TCP FLOOD (кроме SYN FLOOD) (25%)

- 4- GRE ( общая маршрутизация ) (3%)

- 5- Другие (2%)

Преобладание UDP-атак объясняется их простотой реализации. Тем не менее, для каждого типа атаки и для тех, кто использует TCP-протокол, в частности, мы наблюдаем увеличение сложности используемых механизмов, которые становятся все более сложными. И мы отмечаем появление новых методологий, особенно тех, которые основаны на GRE.

Кроме того, наши индикаторы сообщают нам о создании в сентябре 2017 года только ста новых бот-сетей, использующих скомпрометированные связанные объекты, наиболее активными из которых были выпущены более 3000 атак в течение месяца, все хосты вместе взятые… Доказательства, если нужно, что угроза все еще сильна, даже если она не делает заголовки международных новостей.

Наши пользователи сами хотят, чтобы защита от DDoS была идеальной. Если VAC защищает всех клиентов OVH по умолчанию, он активируется только при обнаружении атаки. Затем он фильтрует незаконный трафик для обеспечения доступности целевого сервера. Некоторым клиентам, например в финансовом секторе, предоставляется возможность постоянно активировать VAC: для них замедление показало, что время обнаружения атаки неприемлемо, было ли это меньше в среднем 3 секунды.

Мы знаем, что эта реакционная способность станет стандартом для растущего числа пользователей. Например, в области IoT, когда обнаружение события должно инициировать немедленное действие.

Более того, IoT скоро поставит еще одну задачу: правильно отличить DDoS-атаку от массивного притока данных от подключенных датчиков, умножение которых в отрасли в частности экспоненциально.

Наконец, сегодня, по дизайну, VAC защищает наших клиентов от внешних атак (которые поступают из-за пределов нашей сети). Для атак, происходящих внутри сети OVH, мы обнаруживаем их и действуем в корне, изолируя нарушающие службы менее чем за 30 секунд. Это эффективно, но мы хотим предложить более высокий уровень защиты, добавив дополнительную защиту от DDoS в сети, ближе к серверу, которая защитит серверы от внутренних атак с большей отзывчивостью,

Это то, что мы уже предлагаем на серверах GAME, чьи конкретные потребности в области защиты от DDoS — это сложная техническая задача, которая стимулирует наши инновации так же, как и достижения в области аэрокосмической промышленности часто через несколько лет. Чтобы достичь этого уровня защиты и предоставить его всем, мы будем использовать нашу технологию vRouter (виртуальный маршрутизатор, работающий на серверах x86, который мы постепенно оборудуем нашими центрами обработки данных). Это позволяет устанавливать высокопроизводительные функции фильтрации в наших центрах обработки данных.

В настоящее время POC проводится в Roubaix, и эта технология уже работает на 20 000 серверов. Мы также экспериментируем с методами прогнозирования определенных типов атак, чтобы инициировать защиту до того, как первые пакеты поступят в нашу сеть, что позволит полностью смягчить последствия.

Короче говоря, мы не только хотим обеспечить эффективную защиту от DDoS, мы хотим предложить наилучшую защиту. И, чтобы засвидетельствовать, мы рассматриваем возможность интеграции риска страдания DDoS в нашем SLA. Другими словами: мы гарантируем на контракте наличие ваших услуг даже в случае DDoS-атаки!

Увеличение пропускной способности межсетевого соединения: скрытая стоимость защиты от DDoS

Если стоимость системы, которая очищает атаки (смягчение), то есть перехватывает их и отфильтровывает незаконный трафик без влияния на законный трафик, поэтому является скрытой стоимостью этих защит. Это необходимость увеличить наши возможности по пэрингу с различными интернет-провайдерами по всему миру, чтобы избежать насыщения связей между источниками DDoS (которые, как следует из их названия, распределенные атаки) и наши разные VAC. И эти сверстники все больше окупаются.

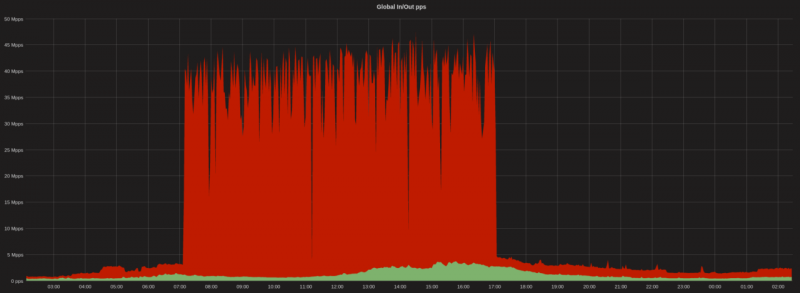

OVH нуждается в сильной избыточной мощности, чтобы поглощать пики высокоинтенсивных атак, насыщать свои дороги. Поскольку недостаточно знать, как бороться с атаками, необходимо, прежде всего, иметь возможность их получать. Таким образом, из 12 Тбит / с пропускной способности сети OVH… мы фактически используем в среднем только 3,5 Тбит / с.

Как вы можете видеть, инвестиции, необходимые для борьбы с атак DDoS, частично отделяются от темпов роста OVH. Возникновение атак заставляет нас ускорить счет быстрее, чем растет запас сервера OVH.

Более чем когда-либо безопасность ИТ-инфраструктур лежит в основе деловых проблем. Кибер-угрозы от стуков до атак DDoS регулярно публикуются в последние месяцы, без сомнения, ускоряя понимание масштабов этих явлений. Хотя некоторые типы угроз трудно искоренить, именно поэтому страховщики считают, что кибератаки являются рынком с высоким потенциалом, вопрос о распределенных атаках типа «отказ в обслуживании» теперь довольно хорошо контролируется. При условии, что он полагается на провайдера облачных вычислений, который ставит эту тему в число приоритетов и дает средства. То, что OBH решило сделать, вызывая исключительный вклад своих клиентов, путем повышения цен от 1 до 10 € HT / месяц для VPS, экземпляров Public Cloud и выделенных серверов (кроме игровых серверов). Это увеличение будет эффективным в конце октября на веб-сайтах OVH для новых заказов для выделенных серверов и VPS, а в начале декабря для публичного облачного предложения. Существующие клиенты, владельцы услуг, пострадавших от увеличения, будут уведомлены лично по электронной почте для реализации новых ставок 1 декабря. Если они предпочтут обязательство на 3, 6 или 12 месяцев, увеличение вступит в силу в следующий раз, когда они возобновят свои услуги.