Cloudflare допустил утечку конфиденциальных данных своих клиентов за период с 22.09.2016 по 18.02.2017.

Если Вы используете сервис Cloudflare, мы подготовили рекомендации, как проверить, коснулась ли Вас эта проблема.

Это не означает, что данные именно Ваших доменов похищены. Однако вероятность этого существует.

Утечка коснулась паролей, токенов OAuth, сессионных cookie, закрытых сообщений, ключей для доступа к API и ряда других данных.

На github опубликован файл со списком доменов, данные которых с наибольшей вероятностью похищены.

В этом файле (22МБ) представлен список из 4287625 доменов

github.com/pirate/sites-using-cloudflare/archive/master.zip

Для проверки наличия вашего сайта в этом списке:

- распакуйте архив

- выполните команду в командной строке (замените domain.tld на имя вашего домена)

Если домен найден в файле, то, скорее всего, данные из учетной записи Cloudflare похищены.

Если данные домена с сервиса Cloudflare похищены, что можно сделать?

- Вам следует убедиться, что все маркеры сессий сброшены. Если ваш сайт имеет кнопку «выйти из всех активных сеансов», используйте ее.

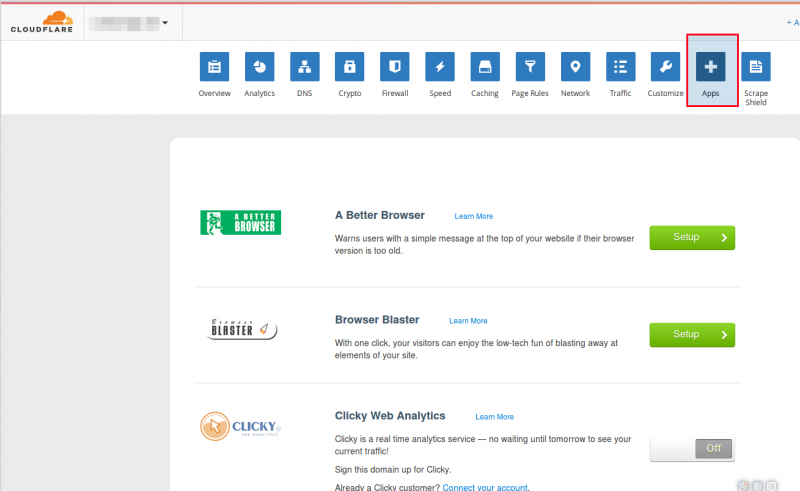

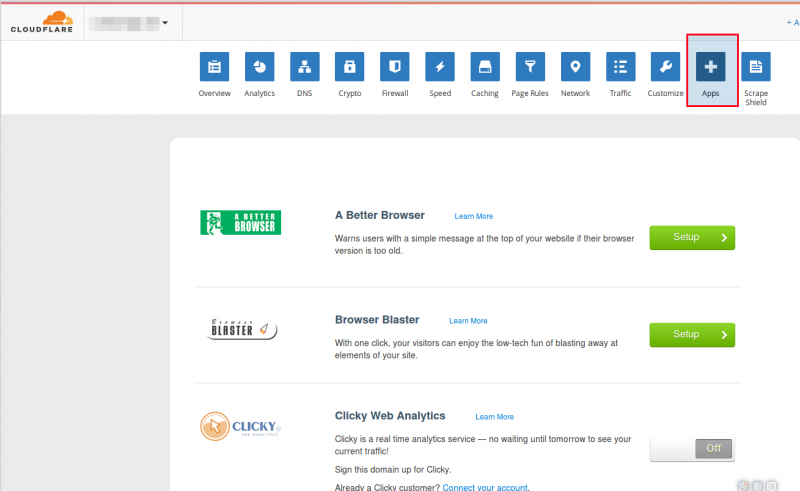

- Далее в панели управления доменом на Cloudflare Вам необходимо отключить все активные приложения и включить их.

- Изменить все пароли на ваших сайтах. Используйте только криптостойкие пароли.

- Смените ключи API и пароли API. Используйте только криптостойкие пароли.

- После смены паролей перезагрузите сервисы, которые используют эти пароли, или перезагрузите полностью Ваш сервер.

Этих действий будет достаточно для обеспечения защищенного доступа к Вашим сайтам и веб-приложениям.

Более подробную информацию об утечке данных с сервиса Cldouflare Вы можете найти по ссылкам ниже:

blog.cloudflare.com/incident-report-on-memory-leak-caused-by-cloudflare-parser-bug/

www.opennet.ru/opennews/art.shtml?num=46100

github.com/pirate/sites-using-cloudflare/blob/master/README.md

Если у Вас остались вопросы, пожалуйста, свяжитесь с нашей службой технической поддержки.

С уважением, KeyWeb.ru