С момента объявления Broadcom о своем намерении купить VMware, OVHcloud работала над прогнозированием возможных изменений и ограничением их влияния на цены на лицензии. За последние два года наши клиенты не заметили никаких изменений цен, связанных с лицензиями VMware. Мы активно работали над созданием новых предложений в ожидании возможных изменений цен на лицензии. Темпы перехода с NSX-V на NSX-T ускорились. Кроме того, мы планируем выпустить предложение VMware Cloud Director (VCD) в сентябре 2024 года. Впоследствии мы предложим предложение VCD с очень высокой доступностью на основе двух центров обработки данных в режиме «Stretch». Новые предложения vSphere и VCD с сертификацией SNC также будут доступны в локальной версии. Мы заложили основу для того, чтобы наши клиенты могли уверенно вступить в эпоху VMware by Broadcom.

Тем временем власти подтвердили приобретение VMware компанией Broadcom, и компания реализует свой план, но ускоренными темпами. Во-первых, Broadcom решила поддерживать прямые отношения только с 2000 компаниями-партнерами по всему миру. Остальной рынок призван взаимодействовать через этих партнеров. Также компания Broadcom решила стандартизировать цену лицензии, сделав ее единой для всех, независимо от канала продаж и различных типов лицензий. Теперь, когда для всех действует единый тип лицензии и единая цена, новая стратегия Broadcom отдает предпочтение облачным инфраструктурам. Таким образом, это подтверждение интереса к предложениям, которые мы создавали для наших клиентов в течение 14 лет. То, что мы представляли в 2012 году, наконец-то здесь!

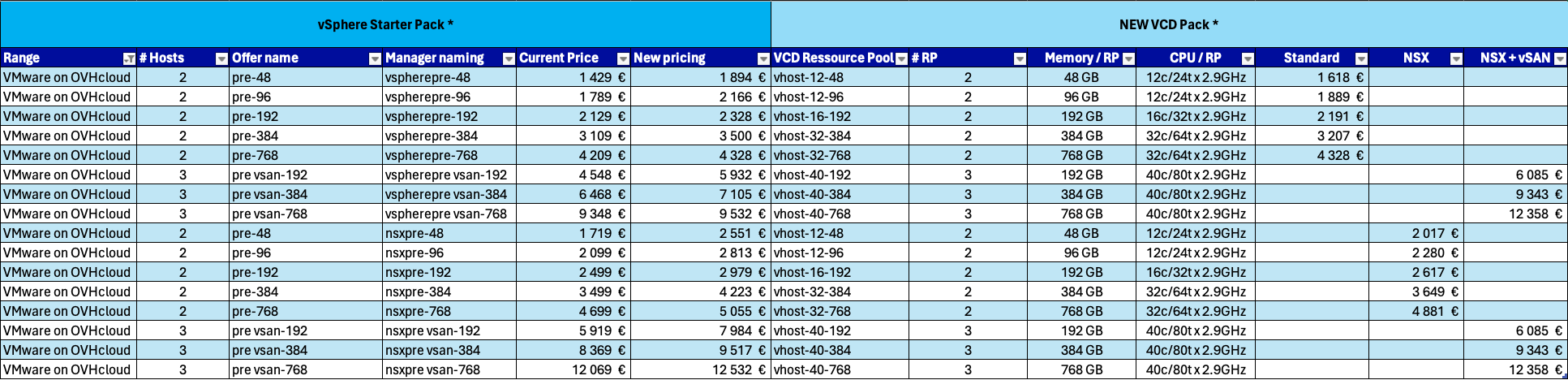

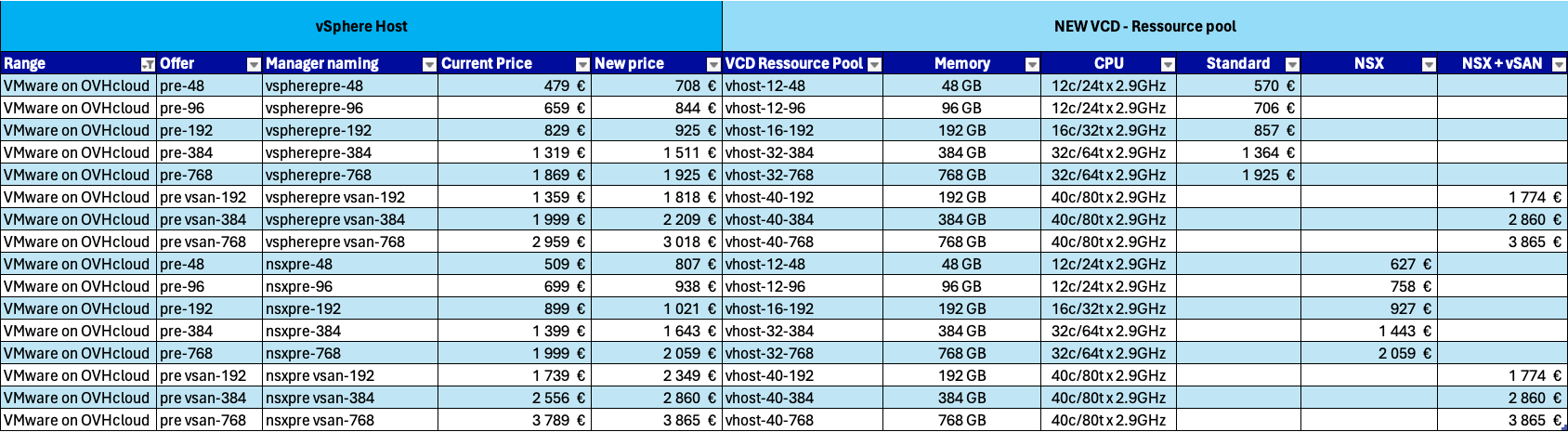

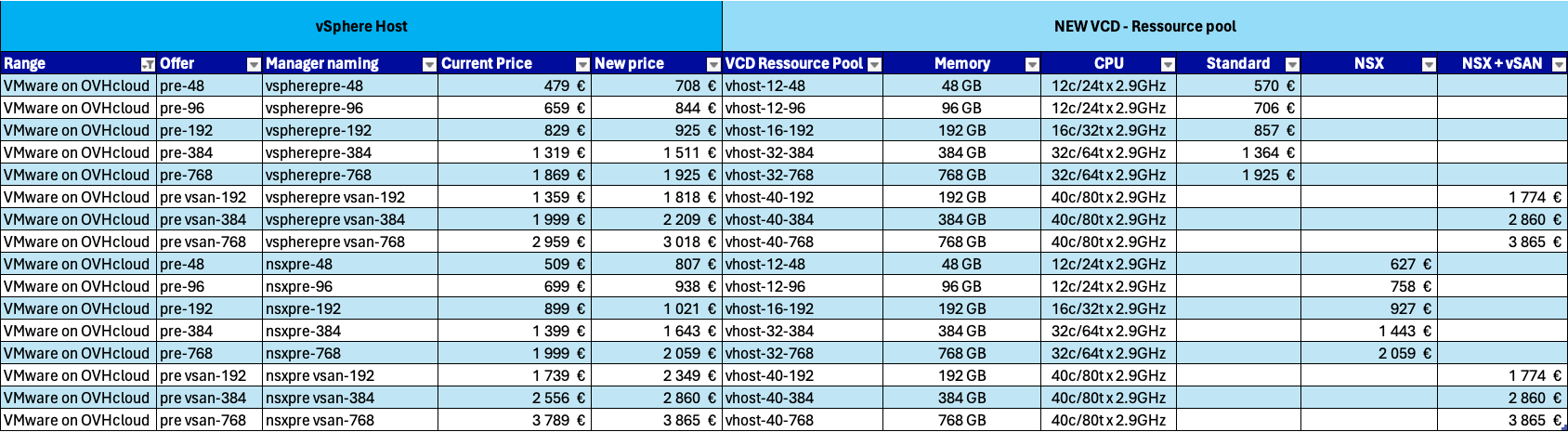

Broadcom выбрала OVHcloud в качестве одного из своих ключевых облачных партнеров по всему миру. Благодаря этому статусу, обусловленному большим количеством серверов с технологией VMware, мы смогли договориться об очень привлекательных ценовых условиях для наших клиентов на VMware на OVHcloud, Managed Bare Metal — Essential, Dedicated Cloud, Private Cloud, SDDC, Hosted. Предложения Private Cloud Premier, Hosted Private Cloud vSAN и SecNumCloud. Мы также готовимся к будущему, предлагая будущие предложения VCD Standard, VCD NSX и VCD NSX & vSAN, которые появятся в сентябре 2024 года.

При условии эффективного подписания контракта с Broadcom условия, согласованные OVHcloud, должны позволить вам воспользоваться стабильностью цен, связанной с лицензией VMware, в течение следующих четырех лет. Таким образом, до 2028 года не будет никаких изменений в бизнес-модели наших предложений, связанных с лицензиями на VMware по периметру OVHcloud и VCD. Мы не преминем дополнить наши предложения новыми аппаратными и программными решениями.

Как вы уже поняли, изменения идут в правильном направлении. Но мы также знаем, что никто не любит перемен, особенно когда они сопровождаются необходимостью сверхбыстрого осуществления. Фактически Broadcom назначила дату 1 апреля 2024 года для реализации своих новых условий.

Решения для контроля воздействия

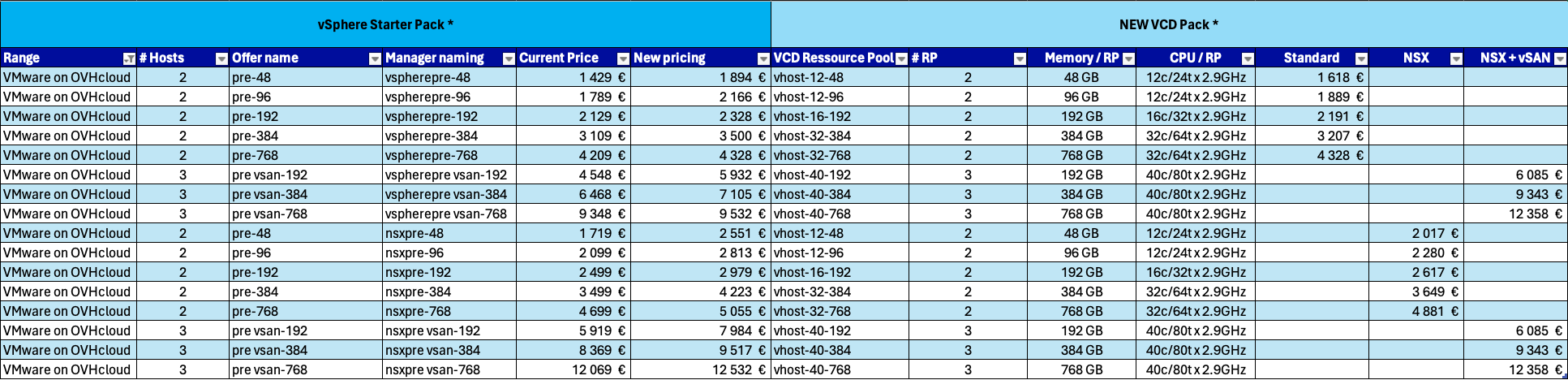

Независимо от предложения, используемого сегодня нашими клиентами, мы внедрили несколько решений, позволяющих ограничить влияние повышения цен до уровня менее 3–5% в большинстве случаев. Прежде чем углубляться в детали каждого сценария, вот общая картина:

- Если вы используете предложения SDDC 2016, SDDC 2018, Managed Bare Metal (Essential), VMware on OVHcloud (хост: PRE 48, PRE 96 и PRE vSAN 192), мы рекомендуем без перерывов и в горячем режиме перенести ваши виртуальные машины на новый VCD. Стандартные предложения, VCD NSX или VCD NSX и vSAN. OVHcloud позаботится обо всей миграции.

- Если вы пользуетесь предложением VMware on OVHcloud (хост: PRE 192, PRE 384, PRE 768) или одним из его вариантов (с NSX или с vSAN, за исключением PRE vSAN 192), мы рекомендуем вам остаться на текущей версии. предложения, которые будут продолжать жить и развиваться.

- Если вы участвуете в предложениях SecNumCloud, в ближайшие два года цены на лицензии не изменятся.

Во всех трех случаях вы также сможете консолидировать свою инфраструктуру, то есть, если, например, вы используете 9-10 серверов/хостов по 16 ядер, в ваших интересах переключиться на 4 сервера/хосты по 40 ядер. Это будет стоить вам меньше. Если у вас есть несколько больших серверов/хостов и 1-2 небольших сервера/хостов, возможно, вы захотите освободить меньшие серверы/хосты.

В любом случае, вы можете, конечно, не следовать нашим рекомендациям. В первом случае рост цен очень значителен, даже если в некоторых случаях мы можем представить себе консолидацию. Свяжитесь с нами, чтобы обсудить. Во втором случае вы конечно можете попросить нас о переходе на VCD.

Ниже вы найдете список наших пакетов и серверов/хостов со старой ценой, новой ценой и ценой при переходе на VCD.

Момент выбора для наших клиентов

Момент выбора для наших клиентов

Как уже говорилось выше, не все идеально. Broadcom назначает дату применения

новых цен 1 апреля. Поэтому мы обязаны следовать. Наши существующие клиенты увидят новые цены 1 мая 2024 года. Вам дается один месяц, чтобы решить, хотите ли вы продолжать пользоваться текущими предложениями или поручить нам задачу переноса ваших услуг на новые предложения. VCD. Для новых клиентов новая ценовая политика будет применяться с 1 апреля.

- Вариант 1. Вы можете остаться с текущим предложением и, возможно, объединить свои серверы/хосты в течение апреля. Не стесняйтесь обращаться к нам, чтобы мы могли помочь вам консолидировать вашу инфраструктуру.

- Вариант 2: Вы можете перейти на VCD. В исключительных случаях, пока ожидается миграция, мы не будем применять новые текущие цены на сервер/хост. Мы несем ответственность за увеличение лицензии до тех пор, пока не будет проведена миграция. Таким образом, вы сразу же получите выгоду от новых цен на VCD с 1 мая, даже если продолжите использовать текущее предложение. В свою очередь, мы хотим иметь возможность перейти на VCD, как только будем готовы. Мы уведомим вас за 1–2 недели до начала миграции без перерыва в обслуживании. Если по техническим причинам миграцию невозможно выполнить в реальном времени, мы вместе обсудим, как ее выполнить.

Если у вас долгосрочный контракт с обязательствами, ваши цены останутся неизменными, и эти варианты будут доступны вам по окончании срока действия вашего обязательства. Сегодня мы готовы помочь вам понять последствия и ограничить их.

В рамках предложений SecNumCloud на цены на услуги, на которые в настоящее время подписаны, не должны влиять изменения в ценовой политике Broadcom. И это на ближайшие 2 года. Фактически OVHcloud покроет разницу в стоимости лицензий. Мы надеемся, что Broadcom поймет преимущества «суверенных» предложений и считаем, что в ближайшее время могут быть предложены конкретные цены. Кроме того, учитывая, что мы вкладываем значительные средства в решения SecNumCloud, в ближайшие месяцы мы представим вам несколько новых очень интересных альтернативных предложений.

Текущие предложения и новое предложение VCD

В наших предложениях мы исторически предпочитали включать стоимость лицензии независимо от ее использования, не детализируя ее. Мы продолжим предлагать самое простое и прозрачное предложение VMware без каких-либо сюрпризов в конце месяца. Таким образом, мы продолжим предлагать либо цену за сервер (VMware на OVHcloud), либо цену за количество ядер/ОЗУ (VCD), всегда «все включено». Простота сегодняшнего дня останется.

Более подробно, лицензия теперь привязана к количеству ядер ЦП на сервере/хосте, минимум 16 ядер на ЦП, независимо от использования. Ранее лицензия распространялась на объем оперативной памяти минимум 24 ГБ на виртуальную машину и только на активные ресурсы. Это большое изменение модели, но в конечном итоге оно соответствует рыночным стандартам. Все поставщики программного обеспечения взимают плату за ядро ЦП.

Текущие предложения будут продолжать существовать и развиваться со скоростью обновлений аппаратного и программного обеспечения, как и в предыдущие годы. Ваши ресурсы выделены вам в виде ядер X и оперативной памяти Y благодаря выделенным вам физическим серверам, которыми вы управляете через vSphere/vCenter. Все продолжает работать как прежде.

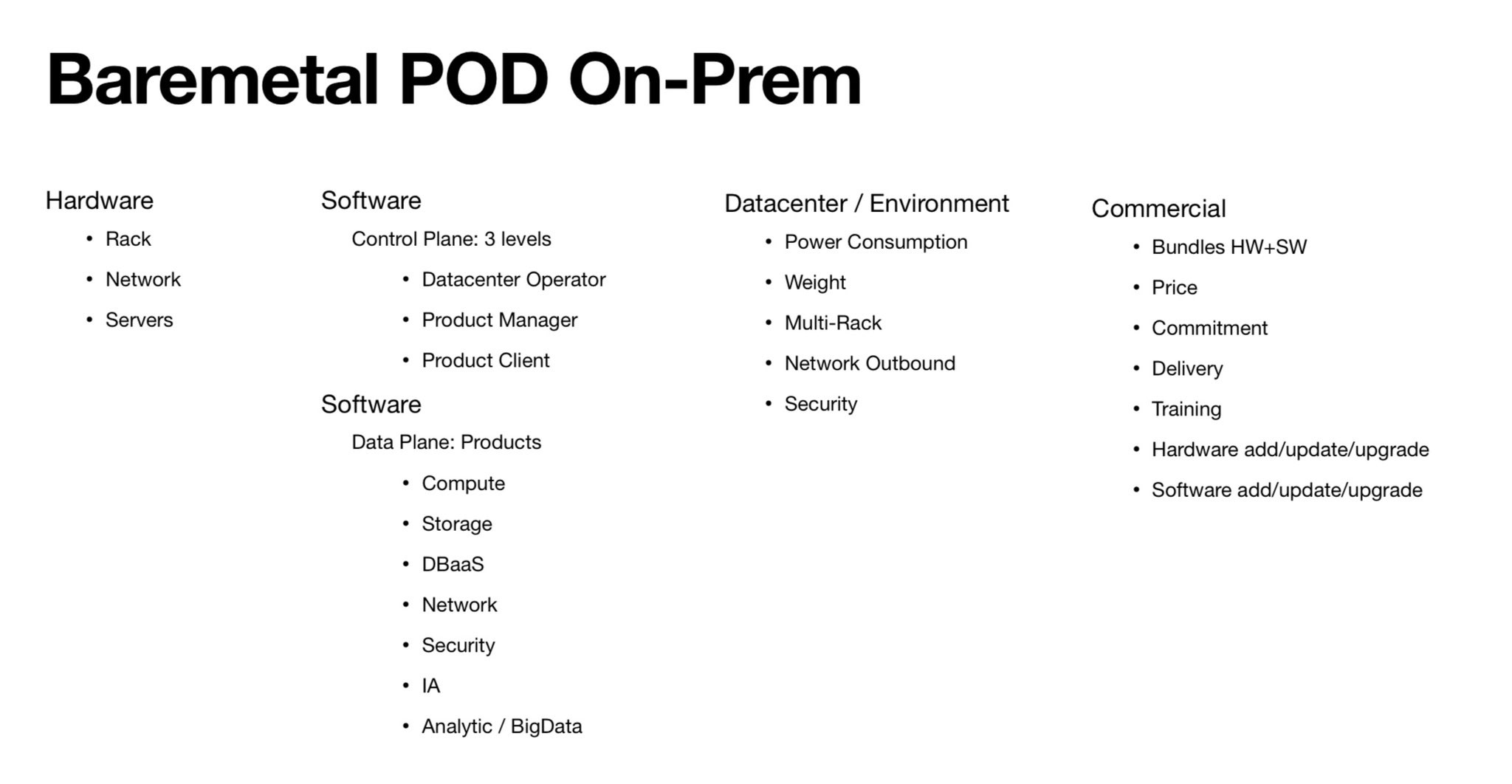

Предложения VCD управляются OVHcloud с использованием vSphere. Каждый кластер VCD использует от 20 до 30 серверов/хостов. Каждый клиент резервирует ресурсы в кластере в виде виртуального хоста с X ядрами и Y RAM (пулом ресурсов). Это выделенные ресурсы в общем кластере. Интерфейс и API немного отличаются, но принципы работы остались прежними.

Самая большая разница между VCD и vSphere заключается в том, что на VCD использование ресурсов статически выделено: виртуальная машина использует X ядер и Y RAM, эти ресурсы статически выделяются виртуальной машине, и никто другой не может их использовать. В случае с vSphere клиент может переподписать ресурсы: поэтому он может объединить аппаратный ресурс между несколькими виртуальными машинами. На VCD это невозможно.

Как и сегодня в vSphere и VCD, ваши данные остаются в тех же файловых системах (Leclerc v3). Миграция выполняется в реальном времени через vMotion между двумя хостами, использующими один и тот же тип процессора (Intel).

Новые предложения VCD должны первоначально поступить в сентябре 2024 года. Мы находимся в процессе ускорения развертывания кластеров VCD, чтобы подготовить миграцию наших клиентов до сентября, а затем мы предложим предложения VCD всем новым клиентам.

Заключение

Хотя изменение в лицензировании VMware должно произойти быстро и может показаться резким, мы считаем, что это приобретение дает возможность продолжать внедрять инновации и предлагать новые услуги. Мы надеемся, что Broadcom воспользуется этой возможностью, чтобы придать новый импульс VMware.

Мы также надеемся, что как клиент вы оцените нашу поддержку в этот период перемен и что предложенные сценарии решения принесут вам удовлетворение. Наконец, знайте, что мы также работаем над будущим, чтобы предложить вам новые предложения с технологией VMware.

Дополнительная информация о наших предложениях:

www.ovhcloud.com/fr/lp/vmware-vcd-evolution/