В 2025 году команда VMmanager продолжила развивать новые функциональные возможности продукта, сфокусировавшись на ключевых векторах: расширение поддержки современных и специализированных операционных систем, усиление интеграционных возможностей и повышение отказоустойчивости платформы для работы в гибридных и государственных инфраструктурах.

В начале года мы

получили сертификат Федеральной службы по техническому и экспортному контролю (ФСТЭК) и тем самым подтвердили статус платформы как сертифицированного средства виртуализации 4-го класса защиты. Это позволило применять VMmanager для обработки и защиты информации в государственных информационных системах до 1-го класса защищенности включительно, в автоматизированных системах управления производственными и технологическими процессами до 1-го класса защищенности включительно, в информационных системах персональных данных до 1-го уровня защищенности включительно и в значимых объектах критической информационной инфраструктуры до 1-го категории включительно.

Интеграция платформы в кластер в качестве мастер-VM (виртуальная машина)

позволила гибко распределять общие ресурсы системы и управлять ими непосредственно изнутри кластера. А за счет встроенной отказоустойчивости HA-кластера, резервного копирования и микросервисной архитектуры платформы удалось в целом повысить надежность работы всей инфраструктуры.

Еще одна знаковая доработка — реализация гиперконвергентного сценария (HCI) на основе программно-определяемого хранилища Ceph —

стала ответом на современные вызовы, с которыми сталкиваются российские компании: необходимость создания отказоустойчивой инфраструктуры в условиях ограниченной доступности зарубежных решений и роста стоимости традиционных СХД. Гиперконвергентный подход позволяет минимизировать зависимость от импортного оборудования и сложных систем хранения, предлагая гибкое и экономичное решение для построения ИТ-инфраструктуры.

Всего за 2025 год мы выпустили 26 релизов, включая улучшения, исправления и обновления.

Давайте подробнее взглянем на ключевые вехи развития продукта, которые позволили нашим клиентам работать с их виртуальными инфраструктурами еще эффективнее и строить импортонезависимые среды для управления цифровой эволюцией бизнеса.

Обеспечение высокой производительности

Растущий спрос на виртуализацию графических и вычислительных рабочих нагрузок предопределил добавление таких функциональных возможностей платформы, которые превращают ее из инструмента для запуска простых серверов в универсальную вычислительную среду.

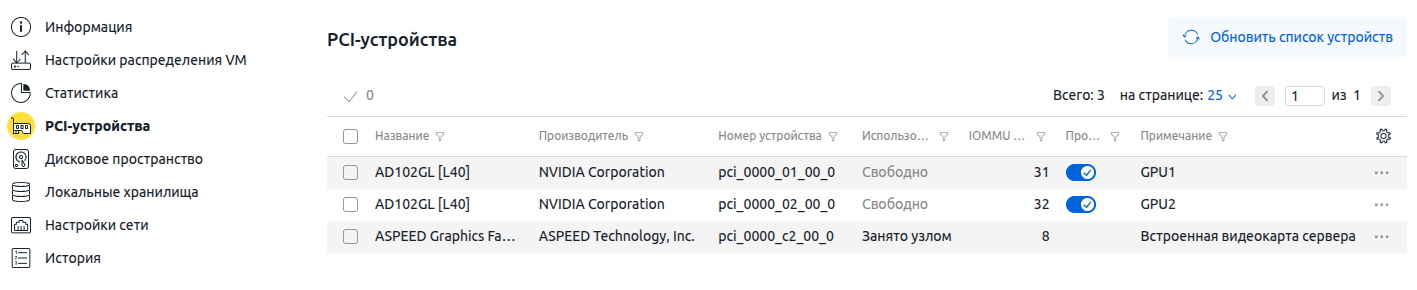

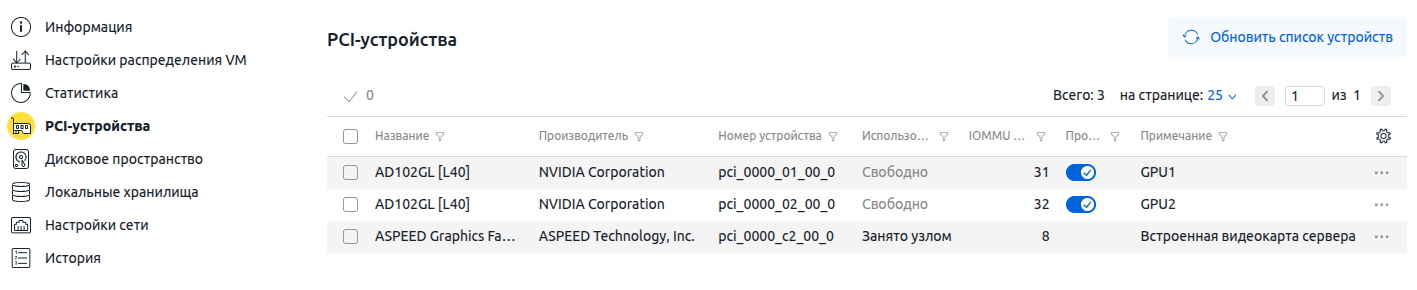

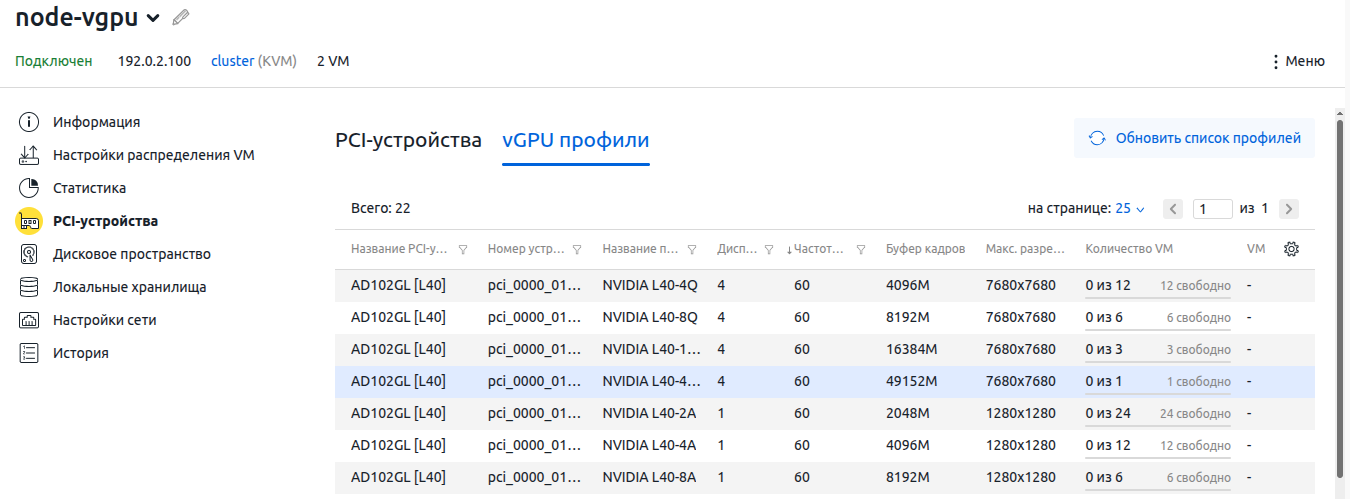

Поддержка конфигурации GPU passthrough

Теперь VMmanager поддерживает технологию GPU passthrough для прямого подключения физических видеокарт к виртуальным машинам (ВМ), обеспечивая производительность, близкую к нативной, для ИИ, рендеринга и вычислений. Настройка доступна при создании ВМ прямо из графического интерфейса: в параметрах виртуализации администратор платформы может настроить режим проброса графического ускорителя внутрь виртуальной машины (ВМ) и подключить выделенный физический ускоритель к выбранной ВМ. Поддерживаются различные варианты ручной настройки, подключение одного или нескольких графических ускорителей, а также настройка через шаблон ВМ.

www.ispsystem.ru/docs/vmmanager-admin/klastery/probros-gpu-ustrojstv

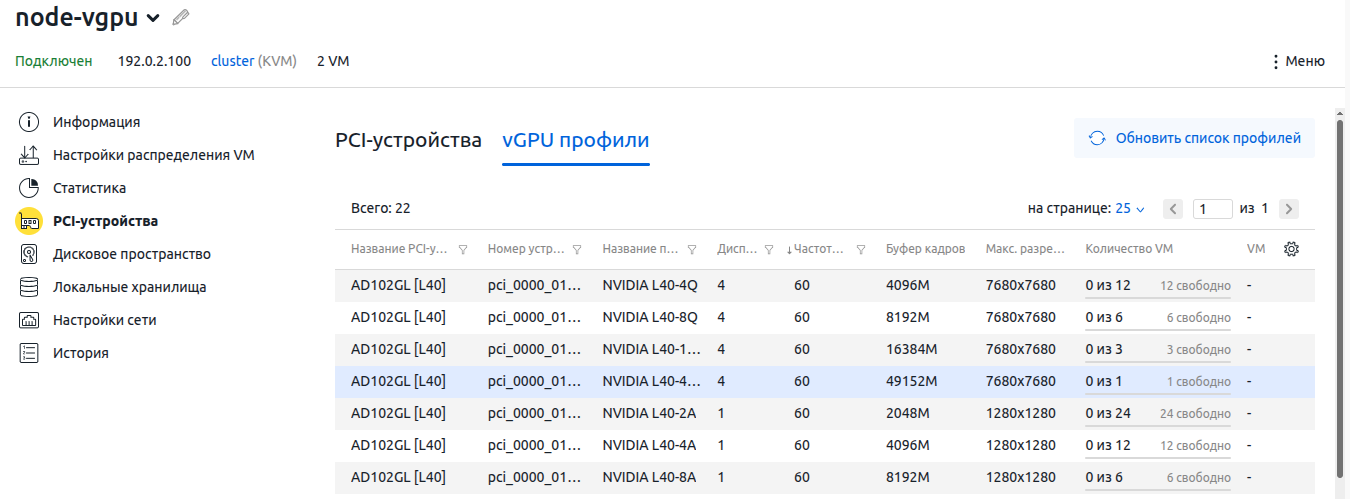

Поддержка технологии vGPU

Поддержка технологии vGPU

В продолжение реализации ресурсоемких задач, к которым относятся VDI, машинное обучение, искусственный интеллект, рендеринг, гейминг и стриминг, где не требуется полная мощность GPU, мы добавили возможность подключать из интерфейса платформы графические ускорители в режиме vGPU. Эта технология позволяет разделять физический графический процессор (GPU) на несколько виртуальных, каждый из которых может быть выделен отдельной виртуальной машине. Так один физический GPU может обслуживать несколько пользователей или задач.

www.ispsystem.ru/docs/vmmanager-admin/klastery/ispol-zovanie-vgpu

Рост надежности и отказоустойчивости

Рост надежности и отказоустойчивости

Безопасное делегирование управлением сложной ИТ-инфраструктурой, а также построение масштабируемых, отказоустойчивых и высокопроизводительных инфраструктур уровня предприятия становятся критически важными требованиями современного бизнеса. В развитии нашей платформы мы учитываем эти требования и добавили улучшения, позволяющие создать не только надежную среду с контролируемым доступом, но и гарантирующие бесперебойную работу ключевых приложений и сервисов.

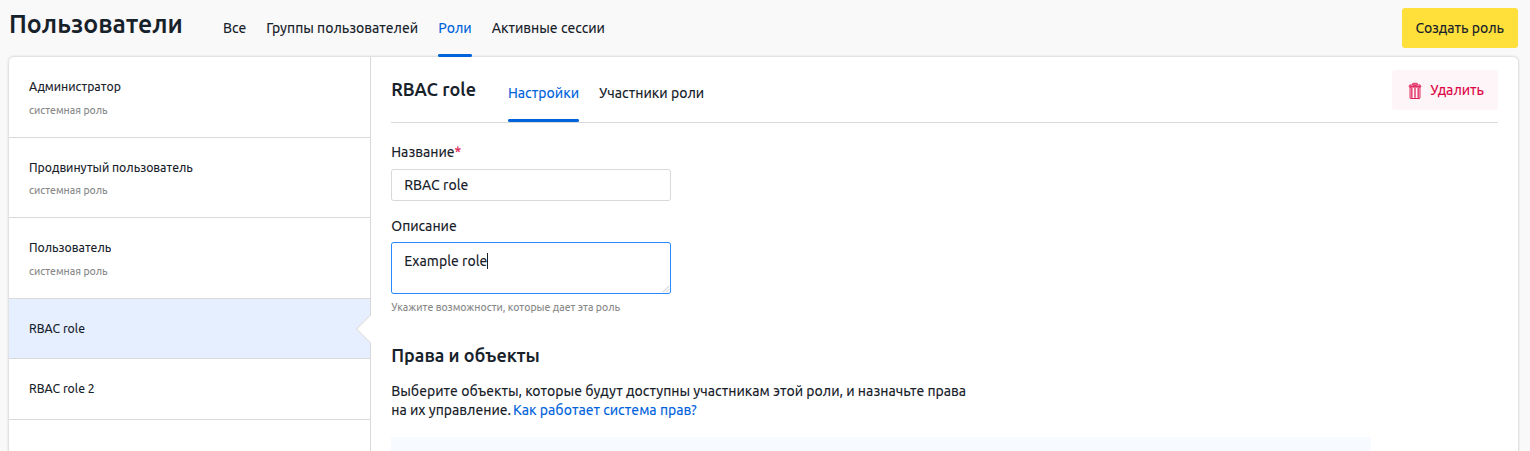

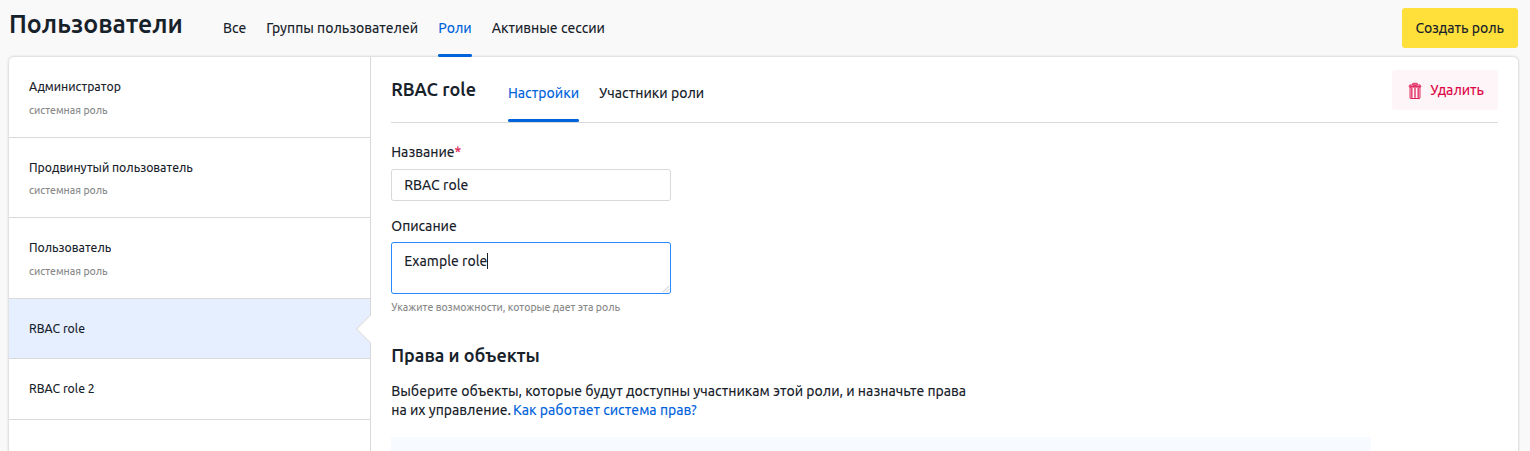

Пользовательские роли доступа

Функция создания роли с тонкими настройками привилегий и объектов доступа позволяет организовать доступ к платформе нескольким командам администраторов, предоставить только права, необходимые определенной группе пользователей.

Основные цели создания ролей:

- Безопасность и контроль. Предоставление минимально необходимых прав (принцип наименьших привилегий) для выполнения сотрудником только его функций.

- Гибкая настройка. Создание уникальных наборов прав, выходящих за рамки стандартных ролей (admin, advanced_user, user).

- Изоляция пользователей. Предотвращение случайного влияния пользователей друг на друга или нарушения работы системы.

- Разделение обязанностей. Разделение ключевых функций управления между несколькими сотрудниками для уменьшения рисков.

Такая возможность в целом повышает безопасность, снижает риск ошибок и обеспечивает контроль над инфраструктурой.

www.ispsystem.ru/docs/vmmanager-admin/pol-zovateli/upravlenie-rolyami-pol-zovatelej

www.ispsystem.ru/docs/vmmanager-admin/pol-zovateli/upravlenie-rolyami-pol-zovatelej

Также пользовательские роли теперь можно назначать и для учетных записей и групп, синхронизированных из внешних каталогов. Опцию можно считать стандартом централизованного управления доступом пользователей в корпоративной среде. Подход совмещает удобство управления ролевой моделью доступов (RBAC) и возможность синхронизации с централизованным каталогом учетных записей (LDAP). Это обеспечивает комфорт работы пользователей и высокий уровень безопасности платформы.

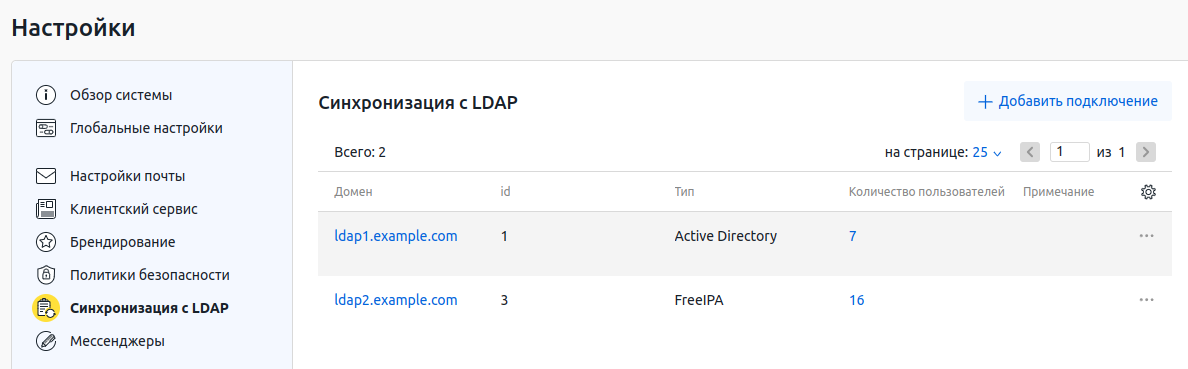

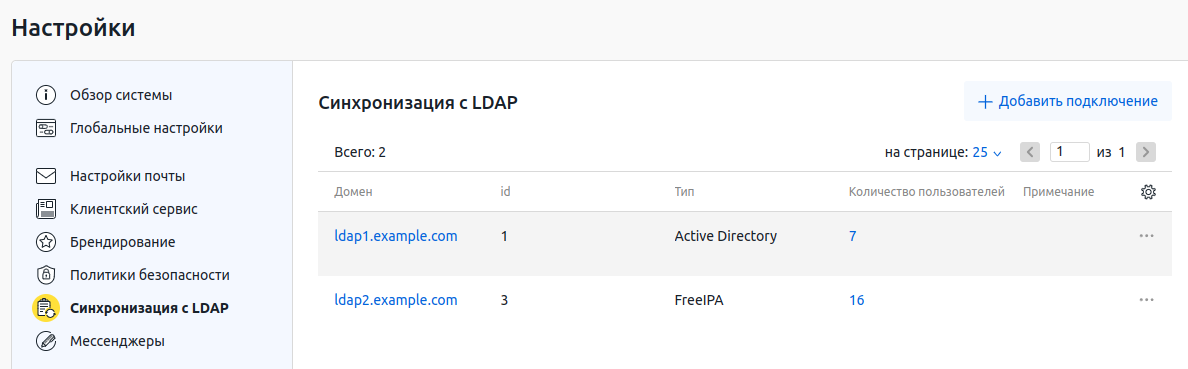

Возможность синхронизации с несколькими каталогами LDAP

Начиная с версии VMmanager 2025.10.1 платформа официально поддерживает синхронизацию с несколькими каталогами LDAP. Эта опция позволяет разделить между различными администраторами задачи управления доступом к ресурсам платформы и управления пользователями, а также реализовать сложные сценарии разделения доступа к ресурсам платформы для нескольких организаций.

Основные особенности синхронизации:

- Поддержка версий. Доступна в версиях VMmanager начиная с 2025.10.1.

- Именование. Используется формат username@domain для различения пользователей из разных каталогов.

- Настройка. Включает настройку LDAP-подключений, что позволяет централизованно управлять пользователями из нескольких источников.

www.ispsystem.ru/docs/vmmanager-admin/pol-zovateli/sinhronizatsiya-s-katalogom-ldap

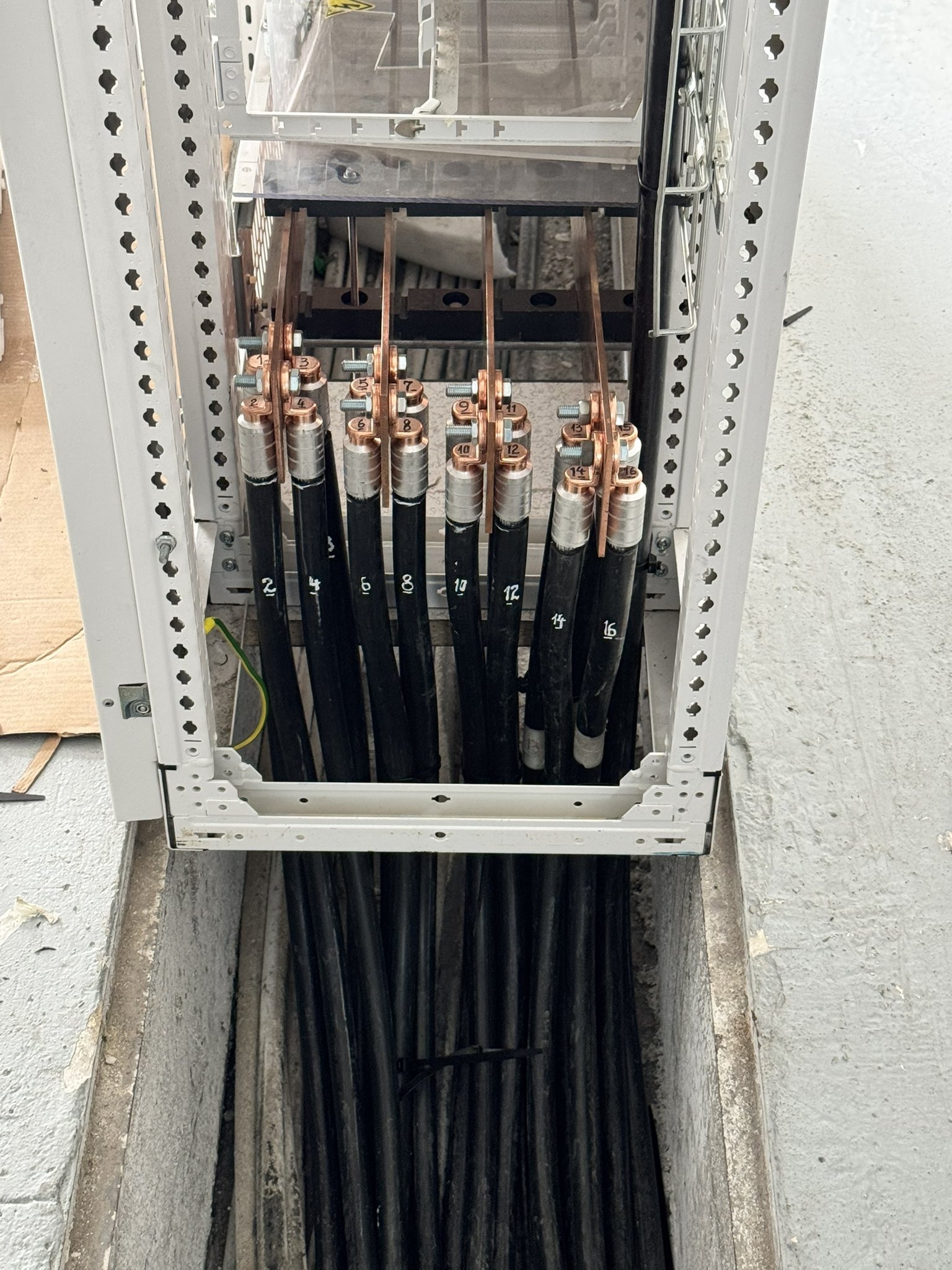

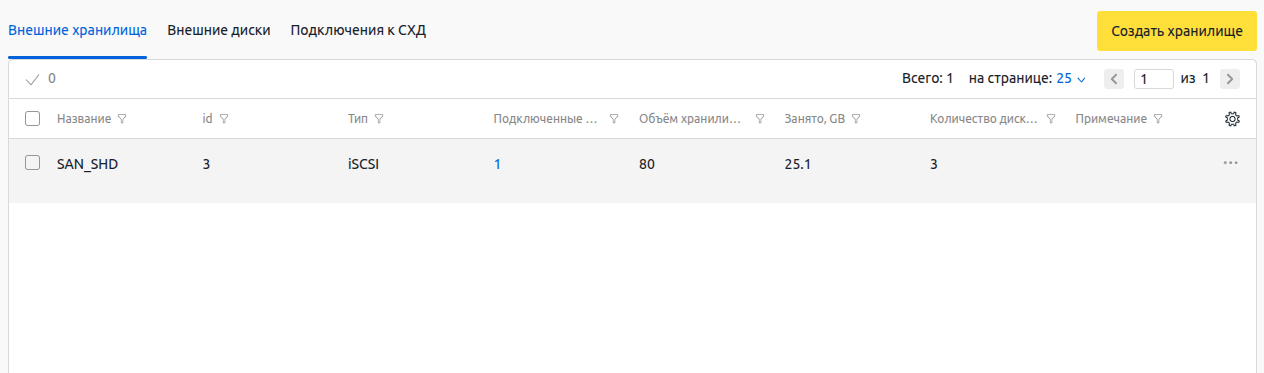

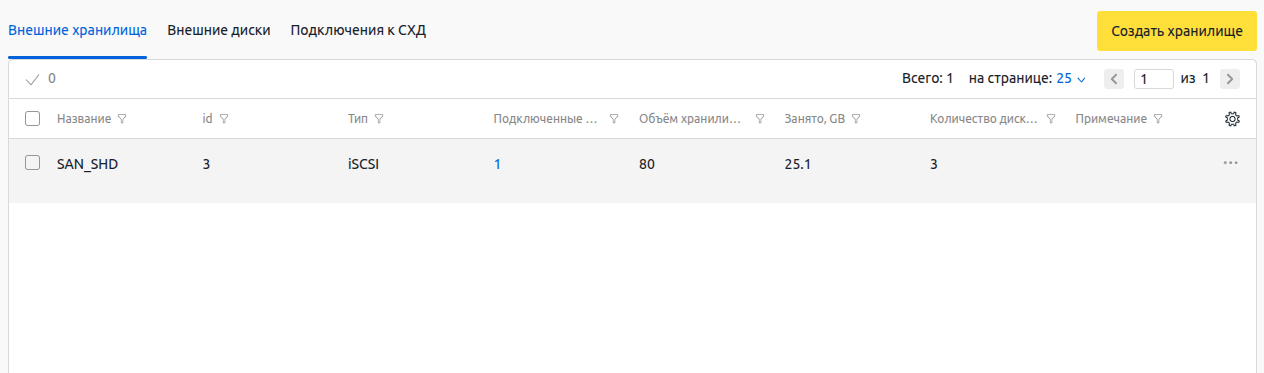

Возможность управления подключениями блочных устройств iSCSI/FC

В интерфейсе платформы появилась возможность выполнять централизованное управление подключениями внешних блочных устройств iSCSI, которое можно применить для всего кластера или отдельных узлов. Эта опция упрощает процедуру подключения внешних дисковых систем, увеличивает скорость предоставления ресурсов конечным пользователям платформы, снижает риск ошибки администратора, обеспечивает мониторинг и диагностику доступности подключенных устройств.

Какие еще преимущества получает бизнес

- Автоматизация настройки. Исключает ручную настройку LVM и iSCSI/FC инициаторов на каждом узле кластера. Платформа сама подключает диски ко всем нужным узлам ISPsystem.

- Гибкое управление хранилищем. Позволяет добавлять, удалять и изменять размер внешних блочных устройств прямо из интерфейса.

- Экономичность (iSCSI). Позволяет использовать стандартные сети Ethernet для подключения быстрых блочных хранилищ.

www.ispsystem.ru/docs/vmmanager-admin/hranilishcha/shd

Улучшение пользовательского опыта

Улучшение пользовательского опыта

В мире, где вычислительные возможности гипервизоров и базовые функции хранения/сети постепенно выравниваются, качество пользовательского опыта становится ключевым дифференциатором. В развитии нашей платформы улучшение UX — это не разовая акция, а системная работа, и прошлый год не стал исключением.

Управление доступными языками платформы

Мы добавили возможность управления языками кастомных полей. Теперь при использовании нескольких языков в одной инсталляции администратор может гибко настроить доступность, видимость и заполнение кастомных полей в зависимости от включенных в продукте языков.

Это позволяет активировать только нужные языки, скрывать ненужные, улучшая юзабилити и упрощая навигацию, а также управлять отображением языков при использовании системы в мультиязычной среде.

В заключение

2025 год для VMmanager стал этапом консолидации и адаптации под сложные инфраструктурные задачи. Платформа не только повысила свою надежность для классических облачных и хостинговых проектов, но и сделала очередной уверенный шаг в сторону крупных корпораций и индустрий с жесткими требованиями к совместимости и безопасности, продолжая предлагать единую точку управления для разнородных сред виртуальных машин.

Приятным бонусом и важным рубежом для платформы с 15-летней историей стало

признание со стороны экспертного комьюнити в качестве продукта года.

В новом году нас ждут не менее амбициозные планы. Вот топ-5 фич на 2026-й:

- Папки/каталоги ВМ — для быстрого и удобного обмена файлами между реальным (хостовым) компьютером и виртуальной операционной системой.

- 2 узла высокой доступности (HA) — для обеспечения непрерывной работы ИТ-инфраструктуры при выходе из строя одного из серверов.

- Поддержка SDN Astra — для централизованного управления, автоматизации и виртуализации сетевой инфраструктуры. Обеспечивает импортозамещение, безопасность и гибкость при работе с KVM.

- Поддержка SDS Trok — для обеспечения надежного, быстрого и экономичного хранения данных на стандартных серверах, заменяя дорогое проприетарное железо.

- Поддержка хранилищ LVM/ZFS в GUI — для упрощения администрирования сложных систем хранения данных. Позволяет создавать, масштабировать и мониторить RAID-массивы, снапшоты и логические тома без использования командной строки.