Мы пишем, чтобы сообщить важную информацию о недавнем инциденте, затронувшем ваш VPS (виртуальный частный сервер) в Лос-Анджелесе, США.

Если вы пропустили наше предыдущее письмо, вы можете прочитать его здесь.

В течение прошедшей недели наша команда тщательно анализировала влияние этого инцидента на вас и ваш бизнес. Мы понимаем, что это была не просто техническая проблема, а ситуация, которая вызвала реальные сбои, стресс и неожиданные трудности. Мы не относимся к этому легкомысленно и ни в коем случае не хотим, чтобы вы ассоциировали наши услуги с подобным опытом.

В течение всего периода восстановления наши инженеры и группы поддержки работали непрерывно, обрабатывая тысячи запросов, восстанавливая затронутые системы и оптимизируя нашу инфраструктуру для обработки исключительного спроса. Многие долгие дни и бессонные ночи были посвящены одной цели: безопасному восстановлению сервисов и укреплению нашей платформы для снижения риска подобных инцидентов в будущем. Мы знаем, что доверие зарабатывается последовательными действиями, и мы по-прежнему полны решимости восстановить это доверие вместе с вами.

В рамках этих обязательств мы предоставляем всем пострадавшим клиентам следующее:

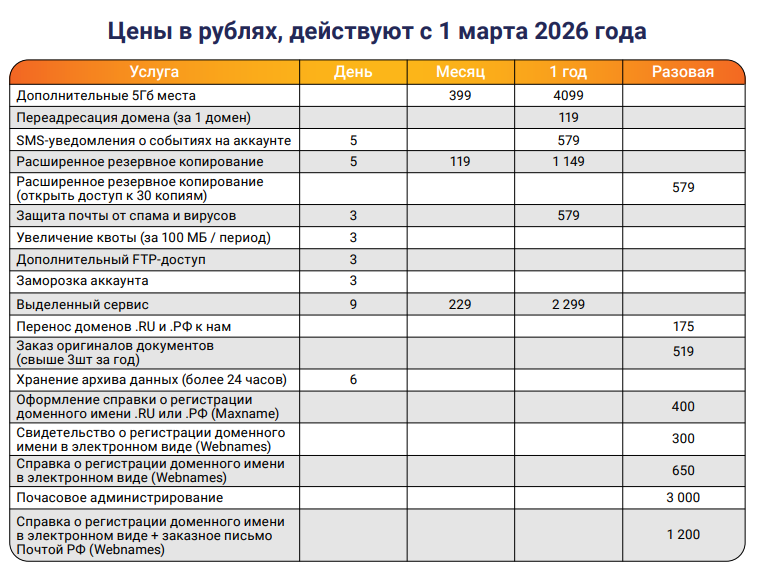

Продление срока действия договора.

Затронутые серверы автоматически получат бесплатное продление срока действия договора на два месяца при его продлении на следующие два цикла продления. Например, годовое продление на 12 месяцев будет продлено до 14 месяцев без дополнительной платы. Обновленные сроки будут автоматически отражены при обработке каждого продления.

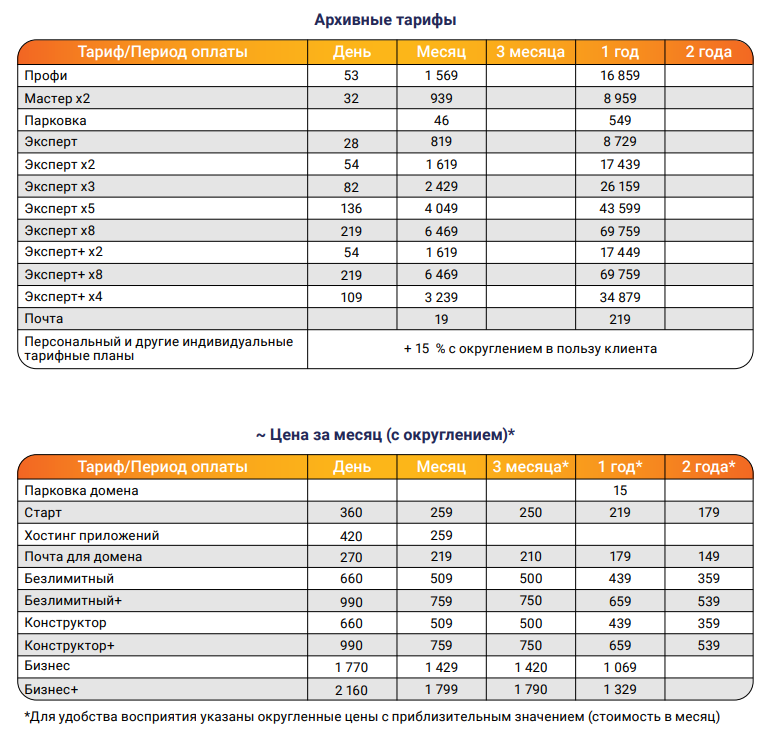

В 2 квартале 2026 года клиенты, которых это затронет, получат 50% скидку на

ежемесячное резервное копирование серверов сроком до одного года на нашей новой платформе. Этот дополнительный уровень защиты отражает наше постоянное стремление к повышению безопасности данных и обеспечению большего спокойствия.

Улучшение платформы.

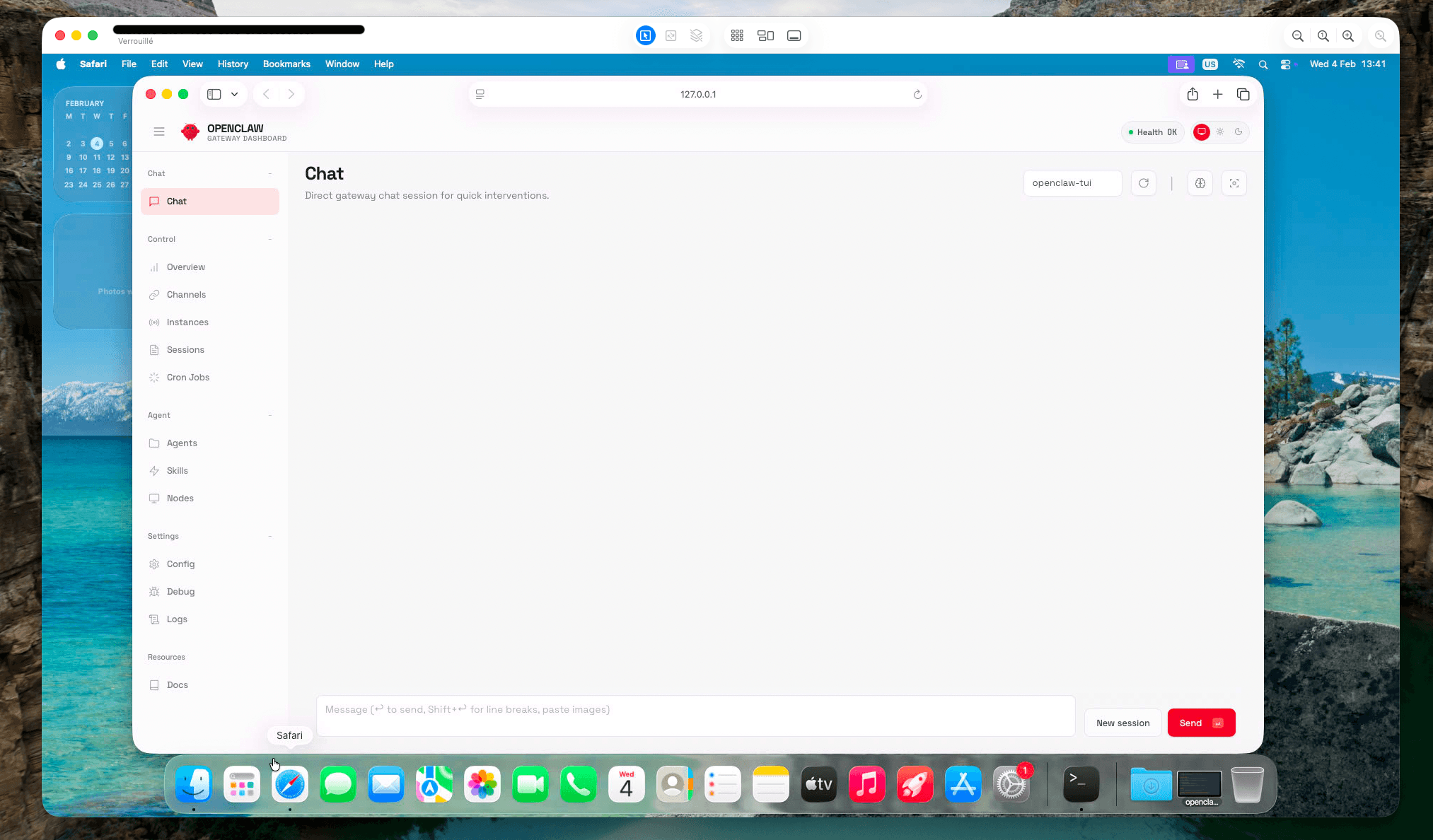

В рамках нашей долгосрочной стратегии обеспечения надежности и безопасности мы активно отказываемся от нашей предыдущей сторонней платформы. Все экземпляры VPS будут перенесены на нашу новую собственную платформу, которая в настоящее время находится на заключительном этапе тестирования и планируется к запуску к концу марта.

Мы понимаем, что никакая компенсация не сможет в полной мере восполнить неудобства и сбои, которые вы испытали. Однако мы надеемся, что эти меры отражают серьезность нашего отношения к этому вопросу и наше искреннее стремление в будущем оказывать вам более качественные услуги.

Благодарим вас за терпение, понимание и за предоставленную нам возможность исправить

ситуацию.

Если у вас возникли какие-либо срочные вопросы или вам нужна помощь, наша служба поддержки всегда готова

помочь.

С уважением,

команда CloudCone