Технологии и сервисы для защиты от DDoS атак

Технологии и сервисы для защиты от DDoS атак

Интернет не только дает практически безграничные возможности для расширения сферы влияния любой компании, увеличения клиентской базы, но является весьма «агрессивной средой», чтобы можно было игнорировать необходимость защиты от действий злоумышленников. Так, согласно статистике, каждая вторая компания рано или поздно сталкивается с атаками DDoS, направленными на отказ в обслуживании.

Суть атаки сводится к генерации огромного объема паразитного трафика, который направляется на целевой сервер, занимая все его ресурсы и мешая нормальному функционированию. Справиться своими силами с подобной угрозой практически невозможно: спрос рождает предложение, и в этой сфере сформировался свой рынок услуг и оборудования. О чем и пойдет речь в нашей новой статье.

Немного статистики

К сожалению, как статистика, так и прогнозы экспертов неутешительны — и на российском рынке, и на мировом. Так, в 2015 году, по данным «Лаборатории Касперского», более 17% отечественных компаний испытали на себе всю серьезность массовых DDoS-атак. Тенденция негативна: ежегодно их объем увеличивается на 20–30%.

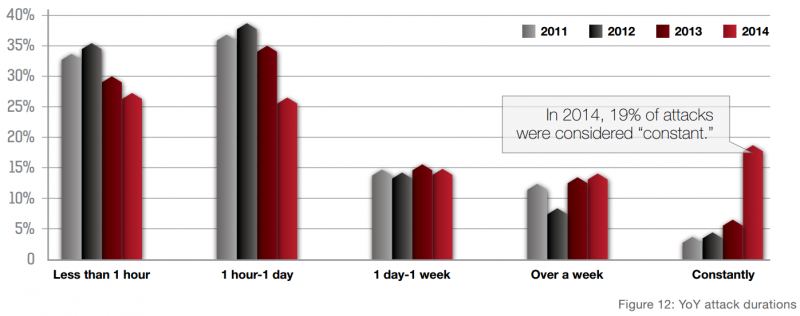

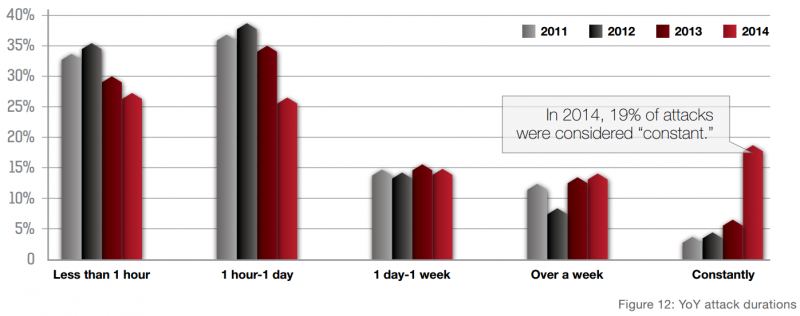

Мировая аналитика является еще более пугающей. Например, компания Radware подготовила отчет Global Application & Network Security Report за 2014–2015 годы, где также прогнозируется рост DDoS-атак ежегодно на 20%. При этом эксперты компании обращают внимание не только на рост количества атак, но и на увеличение их продолжительности, на их усложнение. Все чаще атакующий трафик подделывают под реальный, что создает серьезные трудности при его фильтрации.

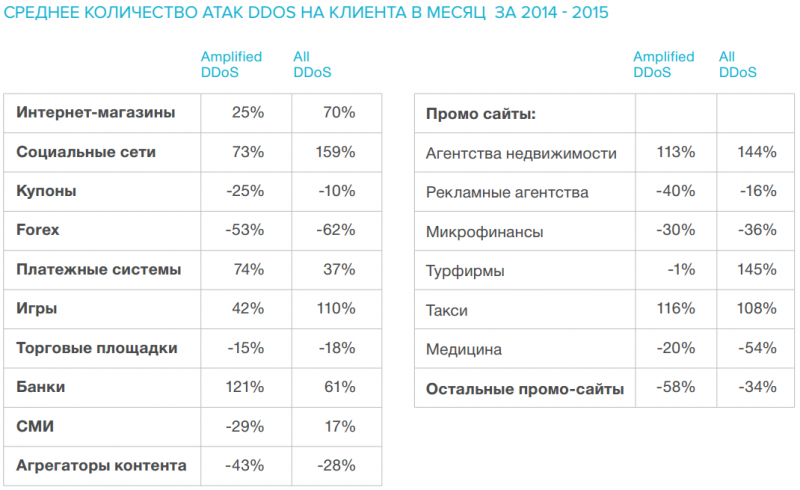

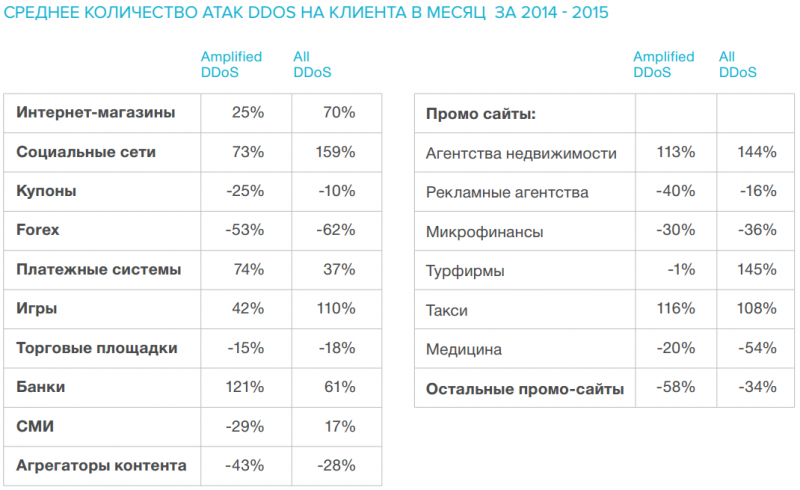

Отдельного внимания достоин отчет компаний Wallarm и Orator Labs об уровне интернет-безопасности в масштабах России и всего мира: в отчете выделяются типы сайтов, которые чаще всего подвергались DDoS-атакам за последние годы: это платежные системы, финансовые компании, соцсети, интернет-магазины, агентства недвижимости и рекламы. Впрочем, ни одна компания, деятельность которой подразумевает возможность предоставления информации или услуг через Интернет, будь то банки или медицинские центры, СМИ или туристические компании, не застрахована от DDoS-атак.

Аналитики Orator Labs предупреждают об повышении сложности DDoS-атак: прогнозируется, что к концу 2016 года возрастет конкуренция за амплификаторы, увеличится количество атак L7 (на приложения). Поэтому эксперты рекомендуют применять для защиты комбинированные средства, поставляемые удаленно.

По результатам подготовленного компанией DDoS-GUARD отчета, Россия в 2015 году заняла «почетное» третье место по числу совершаемых атак.

DDoS-атаки: виды, особенности

- Volumetric Attacks (connectionless). Направлены на переполнение каналов связи, подавление пропускной способности участка. Как правило, для атак используются бот-сети, компьютеры, зараженные вредоносными программами.

- TCP State-Exhaustion Attacks. Атаки, направленные на устройства связи, осуществляющие контроль состояний (Web-серверы, межсетевые экраны) для разрушения связей, нарушения функциональности этих устройств.

- Application Layer Attacks (connection-based). Представляют собой малозаметные атаки на приложения. Нацеливаются на различные уязвимости приложений — эти атаки сложнее всего обнаружить, так как уровень паразитного трафика может быть минимальным.

DDoS-атаки: механизмы осуществления

- HTTP-флуд. Злоумышленник шлет небольшой HTTP-пакет, на который сервер отвечает пакетом, в сотни раз большим по размеру. Таким образом, если, например, серверский канал шире в 10 раз канала атакующего, существует большая вероятность перенасыщения полосы пропускания сервера жертвы. Чтобы ответные HTTP-каналы не привели к отказу в обслуживании у злоумышленника, атакующий регулярно меняет свой IP-адрес, подменяя его на IP-адреса сетевых узлов.

- ICMP-флуд (атака Smurf). Является на сегодня одним из самых опасных видов атак, так как дает практически 100%-ную гарантию, что после атаки жертва (ее компьютер) столкнется с отказом в обслуживании. Для проверки работающих в системе узлов злоумышленник применяет широковещательную рассылку (ping-запрос). В усиливающей сети по широковещательному адресу отправляется поддельный ICMP-пакет, после чего адрес злоумышленника меняется на адрес жертвы и жертва получает ответ от всех узлов от ping-запроса.

- UPD-флуд (атака Fraggle, «осколочная граната»). Представляет собой полный аналог Smurf-атаки, однако в отличие от последней вместо ICMP-пакетов применяются UPD-пакеты. На седьмой порт жертвы по широковещательному запросу злоумышленники отправляют echo-запросы. После чего IP-адрес злоумышленника меняется на IP-адрес жертвы, и последняя получает огромный объем ответных сообщений, количество которых определяется числом узлов в Сети. В результате атаки полосы пропускания перенасыщаются и жертва сталкивается с отказом в обслуживании.

- Фрагментированные пакеты. Этот тип атаки сегодня практически не используется (в связи с появлением атак типа Smurf). Действие достаточно простое: есть две системы, устанавливающие между собой TCP-соединения для обмена данными. Для установки соединения требуется определенный объем ресурсов: злоумышленник отправляет ложные запросы, благодаря чему ресурсы системы на установление соединения просто «съедаются».

Решения для защиты от DDoS-атак

Защита от DDoS-атак может осуществляться собственными силами (с применением специализированного программного и аппаратного обеспечения, усиленных организационными мерами, начиная от расширения каналов и заканчивая балансировкой нагрузки) или по модели SaaS (Software as a Service) при заказе услуг по защите в специализированных компаниях.

В последнем случае заказчику не нужно изучать технические детали, выстраивать сложную инфраструктуру, нанимать специалистов, расходовать огромные деньги: оформляется платная подписка (стоимость которой зависит от количества ресурсов, нуждающихся в защите, от скорости фильтрации). Это отличный вариант, если вы хотите защититься от Volumetric Attacks, но он оказывается малоэффективным при атаках на приложения, при «медленных атаках». Рассмотрим разные варианты более подробно.

Аппаратные решения

Radware

radware.pro

Компания предлагает не только линейку аппаратных решений, но также защиту от DDoS-атак по модели SaaS, то есть Radware — одновременно и сервисная, и продуктовая компания, что делает ее весьма привлекательным предложением на рынке.

В Radware реализованы следующие защитные механизмы: HTTP Mitigator, Stateful Firewall, TCP SYN Flood Protection, Connection Limit, Behavioral Server-Cracking Protection, Behavioral DDoS Protection, Signature Protection, Stateful Inspection.

Отдельно стоит отметить возможность по мере необходимости увеличивать производительность. На начальном этапе вы можете приобрести продукт с производительностью 1 Gbps (по минимальной стоимости), по мере нагрузки можно увеличивать производительность до 2 или 3 Gbps — достаточно просто докупить лицензию:

- Radware DefensePro x016 IPS & Behavioral Protection;

- Radware DefensePro x412 IPS & Behavioral Protection;

- Radware DefensePro x412 Behavioral Protection.

Стоимость колеблется от 49 500 рублей за наиболее простое решение (1 Gbps) до 187 000 рублей (для 13 Gbps). Для всех трех линеек Radware DefensePro существуют также ежегодные затраты на техническую поддержку (один из пяти уровней — от 3700 рублей до 46 750 рублей в год).

Arbor

www.arbornetworks.com

Под брендом Arbor на современный рынок выпускаются устройства защиты Pravail для дата-центров, устройства Peakflow для монтажа у конечного заказчика. Arbor предлагает как защитные комплексы автономного типа, так и гибридные решения, основанные на поддержке «облака» в фильтрации трафика.

Arbor TMS обеспечивает автономную защиту от DDoS-атак различных типов, в частности, блокирует атаки, осуществляемые с поддельных случайных IP-адресов в Сети на любые адреса атакуемой Сети для переполнения канала. В линейке представлено три уровня устройств с разными скоростями работы (1,5 – 100 Gbps), подходящих для различных инфраструктур.

Arbor APS — решение от производителя, в рамках которого используется облако Arbor, повышающее точность и скорость работы. Также представлено несколькими сериями моделей, каждая из которых способна обеспечить производительность до 40 Gbps. Максимальная скорость регулируется лицензией, включающей облачные услуги.

Fortinet

www.fortinet.com

Область деятельности компании Fortinet достаточно широка, если говорить об информационной безопасности, в частности, компания выпускает устройства для защиты от DDoS-атак — речь идет о специализированной линейке аппаратных устройств, FortiDDoS, которые фильтруют сетевой трафик и предотвращают атаки разных типов.

Уникальный состав продукта, включающий в себя модуль предсказания реакции, поведения легитимных пользователей, эвристические анализаторы, позволяет отличать атакующий трафик от нормального.

К достоинствам этого варианта можно отнести низкую стоимость (во всяком случае, если сравнивать с конкурентами), богатый выбор защитных функций, поддержку модулей расширения.

Программные решения

В эту группу включаются также аппаратные решения, поставляющиеся в виде программного обеспечения, которое можно устанавливать на «железо». Среди наиболее востребованных решений на современном рынке можно выделить ПО на базе Nginx, WAF (специализированные средства защиты Web-приложений), настройки межсетевого экрана на сервере и прочее.

Однако такие решения позволяют распознать и отразить только самые простые атаки. Так, например, firewall не способен защитить от большинства угроз, которые направлены на веб-ресурсы, так как в большинстве случаев атаки осуществляются на прикладном уровне — в виде http/https запросов к ресурсам, где традиционные межсетевые экраны имеют очень ограниченные аналитические возможности и в большинстве случаев просто не способны обнаружить атаки.

SaaS решения

Qrator Labs

qrator.net/

Молодая российская компания, история которой началась в 2009 году. На сегодня услугами системы пользуются более двух тысяч провайдеров по всему миру. Компания предлагает онлайн-кабинет для регистрации, для подключения защиты, фиксированные тарифы планов. Заказчику выделяется IP-адрес Сети Qrator: заказчик меняет А-запись DNS-сайта — трафик поступает в Сеть компании, очищается и направляется на ресурс заказчика. Нет необходимости в замене хостинга.

Стоимость базовых услуг невысока, однако легитимный трафик, пропущенный сверх лимита, оплачивается отдельно, что может обернуться неожиданными расходами для заказчиков. К плюсам можно отнести тот факт, что все тарифы оплачиваются в рублях, так что заказчик будет застрахован от скачков курсов валют.

Бесплатный тестовый период – 7 суток (если сайт не под воздействием DDoS, если сайт атакуют, тестовый период сокращается до одних суток).

Вы сможете выбирать среди трех тарифных планов:

- Not for Business. От 4990 рублей ежемесячно. Для сайтов с небольшим количеством посетителей (до 2000 в сутки), с «легким» контентом. Интернет-магазины, небольшие форумы, сайты-визитки.

- Small/Medium Business. От 18 000 рублей ежемесячно. Обеспечивается защита от неограниченного количества атак, гарантируется высокое качество фильтрации DDoS-атак обычного уровня.

- Large Business. От 46 000 рублей. Подходит для сайтов с высокими требованиями к бесперебойности, непрерывности работы.

DDoS-GUARD

ddos-guard.net

Хостинг-провайдер, использующий оборудование собственной разработки для фильтрации трафика. Компания анонсирует высокую канальную емкость сети — более 1,5 Тб/с, заявляя о возможности отражения DDoS-атак на скорости от 240 Гбит/с. Система защиты строится на геораспределении точек фильтрации и, соответственно, эффективном нивелировании вредного влияния атак. Защищаемый ресурс мониторится постоянно, а не только во время атак. Заказчик имеет возможность подключить защиту удаленно или физическим линком.

Среди прочих достоинств стоит выделить широкую линейку тарифных планов, что позволяет заказчику наиболее рационально планировать свои расходы. Например, если вы хотите защитить хостинг, вам будет предложено на выбор три тарифа: 150$ (2 GB, выделенный IP-адрес, 1 домен, 10 поддоменов), 300$ (3 GB на сервере, выделенный IP-адрес, 1 домен, 10 поддоменов, фильтрация HTTPS-трафика), 400$ (5 GB, выделенный IP-адрес, 3 домена, 30 поддоменов).

Стоимость удаленной защиты может варьироваться от 80 до 1000$ в месяц, защита игровых серверов, работающих по протоколу TPC, обойдется вам в сумму от 175 до 1000$ в месяц. Защита веб-сервисов от любых DDoS-атак потребует ежемесячной оплаты размером 400 или 600 долларов. В последнем случае вы сможете рассчитывать на круглосуточную телефонную поддержку, круглосуточный мониторинг доступности сервисов, прикрепление личного менеджера, первичный приоритет при обработке запросов, разработку индивидуальных решений.

CloudFlare

www.cloudflare.com/

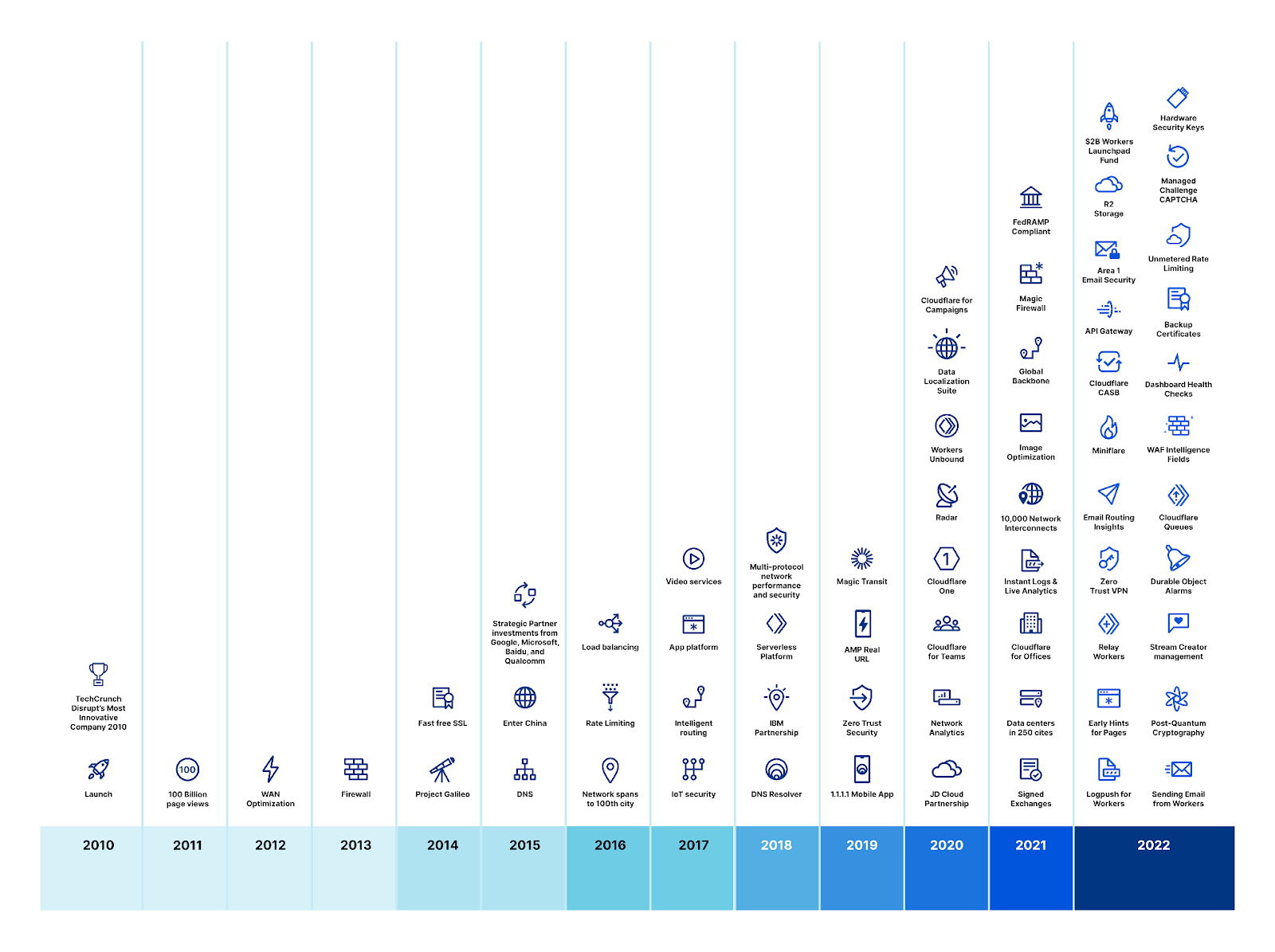

Специализируется на ускорении web-ресурсов, доставке контента, также обеспечивая высокий уровень защиты инфраструктуры.Помимо защиты от DDoS-атак, компания предлагает также высокий уровень защиты от SQL-инъекций, встроенную функциональность WAF. Переключение инфраструктуры для перенаправления трафика через «облако» может проводиться без установки дополнительного аппаратного или программного обеспечения.

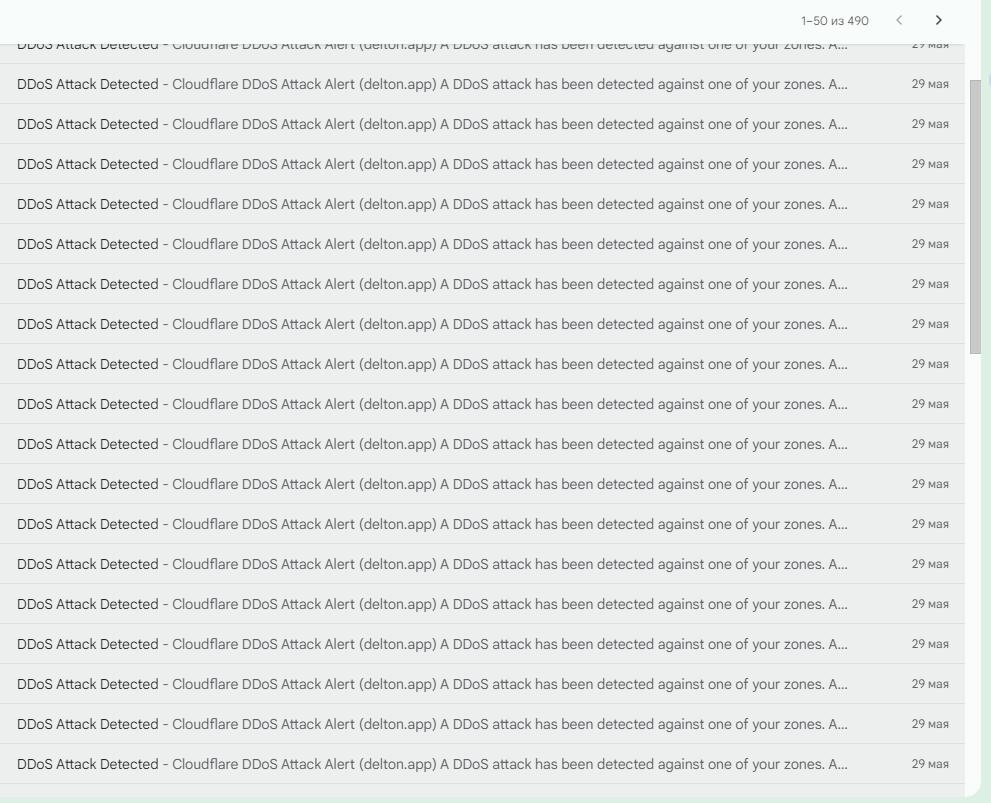

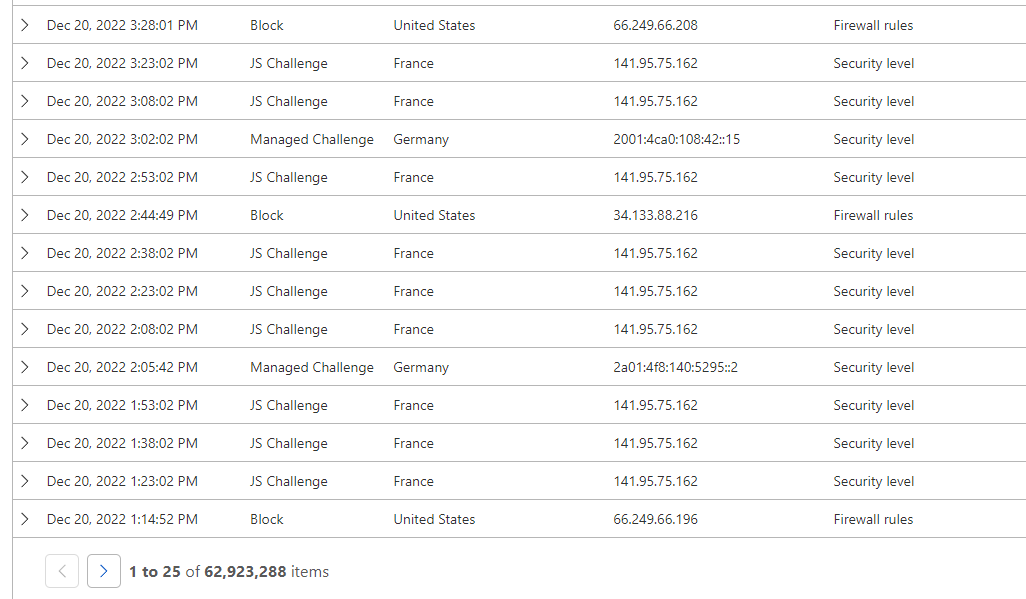

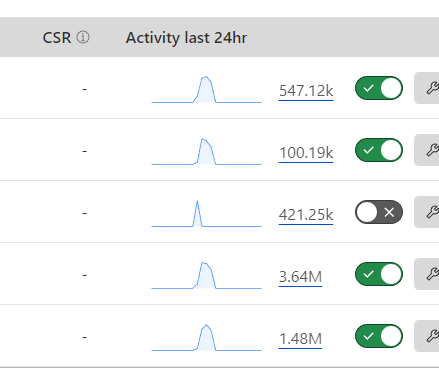

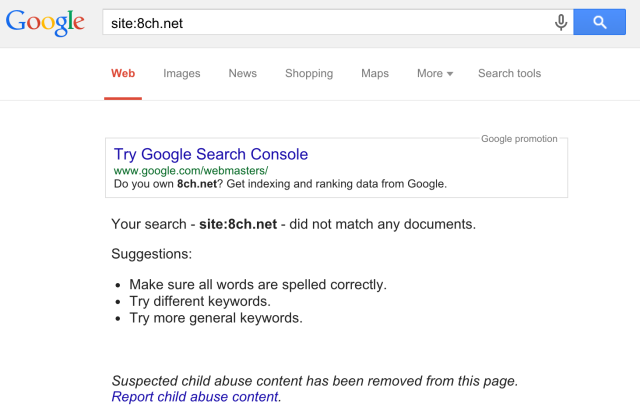

Аналитики Forrester представили результаты проведенного исследования, и в числе лидеров мирового рынка по выявлению и SaaS-защите от DDoS-атак была названа компания CloudFlare. Как работает CloudFlare? На чем основана его популярность? От каких атак сервис способен защитить?

Если говорить упрощенно, CloudFlare — сервис, фильтрующий трафик прежде, чем он попадает на конечный ресурс. Для обеспечения надежной защиты необходимо перенести домены на ДНС-сервера CloudFlare, запретив любые обращения к вашему серверу, за исключением IP-адресов CF.

К несомненным достоинствам этого варианта можно отнести бесплатный пакет. Разумеется, в пакет включен минимальный функционал, но и он способен заметно снизить нагрузку на сервер. Сюда входит надежный DNS-хостинг, кэширование сайтов, снижение нагрузки на сервер, возможность использовать SSL на сайте, отбивать атаки до 10 Gbps. При защите от атак на более высокой скорости придется выбрать платный пакет — стоимость тарифных планов фиксирована, что сводит к нулю риск непредвиденных расходов. При дополнительной оплате в $20 заказчик получает возможность подключения Web Application Firewall, который защитит ресурс от разных видов атак на сайты, в том числе от XSS-атак.

Заказчик в любой момент может ознакомиться с подробными отчетами по атакам и нагрузкам на инфраструктуру. Отдельного внимания заслуживает наличие дополнительных функций, начиная от каналов управления и заканчивая возможностью добавления SSL-защиты трафика.

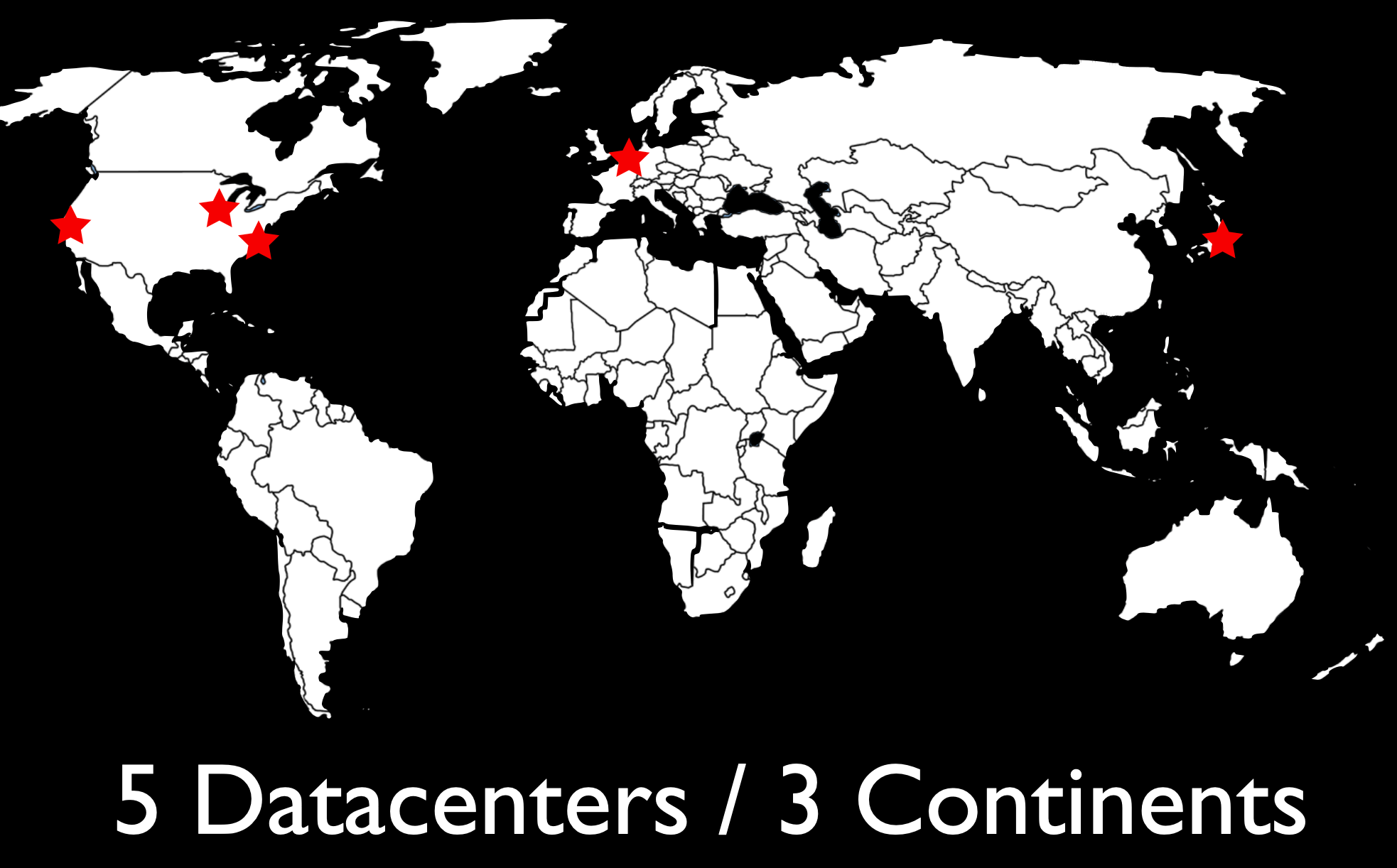

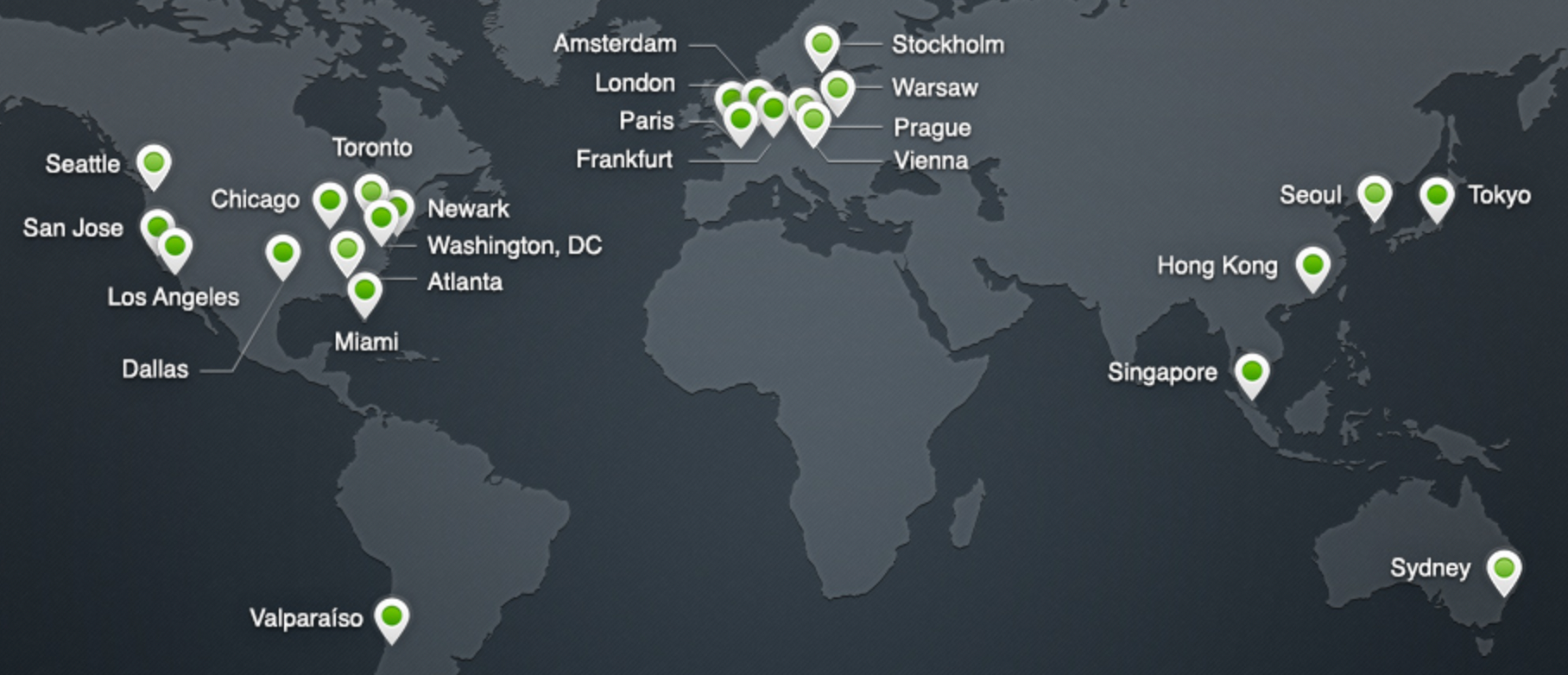

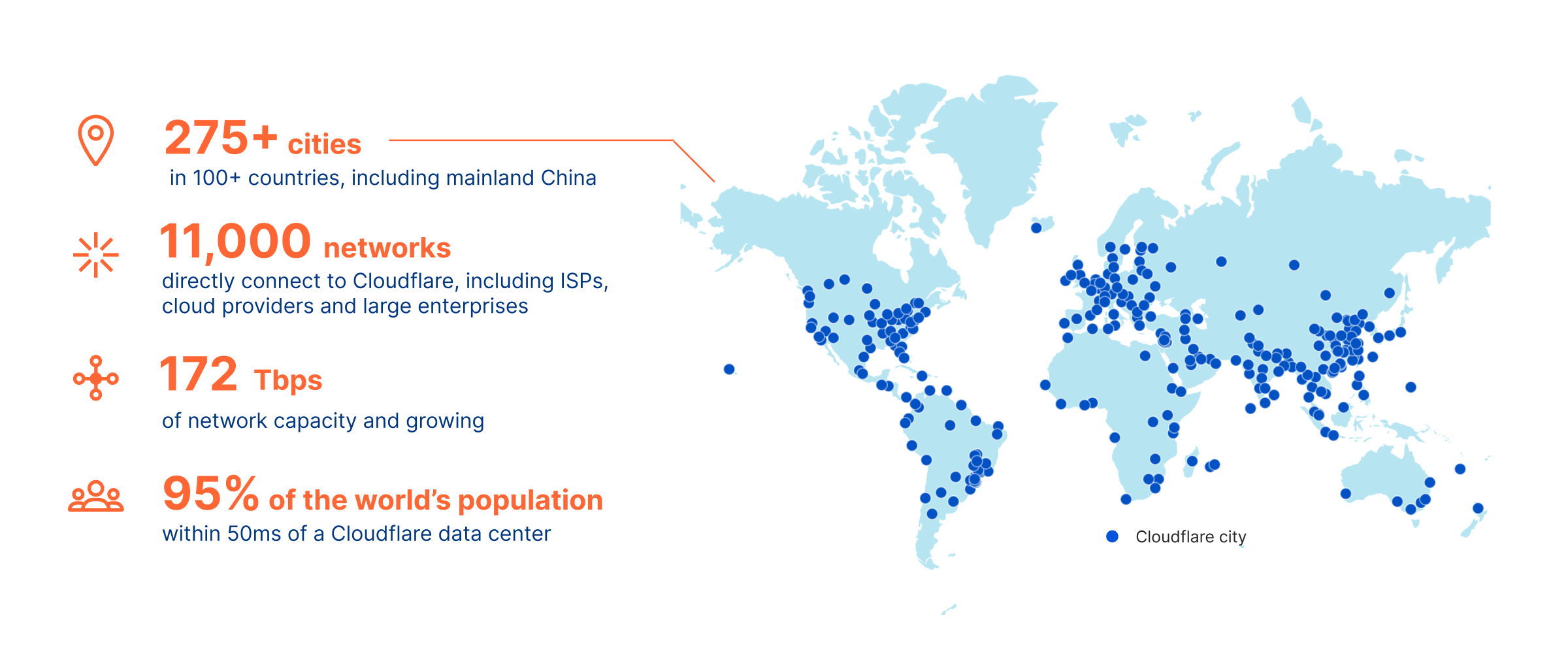

Мировой охват дата-центров у компании больше, чем у любого ее конкурента — это Латинская и Северная Америка, Южная и Северная Азия, Европа. Среди заказчиков компании такие известные бренды, как IBM, Microsoft, Google, что явно свидетельствует о высокой надежности сервиса, о том, что компании можно доверять.