Доведет меня когда-нибудь природная любознательность до цугундера. Ни с того ни с сего втемяшился вдруг запрос, найти интересные факты про хостинг. Желание иррациональное. Природу его искать бесполезно. Под катом краткое повествование о том, что же из этого получилось.

Я спросил у Яндекса…

Первый маршрут – поисковики. Короткий запрос подарил массу информации, а вместе с ней и дополнительные вопросы. Например, какая связь между хостингом, Некрасовым, Буниным и кошками. Впрочем, эта линия повествования останется без продолжения.

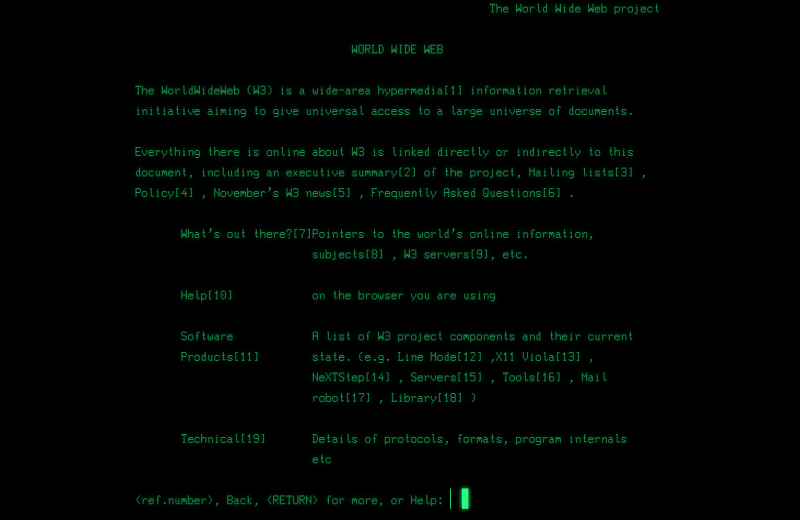

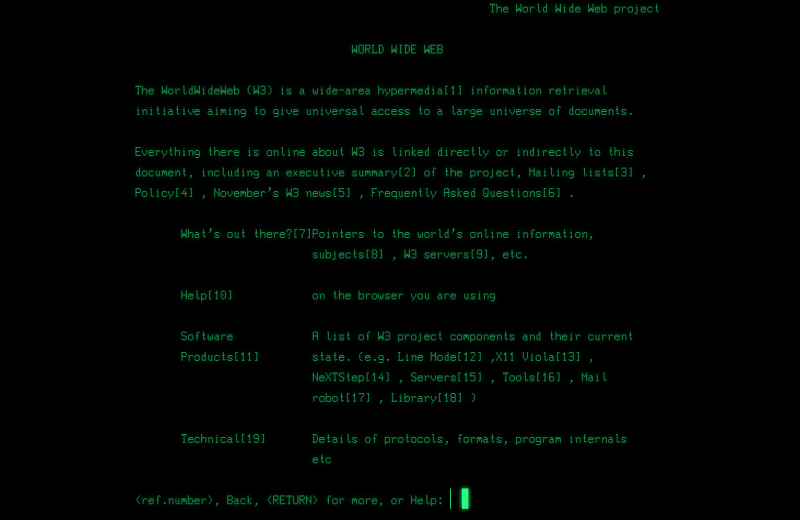

Кстати, знаете дату появления первой в мире web-страницы? Считается, что праотец всего интернета поселился в августе 1991 года вот по этому адресу:

info.cern.ch. Выглядело это весьма эпично. Теперь понятно, откуда зеленые буквы на черном фоне в «Матрице». Любопытно, что в русском сегменте сети можно найти массу источников утверждающих, что все началось еще в 1990 году.

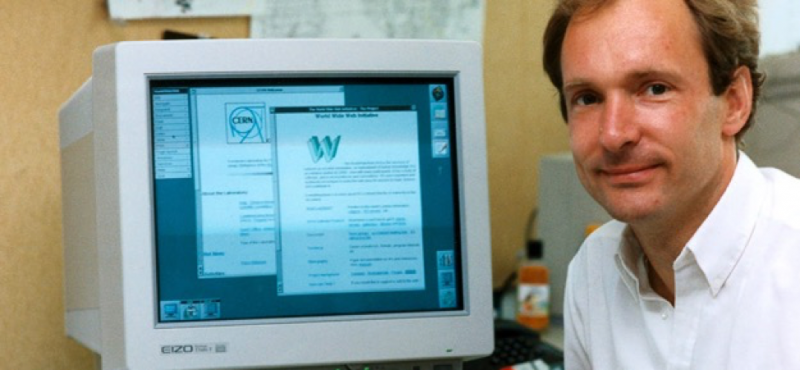

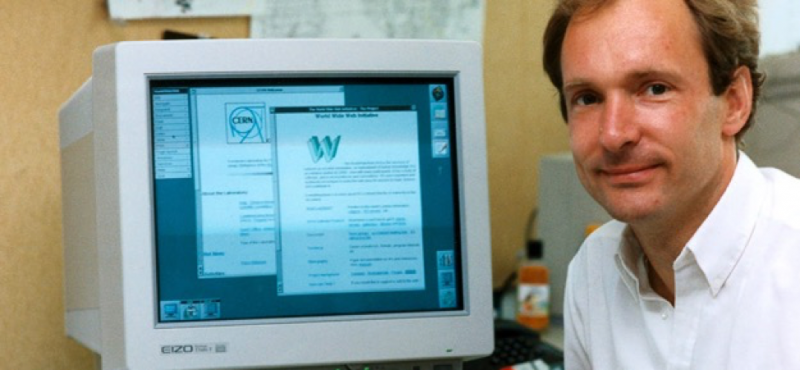

Кстати, видели «папу всея веба»? Знакомьтесь, Тим Бернерс-Ли, собственной персоной. Этого мужчину считают «отцом» основополагающих технологий веба — HTTP, URI/URL и HTML. Жив. Цел. Орел. 63 года.

Кто первый хостер на деревне?

Кто первый хостер на деревне?

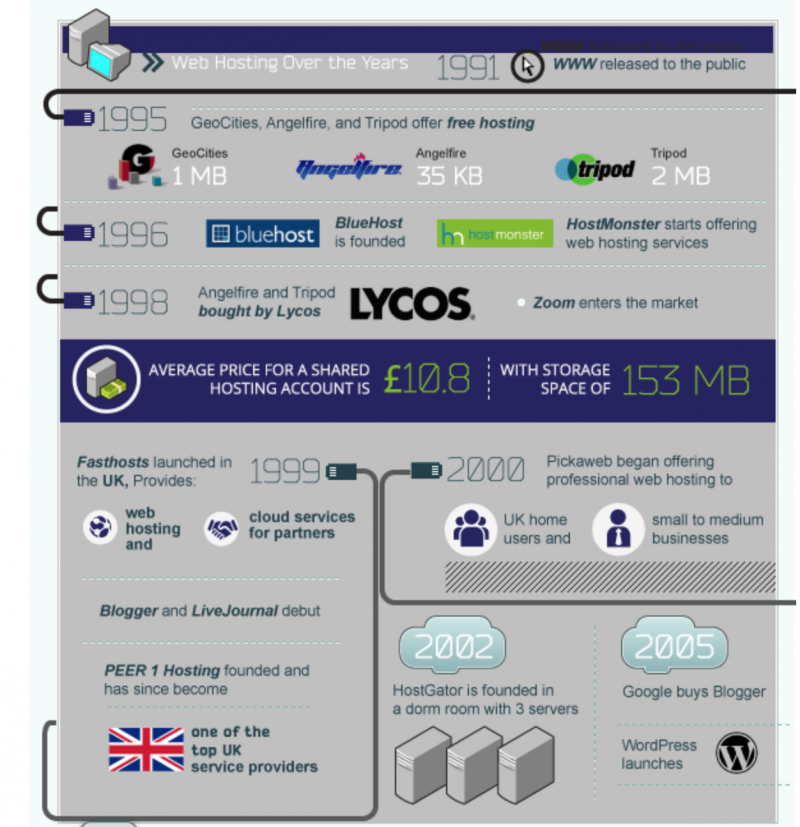

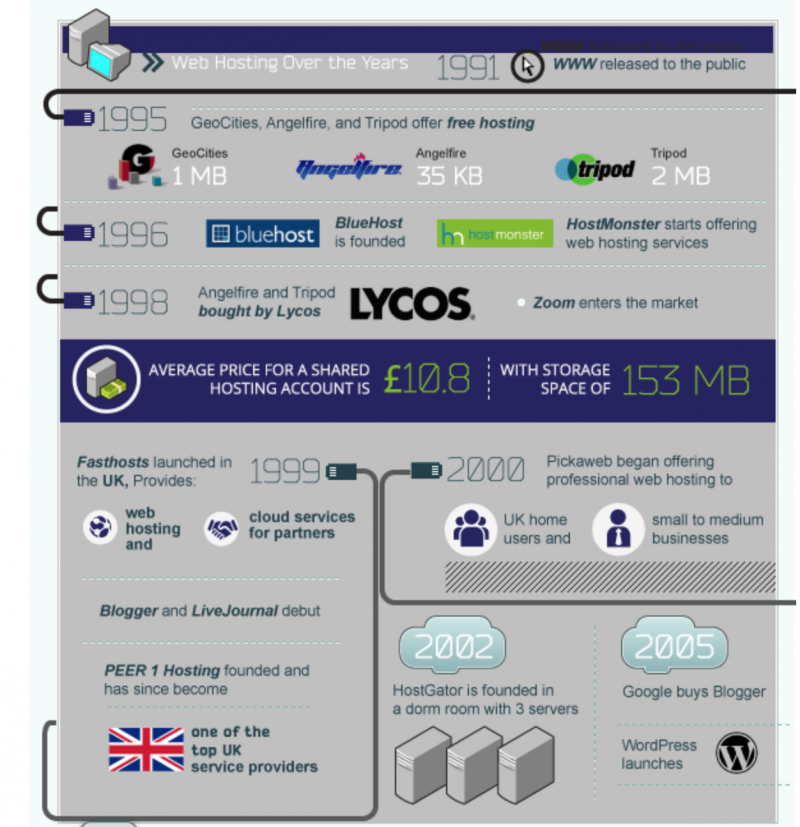

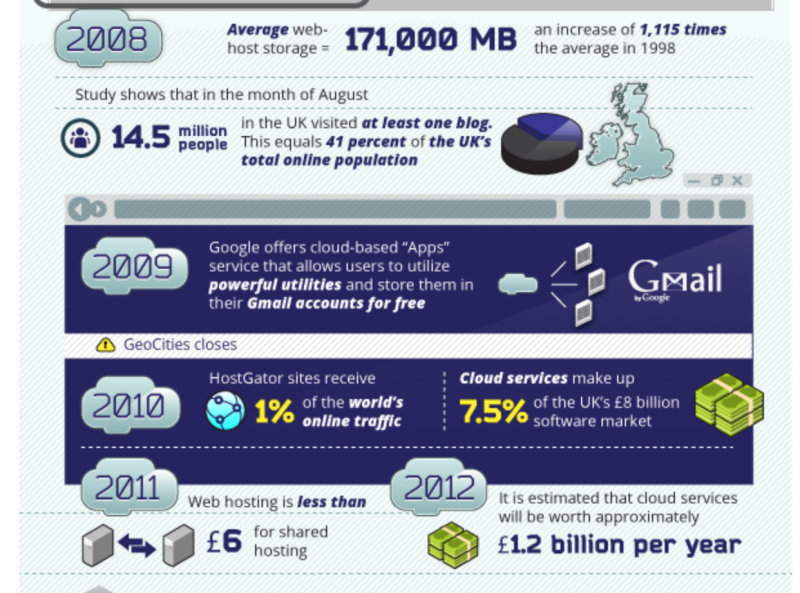

Любопытное дело. Покопавшись в западных анналах, не нашлось однозначного мнения, кого же считать самым первым хостером в мире. Показания расходятся. Обычно в связке упоминают GeoCities, Angelfire и Tripod, предлагавших эту услугу заморской общественности.

Точкой отсчета для услуг российского хостинга можно считать рубеж 1999-2000 годов, когда появились компании, предоставляющие только хостинг и не предоставляющие услуги подключения конечного пользователя к Интернету. Хотя, официально День Хостинг-провайдера в России начали отмечать лишь с 1 марта 2011 года.

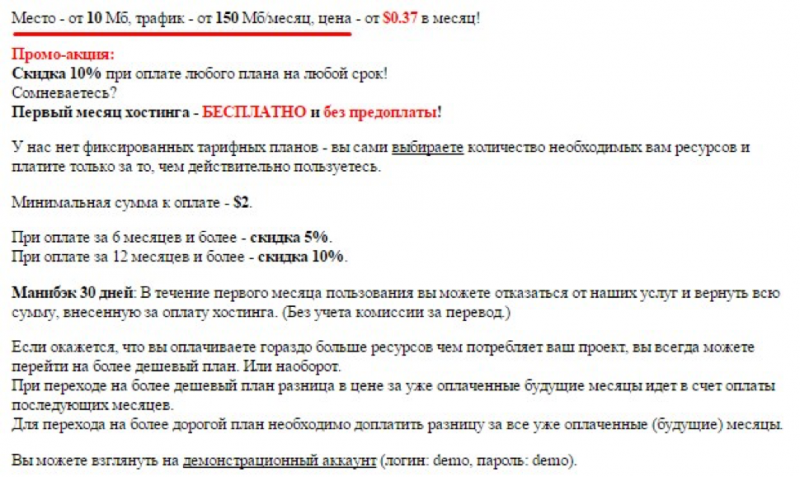

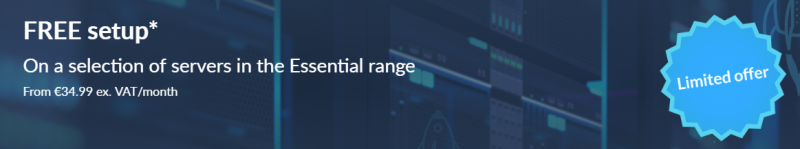

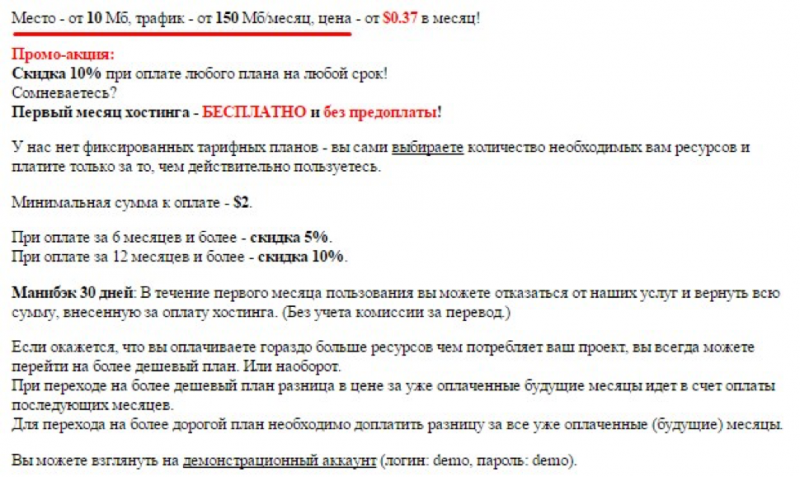

Кстати, хотите посмотреть на одно из первых рекламных предложений услуг хостинга в русском сегменте сети? Enjoy!

Цены и дополнительные услуги как говорится «доставляют».

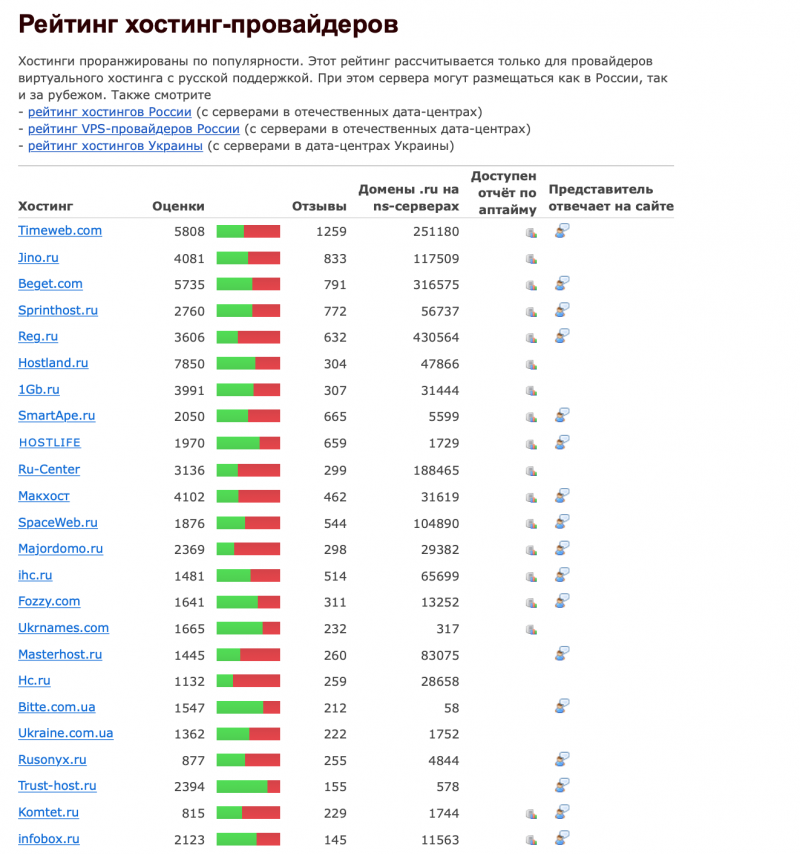

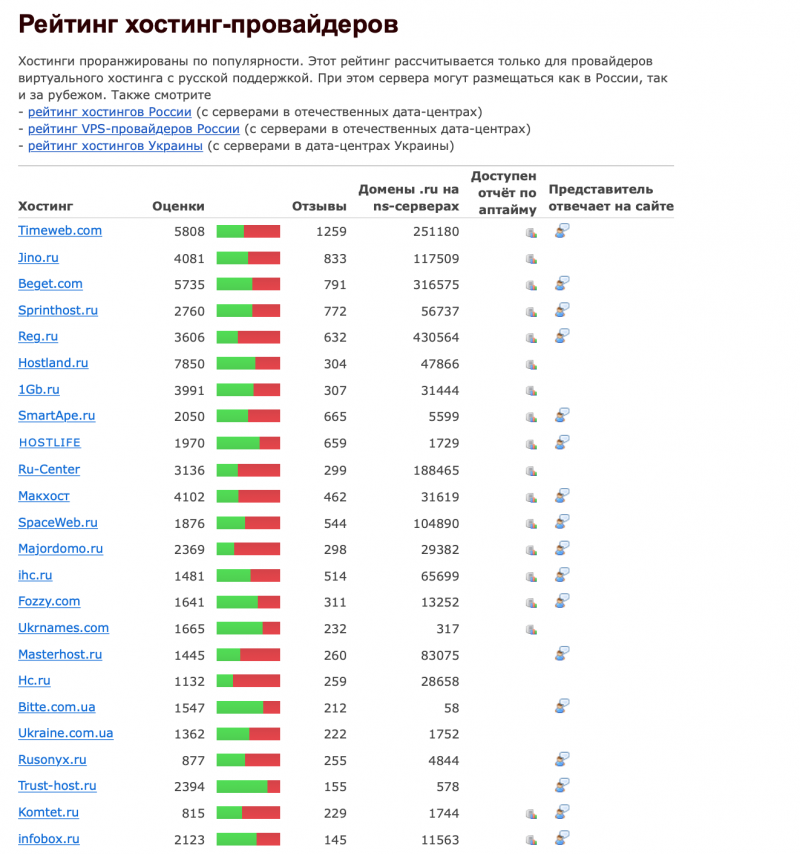

Любопытно, что рейтинги национальных хостинг-провайдеров сильно рознятся, а точных данных с деньгами так вообще отыскать не удалось. Вообще данных по российскому рынку крайне мало. И здесь непонятно, или все так плохо или наоборот, все так хорошо, ведь, как известно, деньги любят тишину. По ссылке можно посмотреть на один из источников доступной информации по теме. Здесь еще один.

«Немытые хостеры» становятся звездами… но не все

«Немытые хостеры» становятся звездами… но не все

В 2009 года Сергей Белоусов (основатель Parallels, Acronis, Runa Capital, Rolsen и др.) рассказывал Константину Анисимову (моему шефу в Rusonyx), как он встречался с тогдашним генеральным директором VMware Полом Маритцем. Они спорили о технологиях виртуализации, Сергей доказывал, что контейнеры это крутая технология. Пол ответил тогда, что да, технология хорошая, но ты выбрал неправильный рынок. Мы работаем на респектабельном корпоративном рынке, а ты делаешь софт для каких-то «немытых хостеров» (unwashed hosters).

Прошло не так много времени, и «немытые» провайдеры и их заказчики создали рынок, который многократно больше, чем рынок виртуализации в корпорациях. И доля виртуализации VMware в провайдерских облаках не такая уж и значимая. Но это все в мире.

А что у нас?

Совсем скоро хостинг-индустрии в России исполнится четверть века. Все ли здесь так однозначно, замерло до поры или, напротив, движется на всех парах, вперед к светлому будущему? На самом деле жизнь кипит и бьет ключом. Со временем, некоторые национальные хостеры частично эволюционировали до облачных сервис-провайдеров. Почему не все? С чем это связано и чего ждать в будущем?

Когда бизнес идет по накатанной, особенно пока рынок рос — стимулов перестраиваться прямо скажем было немного. «Зачем ремонтировать часы, которые не сломались», как говорится в старой английской поговорке. Тем не менее, очевидно, что развитие бизнеса по традиционной модели для хостеров с каждым годом становится менее рентабельным. Отсюда исчезновение старожилов, всевозможные слияния и поглощения. Рынок постепенно консолидируется. И эти процессы очевидно продолжатся в этом и последующие годы!

отмечает Константин Анисимов, генеральный директор Rusonyx.

Очевидно, что весь рост провайдерского рынка надолго сосредоточился в услугах предоставления облачной инфраструктуры. И те, кто хотят развиваться должны идти в облака, другого варианта нет. Но запустить полноценную облачную услугу не так просто – технологии оркестрации ресурсов на порядок сложнее, чем простой VPS хостинг. Поэтому хорошо это или плохо, но не у многих получится выйти в облака, для этого нужны серьезные инвестиционные затраты и адекватная вызову команда разработчиков и инженеров.

Тренды, бренды, балалайка

Вообще, покопавшись в хостовой тематике, нарисовалось несколько очевидных трендов, о которых так или иначе говорят практически все эксперты.

1. Развитие облачных технологий и отказ от физической ИТ-инфраструктуры представителями больших, средних и малых предприятий.

2. Интеграция и конвергенция. Все больше крупных игроков создают возможности для интеграции как одних своих продуктов с другими, так и с решениями других компаний. Как следствие — идет увеличение облачных сервисов. Если раньше компании малого и среднего бизнеса использовали в среднем около пяти облачных сервисов, то в 2018 году на одного продвинутого пользователя приходится около девяти облачных услуг.

3. Активное развитие направления FaaS («функция как сервис»). Все больше и больше пользователей начинают использовать serverless computing (бессерверные вычисления) при разработке своих приложений. Благодаря чему компании-разработчики программного обеспечения, веб-приложений, чат-ботов, сервисов в области Интернета вещей и финансовых технологий могут снизить затраты на разработку до 15-20 раз.

Общая тенденция — движение в сторону архитектуры serverless на основе облаков, когда конечные пользователи все больше абстрагируются от конкретного «железа» и управления выделенными ресурсами. Пользоваться облаками становится все проще, хотя при этом сами облака становятся все сложнее.

Вместо заключения хотелось бы обсудить в комментариях ваше восприятие современных хостинг-провайдеров и ожидания от предоставляемых ими услуг. Чего хочется, но в данный момент отсутствует в их меню?