Илиада объединяет усилия с фондом Infravia для развития своих центров обработки данных

Группа Ксавье Нила хочет продать 50% своей дочерней компании Opcore фонду Infravia. Цель: увеличить в четыре раза объем деятельности центров обработки данных за десять лет. Opcore заявляет, что растет благодаря спросу на облака и искусственный интеллект.

У Iliad наконец-то появился партнер для развития центров обработки данных Opcore. Группа сообщает «Эхосу», что вступила в эксклюзивные переговоры с Infravia, французской частной инвестиционной компанией, специализирующейся на инфраструктуре, с целью продажи ей 50% капитала ее дочерней компании.

Группа Iliad, владелец Free, объединяет усилия с InfraVia для создания европейского гиганта центров обработки данных, в частности, для решения проблем искусственного интеллекта и облака.

Гипермасштабный центр обработки данных: технологические амбиции Iliad стоимостью 2,5 миллиарда евро

Что касается операции, необходим небольшой контекст. OpCore сегодня является дочерней компанией Iliad по центрам обработки данных. Благодаря 20-летнему опыту и инфраструктуре, расположенной в Париже, Марселе, Лионе, а также в Польше, компания уже имеет признанный опыт. « Наша цель — размером с Европу », — заявляет Томас Рейно, генеральный директор Iliad Group, которая объявляет об огромных инвестициях в размере 2,5 миллиардов евро в платформу OpCore.

От вас не ускользнуло, что рынок центров обработки данных буквально взрывается: ежегодный рост оценивается более чем в 20%. OpCore хочет воспользоваться этим и извлечь выгоду из этой динамики, предлагая инновационные технологические решения, особенно в области жидкостного охлаждения, технологии будущего для инфраструктур, посвященных искусственному интеллекту, которой каждый хочет воспользоваться. Компания не скрывает своих амбиций, которые заключаются в том, чтобы стать ключевым игроком на этом быстро меняющемся рынке.

Со стороны InfraVia мы хотим предоставить экспертные знания в области инвестиций в инфраструктуру. « Центры обработки данных стали важнейшими активами цифровой инфраструктуры », — подчеркивает Винсент Левита, основатель и генеральный директор InfraVia. Партнерство позволит OpCore получить выгоду от оптимального финансирования, при этом до 75% инвестиций покрываются за счет банковского долга. Это позволит ей иметь в своем распоряжении мощность более 130 МВт. В районе Парижа должен быть построен дата-центр мощностью 130 МВт.

Не просто инвестиция

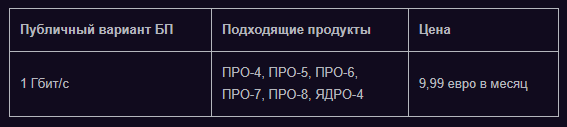

Scaleway, облачная дочерняя компания Iliad, которая завоевала львиную долю во Франции, должна будет сыграть свою роль. Компания, позиционирующаяся как европейский лидер в сфере облачных технологий, предназначенных для искусственного интеллекта, сохранит статус предпочтительного клиента OpCore. Это уникальное позиционирование поможет OpCore стать одним из основных игроков в сфере инфраструктур, предназначенных для искусственного интеллекта следующего поколения.

В любом случае эта финансовая операция, которая должна завершиться в первой половине 2025 года, представляет собой гораздо больше, чем просто инвестиции. Оно символизирует желание построить суверенную европейскую цифровую экосистему, даже если эта квалификация пока еще очень неясна и даже утопична. Мы рады помочь сформировать крупного оператора гипермасштабных центров обработки данных в Европеуверенно говорит Винсент Левита.