Теперь, немого о текущей ситуации и о том, что нами было проделано в последнее время.

По моему ощущению 2016 год пройдет под знаком DDoS. Думаю, что в этом году мы все станем свидетелями огромного количества атак на всё подряд и на всех подряд. Об этом свидетельствуют целый ряд факторов:

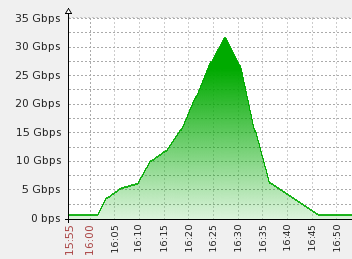

- Мощность средней атаки выросла в 3-6 раз по сравнению с предыдущим годом. По нашей собственной статистике, в 2015 году редкая атака на наши ресурсы превышала 10 Гбит/с. Но буквально с декабря прошлого года средняя сила атак стала 25-30G, а самая крупная атака на нас была почти в 60G.

- Стоимость подобных атак стала стоить копейки. Буквально за 5$ в месяц, можно купить аккаунт и поливать налево и направо.

- В этом году уже пошли массовые атаки на различных хостеров, положили не только нас и нескольких коллег по цеху обитающих здесь на серчах, но даже и нынешнего лидера российского хостинга: roem.ru/21-03-2016/221280/regru-fall/ Также, прошли успешные атаки и на другие очень крупные интернет-ресурсы.

Но больше всего в текущем положении дел удручает то, что большинство IT-компаний просто не готовы своими инфраструктурами выдерживать возросшую силу ддос-атак.

Собственно говоря, отсутствие здесь моих комментов на этой неделе было связано как раз с тем, что мною и моей командой были проведены целый ряд ключевых встреч и переговоров по организации защиты нашего ДЦ от DDoS-атак. И самое печальное во всем этом, что вопрос упирается не деньги, а в отсутствие технических возможностей для быстрого развертывания хорошей защиты на необходимом уровне практически у всех, с кем мы общались. Вот несколько примеров:

- Один из ведущих экспертов по развитию услуг информационной безопасности одного из операторов большой тройки был сильно удивлен, когда мы сказали, что ддосы в 30G на нас это норма, а в пике было и 60. В своей практике он не сталкивался с ддосами больше 25G (везет ему, если бы у нас это было пиковым значением, наверное вообще почти никто не заметил бы из наших клиентов), при этом они активно продвигают свою услугу защиты от ддос, с центром очистки с максимальной пропускной способностью до 80G. Хватит на 1,5 таких клиента как мы .

- На наше предложение оператору связи №1 в России, расширить с ними стык на М9 с 10 до 80G, сначала долго совещались между собой, потом сказали, что оперативно смогут поднять только до 20G, а к концу апреля только до 40G. Как-то так...

- Ну о том, как прилег ТТК, когда мы встали под ддос-гвард, я уже писал… Поступало и много других предложений для защиты нас от атак аж до 20G!.. Здорово конечно, но это мы как-нибудь и сами отфильтруем.

В общем кажется мне, что в этом году у многих будут откровения и много SLA полетят в топку ддосов.

В общем то, это было понятно, что надо наращивать инфраструктуру еще в прошлом году. Но, к сожалению, не всегда получается делать все настолько быстро как мне того хочется, мир — достаточно инертная штука ).

Тем не менее, подвижки есть.

Попытка прикрыться ДДоС-Гуардом, оказалась не совсем удачной. Хотя со многими атаками они успешно справились, было несколько, достаточно мощных атак, от которых шатало самих гвардов и их апстримов. С добавлением нас в качестве клиентов, возникло ощущение, что возможности их системы фильтрации были на пределе своих ресурсов (честно говоря, думалось, что мы не очень большой генератор трафика, но видимо, получается, что не маленький).

Также, идея пропускать весь трафик через фильтры оказалась не очень удачной. Хотя это и дает возможность моментальной реакции при начале атаки, возникает очень много ложных срабатываний (из-за этого и происходили спонтанные обрывы сессий).

Тем не менее, мы продолжаем переговоры с гвардами и на понедельник запланирована встреча с ними у нас в офисе на предмет обсуждения альтернативных схем эффективной защиты от атак.

В настоящий момент, мы переключились под защиту от Ростелекома, которая построена на железках одного из лидеров в этой области Arbor Networks. Плюсы — фильтрация трафика происходит только в случае атаки. Минусы — время срабатывания детектора атаки и перевод трафика на очистку может достигать до 5 минут из-за этого и наблюдаются периодические провалы в доступности ресурсов. В течение этой недели нам удалось настроить фильтры на ключевые ресурсы совместно со специалистами из РТ. Некоторые ресурсы были переведены под постоянную защиту.

По этому, если Ваш сайт или сервер атакуют мелкими но частыми атаками, пишите в поддержку, будем вешать их на постоянную защиту.

Закончено тестирование антиддос-железки Radware DefensePro. В целом, наши админы остались довольны тестовым образцом. По этому поставили на заметку к возможному приобретению старшей модели. Однако, ждем железку от Huawei которая должна приехать к нам до 15 апреля на тест. Поскольку ее производительности хватит на закрытие от атак всего ДЦ, финальные тесты попробуем провести на живом трафике, о чем оповестим заранее. По окончании тестов будем определятся с покупкой.

Сегодня (в пятницу), привезли на тест анализатор атак от Инновентики, поставили на стенд, будем проводить испытания.

Анализатор атак понадобится в дальнейшем для выстраивания правильного контура очистки, наподобие того, как это сделано в OVH.

По факту, мы сейчас гоняем трафик только через Ростелеком, в силу того, что другие апстримы не смогли оперативно организовать защиту от атак в своих сетях. К сожалению, это несколько ухудшило нашу прекрасную связанность с другими сетями (отсюда и увеличение пингов по некоторым направлениям). Но к сожалению, без защиты сейчас вообще никак.

Тем не менее, мы уже ведем работы по модернизации нашей сети с целью подготовки контура очистки трафика, пока мы определяемся с покупкой железа для контура, постараемся отдать очистку трафика на аутсорс (например, к тем же гвардам и/или РТ), при этом используя собственные внешние каналы для приема и передачи трафика. Как только закончим работы, связанность будет полностью восстановлена и даже улучшена, за счет подключения новых апстримов.

Параллельно, продолжаем прочесывать рынок на предмет поиска интересных решений в области защиты от атак при большом объеме разнородного трафика.