Ограничение общедоступных IP-адресов в Google Cloud

Вы слышали такое высказывание: надежда — это не стратегия, когда дело касается безопасности. Вы должны подходить к безопасности со всех сторон, сводя к минимуму нагрузку на разработчиков и SecOps. Но с постоянно растущим числом конечных точек, сетей и поверхностей для атак установка автоматических и сквозных политик безопасности в вашей облачной инфраструктуре может стать проблемой. Вдобавок к этому администраторам необходимо установить ограждения, чтобы гарантировать, что их рабочие нагрузки всегда соответствуют требованиям безопасности и отраслевым нормам.

Общедоступные IP-адреса являются одними из наиболее распространенных способов доступа корпоративных сред к Интернету, что делает их уязвимыми для атак и кражи данных. Вот почему ограничение общедоступных IP-адресов имеет первостепенное значение для защиты этих сред. В Google Cloud Platform важно понимать, какие ресурсы используют общедоступные IP-адреса в вашей сети, в том числе:

- Виртуальные машины

- Балансировщики нагрузки

- VPN-шлюзы

Политика организации

Политики организации предоставляют вам централизованный контроль над ресурсами Google Cloud вашей организации. Как администратор политики организации вы можете настраивать ограничения для всей иерархии ресурсов.

Например, вы можете установить политики организации для своей организации GCP верхнего уровня, для вложенных папок или для проектов. Эти политики могут быть унаследованы вложенными папками и проектами или переопределены в каждом конкретном случае. Используя политики организации, вы можете наложить ограничения на ресурсы Google Cloud, такие как виртуальные машины и балансировщики нагрузки, чтобы всегда соблюдать основные требования безопасности.

Вы можете использовать политики организации в качестве ограждения, чтобы гарантировать, что в вашей сети Google Cloud запрещены общедоступные IP-адреса. Это идеальный инструмент для ИТ-администраторов или администраторов безопасности, позволяющий убедиться, что все облачные развертывания соответствуют их стандартам безопасности. Давайте посмотрим, как их настроить.

Ограничение общедоступных IP-адресов для виртуальных машин

Экземпляры Compute Engine могут быть доступны в Интернете напрямую, если вы:

- Назначьте виртуальной машине общедоступный IP-адрес

- Использовать пересылку протокола с виртуальной машиной в качестве конечной точки

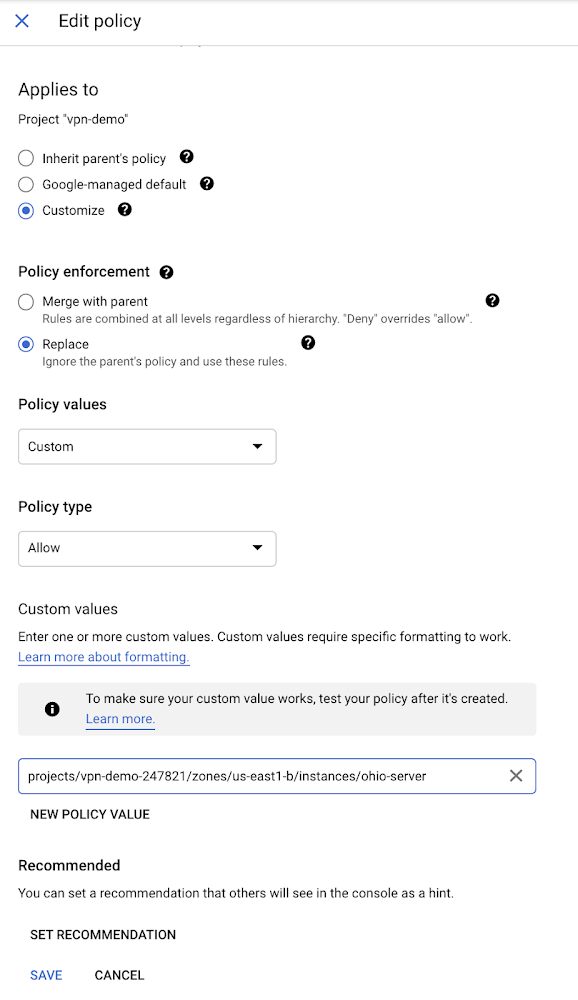

Затем на странице политик организации в Google Cloud Console найдите и отредактируйте ограничение политики организации с именем constraints / compute.vmExternalIpAccess. Это ограничение позволяет вам определить набор виртуальных машин Compute Engine, которым разрешено использовать общедоступные IP-адреса в вашей сети. (Другим виртуальным машинам нельзя назначить общедоступный IP-адрес.) Измените политику со следующими значениями:

В разделе «Пользовательские значения» вставьте путь к любому экземпляру, для которого вы хотите разрешить создание внешнего IP-адреса, например: projects / {project-id} / Zone / {zone} / instance / {instance-name}.

Теперь вы ограничили создание общедоступных IP-адресов только для явно указанных вами экземпляров и запретили создание общедоступных IP-адресов для любых других экземпляров в вашей организации.

Запретить перенаправление протокола на виртуальную машину

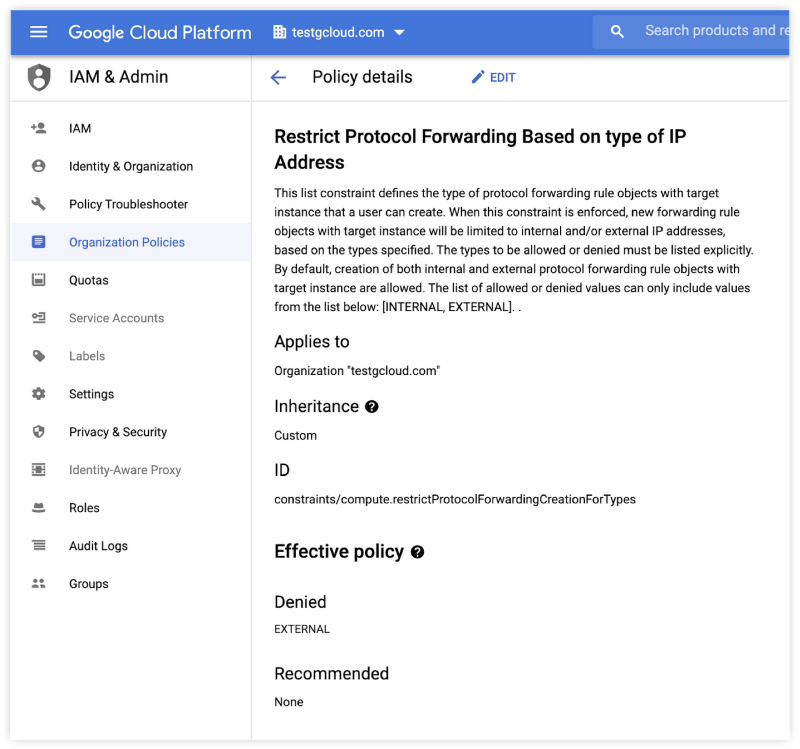

Чтобы предотвратить включение пересылки протокола, используйте ограничение политики организации с именем constraints / compute.restrictProtocolForwardingCreationForTypes и установите для него следующие значения. Обратите внимание, что значение политики чувствительно к регистру.

Это ограничение позволяет ограничить виртуальный хостинг общедоступных IP-адресов экземплярами ВМ Compute Engine в вашей организации.

Ограничить публичные IP-адреса VPN-шлюзов

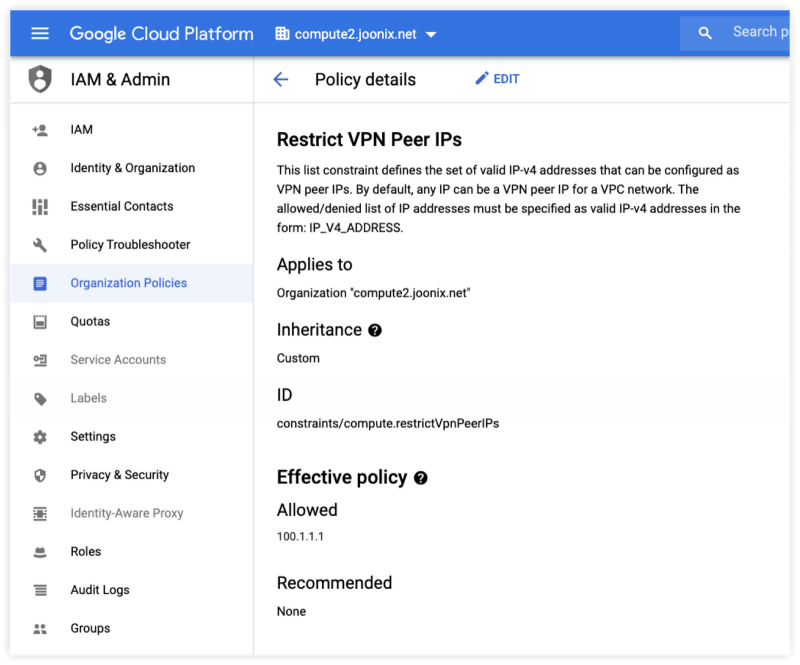

Для виртуальных частных сетей VPN-шлюзу требуется общедоступный IP-адрес для подключения вашей локальной среды к Google Cloud. Чтобы убедиться, что ваш VPN-шлюз защищен, используйте ограничение политики организации с именем constraints / compute.restrictVpnPeerIPs. Это ограничение ограничит общедоступные IP-адреса, которым разрешено инициировать сеансы IPSec с вашим VPN-шлюзом.

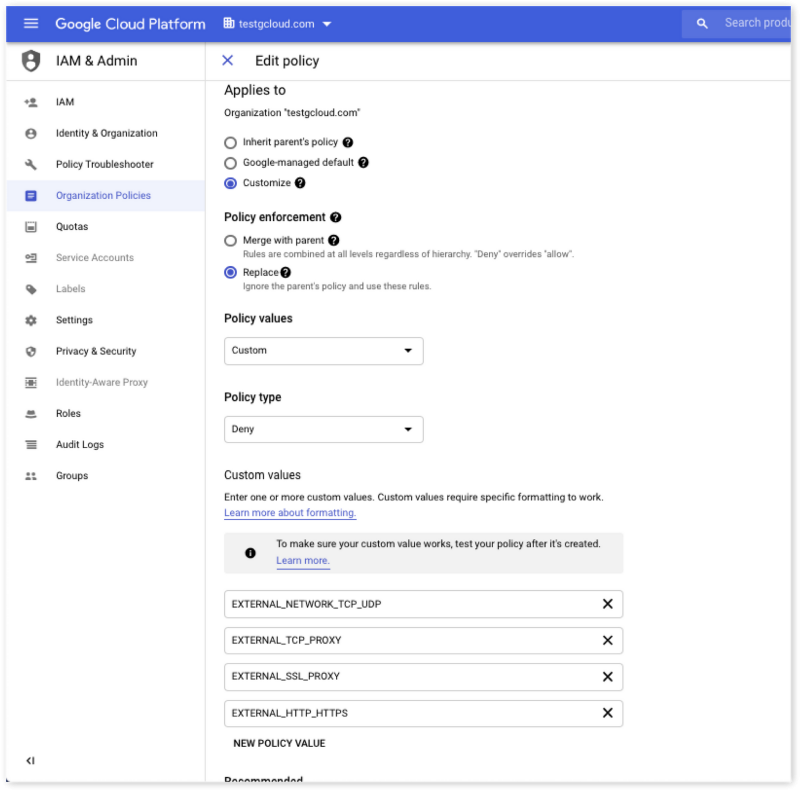

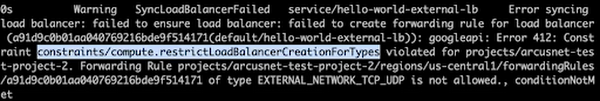

Ограничение общедоступных IP-адресов балансировщиков нагрузки

Google Cloud предлагает множество внутренних и внешних балансировщиков нагрузки. Чтобы предотвратить создание всех типов внешних балансировщиков нагрузки, используйте ограничение политики организации с именем constraints / compute.restrictLoadBalancerCreationForTypes. Затем обязательно добавьте все внешние балансировщики нагрузки для значений политики, как показано ниже:

Вместо того, чтобы вручную вводить каждый балансировщик нагрузки, вы также можете просто добавить: EXTERNAL, который всегда будет охватывать все типы внешних балансировщиков нагрузки. По мере появления новых типов балансировщиков нагрузки вы можете быть уверены, что ваша инфраструктура останется безопасной.

Ограничение услуг GKE

Google Kubernetes Engine (GKE) позволяет разработчикам легко создавать и предоставлять свои сервисы в Интернете. Но если вы примените ранее описанные политики для виртуальных машин и балансировщиков нагрузки, никакие новые службы GKE не будут доступны в Интернете без ведома администратора организации.

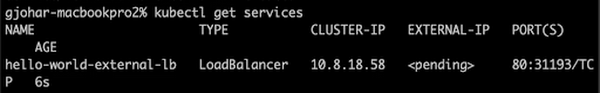

Например, если разработчик пытается создать службу GKE с внешним балансировщиком нагрузки, правило переадресации для требуемого балансировщика нагрузки не может быть создано с ограничением политики организации. Кроме того, проверка статуса службы GKE доставит ожидающий внешний IP-адрес. Когда они запускают kubectl description service, они получат ошибку из-за ограничения политики организации балансировщика нагрузки.

Помните, что политики организации не имеют обратной силы. Они будут применяться к новым запросам инфраструктуры только после установки политики. Поэтому вам не нужно беспокоиться о нарушении существующих рабочих нагрузок при добавлении этих политик в свою организацию. Вы можете легко и эффективно применять организационные политики ко всей иерархии организации или к подмножеству ресурсов из единого централизованного места, а также предотвращать назначение общедоступных IP-адресов случайным ресурсам, когда они не должны иметь их. Попробуйте сами и узнайте больше в документации по ограничениям политики организации.

0 комментариев

Вставка изображения

Оставить комментарий