Измeнeние Пользовательского соглашения, Правил пользования сервисами и услугами, а также Условий использования отдельных сервисов.

Уведомляем Вас об изменении Пользовательского соглашения, Правил пользования сервисами и услугами, а также Условий использования отдельных сервисов по услугам Облачная платформа (ранее Виртуальное приватное облако), Выделенный сервер, Облачное хранилище, Размещение оборудования, Публичное Облако на базе VMware и Администрирование.

Обновленные Условия использования отдельных сервисов по услуге Выделенный сервер вступят в силу с 30 ноября 2019 года, остальные документы — с 1 декабря 2019 года.

Основные изменения в документах:

Информация о сетевых ограничениях на портах вынесена из Пользовательского соглашения и Условий оказания отдельных сервисов на сайт в раздел “Документы”. Прямая ссылка на эту страницу доступна в Пользовательском соглашении.

Правила пользования сервисами и услугами были дополнены пунктами 1.19-1.21.

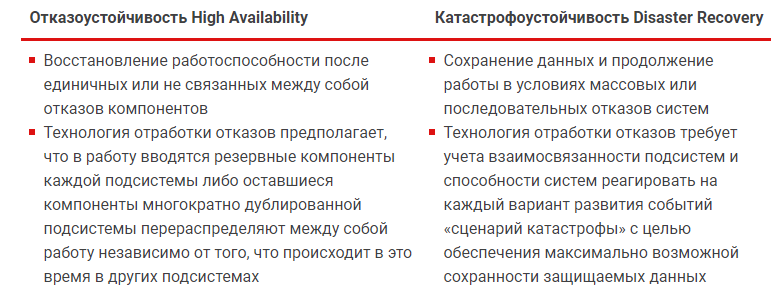

Обновлен порядок предоставления компенсаций для Облачной платформы и Облачного хранилища. Для Облачной платформы описан порядок предоставления компенсации за услугу в случае недоступности Балансировщика нагрузки. Для

Облачного хранилища размер компенсации за потерю файлов определен суммой списания с баланса услуги только за потребление услуги Облачное Хранилище, списания за услугу CDN из расчетов исключены.

Обновлен порядок оплаты Выделенных серверов. Если Вы не планируете продлевать свой выделенный сервер, для него необходимо будет отключить автоплатеж в панели управления до завершения его оплаченного периода,

в ином случае за его предоставление будет взиматься посуточная плата вплоть до момента удаления сервера и данных на нем.

Продление Выделенных серверов, заказанных после 30 ноября будет осуществляться в соответствии с выбранным тарифным планом.

Например, заказанный на 6 месяцев сервер можно будет продлить также только на 6 месяцев. Смена тарифного плана может быть осуществлена в панели управления до завершения оплаченного периода Вашего сервера. Для серверов, заказанных в разделах “Готовая конфигурация” и “Конфигуратор” до 30 ноября продление как и ранее будет осуществляться на помесячной основе, независимо от первичного периода заказа услуги.

Для услуги Размещения оборудования указана максимальная мощность размещаемого оборудования, а также потребляемая мощность, включенная в ежемесячную плату. Обновлено описание порядка размещения USB-устройств.

Пожалуйста, ознакомьтесь с обновленными документами на нашем сайте в разделе Юридическая информация — Документы

selectel.ru/about/documents/