Личный кабинет StormWall стал ещё удобнее и функциональнее. Современный дизайн, гибкие настройки и продвинутые инструменты защиты от DDoS — все важные изменения уже доступны нашим пользователям.

27 февраля мы представили новый Личный кабинет. Современный и интуитивно понятный, он помогает нашим клиентам ещё эффективнее контролировать защиту своих ресурсов от DDoS, получать всю необходимую аналитику о трафике и атаках, гибко настраивать доступ с помощью системы ролей, субаккаунтов и API, отслеживать платежи, а также легко настраивать уведомления и другие параметры защиты.

Что нового

Современный дизайн и удобная навигация

Мы пересмотрели UX/UI, освежили дизайн, сделали интерфейс более интуитивным. Работать с Личным кабинетом стало ещё приятнее — как в десктоп-версии, так и на мобильных устройствах.

При разработке нового Личного кабинета мы стремились учесть текущие сценарии и паттерны поведения пользователей. Теперь все кнопки и опции на своих местах, а скорость выполнения задач — ещё выше.

Одно из главных изменений — в Личном кабинете появилось три основных раздела: Панель управления, Биллинг и Пользователи. Рассмотрим их подробнее.

Панель управления — всё под рукой

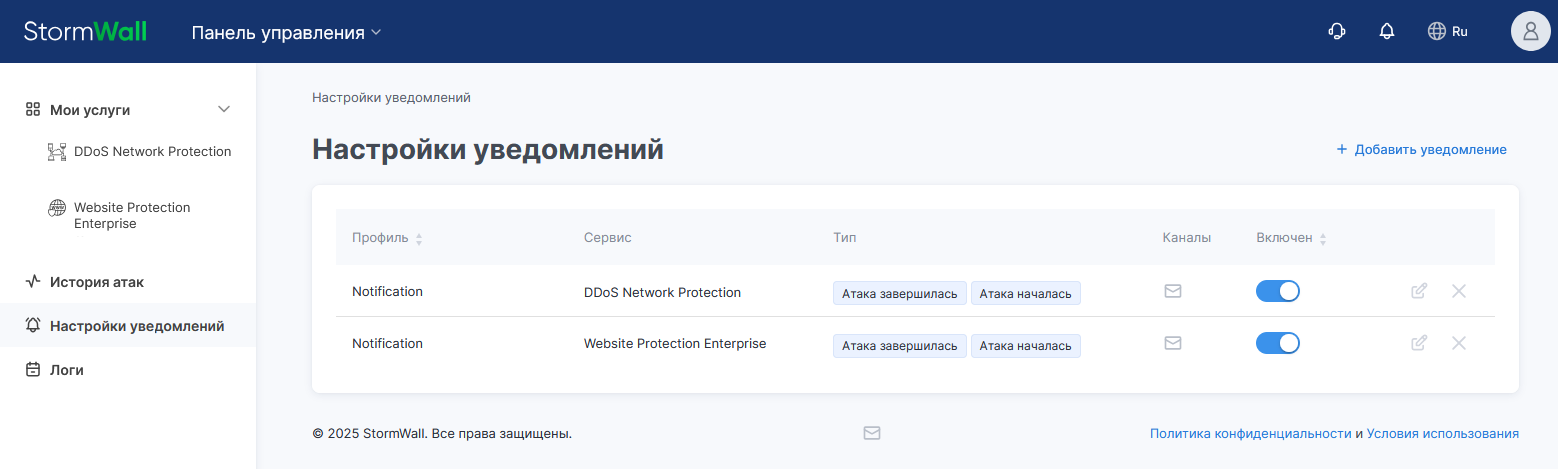

Вся информация о ваших услугах, атаках, уведомлениях и логах в одном месте.

Улучшенная навигация: найти нужную опцию теперь стало намного быстрее, а управлять услугами и объектами защиты — легче.

Обновлённые графики и отчёты: данные о трафике и атаках, включая Тепловую карту атак, теперь можно изучать наглядно — в удобном формате.

Индивидуальные временные настройки: выбирайте часовой пояс, и все данные в графиках и таблицах будут отображаться в нужном времени.

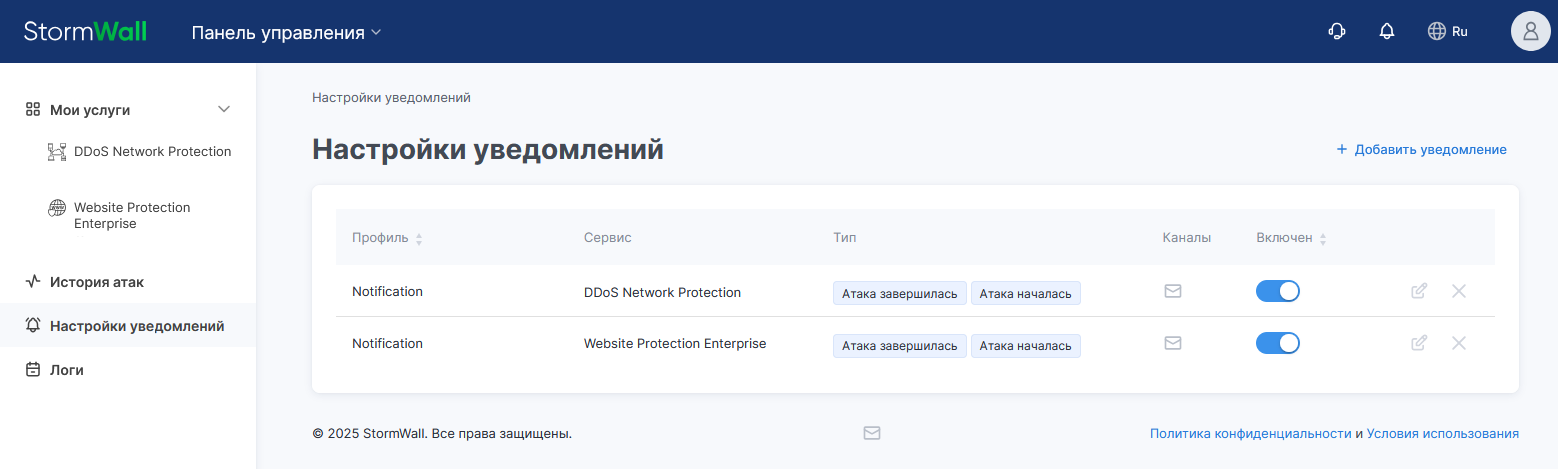

Гибкая настройка уведомлений: выбирайте предпочтительные каналы связи для оповещений и делайте это в считанные секунды.

Биллинг — контролируйте расходы в два клика

Биллинг — контролируйте расходы в два клика

Оплачивайте услуги и отслеживайте затраты без лишних движений.

Данные о плательщике, счетах и услугах на одной странице: намного проще пополнять баланс и работать с историей транзакций.

Платежи по-новому: доработали внешний вид счетов, а процесс оплаты сделали интуитивно понятнее.

Пользователи — гибкая настройка прав доступа

Пользователи — гибкая настройка прав доступа

Всё, что нужно для подключения сотрудников и грамотного разграничения их прав.

Лёгкое управление субаккаунтами: добавляйте дополнительные учётные записи для сотрудников и настраивайте отдельные правила для каждого пользователя.

Новая система ролей: создавайте роли и назначайте права доступа под любые задачи. Пусть бухгалтер видит только счета, а техподдержка — историю атак.

API-токены с расширенными возможностями без срока действия: больше не нужно следить за их обновлением. Новый токен потребуется только в случае, если вы подключаете дополнительную услугу.

Все клиенты StormWall переходят на новый Личный кабинет автоматически. Данные для входа не меняются.

Важно: первое время новый Личный кабинет будет работать в тестовом режиме. Мы продолжаем добавлять новый функционал и будем признательны пользователям за обратную связь. Отправить отзыв или рекомендацию можно по адресу: review@stormwall.pro