В 2021 году DDoS-атаки чаще всего были направлены на финансовый сектор, ритейл и игровую индустрию

В 2021 году DDoS-атаки чаще всего были направлены на финансовый сектор, ритейл и игровую индустрию

Эксперты компании StormWall проанализировали показатели DDoS-атак, осуществленных на российские компании в 2021 году. Специалисты выявили, что самыми атакуемыми отраслями в прошлом году стали финансовый сектор (43%), ритейл (31%) и игровая индустрия (18%). Также в прошлом году хакеры атаковали телеком-сферу (4%), образовательный сектор (3%) и другие (1%). Как показало исследование, в 2021 году количество DDoS-атак на финансовый сектор, ритейл, игровую сферу и образовательный сектор значительно выросло по сравнению с 2020 годом. Для анализа были использованы данные клиентов StormWall.

Решение StormWall Sensor Appliance включено в реестр российского ПО

Включение StormWall Sensor Appliance в реестр является важным событием для нашей компании. Мы гордимся тем, что создали инновационный продукт для защиты от DDoS-атак. В последнее время наблюдается значительный рост хакерских атак на разные отрасли, и в данной ситуации необходима профессиональная защита. Мы рады, что наш продукт будет полезен многим российским компаниям. В первую очередь, наш сенсор будет актуален для компаний, которым необходимо использовать только российские ИТ-решения и наше решение облегчает подключение защиты от DDoS для таких компаний

отметил Рамиль Хантимиров, CEO и сооснователь StormWall

Компания StormWall выросла на 43% в 2021 за счет рынков России, Африки и Ближнего Востока

Выручка StormWall росла выше ожиданий благодаря подключению к нашим сервисам заказчиков из корпоративного сектора, увеличению среднего чека и усилению наших позиций на Ближнем Востоке. Это говорит о двух фундаментальных вещах. Первая — мы адаптировалась к новым условиям. Вторая — StormWall экспортирует технологии на внешние рынки, где они пользуются спросом. Несмотря на глобальные вызовы, характерные для начала 2022-го, у нас есть все возможности для дальнейшего роста

отметил Рамиль Хантимиров, CEO и сооснователь StormWall

Во время февральских праздников выросло количество DDoS-атак на онлайн-ритейлеров

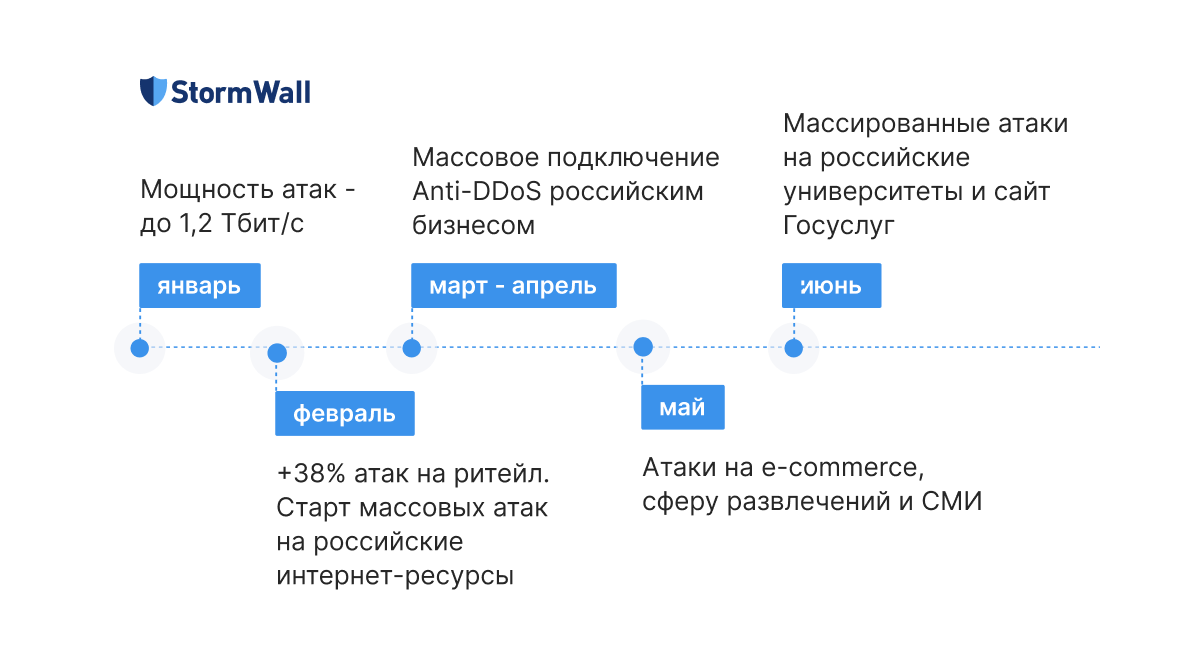

Специалисты компании StormWall, являющейся провайдером решений по информационной безопасности, выявили, что во время февральских праздников в России произошел рост числа DDoS-атак на сектор электронной коммерции. По данным экспертов с 9 по 23 февраля 2022 года количество атак на ритейлеров увеличилось на 38% по сравнению с предыдущими двумя неделями. Такой резкий рост произошел в связи с обострившейся конкуренцией между представителями e-commerce, которые использовали DDoS-атаки, чтобы обойти других участников рынка.

Хактивисты начали атаки на российские компании

Специалисты компании StormWall обнаружили, что с 24 по 28 февраля 2022 года различные группы хактивистов начали атаковать ключевые российские компании, относящихся к разным секторам экономики. В списки хактивистов попали компании топливно-энергетического сектора, финансовой отрасли, производственной сферы, телеком-индустрии. В списках есть такие монстры, как Газпром, Лукойл, Норникель, Татнефть, Сибур, Северсталь, Яндекс, Сбербанк, ВТБ, Газпромбанк. Также в списках злоумышленников присутствуют сайты правительственных организаций, в том числе сайты Пенсионного фонда и Роскомнадзора. Специалисты StormWall утверждают, что кибератаки на сайты российских компаний наблюдаются с начала спецоперации, с 24 февраля, но пик активности хакеров пришелся на 27 февраля. В настоящее время кибератаки на российские компании продолжаются. Основные страны, откуда идут кибератаки США (28,9%) и Евросоюз (46,7%) Многие компании, обеспечивающие DDoS-защиту, не справляются с нагрузкой в данной ситуации. Сейчас необходимо использовать только качественные Anti-DDoS-решения, которые могут создать надежную защиту от кибератак. По мнению экспертов, в ближайшее время ситуация не улучшится, поэтому каждой компании нужно позаботиться о защите своих ресурсов.

Облачный сервис StormWall надежно защищает интернет-ресурсы медицинской компании “Скандинавия АВА-ПЕТЕР” и ускоряет их быстродействие

Сервисы StormWall – отличное соотношение стоимости и эффективности защиты

Изучив рынок и проанализировав свои потребности, специалисты «Скандинавия АВА-ПЕТЕР» остановили свой выбор на сервисах компании StormWall. Решающим аргументом в ее пользу, помимо местоположения, стало отличное соотношение стоимости и эффективности.

В первую очередь под защиту StormWall были взяты сайты avaclinic.ru, avapeter.ru, avapeter.com и электронная почта. Позднее к сервисам Anti-DDoS подключили и личный кабинет пациента. Практически всё взаимодействие со StormWall при этом происходило онлайн.

Чтобы сделать защиту от DDoS-атак еще более эффективной, специалисты компании серьезно пересмотрели принципы сегментации сети, усовершенствовали сети «ДМЗ», улучшили и подключили к защите отдельные поддомены сетей.

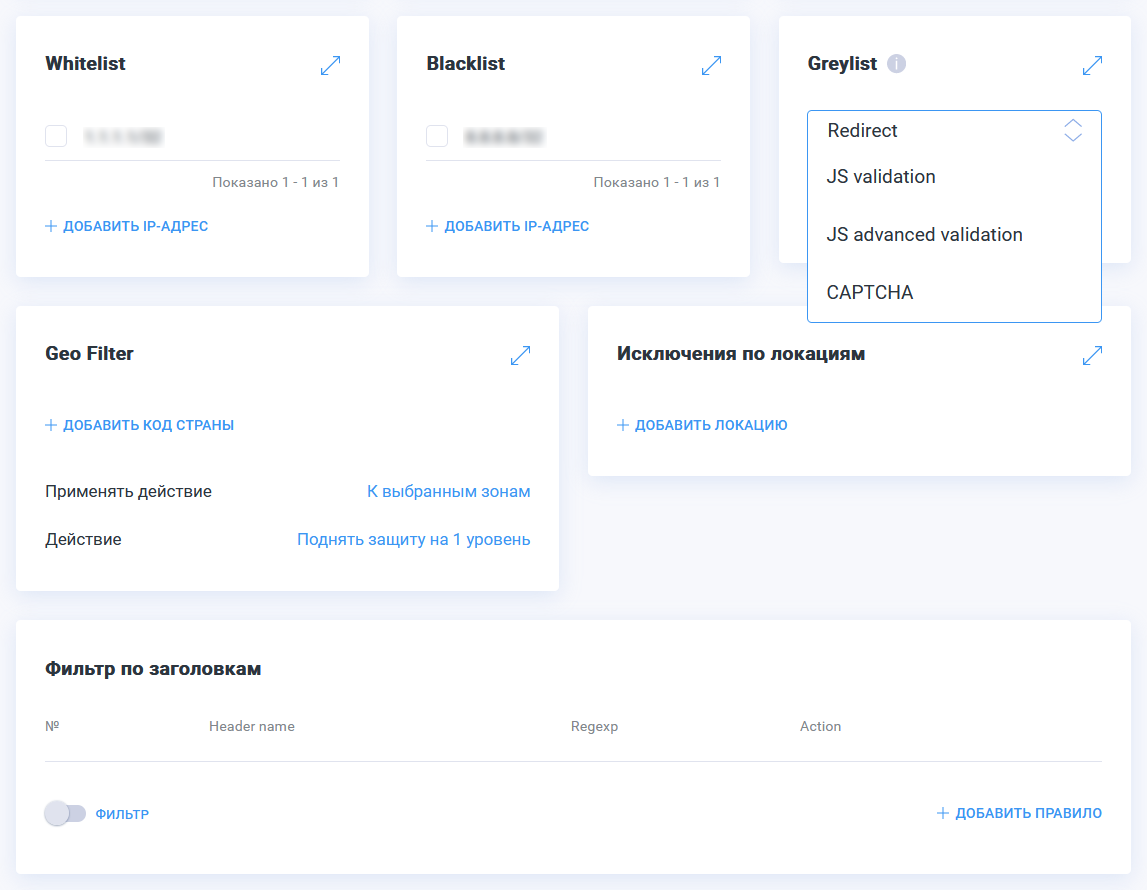

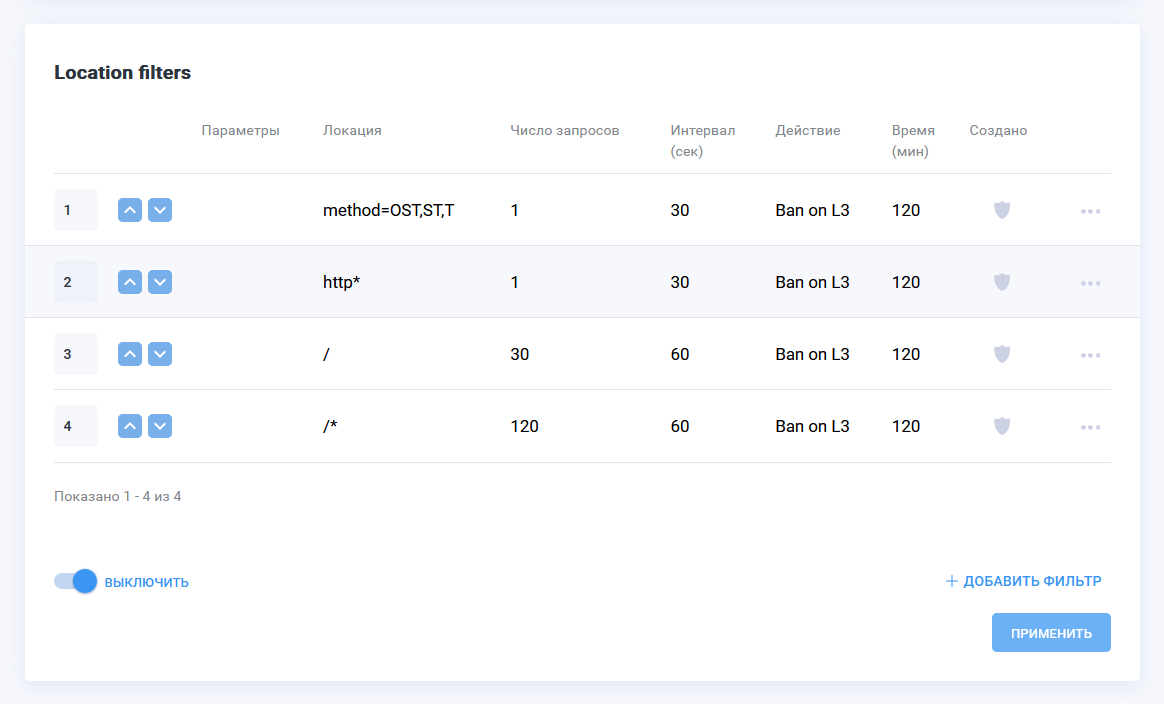

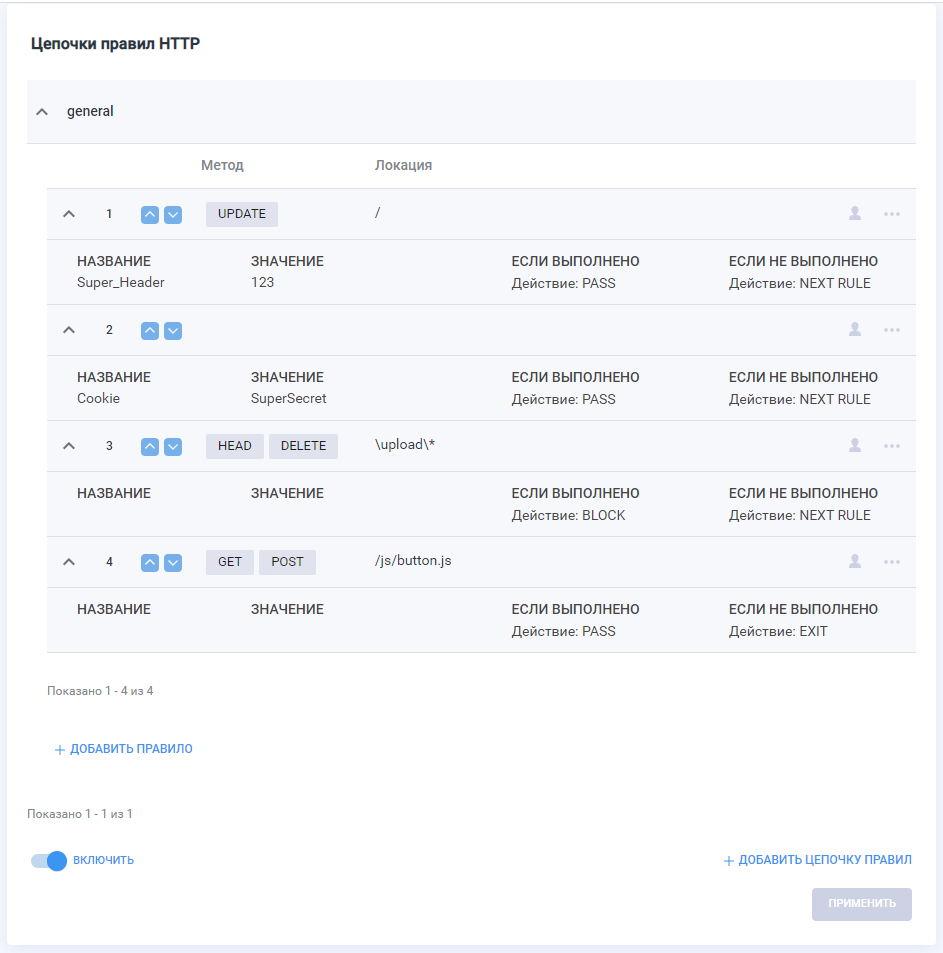

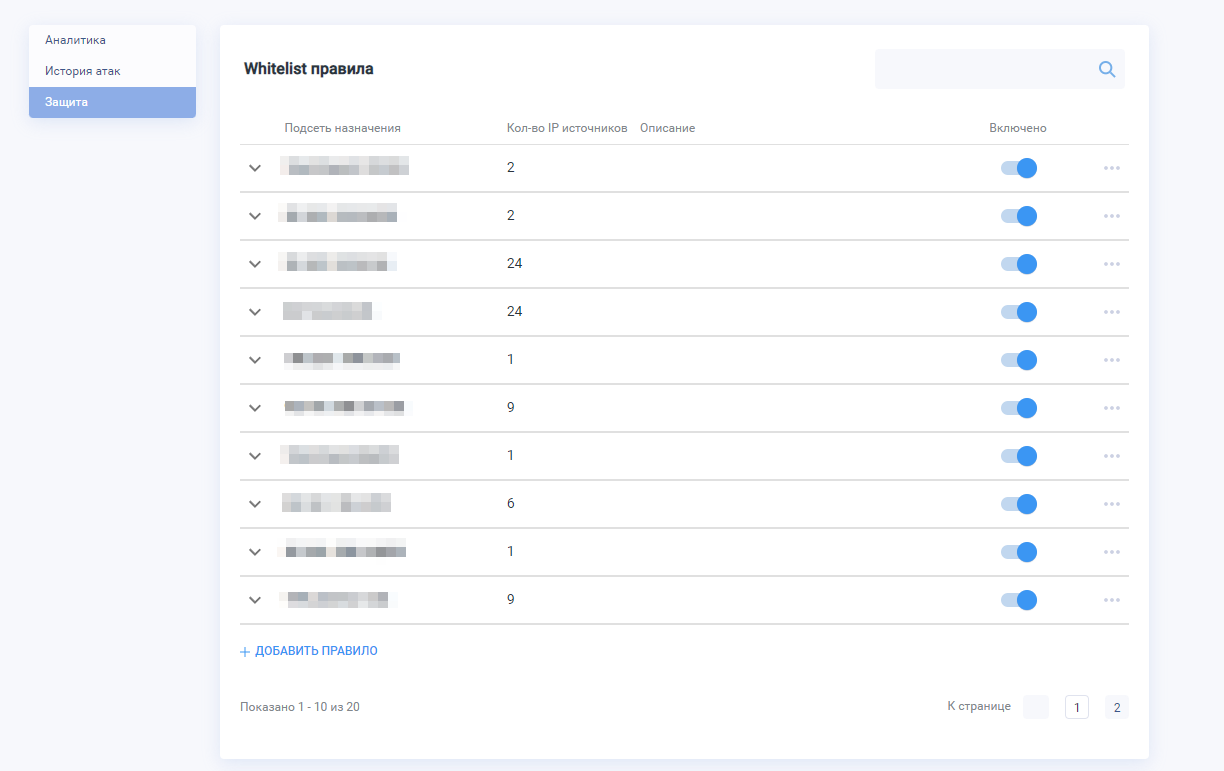

Новый функционал HTTP ACL позволит более точно фильтровать HTTP-трафик

Компания StormWall встроила в свои облачные сервисы защиты от DDoS-атак новый функционал HTTP ACL. Он поможет повысить качество фильтрации трафика самых разных интернет-приложений, начиная с обычных сайтов и веб-сервисов и заканчивая приложениями, работающими через API, приложениями мобильных устройств, различных гаджетов и других подключенных к Интернету систем.

HTTP ACL в сервисах защиты StormWall – это не просто списки контроля доступа (Access Control List, ACL), а наборы достаточно сложных, многовариантных правил фильтрации. По сути, это часть функционала, свойственного WAF, позволяющая точно, «тонко», аккуратно работать с HTTP-трафиком конкретных интернет-ресурсов: с одной стороны, адаптировать защиту под их индивидуальные особенности, с другой – учесть риски DDoS-атак, которые могут быть на них предприняты.

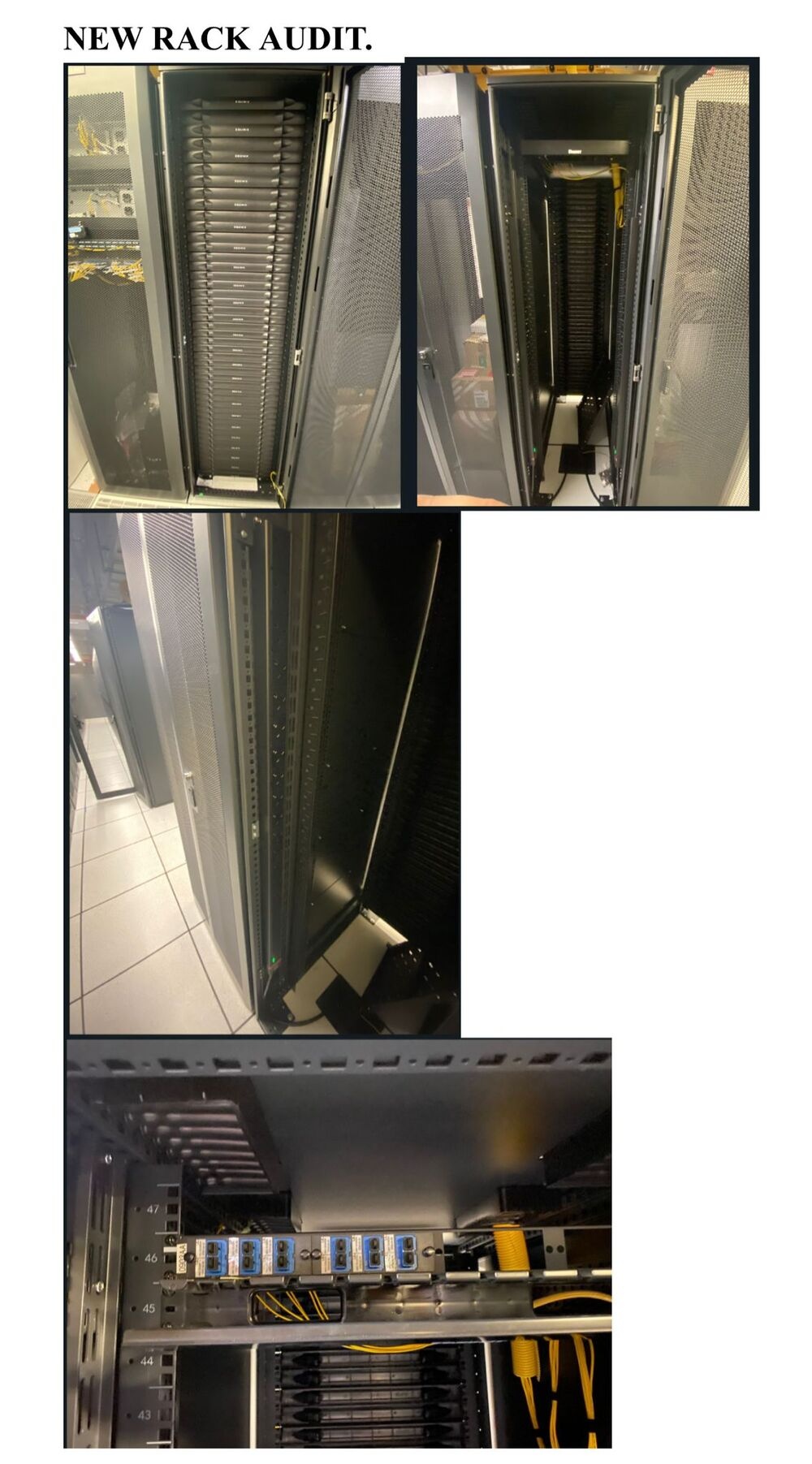

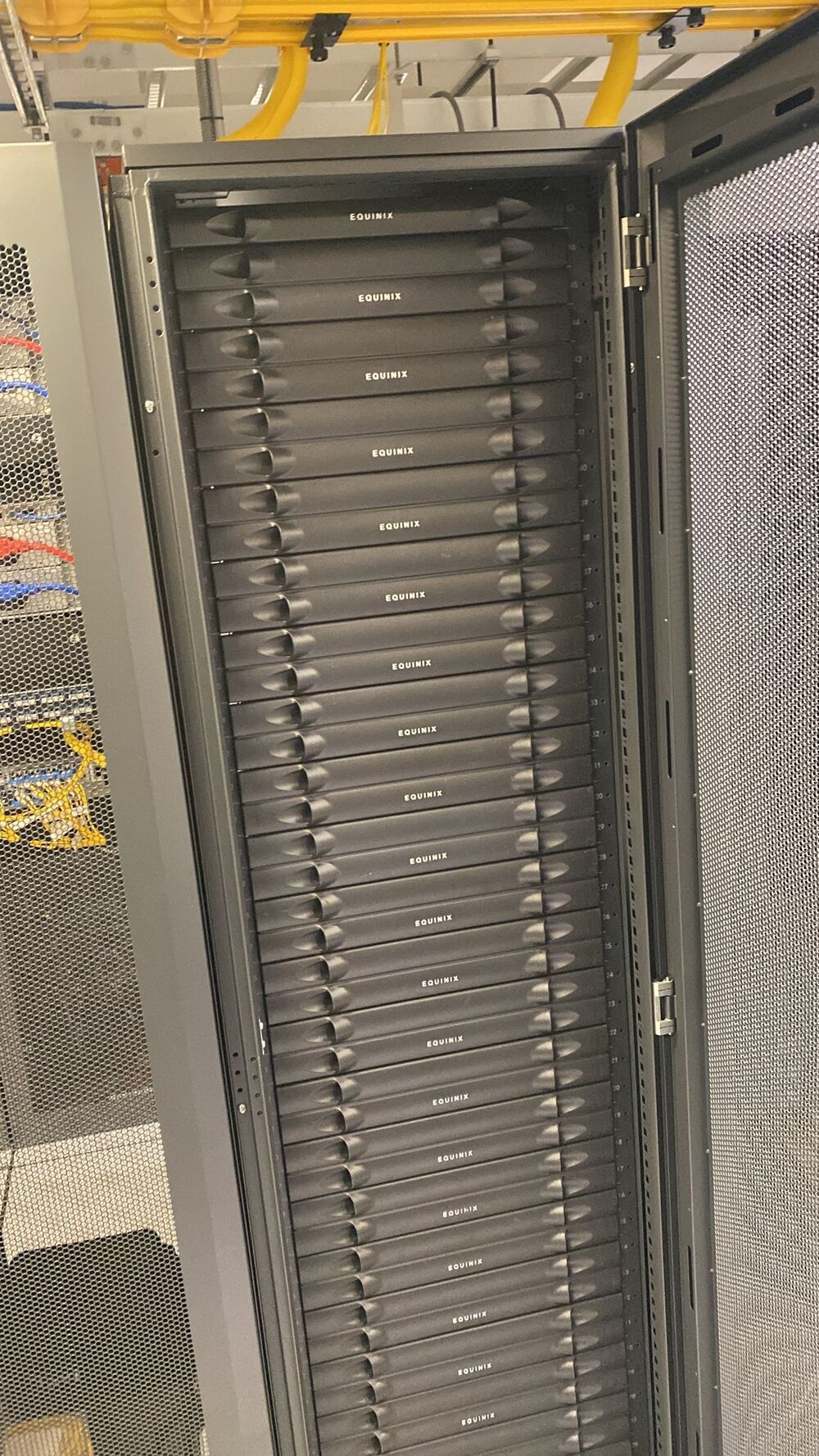

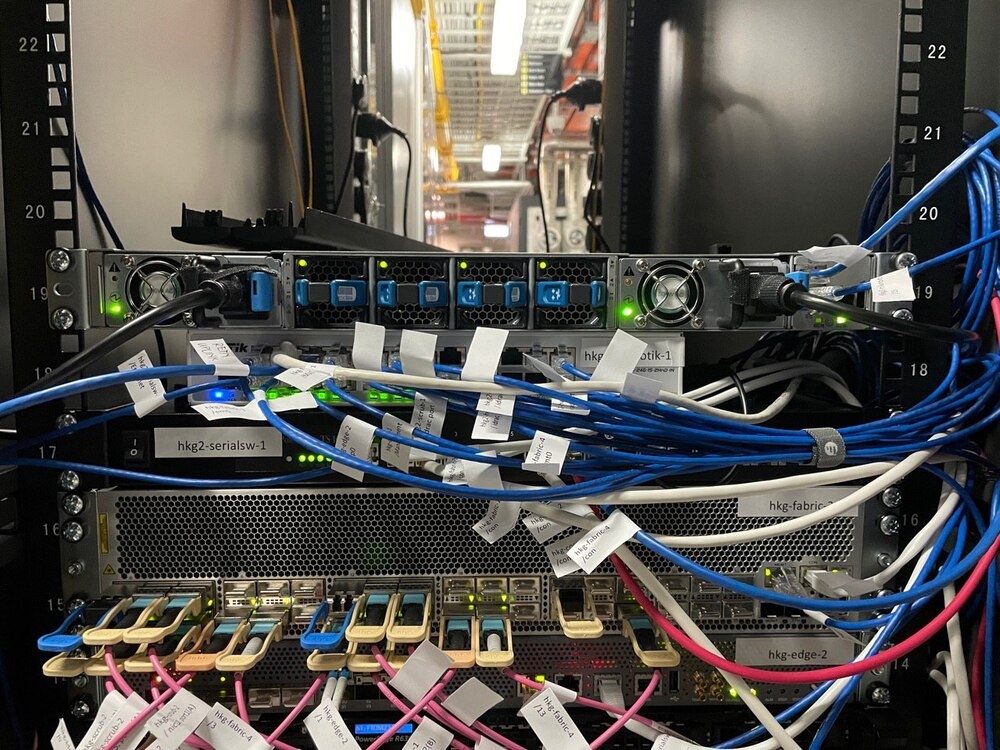

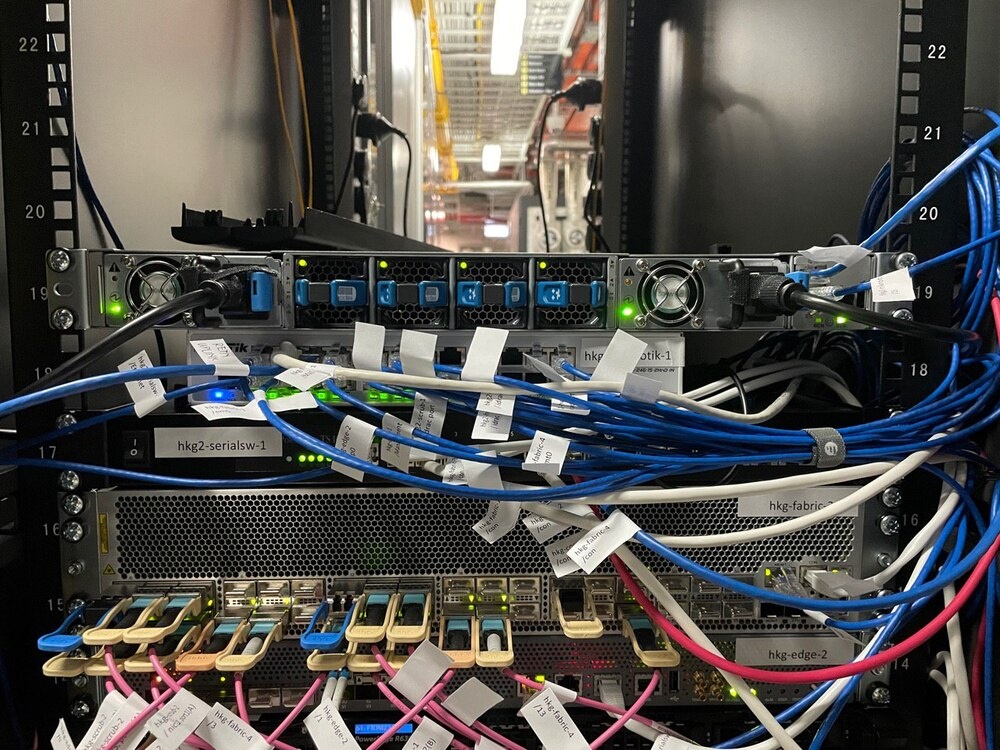

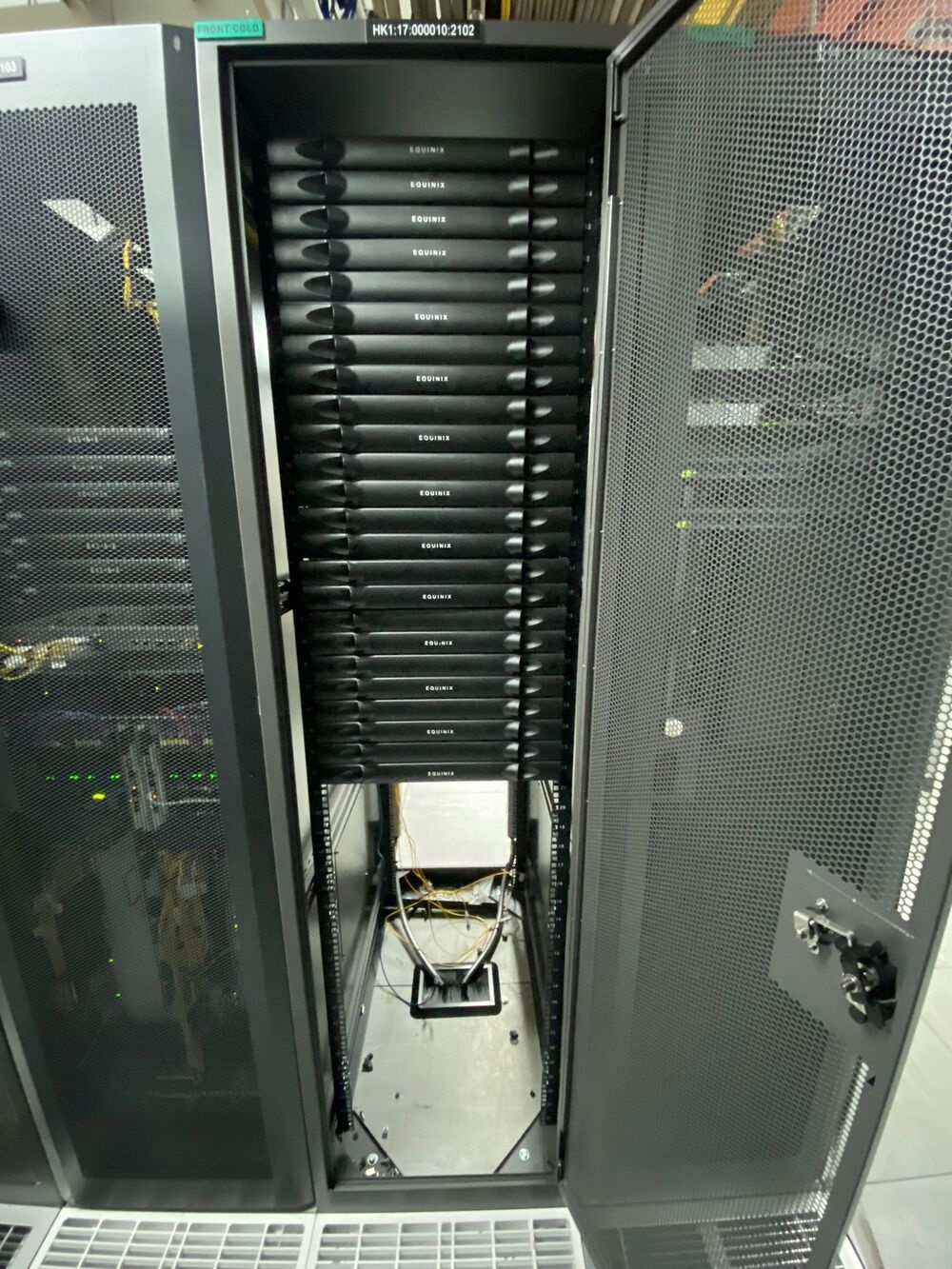

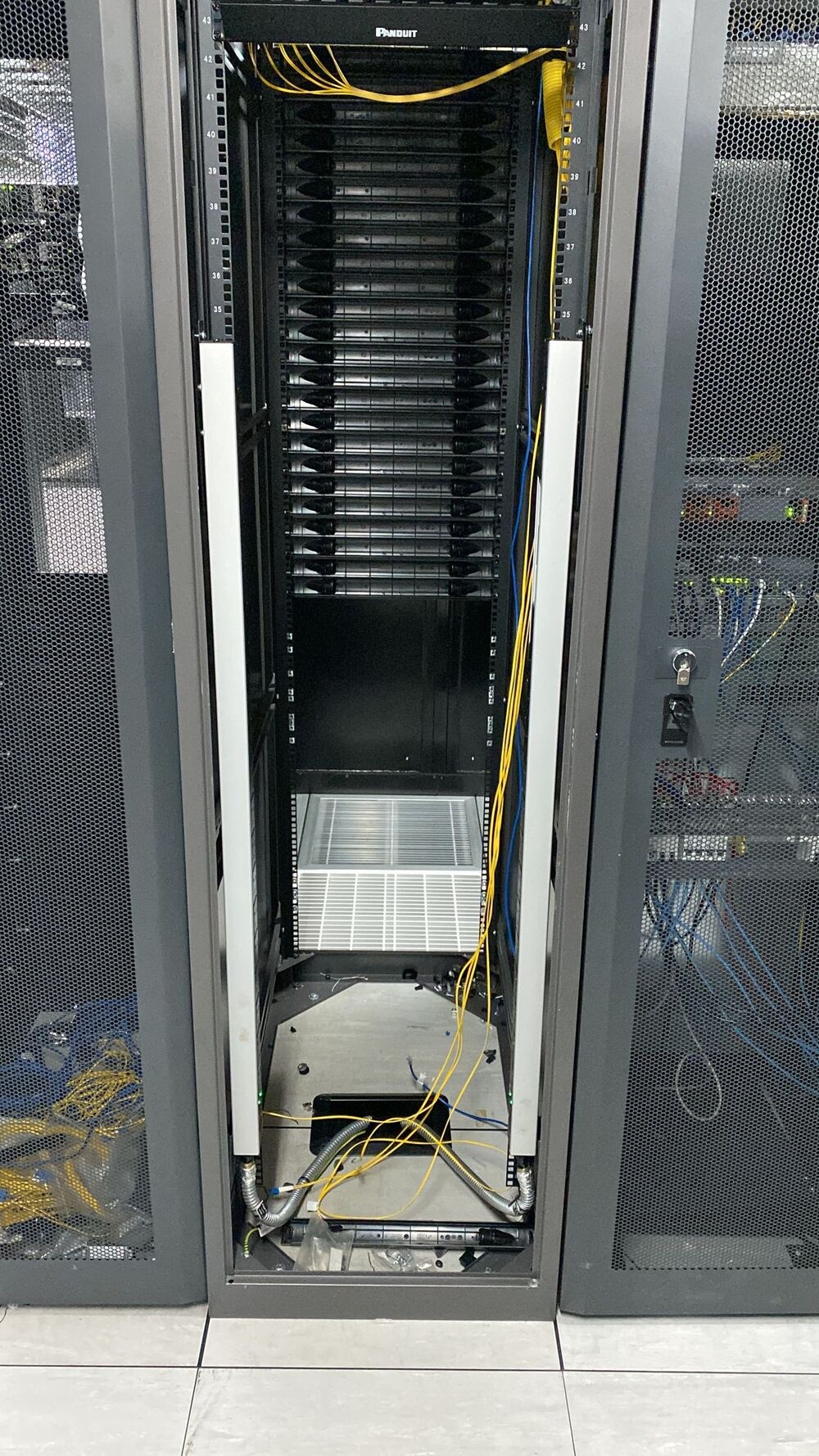

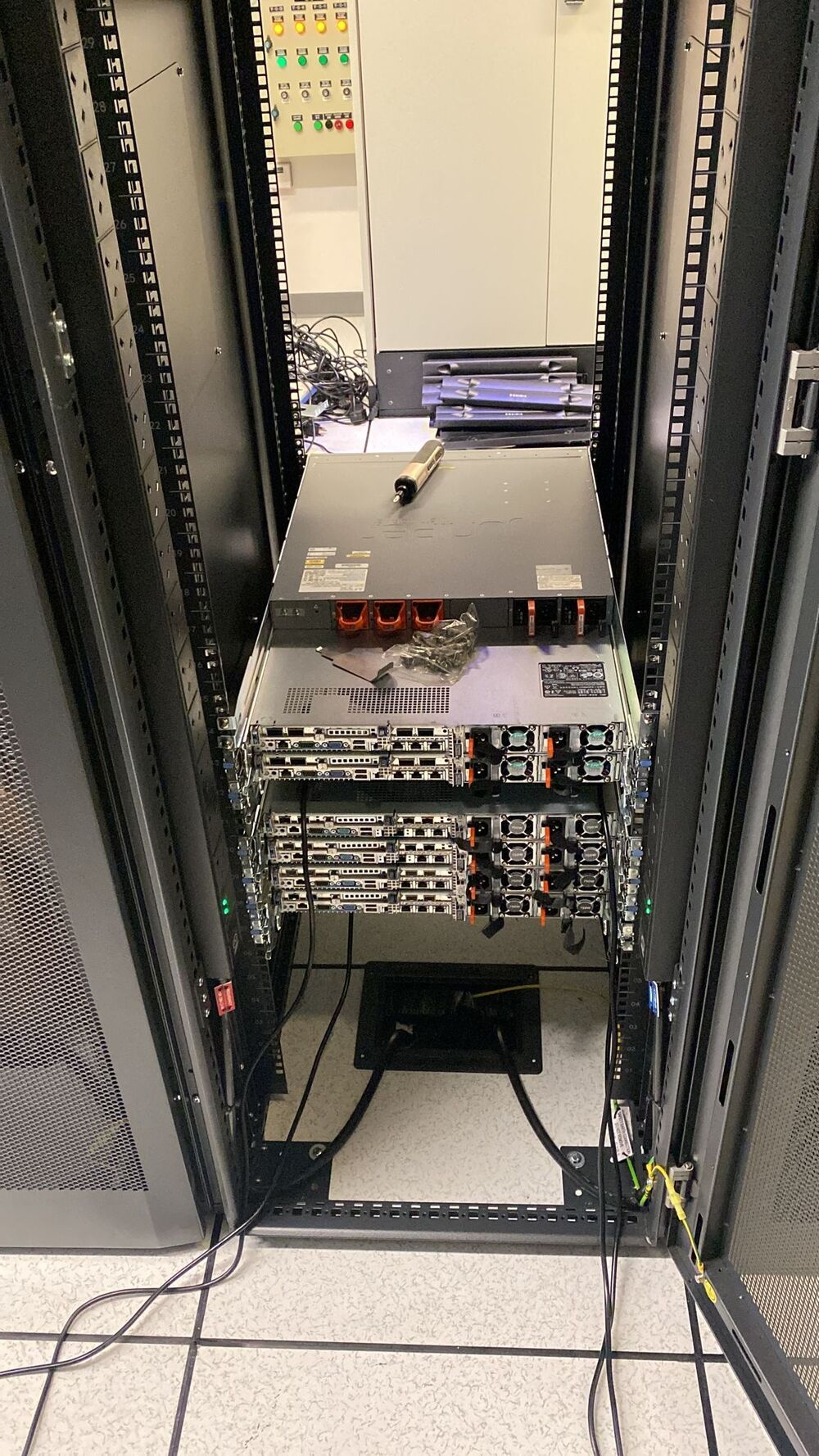

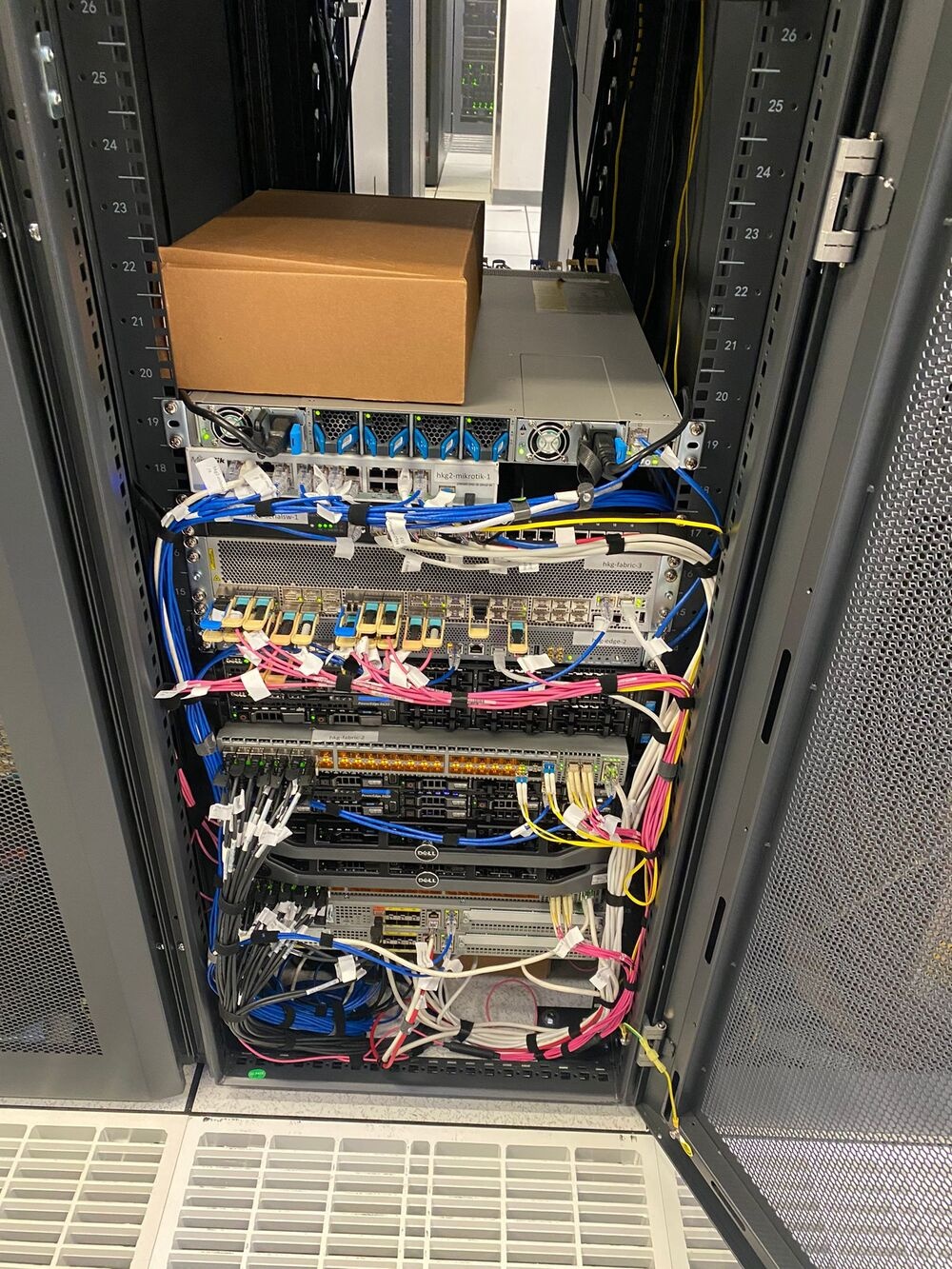

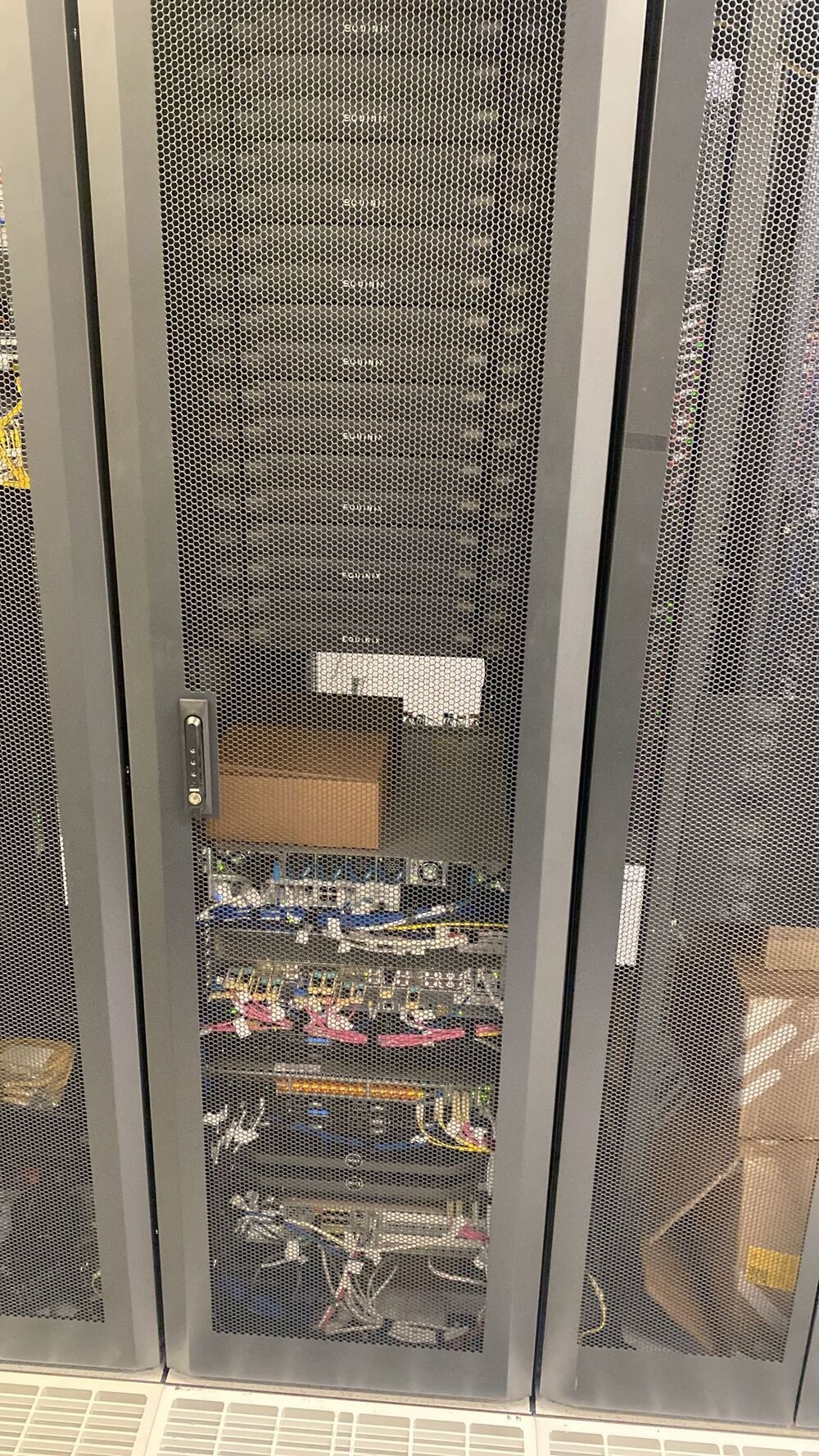

StormWall существенно укрепил свой технический потенциал благодаря масштабному обновлению инфраструктуры

Компания StormWall сделала очередной шаг к усилению своего технологического потенциала: в конце 2021 года и в начале 2022-го она обновила и расширила свои инфраструктурные мощности на площадках в Москве и Франкфурте, увеличив их производительность втрое.

В результате модернизации суммарная емкость каналов StormWall во всех точках присутствия компании выросла до 2,5 Тбит/с, в дальнейшем ее расширение продолжилось. Мощность кластеров очистки и фильтрации в Москве и Франкфурте увеличилась втрое до 1,6 Тбит/с в каждой из точек.

Благодаря предпринятым техническим мерам компания получила солидный запас производительности кластеров, позволяющий успешно отражать массированные атаки мощностью до 1,5 млн. запросов в секунду (RPS) на уровне L7, а новый уровень мощности кластеров гарантировал возможность быстрого расширения емкости фильтрации в ходе дальнейшего наращивания пропускной способности каналов.

На майских праздниках ожидается новая волна DDoS-атак на российские компании

Специалисты компании StormWall, которая специализируется на защите бизнеса от кибератак, предупреждает, что с 1 по 10 мая 2022 года число DDoS-атак на российские компании, в частности банки, платежные системы и онлайн-сервисы для покупки билетов и бронирования отелей может существенно возрасти. Прежде всего, атаки будут направлены на вебсайты, мобильные приложения и ИТ-инфраструктуру (сети, DNS-серверы и другие публичные сервисы) российских организаций.

StormWall заключил партнерское соглашение с телеком-оператором «РАСКОМ»

StormWall стал клиентом «РАСКОМ» пять лет назад. За прошедшие годы между компаниями сложились тесные деловые отношения, а в 2022 году появились и первые совместные клиенты.

Через менеджера «РАСКОМ» можно также заказать бесплатный полнофункциональный тестовый доступ на 10 дней к облачному сервису StormWall для защиты от DDoS-атак.

На майских праздниках произошел всплеск DDoS-атак на ключевые отрасли в России

Эксперты компании StormWall, разрабатывающей решения защиты от кибератак, выявили всплеск DDoS-атак на майских праздниках на важные отрасли экономики в России. По данным специалистов, с 1 по 10 мая 2022 года количество DDoS-атак на сектор e-commerce увеличилось в 2,5 раза, число атак на сферу развлечений выросло в 4 раза, а количество атак на медиа-ресурсы увеличилось в 9,5 раз по сравнению с аналогичным периодом 2021 года. Также эксперты обнаружили, что рост числа DDoS-атак на различные российские онлайн-сервисы на майских праздниках увеличился в 2 раза по сравнению с аналогичным периодом прошлого года. Для анализа ситуации были использованы данные клиентов StormWall.

Почему так важны стресс-тесты и другие проверки защиты от DDoS-атак

- что может произойти с вашим интернет-ресурсом при реальной атаке,

- готовы ли специалисты провайдера подстраивать свою защиту под специфику ваших ресурсов и ваши требования,

- как работает поддержка используемых вами сервисов Anti-DDoS,

- что будет, если атака начнется в пятницу вечером или в воскресное утро, – поможет ли вам кто-нибудь со стороны провайдера,

- есть ли у вас доступ к настройкам защиты и что они позволяют сделать,

- какова реальная, а не декларируемая мощность системы фильтрации вашего сервиса защиты – 100, 200, 600 Гбит/с или какая-то иная,

StormWall фиксирует эволюционирование ботнетов

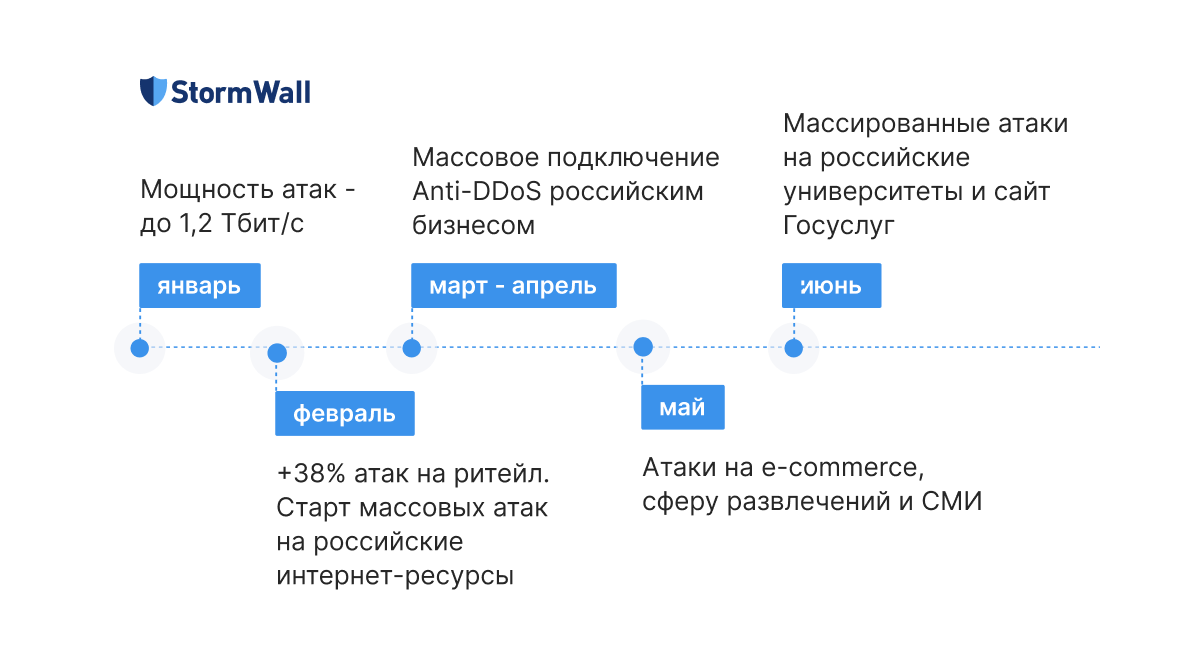

В конце 2021 и начале 2022 года мы столкнулись с очень мощными DDoS-атаками – временами их сила достигала 1,2 Тбит/с. Эти атаки неожиданно прекратились 11 января 2022 года, вскоре после отключения Интернета в Казахстане, произведенного местными властями в связи с массовыми протестами в республике. Однако после того как Интернет в Казахстане снова заработал, атаки возобновились.

- 1. Ботнеты объединяются в кластеры

- 2. DDoS-атаки на основе ботнетов перемещаются ближе к намеченным целям

- 3. Наиболее эффективными при отражении атак с использованием мощных ботнетов становятся сети фильтрации с небольшим числом высокопроизводительных узлов

Облачные сервисы StormWall защитят клиентов дата-центров Oxygen от DDoS-атак

С конца февраля специалисты StormWall наблюдают массированный всплеск DDoS-атак на российские компании, и с каждым месяцем количество таких атак растет. С 1 по 10 мая 2022 года количество DDoS-атак на сектор e-commerce увеличилось в 2,5 раза, число атак на сферу развлечений выросло в четыре раза, а количество атак на медиаресурсы увеличилось в 9,5 раза по сравнению с аналогичным периодом 2021 года. В 75% случаев атаки идут на те компании, которые ранее никогда им не подвергались и у которых нет опыта борьбы с такими атаками.

В 2020 году Oxygen запустил собственную облачную платформу в Сингапуре, в 2021 – облачный кластер в Западной Сибири.

Oxygen занимает 13 место в рейтинге крупнейших поставщиков услуг ЦОД в России (за 2020 год).

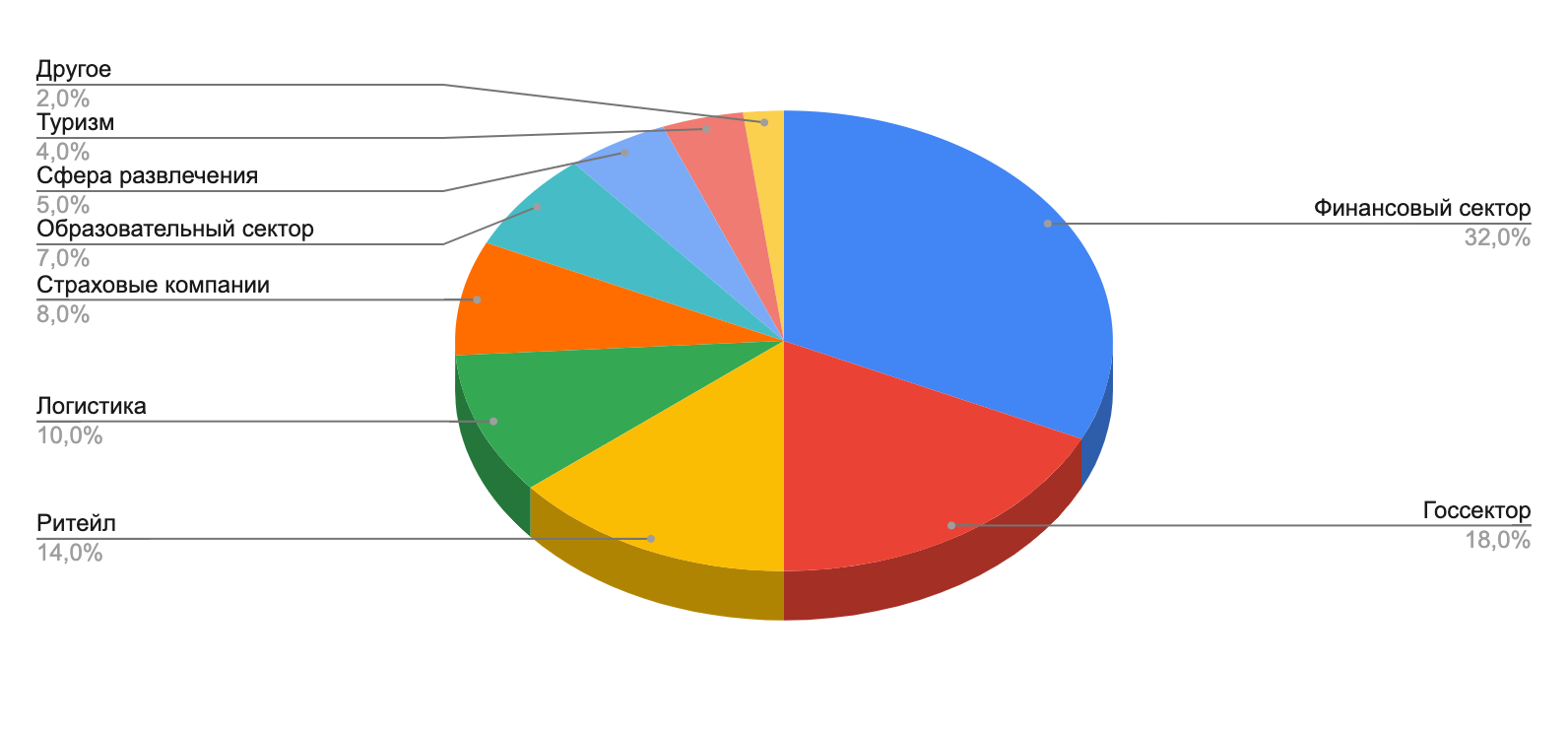

Спрос на решения по защите от DDoS-атак в России вырос на 120%

По мнению аналитиков компании, спрос на решения по защите от DDoS-атак в России с 1 по 30 мая 2022 года увеличился на 120% по сравнению с аналогичным периодом прошлого года. Для анализа были использованы данные клиентов StormWall.

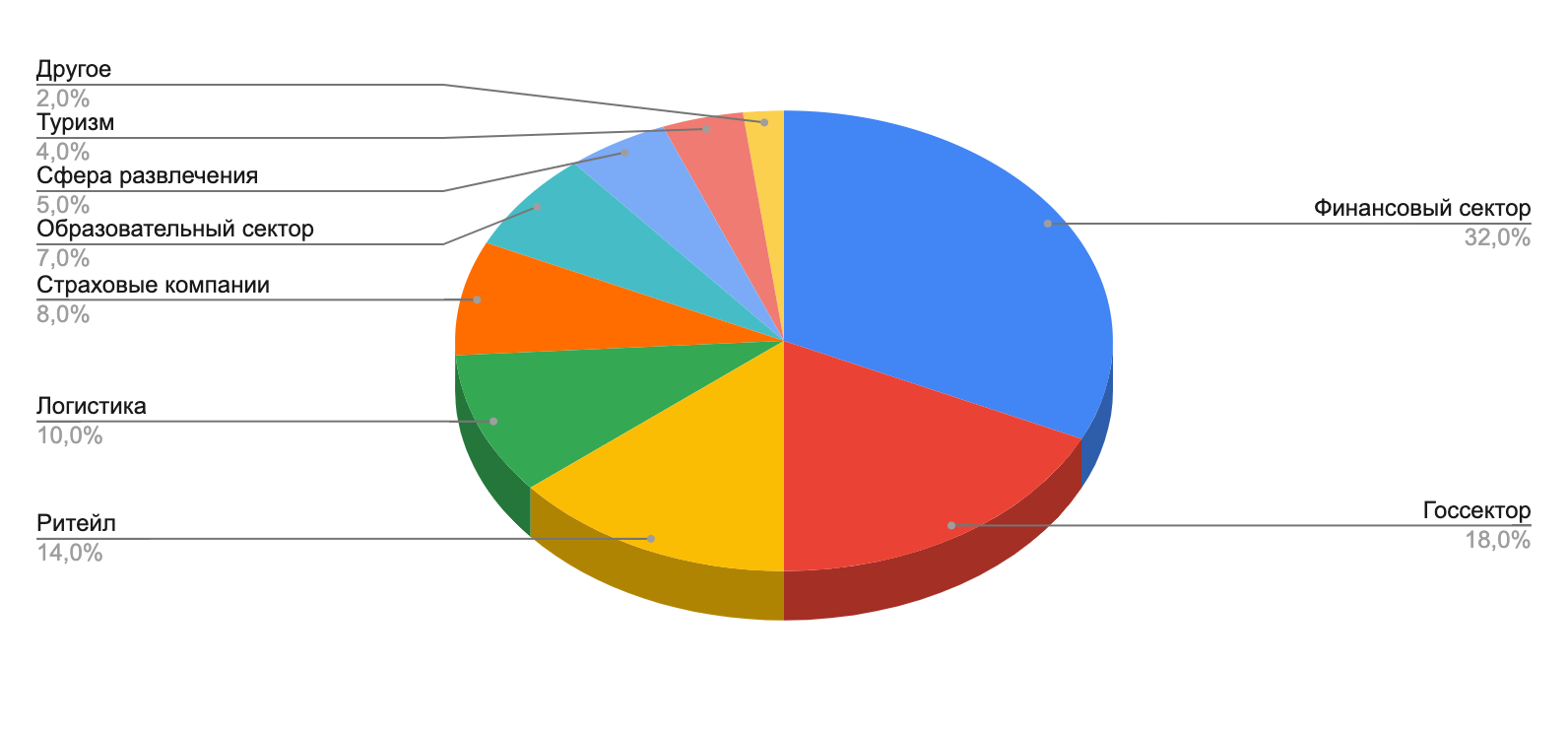

Эксперты StormWall проанализировали динамику прироста клиентов из разных отраслей в мае 2022 года и выявили, что количество клиентов из банковской сферы выросло на 83% по сравнению с аналогичным периодом прошлого года, а число клиентов из страховой отрасли увеличилось на 110% по сравнению с маем 2021 года.

В 2022 году количество DDoS-атак в России вырастет в 30 раз

Эксперты StormWall проанализировали рост количества DDoS-атак с января по май 2022 года и спрогнозировали, что в 2022 году произойдет в 30 раз больше DDoS-атак на российские компании, чем в 2021 году. Только в 1 квартале 2022 года количество DDoS-атак на клиентов StormWall выросло в 50 раз по сравнению с аналогичным периодом прошлого года.

Эксперты пришли к выводу, что средняя длительность атаки в 2022 году тоже увеличится в десятки раз. Уже сейчас многие DDoS-атаки идут несколько дней, некоторые не заканчиваются уже несколько недель. Для сравнения, в начале 2022 года атаки длились в среднем 7 часов и потом прекращались, а в конце 2021 года атаки длились в среднем 3 часа.

По данным компании, наиболее массовые атаки в 2022 году будут осуществляться на уровне L7 по протоколам HTTP/HTTPS, второе место будут занимать атаки уровня L3 и L4 — пакетный флуд.

StormWall обезопасил DNS-серверы RU-CENTER от масштабных DDoS-атак

Компания RU-CENTER (АО «Региональный Сетевой Информационный Центр»), чей сайт nic.ru известен в России практически всем системным администраторам, отвечающим за работу сетей, является одним из крупнейших в нашей стране регистраторов доменных имен и хостинг-провайдеров. В компании работает более 350 сотрудников. Число ее клиентов уже перевалило за 900 тыс., а количество зарегистрированных доменов приближается к 7,5 млн. Помимо регистрации доменов, RU-CENTER предоставляет услуги в области хостинга, интернет-безопасности, а также создания и продвижения сайтов.

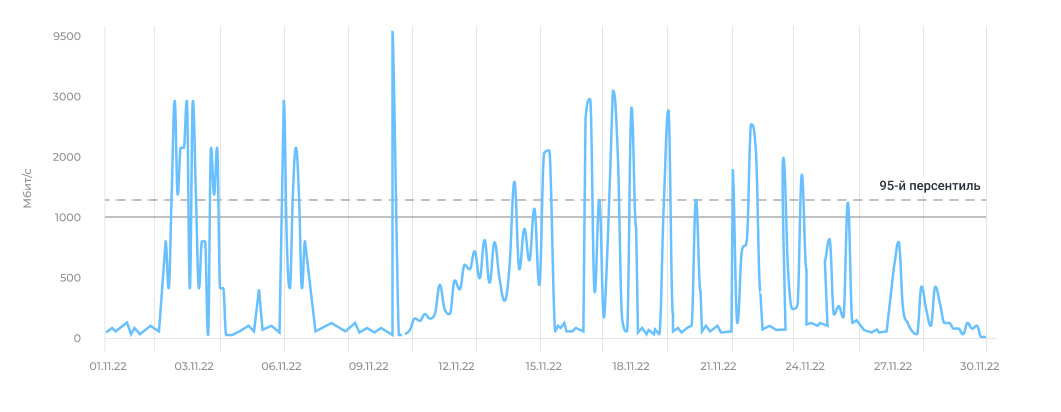

Сегодня сервисы StormWall надежно защищают серверы DNS и сайт RU-CENTER от неприятностей, связанных с DDoS-атаками. В среднем за день регистрируется и отражается около 100 атак на интернет-сервисы, находящиеся под защитой StormWall. В иные дни специалисты RU-CENTER наблюдали атаки мощностью в несколько сотен гигабит в секунду, но благодаря решениям StormWall компания успешно их выдержала.

Лавинообразный рост числа атак: StormWall публикует результаты отчета о DDoS-атаках в первом полугодии 2022 года

По нашим данным, общее количество DDoS-атак на российские организации в I полугодии 2022 года выросло более чем в 15 раз по сравнению с аналогичным периодом 2021 года – об этом говорят собранные нами аналитические данные об интенсивности и характере DDoS-атак, проведенных против наших клиентов. Лидером по числу атак в первом полугодии 2022 года и по их росту по сравнению с аналогичным периодом 2021 года стал финансовый сектор. Самым распространенным видом DDoS-атак оказался HTTP-флуд.

Яркой особенностью I полугодия 2022 года стало заметное увеличение продолжительности атак: если в конце 2021 года DDoS-атаки длились в среднем 3 часа, то уже в начале 2022 года они шли в среднем по 7 часов. Начиная с весны, наши эксперты фиксировали все больше атак, которые длились по несколько дней, а то и недель.