Если на вашем выделенном(ых) сервере(ах) не установлен ESXi, вы можете проигнорировать это предупреждение.

VMware ESXi, ранее известный как ESX, представляет собой гипервизор с нуля, который действует как операционная система на вашем сервере и разделяет его на несколько виртуальных машин. Согласно

CVE-2021-21974, эти серверы в настоящее время подвергаются атакам неавторизованных третьих лиц с целью развертывания программ-вымогателей.

Наши технические группы работают над подробным определением характеристик атак, координируя свои действия с коллегами из других CERT и групп безопасности. По мнению мировых экспертов по кибербезопасности, считается, что за атаками стоит группа программ-вымогателей, использующая CVE-2021-21974 в качестве вектора компрометации, и расследования все еще продолжаются.

Если вы используете версию сервера ESXi 7.0u3i (сборка выпуска 20842708) и ниже, OVHcloud US предлагает информацию и несколько рекомендаций, которые помогут уменьшить вашу подверженность опасности ниже.

Что я могу сделать, чтобы защитить свои серверы?

- Проверьте свою версию ESXi, используя интерфейс ESXi в вашей системе. Серверы старше 7.0u3i (сборка выпуска 20842708) атакуются через порт OpenSLP (427). Если вы считаете, что уязвимы, мы настоятельно рекомендуем вашей организации принять эти меры как можно скорее.

- Отключите службу Openslpd на своих серверах или ограничьте доступ только доверенными IP-адресами, указанными в базе знаний VMware.

- Обновите версию ESXi, установив последние доступные исправления безопасности.

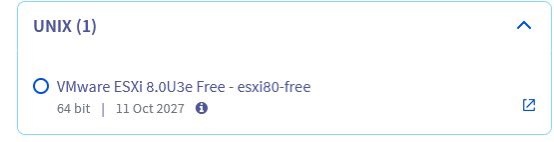

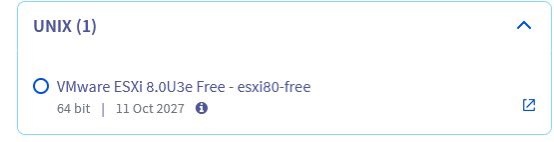

- Если вы используете образ OVHCloud US, вы обнаружите, что новый образ ESXi, доступный через вашу панель управления OVHcloud, исправлен, если вам потребуется переустановить.

- Если вы используете BYOI для ESXi или хотите установить исправление на месте, дополнительную информацию можно найти здесь

Лучшие практики:

- Всегда следите за тем, чтобы в вашей организации были актуальные резервные копии ваших данных.

- Убедитесь, что активны только обязательные службы и фильтруются с помощью ACL только до доверенного IP-адреса.

- Следите за своей системой на предмет ненормальной активности.

- Могу ли я восстановить свои данные?

- Изучите и определите, подойдет ли вам этот процесс восстановления, опубликованный Агентством кибербезопасности и безопасности инфраструктуры США (CISA).

www.cisa.gov/uscert/ncas/current-activity/2023/02/07/cisa-releases-esxiargs-ransomware-recovery-script

blog.ovhcloud.com/ransomware-targeting-vmware-esxi/

Пожалуйста, следите за обновлениями в блоге OVHcloud.

Спасибо за ваше неизменное доверие к OVHcloud US.