Выделенные серверы в защищенном сегменте ЦОД

Вы можете использовать IT-инфраструктуру, предоставляемую Selectel, с соблюдением требований законодательства РФ и корпоративных требований по защите информации. Подробности читайте в нашей статье.

Актуальность защиты данных

Для компаний, работающих с персональными данными, важно надежно оберегать эти сведения от любых попыток кражи, подмены или незаконного разглашения. В число персональных данных входят ФИО, телефонные номера, адрес электронной почты и прочие данные, позволяющие идентифицировать личность. В число особо конфиденциальных данных, защите которых уделяется повышенное внимание, входят сведения о состоянии здоровья, биометрические данные, базы данных с ПДн, являющимися интеллектуальными активами компании и иная информация, составляющая коммерческую тайну.

Для таких типов бизнеса, как пластическая хирургия и донорство, защита персональных данных клиентов становится одним из конкурентных преимуществ.

Помимо технологической реализации системы защиты и экономической выгоды, важно следить за тем, чтобы выбранные средства защиты информации соответствовали нормативным требованиям, предъявляемым со стороны государства, и были совместимы друг с другом.

Правительство Российской Федерации устанавливает перечень мер, направленных на обеспечение выполнения обязанностей, предусмотренных Федеральным законом от 27.07.2006 N 152-ФЗ «О персональных данных». Перечень организационных и технических мер по обеспечению безопасности персональных данных детализирован регуляторами ФСТЭК, ФСБ, Роскомнадзор в соответствующих зонах ответственности:

- Роскомнадзор следит за ведением внутренней документации и уведомлениями о подписании документации физическими лицами и контрагентами, а также за хранением базы ПДн на территории РФ

- ФСТЭК и ФСБ контролируют реализацию технической защиты

Наша услуга Выделенные серверы в защищенном сегменте ЦОД в первую очередь будет интересна тем компаниям, которым необходимо обеспечивать защиту обрабатываемых данных в информационной системе персональных данных (далее ИСПДн) с высоким уровнем защищенности. Размещение выделенных серверов в защищенном сегменте ЦОД — это инфраструктурная услуга. В рамках услуги обеспечивается выполнение требований (организационных и технических) законодательства для ИСПДн до первого уровня защищенности (далее УЗ-1), относящиеся к защите физической инфраструктуры. Обеспечивается возможность сетевой изоляции благодаря использованию сертифицированного сетевого оборудования.

Ответственность за реализацию всех остальных организационных и технических мероприятий, предусмотренных законодательством, остается на операторе персональных данных. Конкретный перечень мероприятий определяется оператором персональных данных и зависит от актуальных угроз безопасности и уровня защищенности информационной системы, в которой обрабатываются персональные данные.

Этапы построения системы защиты информации

- Провести обследование существующих процессов обработки и защиты ПДн для оценки соответствия ИСПДн требованиям федерального закона о персональных данных

- Определить угрозы безопасности и сформировать «модель нарушителя» безопасности персональных данных

- Определить требуемый уровень защищенности ПДн, обрабатываемых в информационной системе

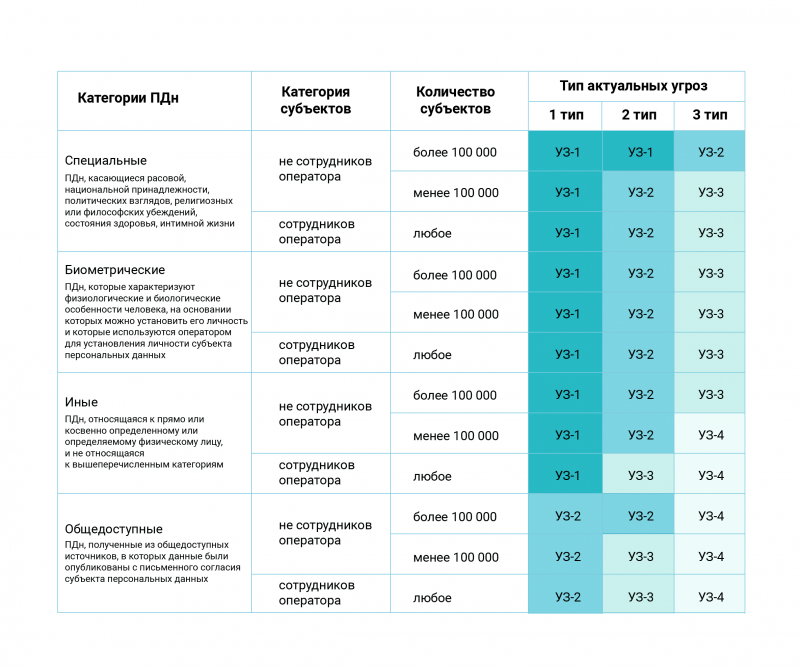

Существует четыре уровня защищенности, которые определяются в зависимости от набора следующих параметров:

- Категории ПДн, которые обрабатываются в информационной системе (специальные — о национальной и расовой принадлежности или, например, политических взглядах, биометрические — о физиологических особенностях личности, общедоступные — полученные из общедоступных источников с письменного согласия субъекта или иные ПДн)

- Тип физических лиц, данные которых будут обрабатываться: сотрудники компании или другие физические лица (клиенты, подрядчики и так далее)

- Количество физических лиц — больше 100 000 или меньше

Согласно Постановлению Правительства РФ№1119 для определения уровня защищенности ИСПДн необходимо установить тип актуальных угроз:

- Угрозы 1 типа связаны с наличием недокументированных (недекларированных) возможностей в системном программном обеспечении, используемом в информационной системе, например, программные закладки

- Если вы используете официальные дистрибутивы, а не «скачанные с торрентов», и ПДн, которые вы обрабатываете, не являются целью для иностранных разведок, то угрозы 1 типа скорее всего для вас не актуальны

- Угрозы 2 типа связаны с наличием недокументированных (недекларированных) возможностей в прикладном программном обеспечении, используемом в информационной системе

- Вам необходимо убедиться, что разработчик прикладного ПО не имеет цели хищения ПДн, например, проверить исходный код до запуска в эксплуатацию. И если вы убедились безопасности ПО, то угрозы 2 типа для вашей системы неактуальны

- Угрозы 3 типа не связаны с наличием недокументированных (недекларированных) возможностей в системном и прикладном программном обеспечении, используемом в информационной системе

- Примечание: недекларированные возможности – это функциональные возможности программного обеспечения, не описанные или не соответствующие описанным в документации. Например, программные закладки, способные при определенных условиях обеспечить несанкционированное программное воздействие на информационную систему. При использовании недокументированных возможностей ПО становится вероятным источником нарушения конфиденциальности, доступности или целостности обрабатываемой информации.

Ниже показано, как используя данные о системе, определить, какой уровень защищенности ИСПДн следует выбрать:

- Выбрать меры по обеспечению безопасности ПДн

После проведения обследования оператором определяется итоговый перечень мер, которые необходимо реализовать. Выбираются и настраиваются средства защиты, затем проводится оценка эффективности созданной системы защиты. Если по ошибке определить более высокий уровень защищенности, то, соответственно, придется строить более сложную (и скорее всего более дорогую) систему защиты персональных данных.

- Разработать комплект организационно-распорядительной и эксплуатационной документации, регламентирующей процессы обработки и защиты персональных данных

- Выбрать, приобрести, установить и настроить средства защиты информации

- Оценить эффективность системы защиты

На финальном этапе разработки ИСПДн компании-заказчику необходимо провести оценку эффективности системы защиты персональных данных. Оценка эффективности может быть произведена в различных видах, в том числе в форме аттестации системы защиты персональных данных или приемочных испытаний системы.

Аттестация информационной системы подразумевает комплекс организационных и технических мероприятий, в результате которых подтверждается соответствие системы защиты информации требованиям безопасности информации. Наличие действующего «Аттестата соответствия» дает право обработки информации с установленными уровнем секретности (конфиденциальности) и периодом времени. Не для всех информационных систем аттестация обязательна.

Размещение ИСПДн в Selectel

В зависимости от определенного уровня защищенности и актуальных угроз безопасности при обработке ПДн, а также с учетом применения дополнительных средств защиты информации, можно размещать ИСПДн в различных IT-инфраструктурных сервисах Selectel, например:

- Выделенные серверы

- Виртуальное приватное облако

- Облако на базе VMware

При размещении ИСПДн высокого уровня защищенности в инфраструктуре облачного провайдера возникают дополнительные задачи:

- На этапе разработки модели угроз безопасности необходимо учитывать характеристики используемой IT-инфраструктуры, а на этапе выбора средств защиты — учитывать совместимость IT-инфраструктуры со средствами защиты информации

- Для построения полноценной системы защиты информации экспертам, ответственным за моделирование угроз безопасности и выбор мер защиты, необходимо получать дополнительную информацию об архитектуре сервиса. Учитывать разграничение зон ответственности между заказчиком и и IaaS-провайдером

Наша услуга Выделенные серверы в защищенном сегменте ЦОД служит для оптимизации работы по созданию защищенных информационных систем, работающих с персональными данными:

- Selectel предоставляет заказчику необходимую IT-инфраструктуру, соответствующую требованиям информационной безопасности (далее ИБ), при использовании которой возможно создать защищенную систему, соответствующую как требованиям законодательства, так и корпоративным требованиям по обеспечению информационной безопасности

- Серверы размещаются в защищенном сегменте дата-центра

- Сеть заказчика изолирована от сетей других клиентов дата-центра

- Физическая безопасность обеспечивается в соответствии с приказом №21 ФСТЭК

Кому подходит

В защите информации заинтересованы компании из разных сфер:

- Ведущие веб-проекты с высокими требованиями к защите информации

- Работающие в сфере медицины, видеоаналитики или с системами автоматизированного проектирования

- Связанные с финансовым и промышленным секторами

- Подключаемые к государственным информационным системам

- Создающие защищенные системы с использованием IaaS-инфраструктуры облачного провайдера (ИБ-интеграторы)

Особенности

Обеспечение надежной физической безопасности на аппаратном уровне для каждого класса задач также поддерживается сетевой безопасностью и строгим соответствием требованиям закона РФ о защите персональных данных граждан.

При создании услуги мы ориентировались на перечень основных мер по обеспечению безопасности персональных данных, которые необходимо реализовать в информационной системе в рамках системы защиты персональных данных:

- К стойкам защищенного сегмента ЦОД имеет доступ ограниченное число сотрудников Selectel, обслуживающих систему. Другие клиенты Selectel не имеют физический доступ к этому оборудованию

- Сетевая изоляция серверов заказчика при помощи аппаратных межсетевых экранов, в том числе сертифицированных. Выходящий за пределы периметра трафик в защищенном сегменте ЦОД шифруется перед попаданием в сеть облачного провайдера, и далее в интернет. Таким образом обеспечивается сетевая изоляция как от сетей связи общего пользования (интернет), так и от других клиентов IaaS-провайдера, арендующих IT-инфраструктуру в том же дата-центре

- Скорость разворачивания ИБ-решений выше по сравнению с созданием системы защиты в локальной инфраструктуре, так как основные аппаратные средства защиты уже находятся в дата-центре и не требуют длительного ожидания закупки и доставки

- Инфраструктура для соблюдения информационной безопасности доступна по OPEX-модели с ежемесячной тарификацией

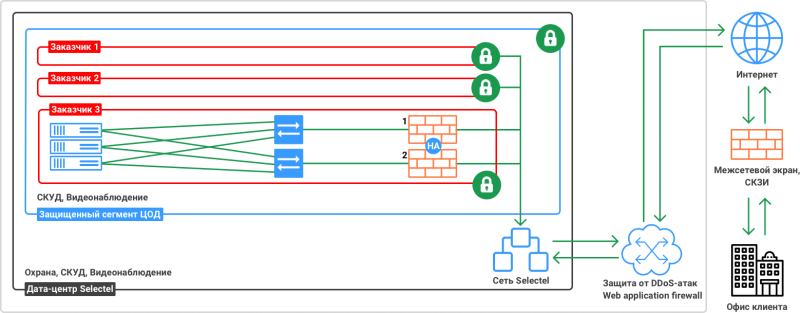

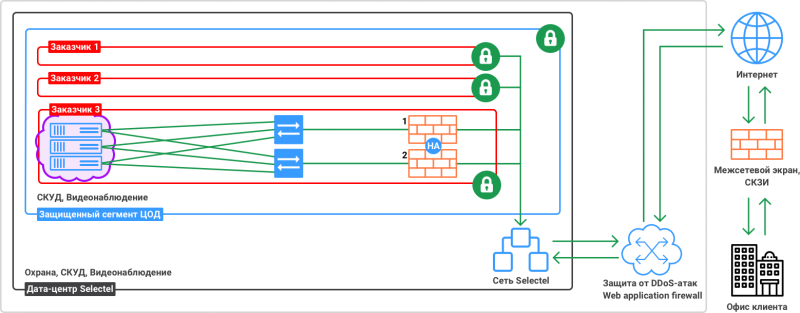

Схемы реализации защищенного сегмента ЦОД

Инфраструктура в защищенном сегменте ЦОД формируется как IaaS-сервис и передается в управление заказчику. Никто без разрешения заказчика не имеет сетевого доступа к ней. Физический доступ не имеет никто, кроме ограниченного количества сотрудников Selectel.

Есть несколько вариантов построения инфраструктуры. Например, если бизнес использует несколько выделенных серверов и нуждается в высокодоступной инфраструктуре, то мы можем предложить решение, в котором сетевая инфраструктура построена в отказоустойчивом исполнении.

Для тех, кому нужна виртуализация — может быть построено частное облако по нижеприведенной схеме. Программное обеспечение для такого решения также будет предоставляться по IaaS-модели.

Преимущества

Компаниям выгодно подбирать набор сервисов ИБ с таким соотношением «цена/качество», которое соответствовало бы ценности защищаемых корпоративных данных.

Основные преимущества предлагаемого нами решения:

- Готовая инфраструктура в защищенном периметре от двух дней (быстрое развертывание и настройка необходимых сервисов)

- Сертифицированные средства защиты информации, уже готовые к эксплуатации (не нужно ждать поставку оборудования и ПО)

- Гибкое масштабирование — расширение или сокращение IT-инфраструктуры по требованию в процессе эксплуатации (с ростом бизнеса это позволяет плавно мигрировать на продукты ИБ более высокого уровня)

- Защита периметра сети исключает накладные расходы на шифрование трафика между серверами

- Соответствие стандарту PCI DSS — можно хранить данные платежных карт, гарантируя их сохранность

- Возможность планирования расходов на ИБ за счет «прозрачной» модели оплаты (фиксированные тарифы и оплата строго за выбранные услуги и средства защиты информации)

- Заключение

- Многие компании уже оценили преимущества использования IaaS в качестве IT-инфраструктуры. Теперь для компаний, обрабатывающих особо конфиденциальные данные, также возможно создание информационных систем с использованием IT-инфраструктуры IaaS-провайдера и применение современных средств защиты информации.

Деятельность по оказанию услуг технической защиты конфиденциальной информации является лицензируемым видом деятельности (N 99-ФЗ). Selectel имеет необходимые лицензии для предоставления услуг, связанных с технической защитой конфиденциальной информации (коммерческой тайны, персональных данных), а также для предоставления услуг с использованием средств криптографической защиты.

Приведение ИСПДн в соответствие требованиями законодательства — это процесс, состоящий из нескольких этапов. Особенно сложным является процесс выбора мер защиты и средств защиты для систем с высоким уровнем защищенности. В случае необходимости, для проектирования системы защиты персональных данных вы можете обратиться к специалистам Selectel, которые помогут разобраться со всеми нюансами в рамках оказания услуг.

В качестве IT-инфраструктуры для обработки персональных данных возможно использовать выделенные серверы Selectel в «защищенном сегменте ЦОД», в котором выполняются требования до первого (максимального) уровня защищенности, относящиеся к защите физической инфраструктуры, а также предоставляется возможность сетевой изоляции серверов и возможность использования дополнительных средств защиты информации.