Представляем SWIFT в Google Cloud

Трудно понять глобальные платежи без понимания SWIFT. На протяжении более 40 лет SWIFT, Общество всемирных межбанковских финансовых телекоммуникаций, обеспечивает безопасность обмена финансовыми сообщениями для банков, корпораций, брокеров и казначейств в более чем 200 странах. Например, если вы когда-либо запрашивали перевод средств из отделения или веб-сайта вашего местного банка другу или родственнику, у которого есть другой банк в другой стране, скорее всего, эти платежные сообщения прошли через сеть SWIFT.

Сегодня я хотел бы поговорить о том, как Google Cloud сотрудничает с SWIFT для SWIFT, чтобы предложить нашим совместным клиентам компоненты SWIFT Alliance Connect в облаке, и как продукты Google Cloud поддерживают требования безопасности и эксплуатации SWIFT для надежной обработки основных финансовых сообщений. SWIFT недавно объявила о запуске нового решения Alliance Connect Virtual, которое позволяет их клиентам подключаться к сети SWIFT напрямую из общедоступного облака. Alliance Connect Virtual — это новое решение для подключения к сети, которое позволяет клиентам SWIFT развертывать традиционные подключения SWIFT VPN на основе физического оборудования в качестве виртуальных устройств в общедоступном облаке. Как правило, организациям требуется либо размещение оборудования инфраструктуры SWIFT локально, либо совместное размещение, либо использование услуг SWIFT от внешних третьих сторон.

В рамках этой инициативы Google Cloud создает эталонную реализацию компонентов SWIFT в Google Cloud, чтобы помочь общим клиентам удовлетворить требования безопасности и эксплуатации SWIFT, повысить операционную эффективность и ускорить внедрение облака для своих основных платежных приложений. Мы ожидаем, что эталонные реализации SWIFT в Google Cloud станут общедоступными (GA) позже в 2022 году параллельно с запуском SWIFT GA продуктов Alliance Connect Virtual. Некоторые из многих причин, по которым клиентам следует рассматривать SWIFT в Google Cloud в качестве предпочтительного решения, включают:

1) Принципы безопасности Google Cloud сосредоточены на проектируемой безопасной инфраструктуре, встроенной защите и глобальной сети, которые помогают клиентам обеспечивать безопасность и соответствие требованиям своих организаций. Данные шифруются по умолчанию при хранении и передаче, чтобы предотвратить доступ любых неавторизованных лиц.

2) Google Cloud в настоящее время имеет 29 облачных регионов, 88 зон и 146 периферийных сетевых местоположений, подключенных через нашу частную программно-определяемую высокопроизводительную сеть в более чем 200 странах, что помогает нашим клиентам лучше обслуживать своих пользователей по всему миру.

3) Бессерверное, масштабируемое и экономичное мультиоблачное хранилище данных Google Cloud, BigQuery, позволяет клиентам динамически увеличивать объем данных от байтов до петабайтов с нулевыми операционными издержками. Клиенты могут быстро получить деловую и операционную информацию о финансовых сообщениях с помощью предиктивной аналитики в реальном времени, полагаясь на надежные средства управления безопасностью, управлением и надежностью для обеспечения высокой доступности.

4) Платформа искусственного интеллекта Google Cloud предоставляет клиентам единый унифицированный интерфейс для создания, развертывания и управления моделями с течением времени и в любом масштабе. Он создан с использованием революционных инструментов машинного обучения, которые позволяют клиентам быстрее развертывать модели с помощью инструментов конвейера MLOps, включая настраиваемое управление данными и моделями.

5) Google Cloud снижает воздействие на окружающую среду благодаря самому чистому облаку в отрасли. Сегодня Google нейтрализует выбросы углекислого газа и управляет интеллектуальными и эффективными центрами обработки данных, которые в два раза более энергоэффективны, чем типичный корпоративный центр обработки данных.

Теперь, когда вы знаете некоторые причины, по которым клиенты выбирают Google Cloud, давайте рассмотрим некоторые проблемы клиентов, которые мы стремимся решить путем переноса компонентов SWIFT в облако.

Снижение эксплуатационных расходов центра обработки данных является одним из ключевых бизнес-факторов, когда клиенты переносят приложения в облако. Клиенты хотят использовать свои технологии в более быстрой, масштабируемой и доступной инфраструктуре, чем в своих локальных средах. Виртуализированные компоненты SWIFT, такие как SWIFT VPN, позволяют клиентам работать на оптимизированных платформах виртуализации и помогают клиентам избегать отдельных лицензионных соглашений с поставщиками хостинга. Все это является частью более широкой инициативы клиента по модернизации облака и переносу центра обработки данных.

Клиенты должны развертывать компоненты SWIFT в безопасной и надежной инфраструктуре для обработки конфиденциальных финансовых сообщений. SWIFT создала платформу управления безопасностью клиентов (CSCF), которая состоит из обязательных и рекомендательных мер безопасности для пользователей SWIFT, чтобы соответствовать этим требованиям. Несколько примеров: принцип наименьших привилегий для физических, сетевых и прикладных разрешений для ограничения несанкционированного доступа; шифрование учетных данных и данных в полете и в состоянии покоя; и обеспечение избыточности и отказоустойчивости для высокодоступной платформы. Эти элементы управления со временем развиваются для борьбы с новыми и развивающимися угрозами и для реализации новых разработок в области кибербезопасности.

Как только клиенты будут уверены, что они могут удовлетворить требования безопасности SWIFT и виртуализировать компоненты в облачной среде, они могут ускорить внедрение облачных сервисов для своих основных платформ. Это открывает для клиентов возможность использовать новые технологии обработки больших данных и машинного обучения, чтобы получать новые сведения и проводить дальнейший анализ данных обмена сообщениями. Давайте посмотрим, как компоненты SWIFT выглядят в Google Cloud.

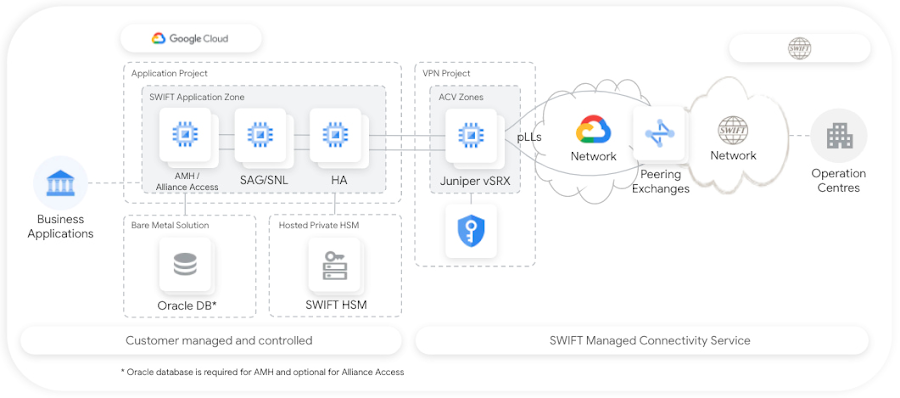

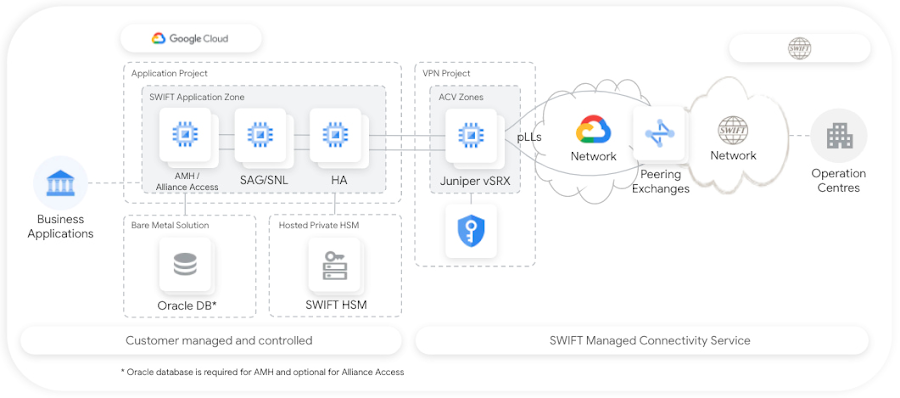

Решение SWIFT в облаке Google — это пакетное гибридное решение, представляющее собой комбинацию программного обеспечения SWIFT в облаке Google и аппаратных компонентов SWIFT в центре совместного размещения. Решение можно разбить на два логических компонента: SWIFT VPN или Alliance Connect Virtual и соответствующие приложения SWIFT.

Alliance Connect Virtual — это безопасная связь VPN между сетью SWIFT и шлюзом SWIFT Alliance Gateway (SAG) и приложениями SWIFT. Он использует виртуальное устройство SWIFT VPN на виртуальных машинах Compute Engine с Cloud KMS в качестве надежного хранилища ключей для поддержки соответствия FIPS 140-2 уровня 2. Cloud Interconnect обеспечивает высокую пропускную способность и надежную сеть для совместного размещения Google и партнерских пиринговых бирж.

Приложения SWIFT включают продукты SWIFT как для обработки сообщений, так и для бизнес-аналитики. Google Cloud предоставляет Bare Metal Solutions (BMS) для размещения базы данных Oracle SWIFT Alliance Message Hub (AMH) и Hosted Private HSM для требований SWIFT HSM. Оба сервиса обеспечивают соединения VPC с малой задержкой для приложений.

Вся архитектура включает в себя частные сети VPC с межсетевыми экранами с отслеживанием состояния для исходящего/входящего трафика между приложениями SWIFT, SWIFT VPN и сетью SWIFT. Продукт и пакет SWIFT, которые вы приобретете, будут определять окончательную конфигурацию и архитектуру.

Google Cloud постоянно инвестирует в безопасную инфраструктуру всего облачного стека, чтобы защитить наших клиентов. Использование нами частной оптоволоконной сети означает, что данные клиентов проводят меньше времени в общедоступном Интернете, что снижает уязвимость. Клиенты владеют своими данными и контролируют, где они хранятся, обрабатываются и передаются. Кроме того, Google Cloud отвечает требованиям законов о финансовом секторе, таких как FFIEC (США) и EBA (ЕС), и проходит аудит на соответствие международным стандартам, таким как ISO 27017 и ISO 27018.

Google Cloud стремится быть лучшим среди поставщиков облачных услуг в области анализа больших данных, искусственного интеллекта и машинного обучения. Наш полностью управляемый бессерверный подход отвечает требованиям к производительности, масштабируемости и доступности для платформ данных и аналитики. Не имея инфраструктуры для управления, клиенты могут легко использовать такие продукты, как BigQuery, для анализа гигабайтов и петабайтов данных сообщений SWIFT за считанные минуты, а не месяцы. Клиенты могут создавать модели, основанные на оценке риска, на основе данных моделирования высокопроизводительных вычислений (HPC) или снижать риски финансовых преступлений, используя прогнозирование мошенничества и обнаружение аномалий с помощью платформы Vertex AI.

Кроме того, устойчивость становится все более важной для большего числа организаций, и Google вложила значительные средства, чтобы стать самым чистым облаком в отрасли. С 2017 года Google обеспечивает 100 % энергии, потребляемой нашими глобальными операциями, за счет возобновляемых источников энергии и сохраняет приверженность углеродной нейтральности. Каждая рабочая нагрузка, которую вы выполняете в Google Cloud, имеет нулевой чистый выброс углерода.

Как видите, сотрудничество Google Cloud с SWIFT позволяет нашим клиентам развертывать компоненты SWIFT в Google Cloud и поддерживает цели безопасности клиентов. Миграция традиционных локальных платформ обмена финансовыми сообщениями, таких как SWIFT, в Google Cloud повышает общую эффективность работы и ускоряет внедрение облачных сервисов. Если вы хотите узнать больше о том, как Google Cloud объединяется с SWIFT, обратитесь к своему торговому представителю Google Cloud или менеджеру по работе с партнерами. Вы также можете узнать о наших решениях для клиентов финансовых услуг здесь.

cloud.google.com/solutions/financial-services

Сегодня я хотел бы поговорить о том, как Google Cloud сотрудничает с SWIFT для SWIFT, чтобы предложить нашим совместным клиентам компоненты SWIFT Alliance Connect в облаке, и как продукты Google Cloud поддерживают требования безопасности и эксплуатации SWIFT для надежной обработки основных финансовых сообщений. SWIFT недавно объявила о запуске нового решения Alliance Connect Virtual, которое позволяет их клиентам подключаться к сети SWIFT напрямую из общедоступного облака. Alliance Connect Virtual — это новое решение для подключения к сети, которое позволяет клиентам SWIFT развертывать традиционные подключения SWIFT VPN на основе физического оборудования в качестве виртуальных устройств в общедоступном облаке. Как правило, организациям требуется либо размещение оборудования инфраструктуры SWIFT локально, либо совместное размещение, либо использование услуг SWIFT от внешних третьих сторон.

Запуск Alliance Connect Virtual знаменует собой важную веху в поддержке перехода наших клиентов к облаку», — говорит Софи Ракет, руководитель отдела Alliance Connect и управления продуктами цифрового подключения в SWIFT. «Будь то в облаке или локально, наше сообщество сможет испытать одинаковый уровень безопасности, надежности и доступности, а также подтвердить свое соответствие CSP. На данный момент мы получили множество положительных отзывов от наших пилотных клиентов, и я с нетерпением жду нашего поэтапного запуска в течение 2022 года.

В рамках этой инициативы Google Cloud создает эталонную реализацию компонентов SWIFT в Google Cloud, чтобы помочь общим клиентам удовлетворить требования безопасности и эксплуатации SWIFT, повысить операционную эффективность и ускорить внедрение облака для своих основных платежных приложений. Мы ожидаем, что эталонные реализации SWIFT в Google Cloud станут общедоступными (GA) позже в 2022 году параллельно с запуском SWIFT GA продуктов Alliance Connect Virtual. Некоторые из многих причин, по которым клиентам следует рассматривать SWIFT в Google Cloud в качестве предпочтительного решения, включают:

1) Принципы безопасности Google Cloud сосредоточены на проектируемой безопасной инфраструктуре, встроенной защите и глобальной сети, которые помогают клиентам обеспечивать безопасность и соответствие требованиям своих организаций. Данные шифруются по умолчанию при хранении и передаче, чтобы предотвратить доступ любых неавторизованных лиц.

2) Google Cloud в настоящее время имеет 29 облачных регионов, 88 зон и 146 периферийных сетевых местоположений, подключенных через нашу частную программно-определяемую высокопроизводительную сеть в более чем 200 странах, что помогает нашим клиентам лучше обслуживать своих пользователей по всему миру.

3) Бессерверное, масштабируемое и экономичное мультиоблачное хранилище данных Google Cloud, BigQuery, позволяет клиентам динамически увеличивать объем данных от байтов до петабайтов с нулевыми операционными издержками. Клиенты могут быстро получить деловую и операционную информацию о финансовых сообщениях с помощью предиктивной аналитики в реальном времени, полагаясь на надежные средства управления безопасностью, управлением и надежностью для обеспечения высокой доступности.

4) Платформа искусственного интеллекта Google Cloud предоставляет клиентам единый унифицированный интерфейс для создания, развертывания и управления моделями с течением времени и в любом масштабе. Он создан с использованием революционных инструментов машинного обучения, которые позволяют клиентам быстрее развертывать модели с помощью инструментов конвейера MLOps, включая настраиваемое управление данными и моделями.

5) Google Cloud снижает воздействие на окружающую среду благодаря самому чистому облаку в отрасли. Сегодня Google нейтрализует выбросы углекислого газа и управляет интеллектуальными и эффективными центрами обработки данных, которые в два раза более энергоэффективны, чем типичный корпоративный центр обработки данных.

Теперь, когда вы знаете некоторые причины, по которым клиенты выбирают Google Cloud, давайте рассмотрим некоторые проблемы клиентов, которые мы стремимся решить путем переноса компонентов SWIFT в облако.

Снижение эксплуатационных расходов центра обработки данных является одним из ключевых бизнес-факторов, когда клиенты переносят приложения в облако. Клиенты хотят использовать свои технологии в более быстрой, масштабируемой и доступной инфраструктуре, чем в своих локальных средах. Виртуализированные компоненты SWIFT, такие как SWIFT VPN, позволяют клиентам работать на оптимизированных платформах виртуализации и помогают клиентам избегать отдельных лицензионных соглашений с поставщиками хостинга. Все это является частью более широкой инициативы клиента по модернизации облака и переносу центра обработки данных.

Клиенты должны развертывать компоненты SWIFT в безопасной и надежной инфраструктуре для обработки конфиденциальных финансовых сообщений. SWIFT создала платформу управления безопасностью клиентов (CSCF), которая состоит из обязательных и рекомендательных мер безопасности для пользователей SWIFT, чтобы соответствовать этим требованиям. Несколько примеров: принцип наименьших привилегий для физических, сетевых и прикладных разрешений для ограничения несанкционированного доступа; шифрование учетных данных и данных в полете и в состоянии покоя; и обеспечение избыточности и отказоустойчивости для высокодоступной платформы. Эти элементы управления со временем развиваются для борьбы с новыми и развивающимися угрозами и для реализации новых разработок в области кибербезопасности.

Как только клиенты будут уверены, что они могут удовлетворить требования безопасности SWIFT и виртуализировать компоненты в облачной среде, они могут ускорить внедрение облачных сервисов для своих основных платформ. Это открывает для клиентов возможность использовать новые технологии обработки больших данных и машинного обучения, чтобы получать новые сведения и проводить дальнейший анализ данных обмена сообщениями. Давайте посмотрим, как компоненты SWIFT выглядят в Google Cloud.

Решение SWIFT в облаке Google — это пакетное гибридное решение, представляющее собой комбинацию программного обеспечения SWIFT в облаке Google и аппаратных компонентов SWIFT в центре совместного размещения. Решение можно разбить на два логических компонента: SWIFT VPN или Alliance Connect Virtual и соответствующие приложения SWIFT.

Alliance Connect Virtual — это безопасная связь VPN между сетью SWIFT и шлюзом SWIFT Alliance Gateway (SAG) и приложениями SWIFT. Он использует виртуальное устройство SWIFT VPN на виртуальных машинах Compute Engine с Cloud KMS в качестве надежного хранилища ключей для поддержки соответствия FIPS 140-2 уровня 2. Cloud Interconnect обеспечивает высокую пропускную способность и надежную сеть для совместного размещения Google и партнерских пиринговых бирж.

Приложения SWIFT включают продукты SWIFT как для обработки сообщений, так и для бизнес-аналитики. Google Cloud предоставляет Bare Metal Solutions (BMS) для размещения базы данных Oracle SWIFT Alliance Message Hub (AMH) и Hosted Private HSM для требований SWIFT HSM. Оба сервиса обеспечивают соединения VPC с малой задержкой для приложений.

Вся архитектура включает в себя частные сети VPC с межсетевыми экранами с отслеживанием состояния для исходящего/входящего трафика между приложениями SWIFT, SWIFT VPN и сетью SWIFT. Продукт и пакет SWIFT, которые вы приобретете, будут определять окончательную конфигурацию и архитектуру.

Google Cloud постоянно инвестирует в безопасную инфраструктуру всего облачного стека, чтобы защитить наших клиентов. Использование нами частной оптоволоконной сети означает, что данные клиентов проводят меньше времени в общедоступном Интернете, что снижает уязвимость. Клиенты владеют своими данными и контролируют, где они хранятся, обрабатываются и передаются. Кроме того, Google Cloud отвечает требованиям законов о финансовом секторе, таких как FFIEC (США) и EBA (ЕС), и проходит аудит на соответствие международным стандартам, таким как ISO 27017 и ISO 27018.

Google Cloud стремится быть лучшим среди поставщиков облачных услуг в области анализа больших данных, искусственного интеллекта и машинного обучения. Наш полностью управляемый бессерверный подход отвечает требованиям к производительности, масштабируемости и доступности для платформ данных и аналитики. Не имея инфраструктуры для управления, клиенты могут легко использовать такие продукты, как BigQuery, для анализа гигабайтов и петабайтов данных сообщений SWIFT за считанные минуты, а не месяцы. Клиенты могут создавать модели, основанные на оценке риска, на основе данных моделирования высокопроизводительных вычислений (HPC) или снижать риски финансовых преступлений, используя прогнозирование мошенничества и обнаружение аномалий с помощью платформы Vertex AI.

Кроме того, устойчивость становится все более важной для большего числа организаций, и Google вложила значительные средства, чтобы стать самым чистым облаком в отрасли. С 2017 года Google обеспечивает 100 % энергии, потребляемой нашими глобальными операциями, за счет возобновляемых источников энергии и сохраняет приверженность углеродной нейтральности. Каждая рабочая нагрузка, которую вы выполняете в Google Cloud, имеет нулевой чистый выброс углерода.

Как видите, сотрудничество Google Cloud с SWIFT позволяет нашим клиентам развертывать компоненты SWIFT в Google Cloud и поддерживает цели безопасности клиентов. Миграция традиционных локальных платформ обмена финансовыми сообщениями, таких как SWIFT, в Google Cloud повышает общую эффективность работы и ускоряет внедрение облачных сервисов. Если вы хотите узнать больше о том, как Google Cloud объединяется с SWIFT, обратитесь к своему торговому представителю Google Cloud или менеджеру по работе с партнерами. Вы также можете узнать о наших решениях для клиентов финансовых услуг здесь.

cloud.google.com/solutions/financial-services