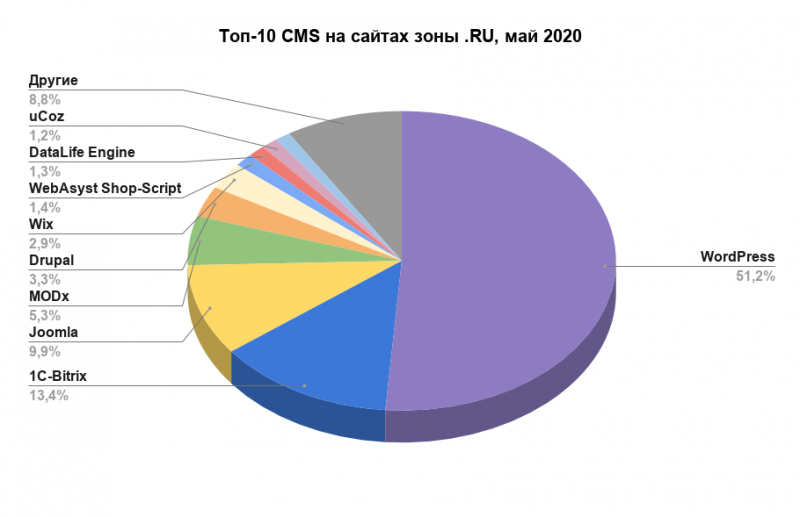

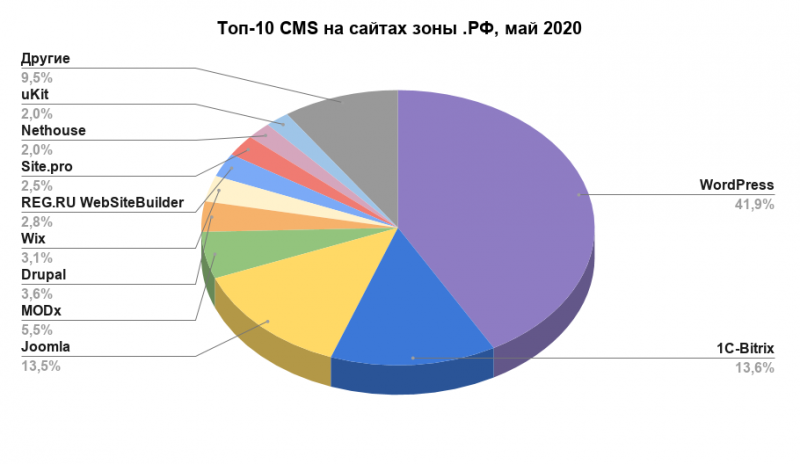

Хостинг-провайдер и регистратор доменов REG.RU представляет статистику использования CMS (content management system или систем управления контентом сайтов) в зонах .RU и.РФ. Самой популярной остаётся WordPress, на втором месте — 1С-Битрикс, которая с каждым годом укрепляет свои позиции. Замыкает тройку лидеров Joomla.

По данным аналитического сервиса StatOnline.ru, количество сайтов с CMS в зоне .RU насчитывает 1 027 607, а в.РФ — 108 106. Первая шестёрка систем управления контентом в обеих зонах совпадает, отличия есть с седьмого по десятое место.

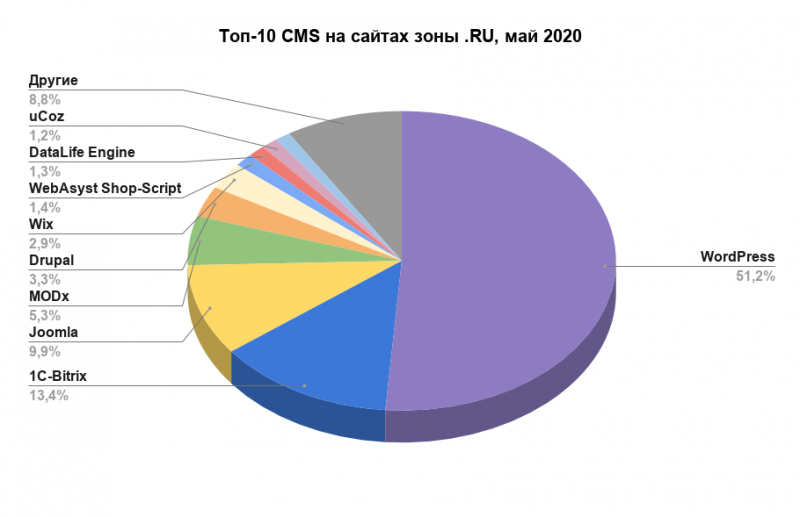

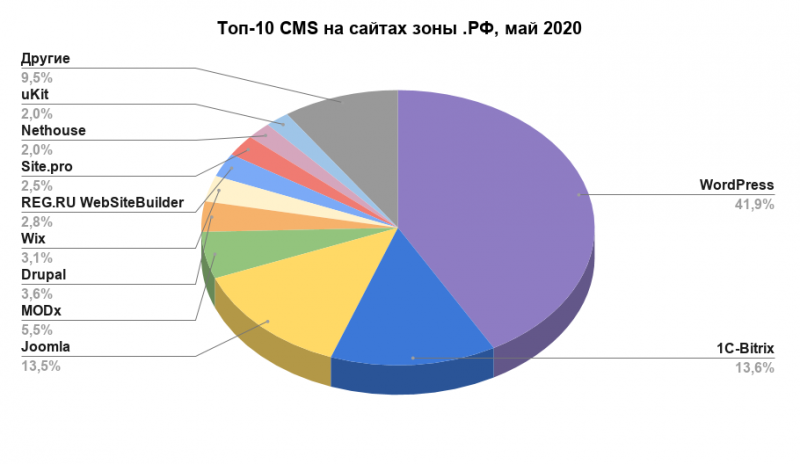

Топ-10 CMS на сайтах зон .RU и.РФ

Абсолютный лидер в обеих доменных зонах — WordPress: в .RU доля составляет 51% (526 000 сайтов), а в.РФ — 42% (45 000 сайтов). Популярность CMS связана с бесплатным использованием базовых опций, большим сообществом разработчиков, которые постоянно внедряют новые плагины и функции. Играют роль также простота управления, что важно новичкам, и относительно несложная кастомизация сайтов под разные задачи.

На втором месте 1С-Битрикс, у которого в .RU — 13,4% (138 000 сайтов), в.РФ — 13,6% (14 700 сайтов). Эта коммерческая CMS существенно растёт на протяжении последних лет, ещё осенью 2018 года она была на третьем месте. Основная причина — интеграция с продуктами 1С, которые используют около 90% российских торговых компаний. С ними 1С-Битрикс, как правило, сразу будет работать корректно, в отличие от других CMS. Это делает сервис одним из самых популярных в бизнес-сообществе.

REG.RU является партнёром 1С-Битрикс и предоставляет лицензии для проектов разной сложности: от корпоративных сайтов до крупных интернет-магазинов. С 15 июля каждому клиенту при покупке или продлении любой лицензии 1С-Битрикс на личный счёт вернётся 10% от суммы в виде баллов (1 балл = 1 рубль). Их можно потратить на регистрацию доменов, а также заказ хостинга или серверов в REG.RU. Предложение бессрочно.

Замыкает тройку лидеров Joomla, которая за последние два года опустилась со второго на третье место. В зоне .RU доля равна 12% (122 600 сайтов), в.РФ — 13,5% (14 500 сайтов). У этой CMS также много разработчиков и плагинов, однако по удобству управления она уступает WordPress.

На четвёртом месте расположилась MODx. У неё в зоне .RU — 5,3% (54 500 сайтов), в.РФ — 5,5% (6 000 сайтов). На пятом — Drupal, доля которой в .RU — 5,3% (34 000 сайтов), а в.РФ — 3,5% (3 800 сайтов).

Дальше в рейтинге находятся конструкторы сайтов — это сервисы, в которых можно создать интернет-проект из уже готовых блоков и решений. Они не считаются CMS в традиционном понимании, но через них можно управлять контентом на уже созданных сайтах. Самый большой процент среди них у сервиса Wix, который на шестом месте в обеих зонах: в .RU он составляет 3% (30 000 сайтов), в.РФ — также 3% (3 300 сайтов).

С седьмого по десятое место конструкторы сайтов в двух национальных доменных зонах разнятся, но занимают практически одинаковые доли на рынке. В .RU это WebAsyst Shop-Script, DataLife Engine, uCoz, REG.RU WebSiteBuilder с долями от 1,42% до 1,15% (14 000-12 000 тысяч сайтов), в.РФ — REG.RU WebSiteBuilder, Site.pro, Nethouse, uKit, которые занимают от 2,8% до 2% (3 000-2 000 тысячи сайтов).

REG.RU всё время работает над тем, чтобы аналитический ресурс StatOnline.ru представлял самые актуальные данные о сайтах Рунета. Планируется расширять, в том числе и список участников рейтинга CMS. Если вы представитель CMS и хотите включить ваш сервис в рейтинг — напишите на admin@statonline.ru.